会员

周边

新闻

博问

闪存

众包

赞助商

Chat2DB

所有博客

当前博客

我的博客

我的园子

账号设置

会员中心

简洁模式

...

退出登录

注册

登录

KingBridge

博客园

首页

订阅

管理

2024年3月28日

利用Github Actions生成CodeQL数据库 -- 以AliyunCTF2024 Chain17的反序列化链挖掘为例

摘要: 背景 lgtm社区在2022年关闭后,CodeQL只能在本地手动构建,lgtm则被整合进了Github Code Scanning中。 可以在Github Action中使用github/codeql-action来用官方提供的queries对repository的代码进行扫描,结果会显示为Code

阅读全文

posted @ 2024-03-28 00:21 KingBridge

阅读(817)

评论(0)

推荐(1)

2024年2月1日

西湖论剑2024初赛 数据安全 Cyan-1

摘要: 题目是PHPEMS的无POC 1day,给了提示:CVE-2023-6654 PHPEMS 6.x/7.0的lib/session.cls.php组件中存在一个未知功能的关键性漏洞,该漏洞导致反序列化。攻击者可以远程发起攻击,并且已经向公众披露了利用该漏洞的攻击代码。该漏洞被赋予了标识符VDB-24

阅读全文

posted @ 2024-02-01 11:52 KingBridge

阅读(249)

评论(0)

推荐(0)

2024年1月17日

强网杯S7 Thinkshopping Zent

摘要: Thinkshopping 在start.sh发现开启了memcached memcached -d -m 50 -p 11211 -u root memcached存在CRLF注入,相关文章: us-14-Novikov-The-New-Page-Of-Injections-Book-Memcac

阅读全文

posted @ 2024-01-17 11:49 KingBridge

阅读(246)

评论(0)

推荐(0)

2023年11月6日

CVE-2023-46604 activemq<5.18.3 RCE 分析

摘要: CVE-2023-46604 activemq<5.18.3 RCE 分析 Debuging Environment 使用activemq的官方docker+远程debug docker需要暴露端口61616,再留一个用于debug的端口 FROM apache/activemq-classic:5

阅读全文

posted @ 2023-11-06 10:45 KingBridge

阅读(2207)

评论(0)

推荐(0)

2023年9月25日

TSCTF-j 2023 Bubble Write-Up

摘要: 题目背景 题目灵感来源于当年大一计导课做OJ的时候,遇到类似这种输入数组size的时候老是不知道应该把数组的实际size设置成多大。所以浅写了一个设置了数组的大小,但是没有对输入的size进行检查的冒泡排序算法。源代码如下 // gcc -g -no-pie -fno-stack-protector

阅读全文

posted @ 2023-09-25 21:39 KingBridge

阅读(241)

评论(0)

推荐(0)

2023年8月21日

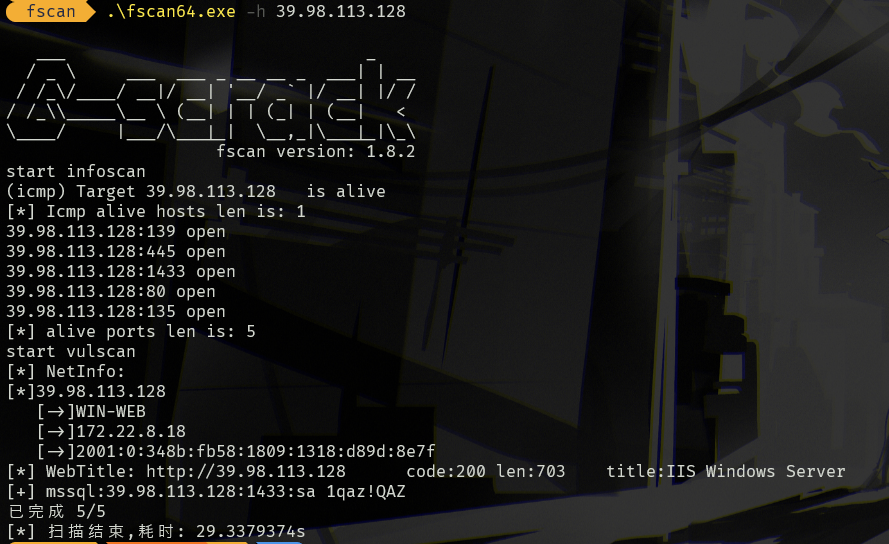

春秋云镜 TSclient -- Walkthrough

摘要: # 入口shell fscan扫到了ISS的弱密码  用MDUT成功拿shell

评论(0)

推荐(0)

内网渗透从0到-1 -- 春秋云镜 Exchange

摘要: 偷学长的账号开了一个多打一秒钟都心疼的靶场 (x ## 速成的一些预备知识 ### 代理转发 拿到入口机后,需要搭建代理进行后续的横向移动。 常用工具有nps,frp等。 如果是一级代理,用 [nps](https://github.com/ehang-io/nps/) 会很方便。 对于复杂的拓扑,

阅读全文

posted @ 2023-08-21 09:13 KingBridge

阅读(1239)

评论(0)

推荐(0)

春秋云镜 Initial -- Walkthrough

摘要: 比较基础的靶场,但是dinner bridge在一些地方卡了好久xshell.php` 蚁剑连接,偷窥别人wp发现flag在/root下,拿到的是www-data。用sudo提权 (顺便上了个vshell)

评论(0)

推荐(0)

数据安全2022决赛 部分web复现

摘要: 很菜,纯坐牢 ## Classroom ### sql insert 注入 ```python def safe_waf(sql): blacklist = ["sys", "sql", "thread","if", "regexp", "cmp", "locate", "match","find"

阅读全文

posted @ 2023-08-21 09:12 KingBridge

阅读(66)

评论(0)

推荐(0)

2023年1月15日

RWCTF The cult of 8 bit 复现

摘要: 非常精彩的前端题。 前期思考 题目模拟了一个博客网站,用户可以添加post和todo XSS BOT可以访问任意URL。 flag在admin发的一篇post里,也就是说其id会在home页面会显示。 所以应该通过题目自带的一些XSS点,在home页面XSS把数据带出。 Home页面1click X

阅读全文

posted @ 2023-01-15 00:53 KingBridge

阅读(267)

评论(0)

推荐(0)

下一页

公告