Ettercap DNS Spoofing

Ettercap DNS Spoofing

参考:

https://pentestmag.com/ettercap-tutorial-for-windows/

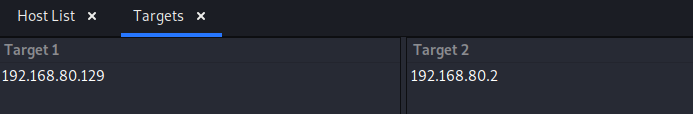

目标机192.168.80.129,gw 192.168.80.2,攻击机 192.168.80.200

我们将baidu.com 解析到 taobao.com

-

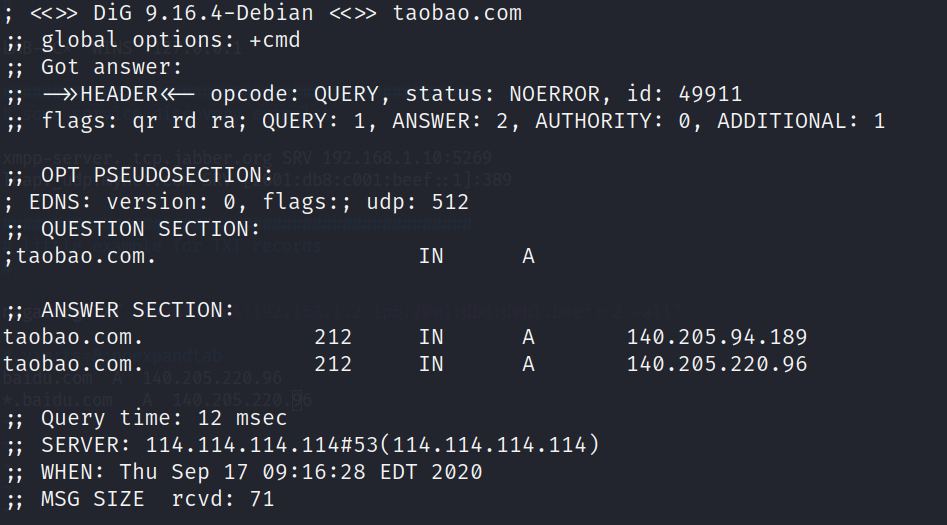

dig 搜索taobao.com的服务器地址

这我们选用140.205.94.189

-

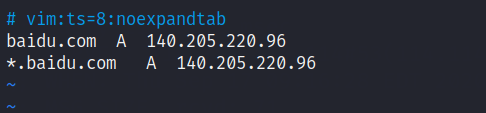

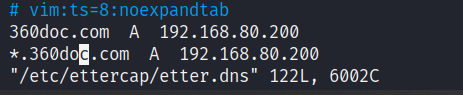

修改配置ettercap配置文件

注意新版的etter.dns 不在 /usr/shar/ettercap/etter.dns, 我们通过locate etter.dns来查看

ettercap不支持NS记录,修改配置文件后需要重启ettercap

在最后将baidu.com的A记录指向140.205.94.189

-

设置ettercap

选中dns_spoof模块

添加目标,target1 目标机,target2 gw。因为解析dns是通过gw发送请求

all set 执行ettercap

-

登入目标机,访问baidu.com

如果不生效,请将目标机的dns缓冲清空,ipconfig /flushdns

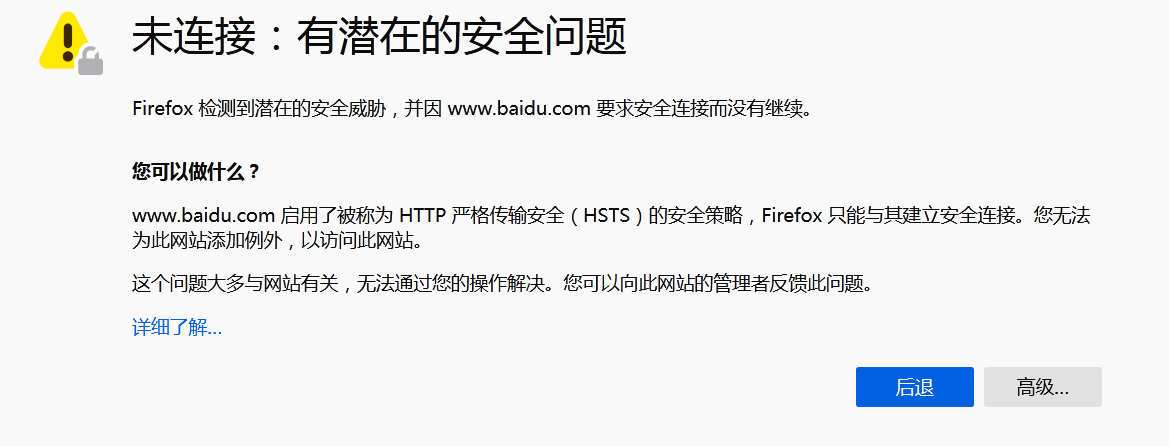

发现firefox提示有安全问题,由于baidu.com使用https协议

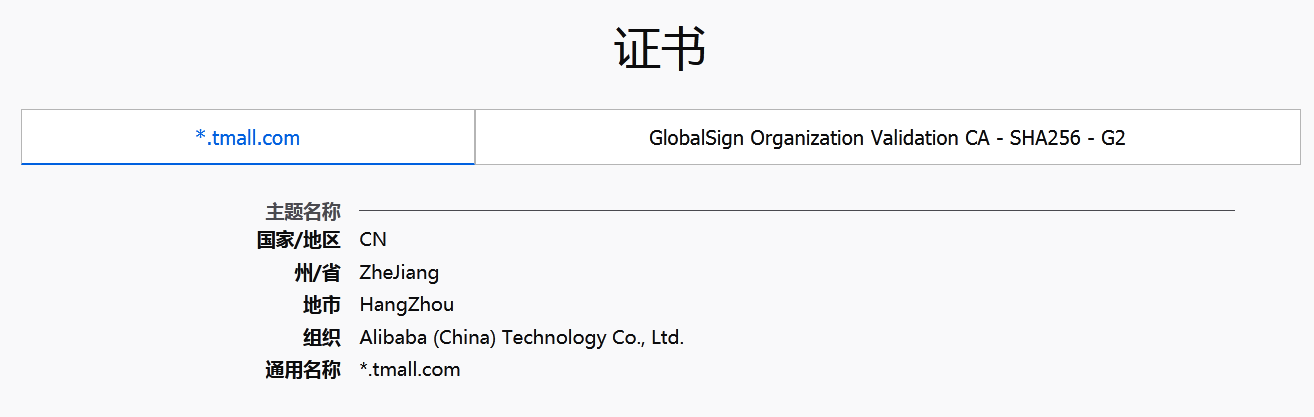

但是发现其实已经将域名解析到taobao的服务器了

-

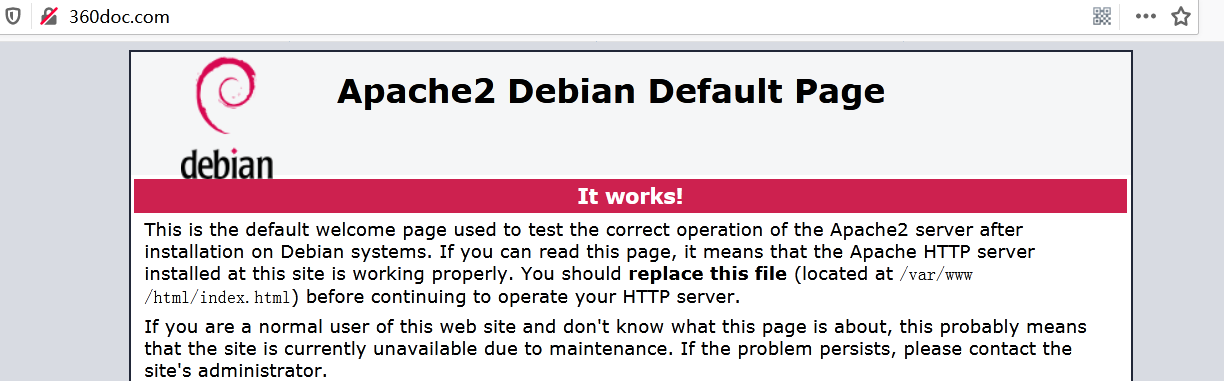

替换https为http,我们这里使用360doc.com

-

目标机访问360doc.com,就会访问攻击机的/var/www/html,这样也就实行了dns spoof