knowladge_网站开发_Sandboxie沙盒

前两天在做Sandboxie, 查到了两个不错的教程,在这里转发一下

* 第一个是善用佳软翻译的sandboxie的官方说明

链接地址:http://xbeta.info/sandboxie-2.htm

* 第二篇操作比较详细

原文地址:http://bbs.kafan.cn/thread-410166-1-1.html

* 还有一些相关的比较有用的评论, 我也加到了文章的最后,可以参考

Sandboxie:最经典的免费沙盒安全软件(团购中)

作者: textpattern 日期: 2012-09-20 分类: windows 标签:

【xbeta注】Sandboxie是我首选的沙盒类软件:历史长、开发活跃、稳定、小巧、占资源少、免费版限制少、使用方便。无论对隐私访问网络、防止恶意网站与软件、疯狂测试新软而无须担心系统性能……都极为实用。用一句形象的话来概括,就是“爱折腾,必备Sandboxie”。目前PlaySoft正在组织团购中(125元,终生授权)

图:xbeta利用Sandboxie测试安装新出的ACDSee Free, 2012-08-11

1. Sandboxie介绍

Sandboxie(官网中译|文章1|文章2)是一款安全软件,名字中的Sandbox指沙盒。

Sandboxie 在计算机上建立隔离空间(沙盒),来运行程序,以免该程序对计算机上的其他程序、数据造成永久损害。其原理如下图所示:

红色箭头表示,运行中的程序对计算机所做的改变。右上框表示,常规情况下,运行中的程序改变了未使用沙盒的硬盘 (Hard disk (no sandbox)) 。右下框表示,在 Sandboxie 中运行的程序,对建立了沙盒的硬盘(Hard disk (with sandbox))所做的改变。动画显示,Sandboxie 能介入这些变化,并将它们限定在 沙盒中,如图中黄色矩形所示。图中也表明,将所有变化集中在一起,更容易彻底清理。

以上介绍出自官方网页,Sandboxie是目前开发最为活跃的沙盒类软件,爱好者众多。官方正式版本为3.72。该软件有收费版本和免费版本,收费版本价格平易近人;免费版本足够厚道,功能限制较少。

很多博客都介绍过Sandboxie。比如善用佳软在2006年就写过介绍文章,并翻译官网首页。因此,本文不再述,主要对Sandboxie的独特之处进行说明。

2. Sandboxie能做什么

Sandboxie的原理很简单,默认配置下可以理解为:沙盒里运行的程序可读不可写。“可读”指的是沙盒程序默认能访问本系统里的资源,“不可写”指的是沙盒里程序的所有写入操作(比如新建文件,目录等),都只能在局限在沙盒内部,不影响真正系统。

Sandboxie本意是考虑系统安全,为系统增加沙盒功能,隔离恶意软件的侵害。Sandboxie的写保护特性,也能帮助我们创建虚拟软件环境,开创另一种用法。

我认为Sandboxie的应用方向,分为安全应用和虚拟环境两方面。利用Sandboxie创建虚拟软件环境,可以有效提高软件使用效率,是相对高端的话题。

2.1 Sandboxie与网络安全

浏览器最容易受到网络恶意软件的侵扰,Sandboxie的沙盒特性,可以保护浏览器安全。有效控制木马,恶意插件的蔓延。

有些木马和插件一但安装在真实系统,很难彻底杀绝。将浏览器部署在沙盒中,浏览器下载的程序,插件,都会局限在沙盒中。一但察觉安全隐患,直接删除沙盒即可,省时省力。

值得注意的是,Sandboxie中的软件能上传资料到网络,理论上需要配合其他安全软件才能更有效防范网络攻击。沙盒只是网络安全的一个环节,使用Sandboxie这种功能多的沙盒软件,能更方便的设计安全方案而已。不要迷信沙盒的安全能力。

用法:

1. 在沙盒中运行浏览器,本次会话的所有操作都保存在沙盒中。

2. 直接将浏览器安装在沙盒中。更省事的方案是使用便携浏览器,比如portable firefox,将portable firefox目录直接复制到沙盒目录就能实现安全浏览。

用法1相对灵活一些,适合临时需要安全浏览的场合。用法2是通行用法,也可将邮件程序,下载工具等易受攻击的网络软件安装至沙盒。

2.2 Sandboxie与虚拟软件环境

Sandboxie运行时会创建一个默认沙盒,名为DefaultBox,该沙盒是操作系统中的一个目录,前面提过,沙盒软件运行时的写入操作都局限在此目录里。

在沙盒中运行程序,相当于在一个全新的操作系统下运行软件。沙盒中的注册表和文件是虚拟构建的,可与原系统同步运行。

该特性最大的好处就是创建虚拟软件环境,利用Sandboxie开启不同版本程序,或者实现多账号登录。

例1: Firefox和Palemoon共存,Palemoon是Firefox的一个优化版本,使用Firefox内核。正常情况只能开启Firefox或者Palemoon,两者不能共存。使用Sandboxie开启Palemoon,因Palemoon是运行在沙盒虚拟环境,和原有系统不冲突,这样就可以同时启动Firefox和Palemoon了。

例2: 不同版本软件共存,每个沙盒都是独立的软件环境,不同版本的软件安装在不同沙盒中,可以实现多版本软件共存,软件测试人员不用开虚拟机就能方便测试软件了。这种情况Sandboxie的用法和python的virtualenv类似。

例3: Steam多账号同时登录,一些软件限制只能同一时间登录一个账号,比如游戏软件steam。有多个steam账号的用户,只能切换账号使用,不能同时登录。使用Sandboxie能同时开启多个steam账号(不违反用户协议),可以节省用户切换账号的宝贵时间。用法很简单,多开的steam程序在沙盒中运行即可。

例4: 利用Sandboxie创建绿色软件,沙盒只记录软件的写入操作,安装软件时利用快照工具创建沙盒快照,对比程序安装前后的文件变化,就可以获取软件的安装文件,注册表变化等信息,方便打包制作绿色软件。在真正系统下创建快照,容易受干扰,而且文件对比数量过多。使用Sandboxie能降低制作绿色软件难度。

2.3. Sandboxie与虚拟机软件比较

有人会问,Sandboxie和虚拟机软件相似,两者有何异同?其实Sandboxie可以当轻量级的虚拟机使用,上面我提到的例子用虚拟机软件也可以,但代价较高。下面我把Sandboxie和虚拟机软件的优劣势简要对比。

Sandboxie的优势:沙盒中运行的软件,性能无损失,默认允许访问原系统资源。Sandboxie文件访问权限功能灵活。而虚拟机运行则需要耗费一定的系统资源,,虚拟机设定网络共享目录能读写原系统资源,但操作较繁琐。

Sandboxie的劣势:无法解决软件兼容问题。Sandboxie只是隔离软件运行环境,并没有创建虚拟操作系统的能力,一些在xp等特定操作系统才能运行的程序,只能通过虚拟机程序处理。

3. Sandboxie使用技巧

3.1 Sandboxie启动文件方式

1. 菜单方式启动

如下图所示,利用Sandboxie的菜单,可以在沙盒中运行程序

2. 命令行启动

Sandboxie安装目录有一个命令行工具start.exe,可以接受命令行参数。在total commander或其他文件管理器,可使用该命令行功能,简化操作。比如TC可以创建一个按钮来使用该命令行程序,一键点击就能在沙盒中启动程序。或者创建一个快捷键,利用快捷键简化Sandboxie的使用。

沙盘中运行程序:start.exe /box:沙盘名 程序名

沙盘中终止程序命令:start.exe /box:沙盘名 /terminate

(start.exe的路径要求在path环境变量中)

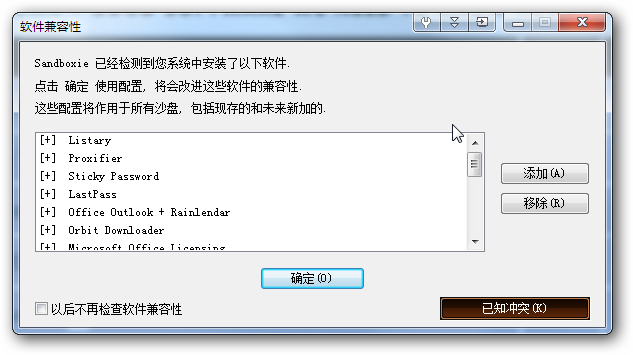

3.2 Sandboxie的兼容问题

Sandboxie兼容性非常好,但对一些特定软件也存在兼容问题。当安装这些软件时,Sandboxie会弹出提示窗口,按官方步骤操作或者升级这些软件至最新版本可改善兼容问题。

其中,与Sandboxie冲突的知名软件有StrokeIT,SnagIT等。冲突软件详单参见:http://www.sandboxie.com/index.php?KnownConflicts

4. Sandboxie免费版本与收费版本比较

具体介绍见http://www.sandboxie.com/index.php?RegisterSandboxie,我简单总结几点。

Sandboxie免费版本,正常使用沙盒大部分功能,但只能创建一个沙盒,30天试用期过后弹出nag窗口提示注册。免费版本除了弹窗相对烦人,功能可以满足一般用户的需求。很多人用一个沙盒就足够了。

Sandboxie的收费版本,可创建多个沙盒,增加程序自动进入沙盒功能,适合高级功能。

Sandboxie收费许可有两类,家用许可和商用许可。商用许可较贵,可不考虑。家用许可有终生升级(LIFETIME LICENSE)和一年升级(ONE YEAR LICENSE)两种。价格分别为29欧元和13欧元。

Sandboxie目前的版本是3.72, 该软件更新升级很快,目前更新主要是消除Bug,进一步提升软件兼容性。未来win 8系统下该软件更新会更频繁,买终生升级的家用许可是经济实惠的方案。

Sandboxie社区异常活跃,社区地址为http://www.sandboxie.com/phpbb/。主力讨论区的贴子数量超过3万,这在共享软件社区中很难得。

5. Sandboxie 国内推广情况

1、Sandboxie 在国内的安全社区、软件博客上很早就开始介绍传播,比如善用佳软于06年8月开始介绍此款软件。

2、很早就有了官方认可的官网中文翻译版本

3、Playsoft已代理Sandboxie终生升级版本,价格169元人民币,相比29欧元的官方价格要低不少。

4、官方与PlaySoft联合,于2012年8月在善用佳软举行了一个“发评论、赠许可”的活动,赠出了5份Sandboxie许可(一年升级):浮华诉离殇、SBUser、virus_test、果果、偷偷告诉大家一个秘密。(加QQ群:145777712,联系群主获取许可)

5、PlaySoft于2012年9月举行团购,Sandboxie 沙盘个人终身更新版 – 官方团购,125元。 PlaySoft很厚道地主动表示,要为此前按 169元 购买的用户,做些补偿。相关网友见文请联系PlaySoft。

Sandboxie功能强大,本文抛砖引玉,仅介绍Sandboxie的部分有趣功能,希望大家在评论中能补充更多内容,分享更加实用的Sandboxie使用技巧,让更多人体会到该软件的强大。

第二篇:

声明:本文属ubuntu原创,首发于卡饭HIPS版,转贴请保留作者和出处,严禁用于商业用途。

前言

红豆沙的沙

我用沙盘主要是防入口,防泄露

偶尔测试一下新软件,或者偶偶尔欺负一下病毒 :)

前面主要讲安全浏览+U盘,不是做绿色或者沙盘化软件

如果,你不感兴趣,最好略过不看,不想浪费你的时间

后面讲配置文件,还是最好看看,应该有点帮助。

如果,你连看都不想看,还想用沙盘

那好,我把配置文件给你拷贝一下

很简单,什么也不用管,直接用

完整的菜单、操作,已经有教程,我不会再讲一遍。

我是从实战出发,用实例来讲述对沙盘的控制,

主要是一个特定沙盘思路和想法是如何实现的,

顺带讲一下具体操作和菜单。

尽量让所有人(包括没有用过沙盘的)都有所收获,

希望看过以后,每个人都能找到适合自己的沙盘之路。

初遇

有没有缘分,第一眼很重要

关于Sandboxie,我能给你的第一印象就是下面两张图。

如果,你有一见钟情、相见恨晚的感觉,那么继续往下看。

Sandboxie 在一个被成为沙盘的隔离保护区运行您的程序(黄色方块)

沙盘中的程序不允许更改或危害您的计算机(倒沙,红色被清除)

一切都有个开始

沙盘也不例外

下载:http://www.sandboxie.com/SandboxieInstall.exe

注册:自己动手搜索

安装的版本目前是 3.34

中文化:

安装时选择中文

安装完成以后,托盘右键退出Sandboxie 控制

用下面文件替换安装目录里的文件

bbs.kafan.cn/thread-401800-1-3.html

重新启动Sandboxie 控制

备份配置文件:

C:\Windows\Sandboxie.ini 保存到一个安全的地方

安装完成会生成一个托盘图标和一个快捷方式"在沙盘中运行网页浏览器"

我们用这个快捷方式在沙盘中运行浏览器,假设系统默认浏览器是IE

邂逅

现在用这个快捷方式启动浏览器,如图:

因为iexplore.exe 在沙盘里运行,沙盘 DefaultBox 处于激活状态

[#]标志 表示程序处于沙盘的监控下

现在,按照平时的使用习惯,浏览常用网站,登陆论坛、填写表单。。。

一段时间以后,退出沙盘,用Sandboxie 控制 DefaultBox 删除保存内容(倒沙)

再次打开IE,发现输入过的网址、Cookies、历史、表单、密码,Internet临时文件,都没有被保存

这是Sandboxie一个实战运用的例子:隐私浏览

一旦退出浏览器,Sandboxie会清除所有上网痕迹,保护用户的隐私

每次,都手动倒沙是不是很累?

Sandboxie 提供了人性化的设置,自动倒沙,如图设置

沙盘设置 --> 删除调用 --> 勾选自动删除沙盘中保存的内容

=============================================================================================

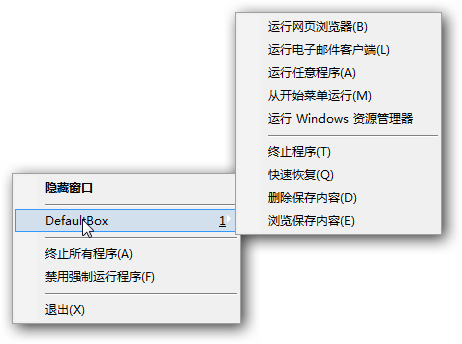

在进行下一个实例前,先熟悉一下常用菜单

托盘右键菜单

最重要的是 终止所有程序和禁用强制运行程序,因为作用于所有沙盘

Sandboxie的注册版是可以建立多个沙盘

沙盘与真实系统隔离,各个沙盘之间也相互隔离

=============================================================================================

DefaultBox子菜单

具体到特定的沙盘,上半部分是运行相关,下半部分是沙盘内程序和内容相关

=============================================================================================

沙盘右键菜单

和上面类似,多出了沙盘设置、重命名沙盘、移除沙盘

最重要的是沙盘设置,几乎所有和沙盘相关的设置都在这里

另外,在初次使用沙盘以后,会看到很多提示消息

如果,看明白了,以后,不想再看到这个提示

勾选,以后不显示此消息

注:没有特别说明的话,所有程序都是在沙盘中运行。

重逢

上网下载文件,是很常见的。

假设下载目录,放在非系统盘,比如:F:\Downloads\ 或者 F:\下载\

这样以后重装、恢复系统,下载文件不会受到影响。

再次在沙盘里打开IE,输入:www.sandboxie.com

转到Download页面,下载Sandboxie 至 F:\Downloads\

http://www.sandboxie.com/SandboxieInstall.exe

下载完成,退出IE

现在打开F:\Downloads\,没有SandboxieInstall.exe这个文件,这就有麻烦了

自动倒沙将泥沙、珠玉统统倒掉

珠玉还是要的,再次用IE下载文件SandboxieInstall.exe

沙盘 DefaultBox,右键 浏览保存内容

在这个目录:C:\Sandbox\用户名\DefaultBox\drive\F\Downloads\

将SandboxieInstall.exe 复制到真实的系统 F:\Downloads\

可以看到,沙盘对文件创建进行重定向,沙盘里的文件操作不会影响真实系统

F:\Downloads\ --> C:\Sandbox\用户名\DefaultBox\drive\F\Downloads\

这样保护了系统安全,但是给下载带来了不便

中间,加入了一个恢复文件的步骤

为了方便用户,沙盘加入了一个精巧设计,快速恢复、立即恢复

在沙盘中运行IE,这次将下载文件保存到桌面上

Sandboxie在下载完成以后,会提示,只要选择恢复到相同文件夹

下载文件被恢复到真实系统,同时可以使用自动倒沙功能

如果,不想看到立即恢复的提示

勾选 在所有沙盘程序停止前不再显示此提示

这样,沙盘只会在结束所有沙盘程序以后,提示恢复文件,不会那么吵

使用或不使用立即恢复,在于自己的选择。

=============================================================================================

沙盘设置 --> 恢复 --> 快速恢复

快速恢复,将沙盘内的文件恢复到真实系统:

删除沙盘之前,或当您手动调用快速恢复功能时,将检查以下文件夹中保存的沙盘中的内容。

如果找到可恢复文件,您可以轻松地将它们恢复到沙盘环境以外。

默认的快速恢复目录:

我的文档

收藏夹

桌面

添加文件夹 加入下载目录:F:\Downloads

=============================================================================================

沙盘设置 --> 恢复 --> 立即恢复

立即恢复,是对快速恢复的增强,可以在文件创建后自动调用恢复功能

快速恢复可以通过托盘菜单和Sandboxie 控制里右键菜单,恢复文件和添加文件夹

=============================================================================================

还有一种方法恢复文件和添加快速恢复目录

Sandboxie 控制 --> 查看 --> 文件和文件夹 --> 快速恢复文件夹

右键选择文件,恢复到相同文件夹

Sandboxie 控制 --> 查看 --> 文件和文件夹 --> 所有分区和文件夹

分区 F Downloads,右键 将文件夹加入快速恢复

SandboxieInstall.exe,右键,恢复到相同文件夹

以上,通过快速恢复,解决了隐私浏览保护下的,文件下载问题。

用沙盘术语说:快速恢复和自动倒沙

Sandboxie COM 服务程序

沙盘中的程序正常运行需要访问一些重要的系统服务

不过,如果直接允许访问系统服务的话,程序会漏出沙盘,不能起到隔离的作用

所以,沙盘为了程序安全的访问系统服务,提供了沙盘化的系统服务实例

简单说,就是在沙盘里模拟系统服务

沙盘中的程序重定向访问沙盘化的服务程序,使程序正常运行,而不影响安全性

以下是沙盘化服务程序:

RpcSs - Remote Procedure Call (RPC) - SandboxieRpcSs.exe

DcomLaunch - DCOM Server Process Launcher - SandboxieDcomLaunch.exe

CryptSvc - Cryptographic Service - SandboxieCrypto.exe

BITS - Background Intelligent Transfer Service - SandboxieBITS.exe

Wuauserv - Automatic Updates - SandboxieWUAU.exe

EventSystem - COM+ Event System - SandboxieEventSys.exe

MSIServer - Windows Installer - msiexec.exe

安全浏览

Sandboxie 可以将浏览器(包括浏览器启动的子程序,下载的文件)限制在沙盘里,

从而保护真实系统的安全。

如果,有虚拟机的话,可以在沙盘里运行IE,再上一些有毒网站

或者,在沙盘里直接运行病毒程序

自动倒沙以后,系统不会受到影响

沙盘化绿色程序、测试新软件

沙盘还有一方面用处,测试新软件或不熟悉的程序;

将某些程序安装在一个特定设置的沙盘里,形成一个绿色程序

在隔离的环境下运行的程序。

插曲

在进行下面的内容前,休息一下!

英雄要问出处

在用之前,总要介绍一下来历

名称:Sandboxie (沙盘、沙箱、沙盒、Sbie、SB这个缩写囧...)

作者:Ronen Tzur (Tzuk) 非常勤奋、值得尊敬

国家:以色列 最近在打仗,祈祷和平

类别:Sandbox、沙盘、HIPS

特点:很黄不暴力,提示很少

革命履历:2004年参加革命工作,加入伟大的XXX

沙盘名动江湖的绝技是双开游戏

沙盘露脸的方式是和某浏览器捆绑

少数人将沙盘当作安全软件

开着沙盘去各类网站,尤其是毒网、马网、X网

只要倒沙,这个世界清静了,一丝不染

U盘病毒免疫,再牛的U盘病毒,也无法运行

稍微设置一下,上网收敛一些,保证不会被盗号

不想让人看的东东,保证不会被偷偷传到网上

硬盘拿去修理,那是另外一回事

沙盘化软件,保证系统干净

我将沙盘作为红豆沙的一部分

沙盘作先锋,防御国门

毛豆据中央,掌控全局

红伞为利剑,斩妖伏魔

只要简单设置,对一般人足够安全

基本上,入口防御都交给沙盘了

其它,两个软件,大部分时候很悠闲

注:你可以通过右键 在沙盘中运行 将程序置于沙盘的监控中

[ 本帖最后由 ubuntu 于 2009-4-8 04:59 编辑 ]

|

|

|

|

|

设置沙盘可以通过Sandboxie 控制 沙盘设置和 编辑Sandboxie.ini两种方式实现

一般用户推荐用沙盘设置的方式,关于Sandboxie.ini可以跳过不看,或者稍微了解一下

Sandbox Settings和Sandboxie.ini 是设置Sandboxie的两种方式。

Sandboxie.ini 是Sandboxie的配置文件,通过编辑Sandboxie.ini可以控制沙盘中程序的行为

一个自定义的Sandboxie.ini可以提供更高的安全保护。

Sandbox Settings是Sandboxie.ini的图形前端,最近更新的版本强化了Sandbox Settings

基本上可以完成所有的Sandboxie.ini设置。

实际上,Sandbox Settings最终还是通过修改Sandboxie.ini来完成设置工作。

Sandbox Settings 图形界面,老少皆宜,Sandboxie.ini 适合老手。

要完全控制Sandboxie,Sandboxie.ini是最直接有效的。

下面就要讲Sandboxie.ini,为了便于理解,我用Sandboxie Control 进行对照。

拆解Sandbox Settings每个设置与Sandboxie.ini之间的对应关系。

Sandboxie.ini保存位置

Sandboxie.ini 搜索顺序:1. Windows目录,C:\Windows\Sandboxie.ini ,这是安装以后生成的

2. Sandboxie的安装目录 C:\Program Files\Sandboxie\Sandboxie.ini

如果在1搜索到,读取设置,位置2就被忽略了。

如果将Sandboxie.ini剪切到位置2,手动重新载入设置,以后配置文件就保存到Sandboxie的安装目录。

老手建议使用位置2

注:如果是通过编辑配置文件来修改Sandboxie.ini,保存设置,退出编辑器以后,会自动调用重新载入配置;

如果是覆盖原来的Sandboxie.ini配置文件,需要手动重新载入配置

新的配置文件对沙盘中已经运行的程序无效,必须退出程序,重新运行,应用新配置。

修改Sandboxie.ini之后,最好终止所有沙盘程序,再重新启动。

我现在打开安装以后的Sandboxie.ini,然后通过不断加入新的设置项来解读Sandboxie的设置。

大部分是我自己的设置,某些例子是取自官网帮助。

默认的设置文件大致如下:

- [GlobalSettings]

- [DefaultBox]

- Enabled=y

- ConfigLevel=4

- AutoRecover=y

- AutoRecoverIgnore=.jc!

- AutoRecoverIgnore=.part

- RecoverFolder=%Personal%

- RecoverFolder=%Favorites%

- RecoverFolder=%Desktop%

- LingerProcess=syncor.exe

- LingerProcess=jusched.exe

- LingerProcess=acrord32.exe

- [UserSettings_125202A4]

- SbieCtrl_UserName=username

- SbieCtrl_ShowWelcome=N

- SbieCtrl_ReSyncContextMenu=N

- SbieCtrl_NextUpdateCheck=1231812532

- SbieCtrl_UpdateCheckNotify=Y

- SbieCtrl_BoxExpandedView_DefaultBox=Y

Sandboxie.ini 的文件结构

[GlobalSettings]

全局设置

这里的设置会影响所有的Sandbox、所有用户

默认这里是空的

[DefaultBox]

沙盘 DefaultBox的配置信息,只能作用于这个沙盘。

注:沙盘名由字母和数字组成,最大长度32个字符。

[UserSettings_125202A4]

用户的个人配置,对安全没有影响。主要是Sandboxie 控制里的用户、外观、升级、和Shell集成、是否随机启动

不做讲解。以后在配置文件里从略。

基本语法

在Sandboxie中程序名是文件名,不包括完整路径

iexplore.exe - 正确

C:\Program Files\Internet Explorer\iexplore.exe - 错误

程序和操作对象之间用逗号 , 分开

! 代表除...之外, 逻辑非

OpenFilePath=iexplore.exe,%Favorites%

ClosedFilePath=!iexplore.exe,%Favorites%

OpenFilePath=iexplore.exe,%Favorites%

允许IE直接访问收藏夹目录

%Favorites% 表示收藏夹,环境变量

ClosedFilePath=!iexplore.exe,%Favorites%

阻止IE以外的其它程序直接访问收藏夹

组合在一起,就是只允许IE直接访问收藏夹

阻止任何其它程序访问收藏夹,包括读取

[DefaultBox]

OpenFilePath=C:\Downloads\

OpenFilePath=*.eml

OpenFilePath=iexplore.exe,%Favorites%

OpenFilePath=msimn.exe,*.eml

OpenFilePath=C:\Downloads\

前面没有特定程序,表示所有程序

C:\Downloads\ 注意一定要加最后的反斜杠,Sandboxie在解释时会自动转换为C:\Downloads\*

自动加入*通配符,表示C:\Downloads 目录下和所有子目录下的文件

OpenFilePath=*.eml

表示扩展名为eml的所有文件

OpenFilePath=iexplore.exe,%Favorites%

允许IE直接访问收藏夹目录

%Favorites% 表示收藏夹,环境变量

OpenFilePath=msimn.exe,*.eml

允许Outlook 直接访问任何 eml文件

沙盘设置拆解

为了便于讲解,不影响DefaultBox,也为了安全的需要,我们创建一个新沙盘,取名Firefox。

前面已经讲过IE了,现在换一个,Firefox 3.xx。

再看一个配置文件:

- [Firefox]

- Enabled=y

- ConfigLevel=4

- AutoRecover=y

- AutoRecoverIgnore=.jc!

- AutoRecoverIgnore=.part

- RecoverFolder=%Personal%

- RecoverFolder=%Favorites%

- RecoverFolder=%Desktop%

- LingerProcess=syncor.exe

- LingerProcess=jusched.exe

- LingerProcess=acrord32.exe

[Firefox]

代表沙盘Firefox

Enabled=y

表示允许在这个沙盘运行程序

Enabled=n

表示禁止在这个沙盘运行程序

ConfigLevel=4

ConfigLevel 这个设置在3以后的版本已经废弃了,不用管它,保持默认。

打开沙盘设置 - Firefox,由上至下

外观 Appearance

BoxNameTitle=-

不在标题栏显示沙盘标志

BoxNameTitle=y

在标题栏显示沙盘名

BoxNameTitle=n

在标题栏不显示沙盘名

环绕边框

BorderColor=#00FFFF

显示一个黄色的环绕边框

BorderColor=#00FFFF,off

不显示环绕边框

3.34版,颜色使用的16进制HTML-RGB格式,从左至右依次是蓝、绿、红

貌似是bug,正常顺序是红、绿、蓝

很特殊,边框颜色的修改是即时生效的。

=============================================================================================

恢复 Recover

RecoverFolder=%Personal%

RecoverFolder=%Favorites%

RecoverFolder=%Desktop%

快速恢复目录

%Personal% 我的文档目录

%Favorites% 收藏夹目录

%Desktop% 桌面

AutoRecover=y

表示启用立即恢复

AutoRecover=n

表示禁用立即恢复

AutoRecoverIgnore=.jc!

AutoRecoverIgnore=.part

表示立即恢复功能排除扩展名为.jc!、.part的文件

=============================================================================================

删除 Delete

AutoDelete=y

NeverDelete=n

当沙盘里没有程序运行,自动删除沙盘里的内容

如果沙盘中存在可恢复文件,在删除前会自动调用快速恢复

AutoDelete=n

NeverDelete=y

禁止移除沙盘或删除沙盘里的内容

=============================================================================================

DeleteCommand=%SystemRoot%\System32\cmd.exe /c RMDIR /s /q "%SANDBOX%"

手动或自动删除沙盘文件所调用的系统命令 RMDIR

如果留空,默认系统命令是 RMDIR (删除目录)

%SANDBOX%" 表示沙盘目录

SDelete 和 Eraserl 是需要下载安装的第三方安全删除文件工具

=============================================================================================

程序启动 Program Start

设置强制在沙盘里运行的程序

强制运行文件夹 Forced Folders

强制运行文件夹,目录下的所有程序,一旦在沙盘外启动,都会被强行拖进沙盘运行

如果其已在其它沙盘里运行,则不适用此项

如果是非可执行文件,那么和它关联的程序将被拖进沙盘

例如,强制运行目录,双击一个txt文件,记事本就会进入沙盘

我们可以将U盘(假设是:J:\)加入强制运行目录,这样无论是打开U盘文件,还是运行U盘程序

都是在沙盘中,不会影响真实系统,这样可以防U盘病毒,保证系统安全

ForceFolder=J:\

Forced Folders 优先级高于 Forced Programs

=============================================================================================

强制运行程序 Forced Programs

强制运行程序,一旦程序在沙盘外启动,就会被强制拖入沙盘里运行

如果其已在其它沙盘里运行,则不适用此项

通常,我们会将浏览器等病毒入口程序加入到Forced Programs

注意程序名使用的是文件名,而不是完整路径

例如 IE

正确:iexplore.exe

错误:C:\Program Files\Internet Explorer\iexplore.exe

ForceProcess=iexplore.exe

例如 Firefox

正确:firefox.exe

错误:C:\Program Files\Mozilla Firefox\firefox.exe

ForceProcess=firefox.exe

Forced Programs 优先级低于 Forced Folders

=============================================================================================

程序停止 Program Stop

设置沙盘自动终止的驻留程序

驻留程序 Lingering Programs

沙盘里的程序启动一个新程序(子程序),新程序会在相同沙盘里运行

当主程序退出以后,子程序不一定会自动退出

比如:用IE去查看一个PDF文件,Adobe Reander(acrord32.exe)在IE结束以后,还会继续存在,不自动退出。

用搜狗拼音时,imeutil.exe、pinyinup.exe,也不会自动退出

我们将pinyinup.exe 加入 Lingering Programs

如果沙盘里只剩下以上程序,沙盘会自动结束其进程

LingerProcess=imeutil.exe

搜狗拼音输入法 辅助工具,不使用搜狗可以删掉

LingerProcess=pinyinup.exe

搜狗拼音输入法 升级工具,不使用搜狗可以删掉

LingerProcess=syncor.exe

顶星声卡驱动相关,其它声卡的可以删掉

LingerProcess=jusched.exe

Java自动更新程序,不用Java的可以删掉

LingerProcess=acrord32.exe

Adobe Reader 的进程,使用其它PDF阅读程序的,可以删掉

如果驻留程序是直接运行,而不是其它程序调用运行,那么驻留程序设置不起作用

=============================================================================================

主要程序 Leader Programs

一旦主要程序退出,沙盘里的其它程序全部终止

这样做,简化设置,不用写一堆LingerProcess,直接一条LeaderProcess 搞定

比如说:设置Firefox是Leader Programs ,IE退出,其它程序就结束运行

LeaderProcess=firefox.exe

=============================================================================================

文件迁移 File Migration Settings

文件迁移设置

默认,沙盘里的程序是不能直接修改系统文件,修改的是沙盘里的替身

先要从真实系统复制一个一模一样的文件到沙盘里,这个过程就是迁移

如果迁移一个过大的文件,比如好几G的文件,这样会影响效率,浪费时间,浪费空间

所以,要给迁移的文件大小,设置一个上限

超过这个上限,文件就不会复制到沙盘里,不能修改(只读),并且会弹出一个提示

默认上限是49152KB,48MB,已经足够大,常用的网络程序不会迁移这么大的文件

CopyLimitKb=49152

CopyLimitSilent=y

当文件超过迁移上限,不弹出提示

CopyLimitSilent=n

当文件超过迁移上限,弹出提示

对于迁移文件,常见的错误理解

1.超过迁移文件上限,会直接修改真实系统的文件

完全错误,超过迁移上限的文件,是只读访问,不能被修改,并且不会复制到沙盘里

2.超过迁移上限的下载文件,会直接建立在真实系统或者不能完成下载

完全错误,迁移是将系统中已有的文件复制到沙盘里,在沙盘中修改

下载是在沙盘里建立系统原来没有的新文件

迁移上限只对系统已有文件迁移进入沙盘起作用

对于沙盘程序新建立的新文件,没有大小限制

哪怕是1M的上限,下载1G的文件,只要硬盘空间足够大,完全没有问题

如果,你将浏览器迁移上限设置成几百M或者几G,说明你对迁移上限的理解有误。

=============================================================================================

限制 Restrictions

沙盘对于来自外部的攻击,具有非常强的防御能力。

默认设置,不调整规则的话,只要浏览器是在沙盘里运行,不论是什么挂马、一般0day,这个洞,那个洞,只要结束浏览器进程,清空沙盘,就OK,不影响真实系统。

对于信息泄露,由内到外,沙盘的默认规则是不够的。要借助第三方防火墙。

这就是为什么,GeSWall、DefenseWall在新版都要加入类似于防火墙的功能,对程序联网进行控制。这样,在网络部分,直接用系统自带的防火墙防外,沙盘防火墙防内。

Sandboxie的Restrictions,提供了网络访问控制(类似应用程序防火墙 ND),运行控制,进程间通讯控制

,驱动、全局钩子、模拟键盘鼠标 (AD),降低用户权限(SD)

通过设置Restrictions,完善规则,可以极大提高沙盘的安全性,特别是对隐私信息的保护

以上这些主要是通过策略限制来实现的。

沙盘的本质在隔离,创建一个不影响真实系统的测试环境

重定向、虚拟化、策略限制都只是手段而已,看你如何运用。

下面看,具体设置:

Internet 访问 Internet Access

提供一个网络访问的白名单,只允许白名单里的程序访问网络,其它程序禁止访问网络,类似应用程序防火墙功能。

实际上,白名单反映到设置文件上就是建立一个程序组,只允许该组成员访问网络。

在Internet Access 加入Firefox

会在全局设置 [GlobalSettings] 加入一个程序组,组名<InternetAccess_Firefox>,这个组只有一个组成员

firefox.exe

ProcessGroup=<InternetAccess_Firefox>,firefox.exe

然后在 [Firefox]里加入一段:

ClosedFilePath=!<InternetAccess_Firefox>,\Device\RawIp6

ClosedFilePath=!<InternetAccess_Firefox>,\Device\Udp6

ClosedFilePath=!<InternetAccess_Firefox>,\Device\Tcp6

ClosedFilePath=!<InternetAccess_Firefox>,\Device\Ip6

ClosedFilePath=!<InternetAccess_Firefox>,\Device\RawIp

ClosedFilePath=!<InternetAccess_Firefox>,\Device\Udp

ClosedFilePath=!<InternetAccess_Firefox>,\Device\Tcp

ClosedFilePath=!<InternetAccess_Firefox>,\Device\Ip

ClosedFilePath=!<InternetAccess_Firefox>,\Device\Afd*

<InternetAccess_Firefox> 沙盘Firefox 网络访问白名单

!<InternetAccess_Firefox> 沙盘Firefox 网络访问黑名单

阻止组<InternetAccess_Firefox>(也就是firefox.exe)以外的程序访问这些特殊的系统网络设备

换句话,只允许组<InternetAccess_Firefox>(也就是firefox.exe)访问网络

! 代表非,!<InternetAccess_Firefox>,代表除了<InternetAccess_Firefox>以外的其它程序

举个通俗例子:!<男人>,代表女人+; !<女人>代表男人+; !<男人,女人>,代表特殊人群

ClosedFilePath 后面再讲。

NotifyInternetAccessDenied=n

阻止程序访问网络以后不通知用户

NotifyInternetAccessDenied=y

阻止程序访问网络以后通知用户

=============================================================================================

启动/运行访问 Start/Run Access

通过建立一个白名单,只允许特定的程序运行,阻止其它程序运行。

实际上,白名单反映到设置文件上就是建立一个程序组,只允许该组成员运行。

在Start/Run Access 加入Firefox

会在全局设置 [GlobalSettings] 加入一个程序组,组名<StartRunAccess_Firefox>

这个组只有一个组成员 firefox.exe

ProcessGroup=<StartRunAccess_Firefox>,firefox.exe

然后在 [Firefox]里加入

ClosedIpcPath=!<StartRunAccess_Firefox>,*

阻止组<StartRunAccess_Firefox>(也就是firefox.exe)以外的程序访问任何IPC对象,结果就是禁止运行。

换句话,只允许组<StartRunAccess_Firefox>(也就是firefox.exe)运行

<StartRunAccess_Firefox> 沙盘Firefox 启动/运行白名单

!<StartRunAccess_Firefox> 沙盘Firefox 启动/运行黑名单

NotifyStartRunAccessDenied=n

阻止程序运行以后不通知用户

NotifyStartRunAccessDenied=y

阻止程序运行以后通知用户

ClosedIpcPath 后面再讲,*代表所有IPC对象

这样Firefox沙盘里只有Firefox进程可以访问网络和运行,访问有网马和漏洞的网站

网马运行不起来,keylogger程序也无法运行,隐私信息不会泄露。

目前,GeSWall 2.8.3 是沙盘里防信息泄露最强悍的,甚至超过了几乎所有各类HIPS

OnlineArmor 除外,OnlineArmor 3.1 Beta 收费版是所有HIPS里防信息泄露最强的

Sandboxie 的防键盘记录、屏幕记录、剪切板记录 没有什么改进

Sandboxie 可以防御,安装Windows 钩子或者驱动来记录键盘输入

对于AKLT 之类的高级键盘记录,几乎没有防御能力

不过,Sandboxie 使用另外一种办法来保护隐私泄露

很简单有效,就是白名单,除了白名单程序,禁止连网,禁止运行,再加上自动倒沙

举个例子

进行网上交易前,终止所有沙盘程序,清空有可能带来病毒的沙盘内容

在设置好白名单的沙盘里,运行IE,当然之前,要保证IE加载的插件是干净的

因为有白名单,病毒、键盘记录程序是无法运行的,根本无法记录密码

因为有自动倒沙,结束IE之后,下次运行,依然是一个干净的环境

安全没有100%,但是只要你学会规范使用沙盘,你的隐私、密码保护可以接近100%

因为还有其它的键盘记录的方式,比如跨域脚本(XSS),所有HIPS都防不了,包括沙盘

防御XSS,使用一个安全的浏览器是很重要的,IE核心,我只会用TheWorld

非IE核心,我认为,Opera的安全性强于Firefox

不过,由于有NoScript这种BT扩展的存在,情况可能会不一样

所以,如果你使用Firefox,一定要安装NoScript这个BT扩展,对于防御XSS是非常有效的

=============================================================================================

程序降权 DropRights

降低用户权限,将管理员、Power Users 用户特权移除

DropAdminRights=y

沙盘中的程序以普通用户权限运行

=============================================================================================

底层访问 Low-level Access

底层权限,默认都是阻止的,允许的话会降低沙盘安全性。

BlockDrivers=y

阻止加载驱动

BlockDrivers=n

允许加载驱动,不是安装新驱动

加载驱动和安装新驱动是两回事

BlockWinHooks=y

阻止安装全局钩子

BlockWinHooks=n

允许安装全局钩子

BlockFakeInput=y

阻止模拟键盘鼠标输入

BlockFakeInput=n

允许模拟键盘鼠标输入

=============================================================================================

资源访问 Resource Access

默认沙盘里的程序不能直接访问系统资源,这里可以设置一些例外规则

例如:

可以让浏览器或下载软件直接访问下载目录

可能通过允许访问某些特殊类型资源,解决冲突问题

文件访问 File Access、注册表访问 Registry Access、IPC 访问 IPC Access

窗口访问 Window Access、COM访问 COM Access

文件访问 File Access

直接访问 Direct Acces

直接修改指定的目录或文件

对沙盘里安装的程序无效

OpenFilePath

例如:

OpenFilePath=firefox.exe,F:\Downloads\Temp\

=============================================================================================

OpenFilePath=thunder5.exe,F:\Downloads\Temp\

=============================================================================================

OpenFilePath=<StartRunAccess_Firefox>,%AppData%\SogouPY\

=============================================================================================

完全访问 Full Access

和Direct Acces相似,但是对程序不限制,沙盘里的程序也有效

安全性低于Direct Acces

直接访问能解决问题的地方,就不需要使用完全访问。

还有一个不同,Full Access可以访问命名管道

OpenPipePath

例如:

OpenPipePath=%AppData%\SogouPY\

OpenPipePath=\Device\NamedPipe\wkssvc

OpenPipePath=\Device\NamedPipe\srvsvc

允许沙盘中的程序通过 wkssvc和srvsvc 管理网络共享和用户账户

=============================================================================================

阻止访问 Blocked Access

阻止对文件资源的访问,包括读取、修改

优先级高于其它文件资源访问规则

ClosedFilePath

例如:

ClosedFilePath=C:\boot.ini

ClosedFilePath=C:\bootfont.bin

=============================================================================================

ClosedFilePath=!<InternetAccess_Firefox>,\Device\RawIp6

ClosedFilePath=!<InternetAccess_Firefox>,\Device\Udp6

ClosedFilePath=!<InternetAccess_Firefox>,\Device\Tcp6

ClosedFilePath=!<InternetAccess_Firefox>,\Device\Ip6

ClosedFilePath=!<InternetAccess_Firefox>,\Device\RawIp

ClosedFilePath=!<InternetAccess_Firefox>,\Device\Udp

ClosedFilePath=!<InternetAccess_Firefox>,\Device\Tcp

ClosedFilePath=!<InternetAccess_Firefox>,\Device\Ip

ClosedFilePath=!<InternetAccess_Firefox>,\Device\Afd*

=============================================================================================

ClosedFilePath=!<StartRunAccess_Firefox>,*

=============================================================================================

只读访问 Read-Only Access

直接读取真实系统文件,不允许修改,没有沙盘重定向

ReadFilePath

例如:

ReadFilePath=C:\Program Files\Avira\

=============================================================================================

注册表访问 Registry Access

直接访问 Direct Access

直接修改系统注册表,对于安装在沙盘里的程序无效

出于安全考虑,注册表访问没有完全访问

OpenKeyPath

例如:

OpenKeyPath=firefox.exe,HKEY_LOCAL_MACHINE\Software\Mozilla

OpenKeyPath=firefox.exe,HKEY_CURRENT_USER\Software\Mozilla

=============================================================================================

阻止访问 Blocked Access

阻止对注册表的一切访问

高优先级

ClosedKeyPath

例如:

ClosedKeyPath=HKEY_LOCAL_MACHINE\System\Comodo*

=============================================================================================

ClosedKeyPath=!<StartRunAccess_Firefox>,*

=============================================================================================

只读访问 Read-Only Access

ReadKeyPath

例如:

ReadKeyPath=HKEY_LOCAL_MACHINE\SOFTWARE\Policies

=============================================================================================

IPC 访问 IPC Access

NT IPC对象 Windows的进程(线程)间通信所建立的对象

Sandboxie 的IPC 对象包括

事件对象 Event

互斥对象 Mutant

共享内存区对象 Section

信标对象 Semaphore

LPC 端口对象 Port

具体什么是Sandboxie里的IPC对象,可以通过Sandboxie 控制 文件 资源访问监控 看到

通常是 \BaseNamedObjects、\RPC Control

注:命名管道(Named Pipe) 要设置文件资源完全访问 (OpenPipePath)

允许直接访问IPC对象,使沙盘内程序可以直接访问沙盘外程序所提供的资源和服务

会降低沙盘的安全性,使程序的某些行为,不再被沙盘监控,不推荐使用

除非是为了解决程序和Sandboxie冲突,必须允许对某些IPC对象的直接访问。

=============================================================================================

直接访问 Direct Access

允许所有程序访问NT IPC对象,包括沙盘内下载、安装的程序

OpenIpcPath

例如(翻译:baerzake):

OpenIpcPath=\RPC Control\!IcaApi

OpenIpcPath=\RPC Control\seclogon

第一个例子 OpenIpcPath=\RPC Control\!IcaApi 就是允许访问终端服务子系统所提供的资源。能让沙盘中程序与此子系统对话并且发现活动在系统中的其他终端服务。但是允许访问这个资源同时也会被恶意程序利用来终止沙盘外的程序。

第二个例子是允许访问\RPC Control\seclogon。这个是指允许访问WINDOWS Run As 服务所提供的资源。它能让沙盘中的程序调用运行另一个使用不同用户证书的程序。并且,这个被调用的程序会在沙盘外被执行,不受沙盘控制。

=============================================================================================

阻止访问 Blocked Access

阻止对IPC对象的访问,优先级高于直接访问

Sandboxie 对于一些常用的系统IPC对象,进行了例外处理

阻止访问IPC 可以用来彻底阻止这种类型的例外

阻止访问IPC 还可以用来只允许特定程序启动、运行或者阻止所有程序启动、运行

ClosedIpcPath

例如:

ClosedIpcPath=!<StartRunAccess_IE7>,*

ClosedIpcPath=!<StartRunAccess_Firefox>,*

ClosedIpcPath=*

=============================================================================================

窗口访问 Windows Access

通常Sandboxie不允许沙盘内程序访问、通信、关闭或销毁沙盘外的窗口

窗口访问就是为了设置例外规则

目的还是为了解决冲突

窗口名window class name,可以用资源访问监控来获取

OpenWinClass

例如:

OpenWinClass=ConsoleWindowClass

OpenWinClass=ATL:*

OpenWinClass=*

=============================================================================================

COM访问 COM Access

沙盘内的程序默认是不能访问沙盘外程序提供的COM组件服务

允许访问特定的COM组件,也是为了解决在使用中的问题,提供例外设置

COM 是有可能造成信息泄露的,比如PCFlank测试

OpenClsid

例如:

OpenClsid={D713F357-7920-4B91-9EB6-49054709EC7A}

=============================================================================================

应用程序 没什么好讲的

主要是按照设置,自动生成收藏夹、书签、邮箱的直接访问规则

稍微讲一下受保护的存储和自动完成记录

实际上是一个系统服务 Protected Storage,简称 PStore

是为应用程序的安全保存提供一个接口

保存了一些微软他们家程序的隐密信息,如:

1. Outlook 密码

2. Internet Explorer中自动保存的密码

3. Internet Explorer中有密码保护的网站

4. MSN Explorer浏览器登录账户密码

5. IE自动完成的资料(例如填表时的个人资料、搜索历史)

有像Protected Storage PassView这类密码查看工具存在,是否保存到系统,看个人选择。

=============================================================================================

一些分散在菜单里,沙盘设置里没有或只能用Sandboxie.ini添加的设置项

AlertProcess

全局设置,当任何以下程序在沙盘外启动时,Sandboxie 会发出 SBIE1301 信息

可以在配置菜单,警告提示设置

[GlobalSettings]

AlertProcess=iexplore.exe

AlertProcess=firefox.exe

=============================================================================================

ForceDisableSeconds

禁用强制运行程序的持续时间,默认是10秒

如果设置为0,表示禁止禁用强制运行程序

可以在文件菜单强制运行程序设置

[GlobalSettings]

ForceDisableSeconds=25

ForceDisableSeconds=0

=============================================================================================

ForceDisableAdminOnly

只有管理员帐户才能禁用强制运行程序

[GlobalSettings]

ForceDisableAdminOnly=y

=============================================================================================

EditAdminOnly

普通用户不能修改全局设置和沙盘设置,只能修改用户设置

[GlobalSettings]

EditAdminOnly=y

=============================================================================================

MonitorAdminOnly

只有管理员可以使用 “资源访问监控”

[GlobalSettings]

MonitorAdminOnly=y

=============================================================================================

FileRootPath

用来设置特定沙盘的根目录,默认是C:\Sandbox\%USER%\%SANDBOX%

还可以用在全局设置,为没有指定沙盘根目录的沙盘,设置默认的沙盘根目录

特定沙盘的 FileRootPath 优先级高于 全局设置的 FileRootPath

如果,经常下载大的文件,或者在沙盘安装很多程序

将沙盘根目录放在C盘不合适,放到非系统盘D,会更好

[GlobalSettings]

FileRootPath=D:\Sandbox\%USER%\%SANDBOX%

对于,有些需要自动倒沙的,可以放到C盘,另外,沙盘根目录在C盘默认位置,兼容性最好

[IE7]

FileRootPath=C:\Sandbox\%USER%\%SANDBOX%

[Firefox]

FileRootPath=C:\Sandbox\%USER%\%SANDBOX%

[Opera]

FileRootPath=C:\Sandbox\%USER%\%SANDBOX%

如果使用Ramdisk,可以放到Z盘

[IE7]

FileRootPath=Z:\

如果,测试病毒,不想放到有常用程序的C、D盘

[Virus]

FileRootPath=F:\Sandbox\virus\

[ 本帖最后由 ubuntu 于 2009-1-21 15:55 编辑 ]

|

一个完整的沙盘设置示例

各个沙盘的用途已经标清楚了,下载临时目录强制到USBDisk里运行 因为防御的办法是一样的  如果经常使用下载软件,可以仿照浏览器设置建立一个单独的沙盘 如果,还有其它入口程序要在沙盘里运行,可以仿照DefaultBox、浏览器和Redirect沙盘建立一个多程序运行的沙盘 从安全和配置演示的角度看,下面的配置文件,在3.34版,堪称简洁、经典、完美。 只要在浏览器 文件访问--直接访问 添加自己的下载目录,在文件访问-- 阻止访问,添加自己的重要目录 在 USBDisk 添加自己的U盘 作为主力浏览器的Opera 允许的比默认规则多,可以根据自己的要求修改Opera直接访问的文件和目录 Firefox更新扩展需要禁用强制运行,在沙盘外更新 如果,你不使用红豆组合,相关的设置可以删除和修改。或者,直接用,也没有影响。 20090301 规则修订:在沙盘 [IE7] 增加对Theworld的支持 20090408 规则修订:在沙盘 [IE7] 移除 ClosedFilePath=*\shell32.dll 20090415 规则修订:支持3.36版新特性(自定义程序设置模版),增加对Chrome(Chromium)、Maxthon2的支持,沙盘[IE7]更名为[IE8] 20090601 规则修订:支持3.38版,增加支持K-Meleon 配置文件 Sandboxie.ini [Sandboxie 3.38版]

沙盘之路完成! 谢谢阅读! 希望大家能够找到一条适合自己的沙盘之路。 诱敌于沙盘之中,不战而屈人之兵,善之善者也! 电子书下载 (感谢hdpei制作) 地址1:http://www.91files.com/?E963SGQMCZOEL8ZSO1I8 地址2:http://www.brsbox.com/filebox/do ... 23ac219433d622eea65 MD5:FC03C5218AF528FEAFEB3DA1BCD9CA20 [ 本帖最后由 ubuntu 于 2009-6-2 10:49 编辑 ] |

-

2.76 KB, 下载次数: 480

-

3.14 KB, 下载次数: 401

| [ 本帖最后由 ubuntu 于 2009-6-2 10:49 编辑 ] |

-

2.76 KB, 下载次数: 480

-

3.14 KB, 下载次数: 401

-

454.29 KB, 下载次数: 159

文章转发到这里完成

用 Sandboxie 己经多年了,早期我都是用来测试软件,後来发现有更多的用途:1. 建立多个不同的沙盘,安装不同的软件,如此,就算其中一个中毒,也不会影响到其它。特别是用在 IE, Chrome, Firefox等上网软件。2. 再来是个人最常用的方式---快速复原、便携:如1.中安装好後,回到 %Sandboxie%%user% 下把该沙盘整个压缩起来,这样下次就不用再安装了。另外,只要把 %Sandboxie% 整个移到别的位置〈透过 sandbox >> set container folder〉在系统重装时〈重装前要先把 c:WINDOWSSandboxie.ini 复制,重装後再拷回〉,这样就可再重用,不用从头。同理,将 %Sandboxie% 整个复制到相同系统不同桌机〈如桌机到笔记本,系统版本相同〉,也是可以像上面一样无痛转移。3. 可以透过快捷,设定 "C:Program FilesSandboxieStart.exe" /box:沙盘名 "%Sandboxie%%user%沙盘名…XXX.exe",这样就可快速开启沙盘中的软件。4. 可以透过 sandbox >> 沙盘名 >> sandboxie setting 进行细部设定:a. 在 Appearance 中设定视窗加框,用不同颜色区别不同沙盘。b. 在 Delete 中可以设定沙盘不可被删除,以免错杀沙盘。c. 在 Restricti*** >> Internet Access 设定哪些软件不可连网〈这在防止软件後门很有用〉d. 在 resource Access >> File Access 中可以设定软件可以存取的程度,如 >> Direct Access 或 full Access 都可以指定某软件可以直接存取哪些目录〈前者是已经装在沙盘中的程式无效,後者是完全有效〉,也就是不受沙盘保护〈说啥?不保护怎还叫用沙盘!?〉,这个功能最好用的地方在於像连网下载的文件,不用自己复制就直接存到指定的盘上。其他如Blocked Access〈指定软件不可存取的目录〉,Read-Only Access〈仅可读的目录〉,……都是可以自己设定的。上面是我较常用的,当然,还有好多功能可以慢慢玩……心得,虽然沙盘不能用在某些带驱动的软件,不能像 VM 一样强大,但它提供一个不用像影子系统一样要重启或是回复到特定时间,也不用像 VM 一样要额外大量的内存、盘空间,就能有大多数的灵巧、方便及安全性。

总结一下, 文章还没有时间具体看完, 但打算最近买一个个人版的 测试一下 看原理应该是非常有趣的。

发表于 2009-1-20 15:58

发表于 2009-1-20 15:58