20199112 2019-2020-2 《网络攻防实践》第 2 周作业

1 攻防环境搭建

1.1 网络配置

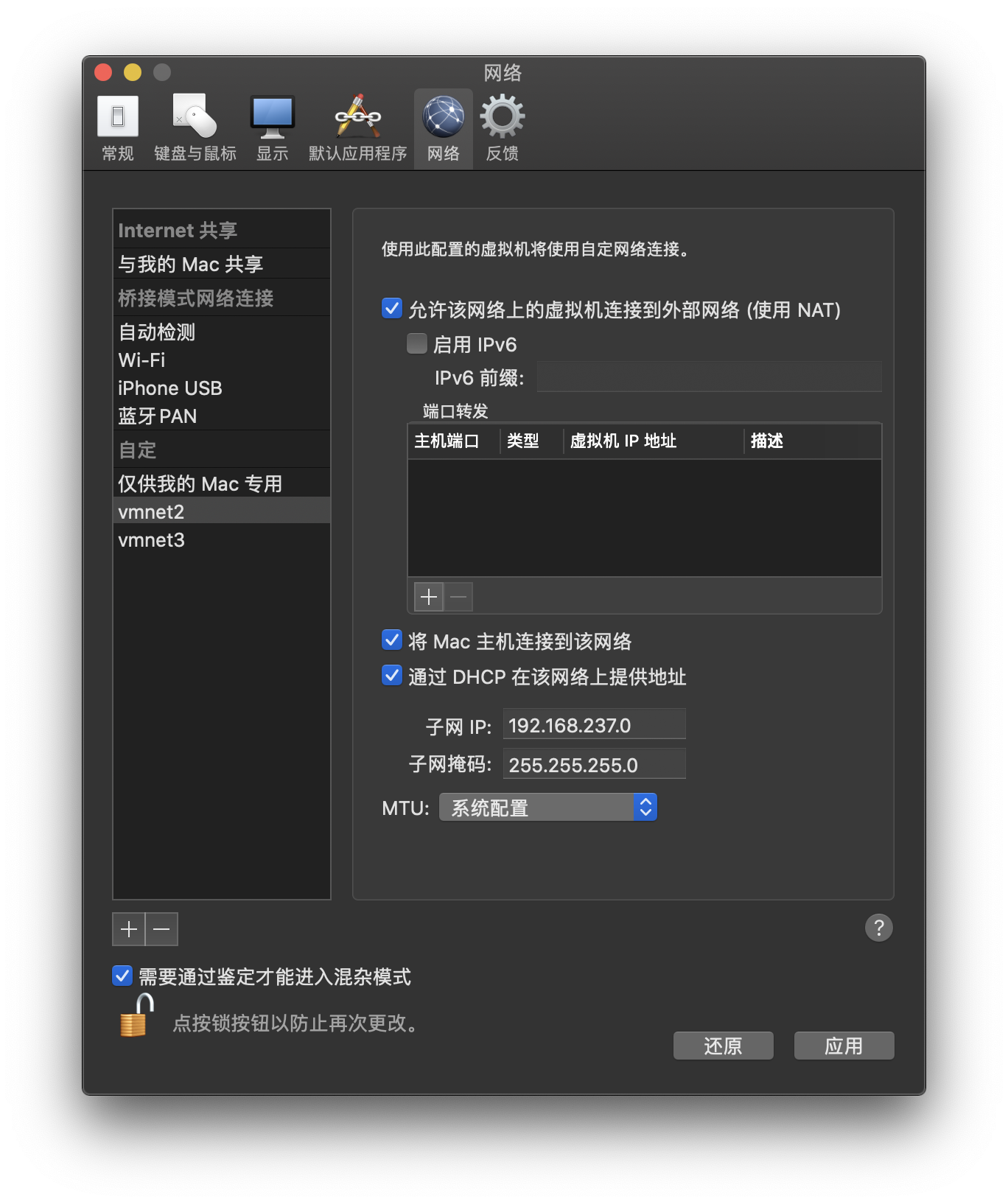

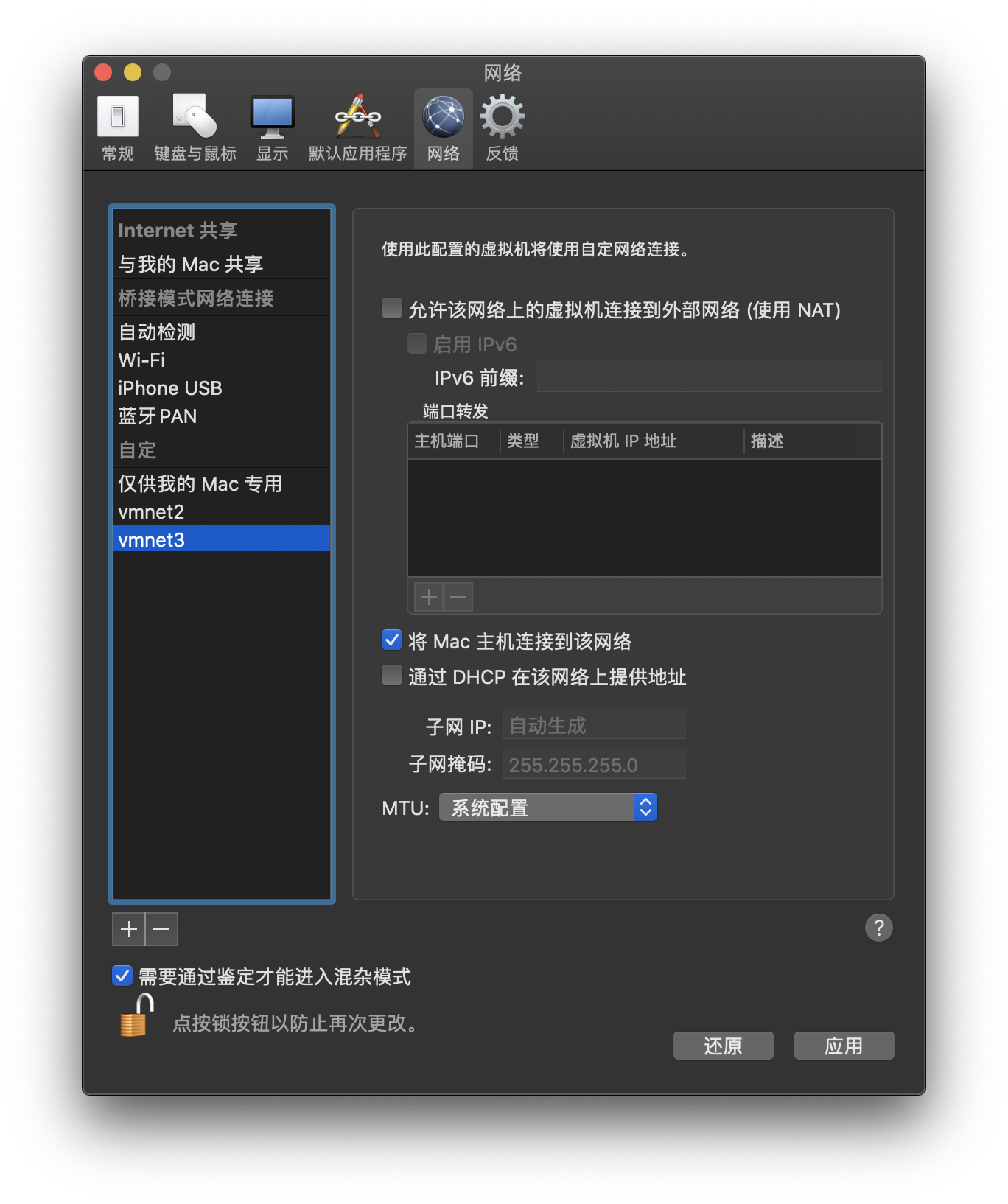

在 VMware Fusion 网络设置中,添加自定义配置 vmnet2 和 vmnet3,具体如下:

1.2 Kali Linux

- 用户名/密码:kali

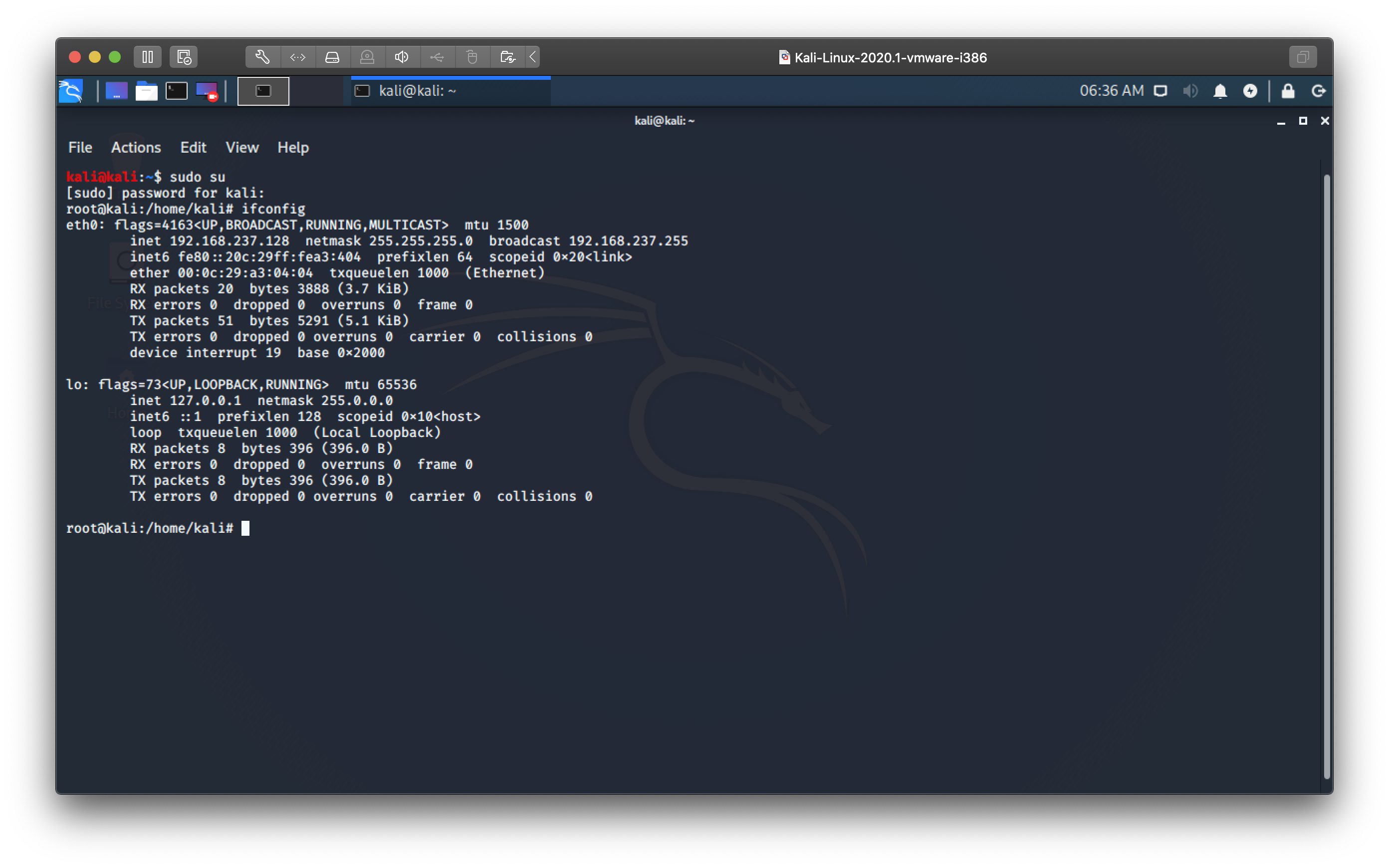

使用最新版 Kali Linux 作为攻击机。

设置网络适配器为 vmnet2,打开终端,提升至 root 权限,查看 ip 为 192.168.237.128

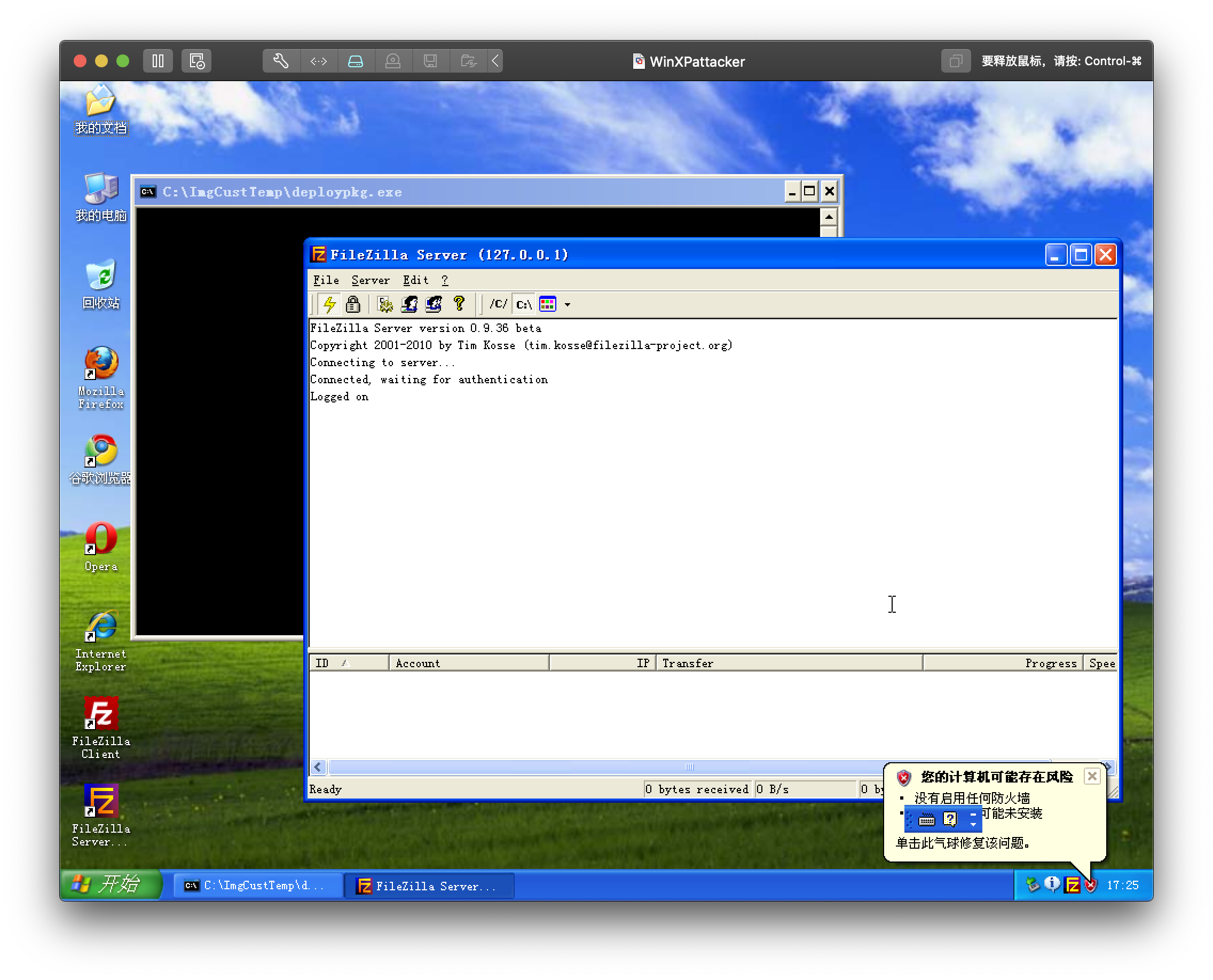

1.3 Windows XP Attacker

- 用户名:administrator

- 密码:mima1234

使用老师提供的系统,设置网络适配器为 NAT 模式,查看 ip 为 192.168.162.134

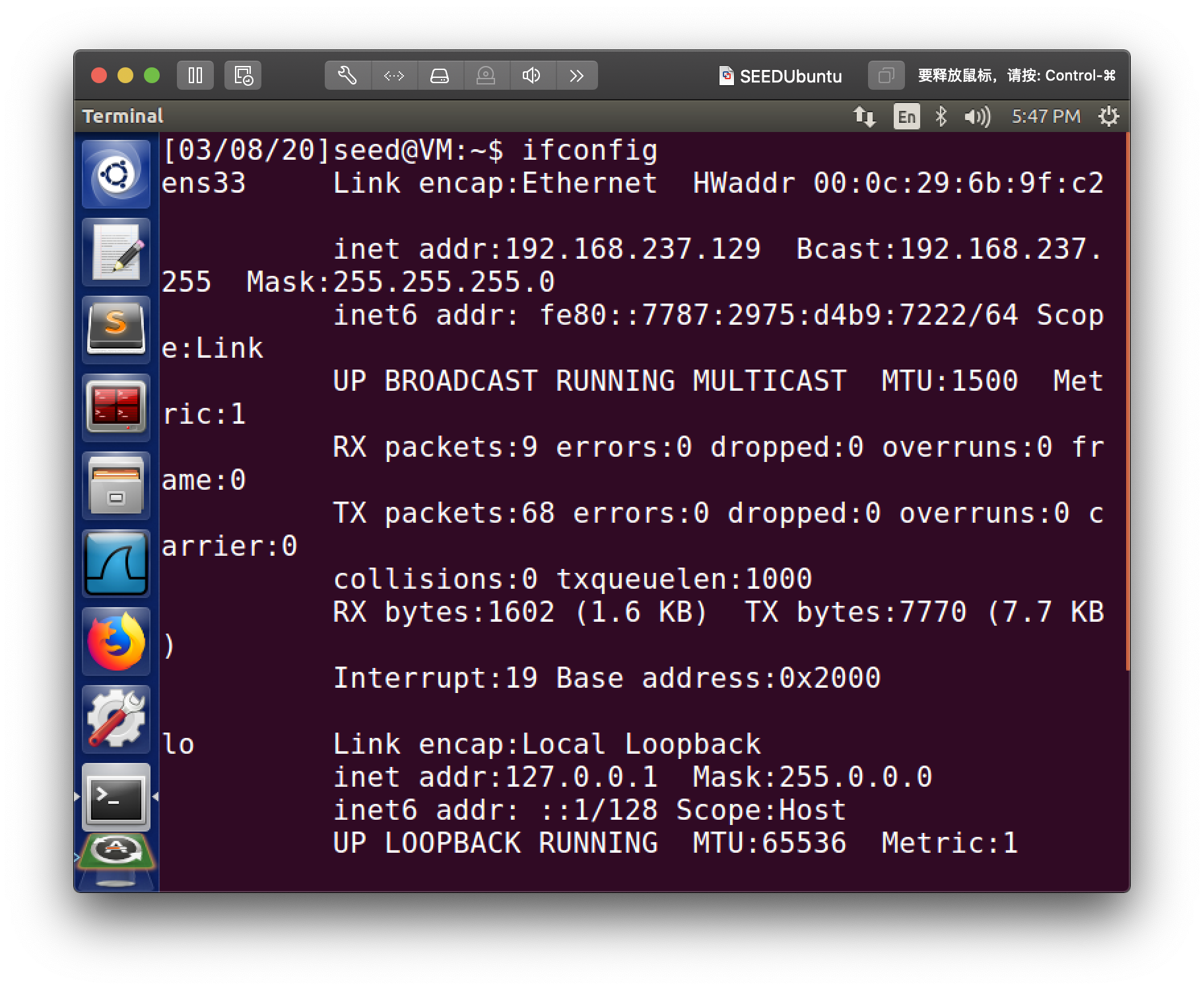

1.4 SEED Ubuntu

- 用户名:seed 密码:dees

- 用户名:root 密码:seedubuntu

使用新版本 SEED Ubuntu 16.04 实验环境,网络适配器选择 vmnet2,查看 ip 为 192.168.237.129

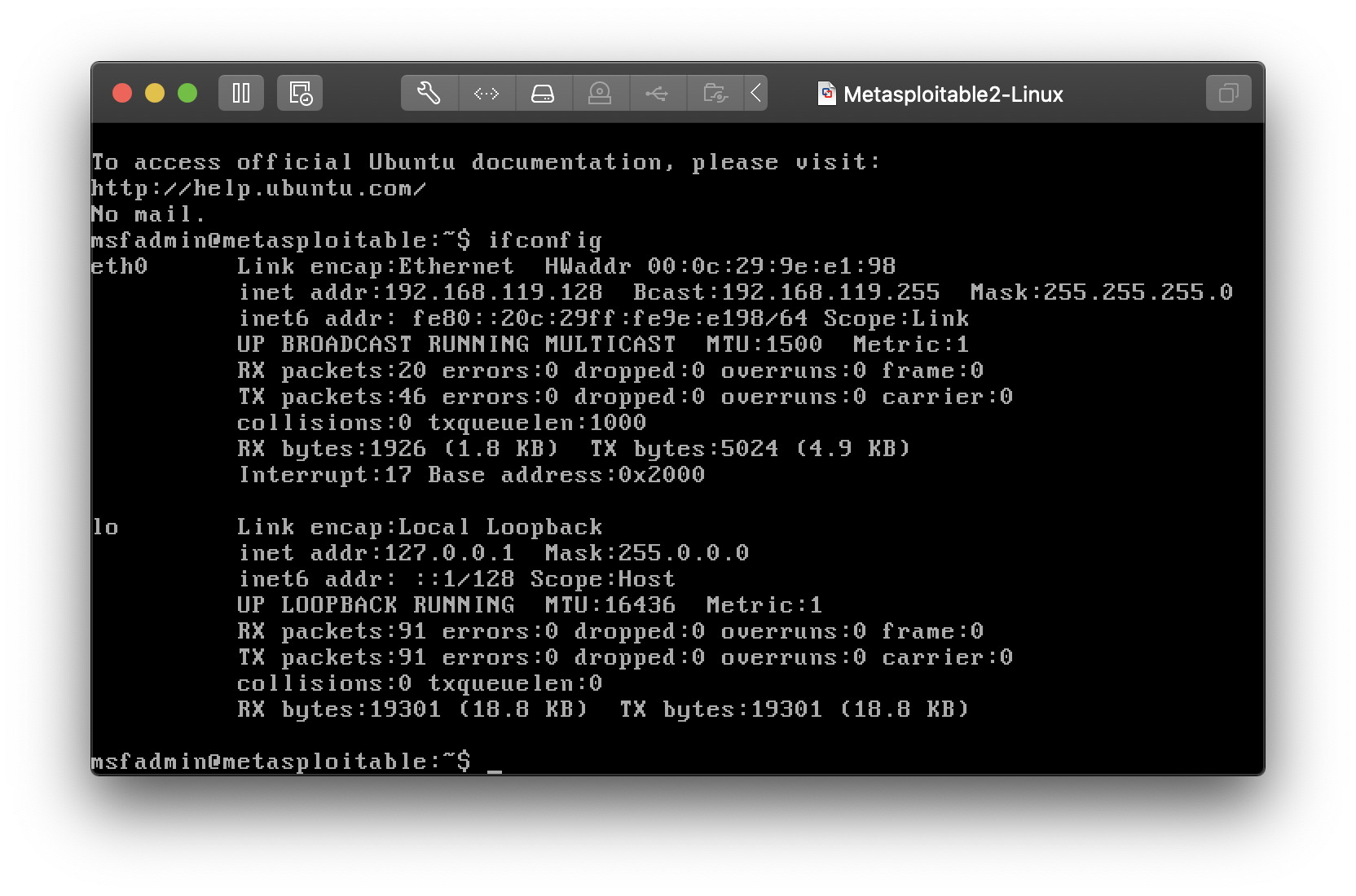

1.5 Linux Metasploitable

- 用户名/密码:msfadmin

使用最新版本 Metasploitable2(Linux),网络适配器选择仅主机模式,查看 ip 为 192.168.119.128

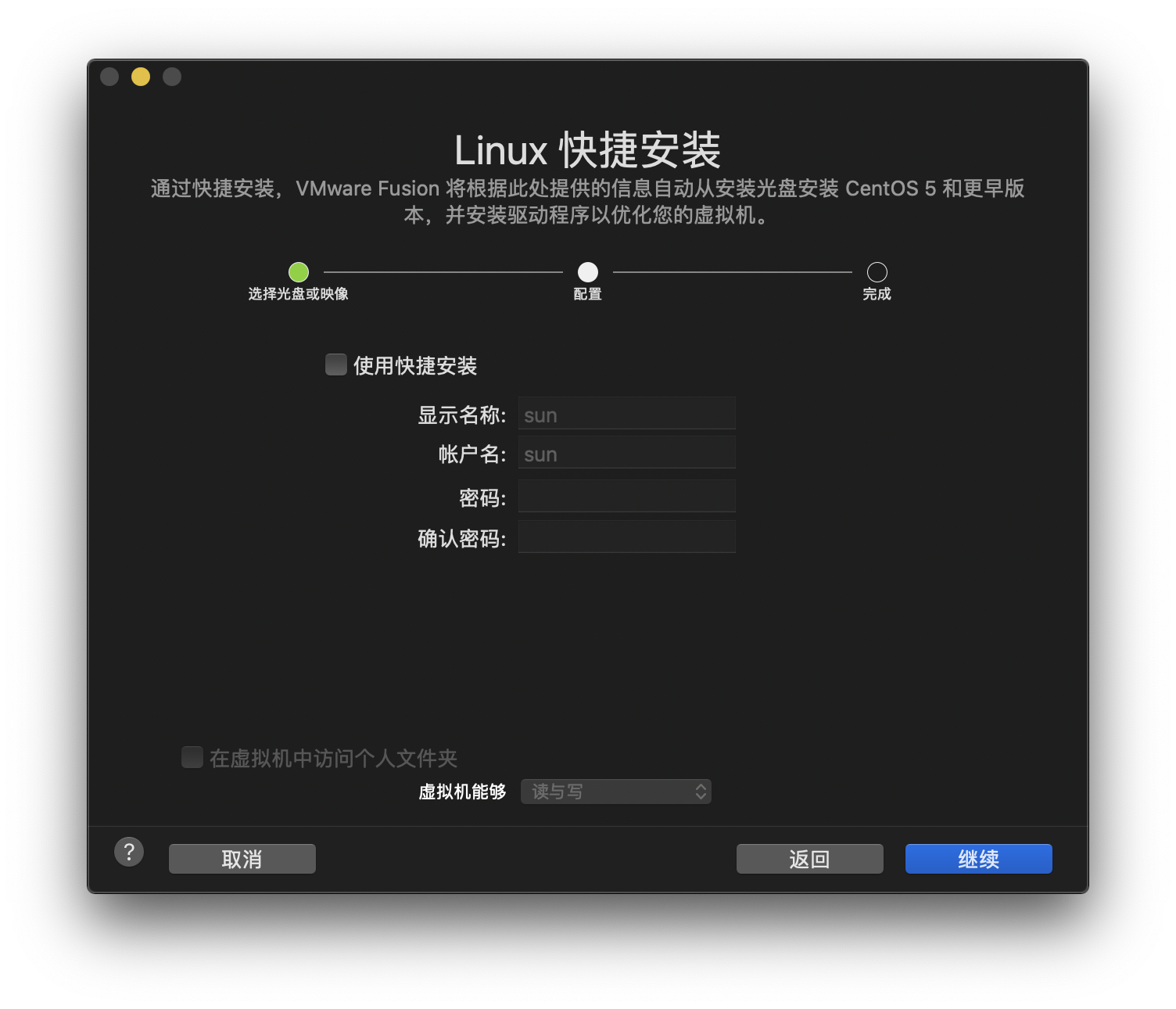

1.6 Roo 蜜罐网关

- 用户名:roo

- 密码:honey

使用老师提供的 ISO 镜像文件安装:

(注:不勾选快捷安装)

安装完成后,关闭虚拟机,需要配置网卡。

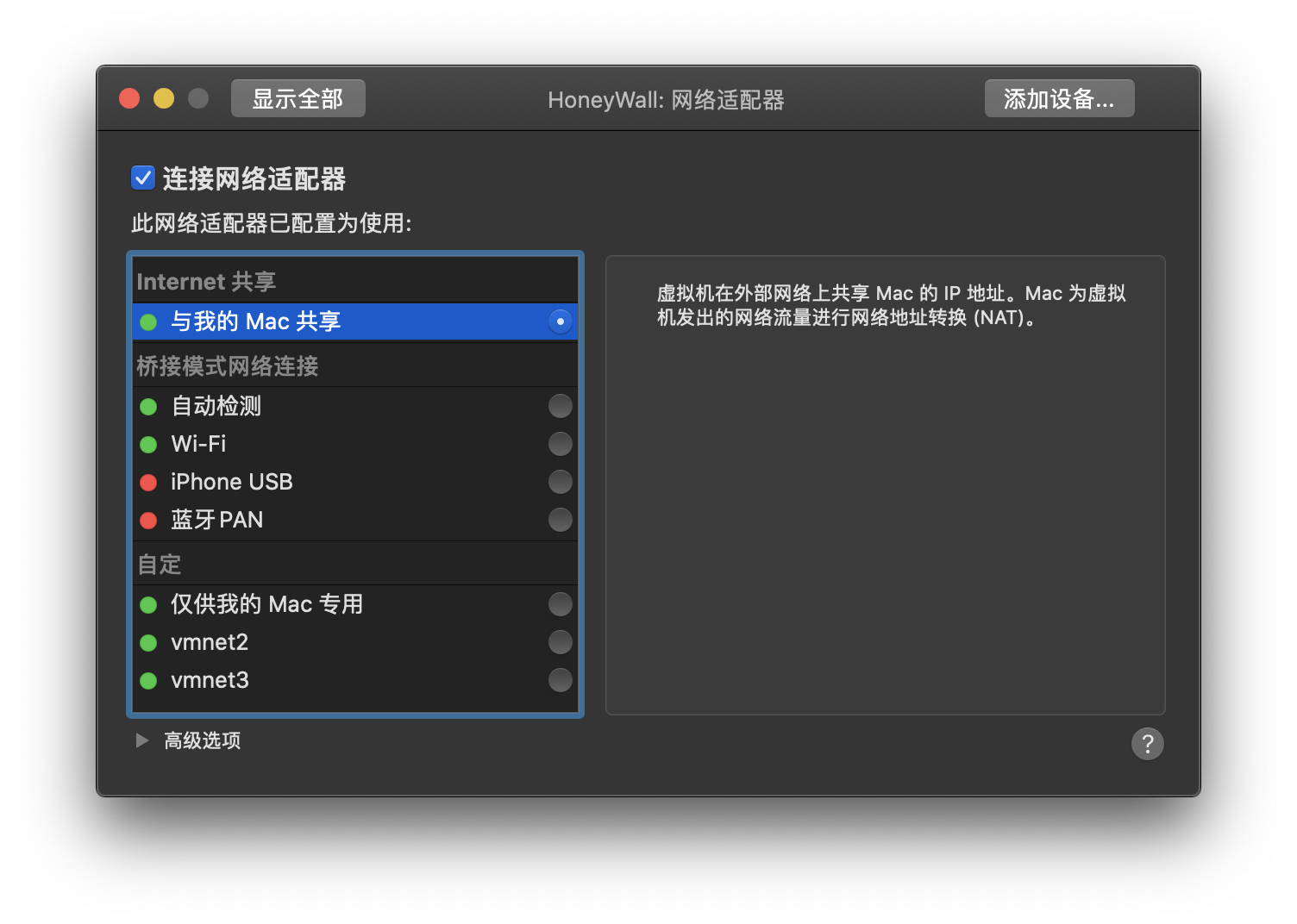

如下图,在网络适配器设置中,点击“添加设备...”,添加一个新的网络适配器,重复一遍,再添加一个新的网络适配器。

网络适配器2选择主机模式,网络适配器3选择 vmnet2

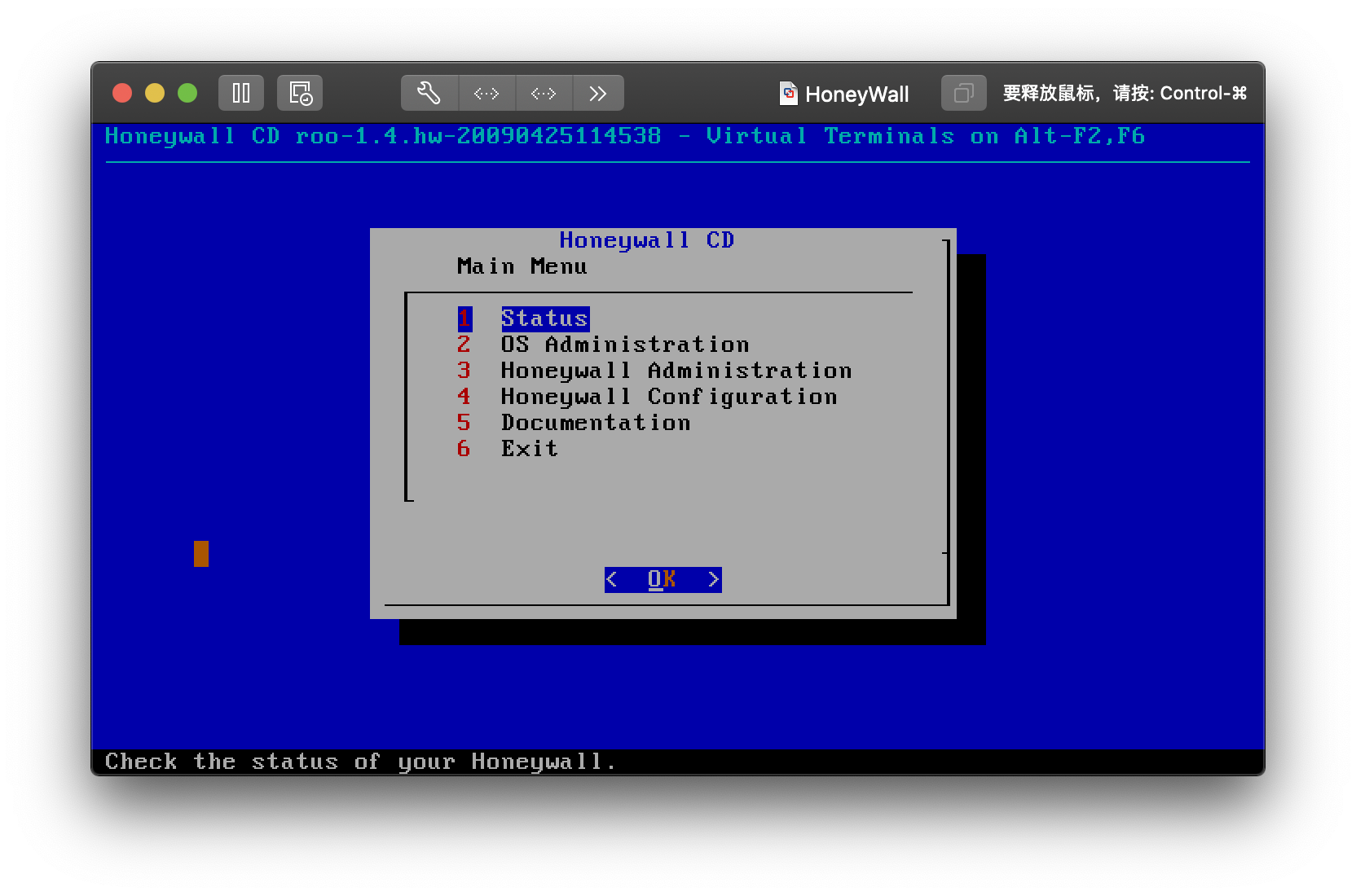

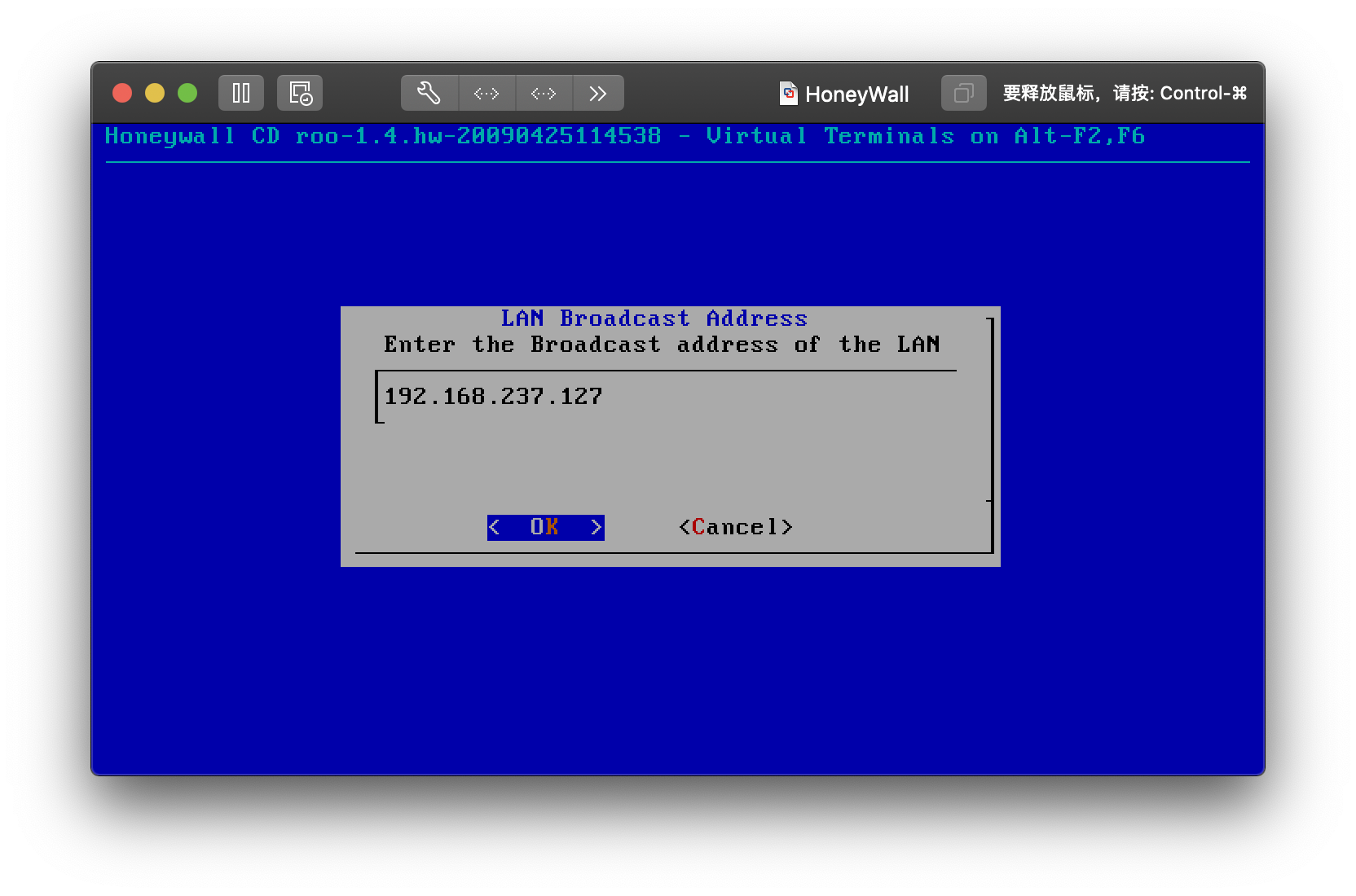

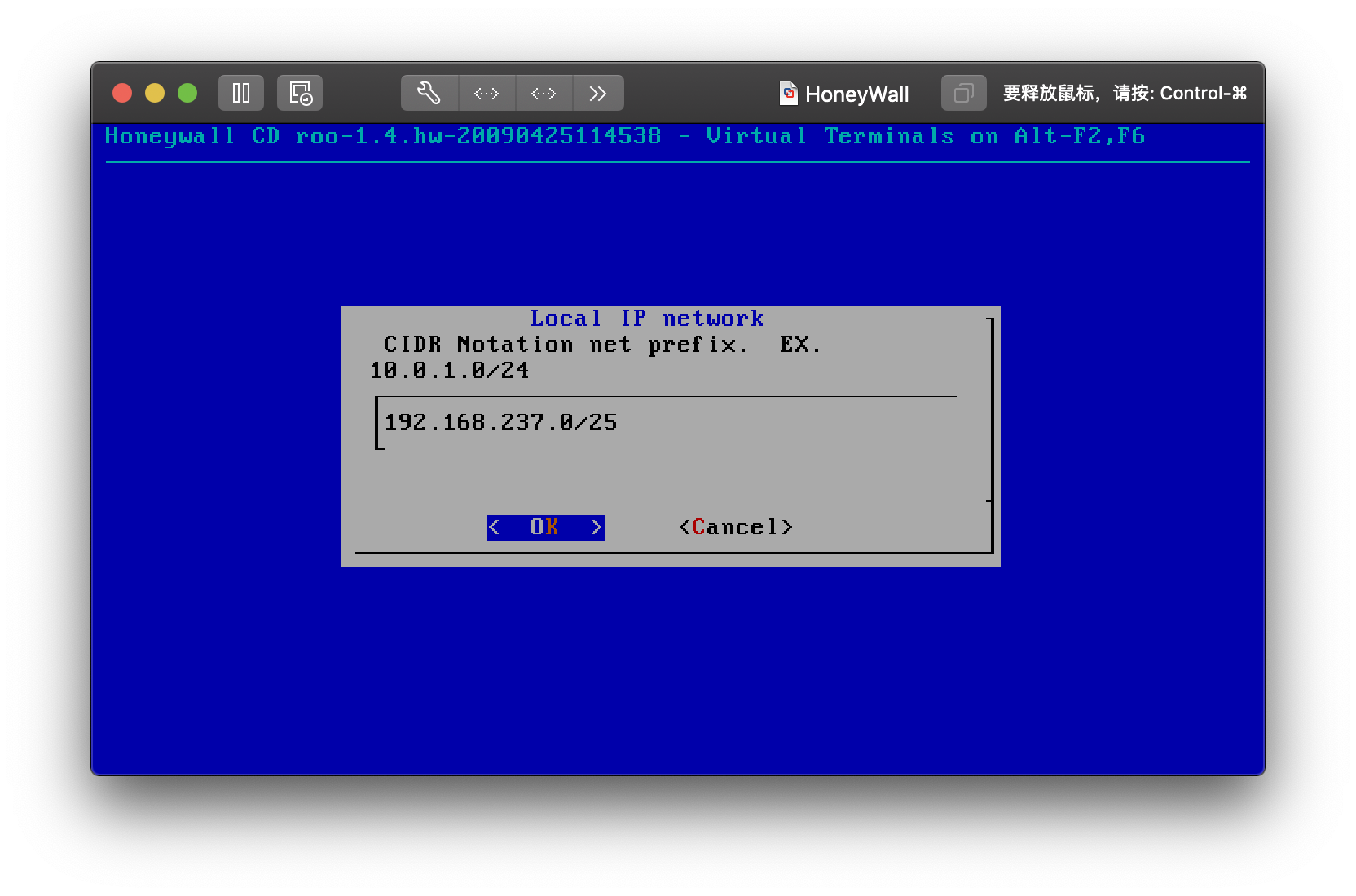

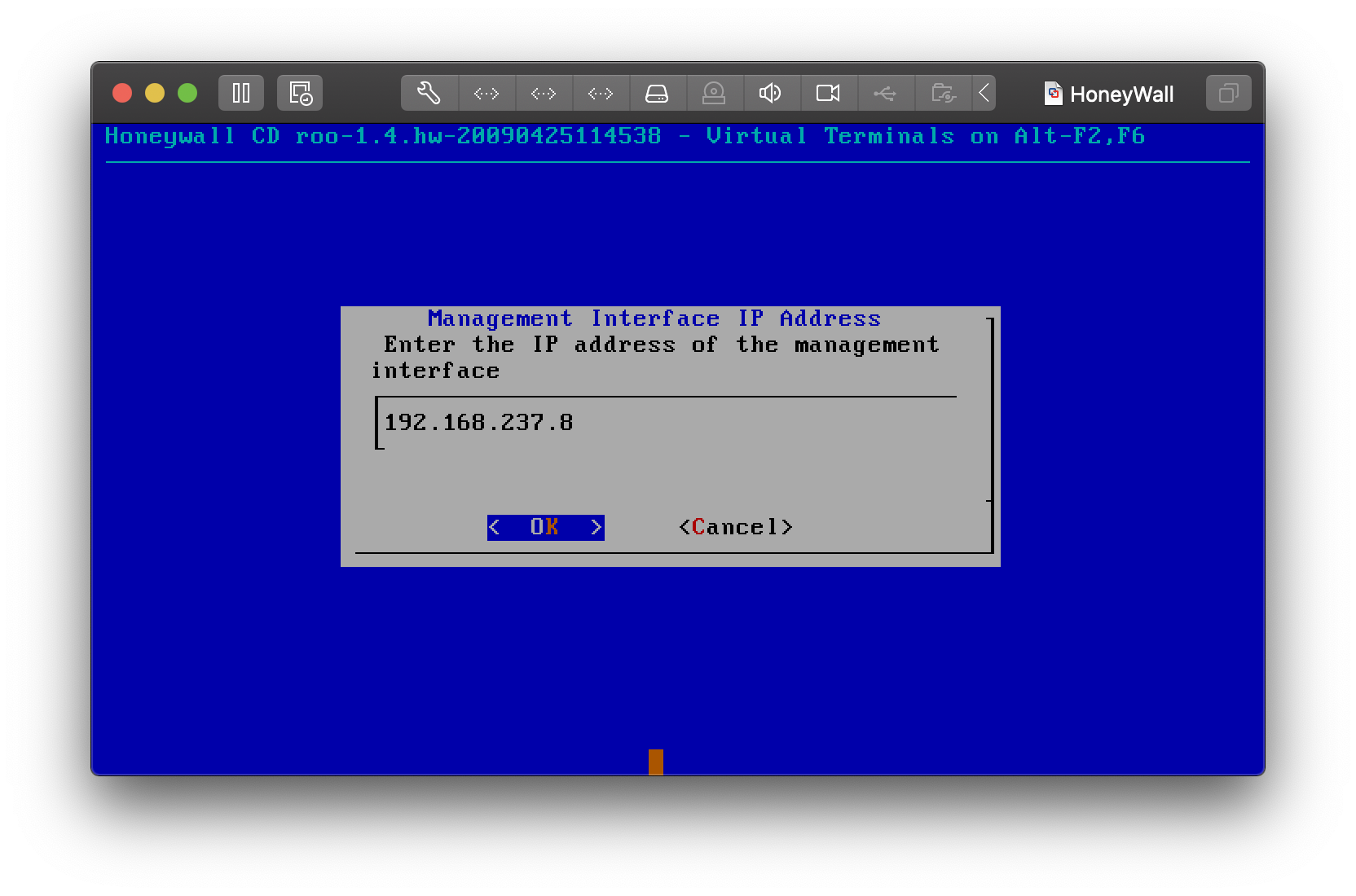

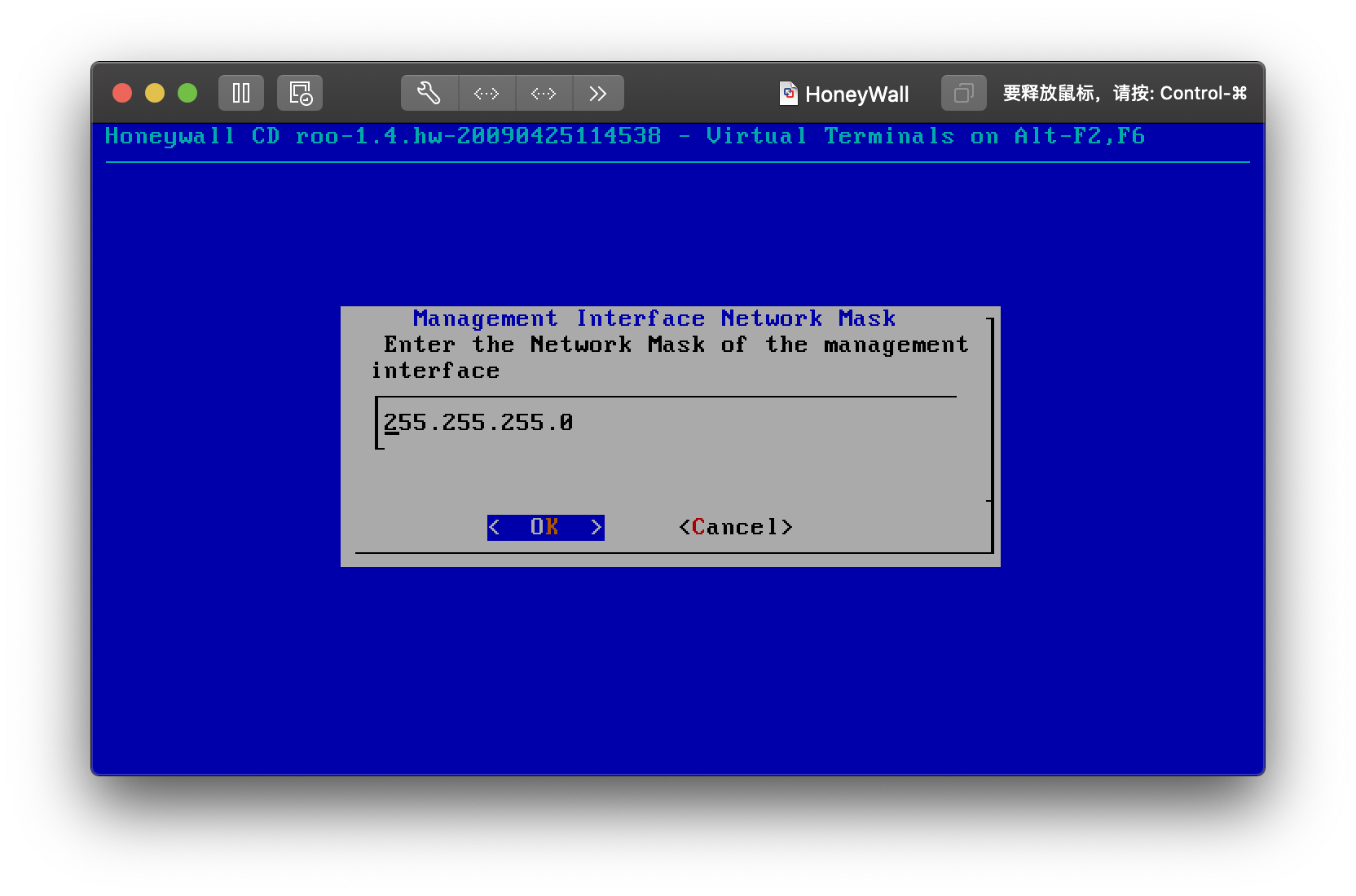

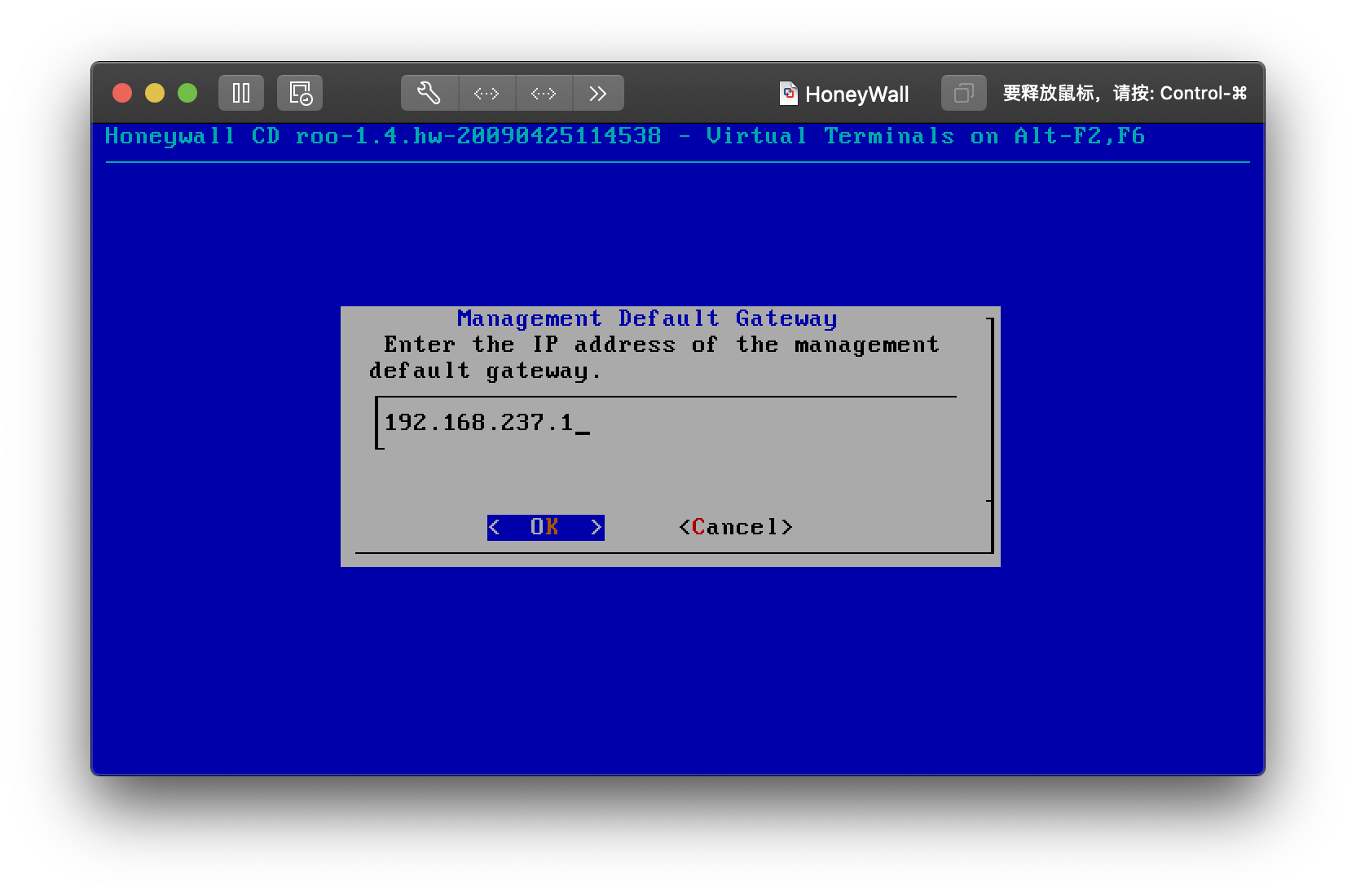

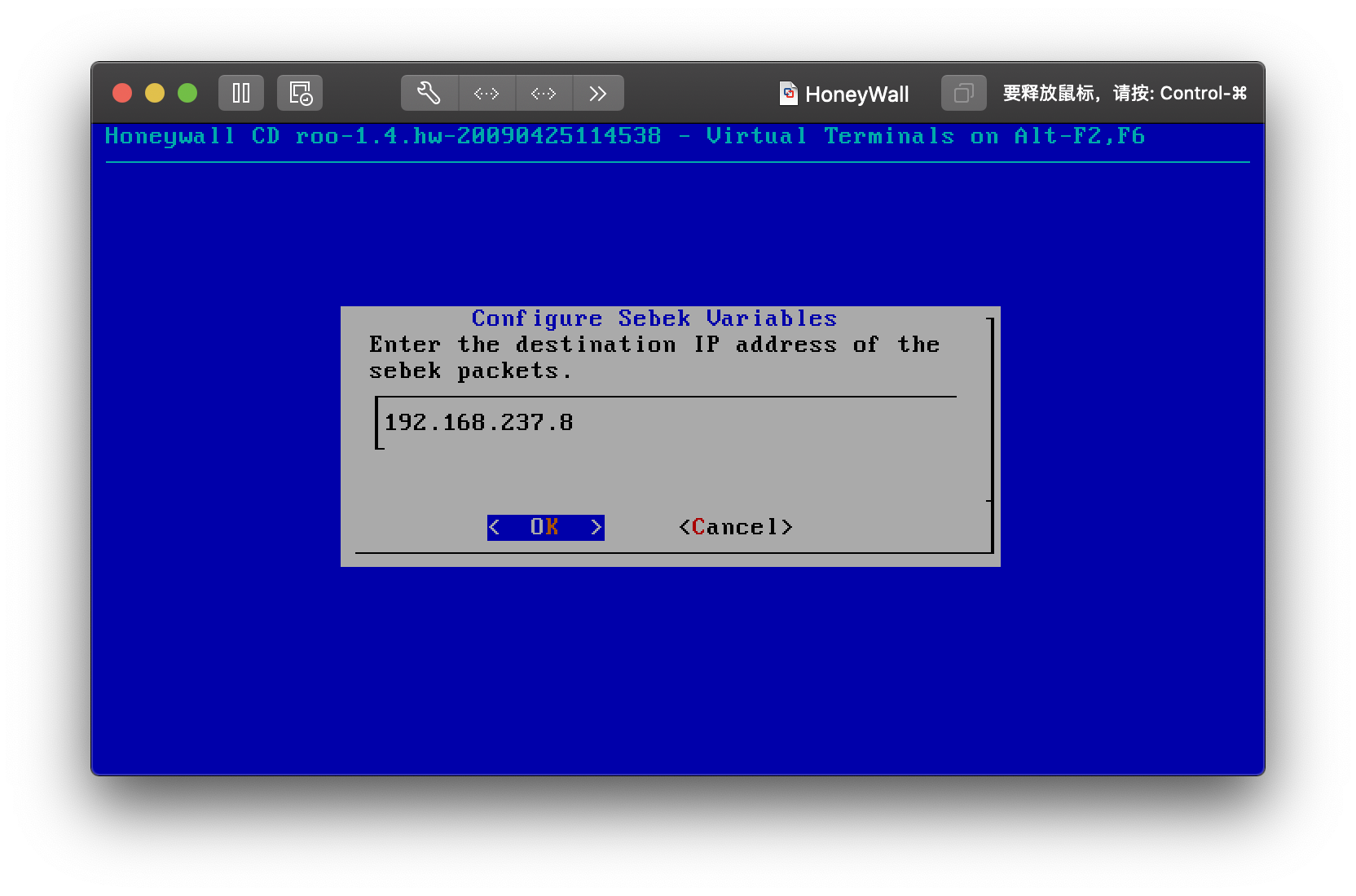

接下来打开虚拟机,登录,使用 su - 切换为管理员,初次使用时系统自动进入主菜单,之后依次进行以下设置:

以后进入菜单(menu)的方式:

cd /usr/sbin

./menu

1.7 连通性测试

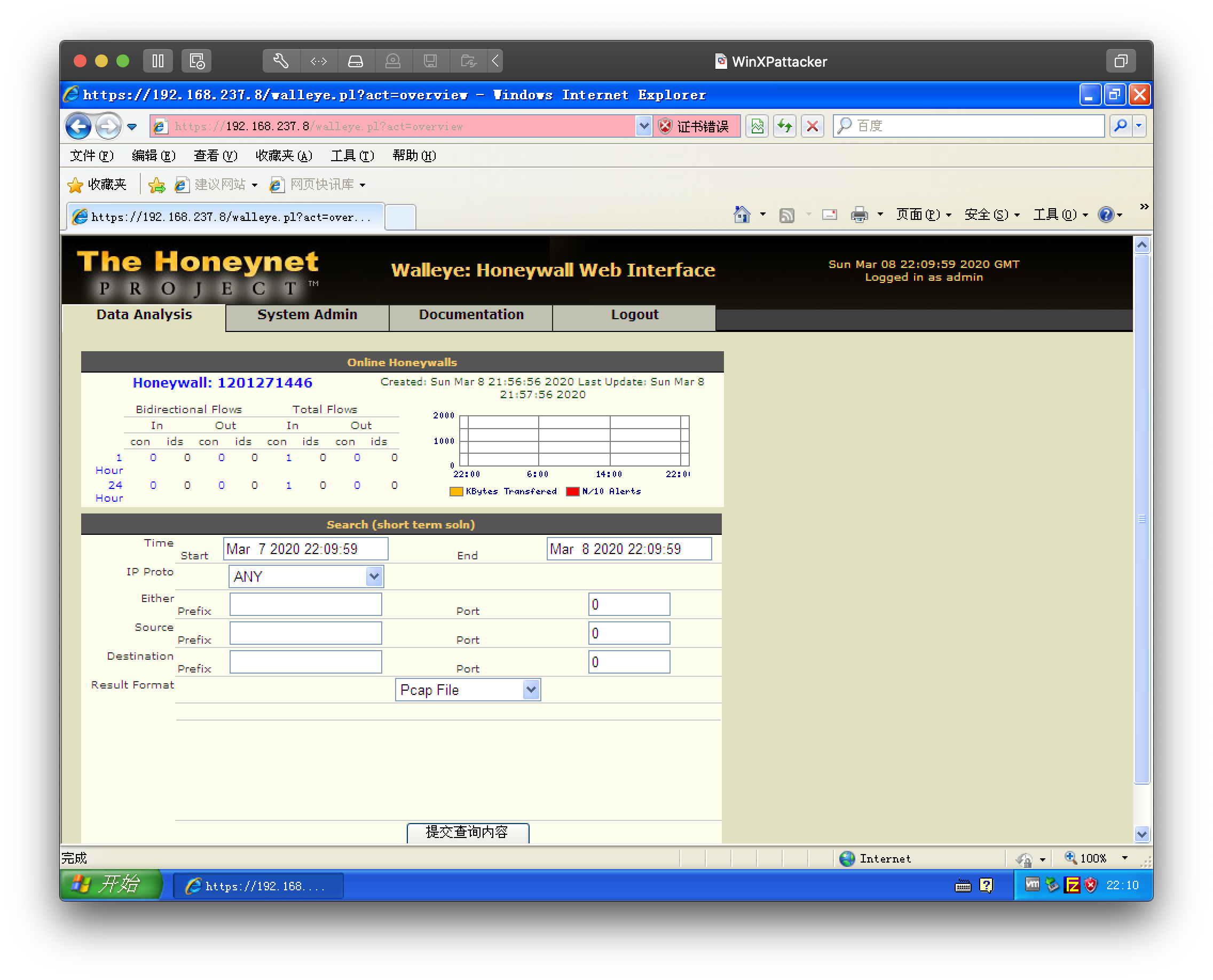

打开 Windows XP Attacker,打开 IE 浏览器,进入 https://192.168.237.8

初始登录 roo/honey

更改密码为:!Honey2020

网关数据分析:

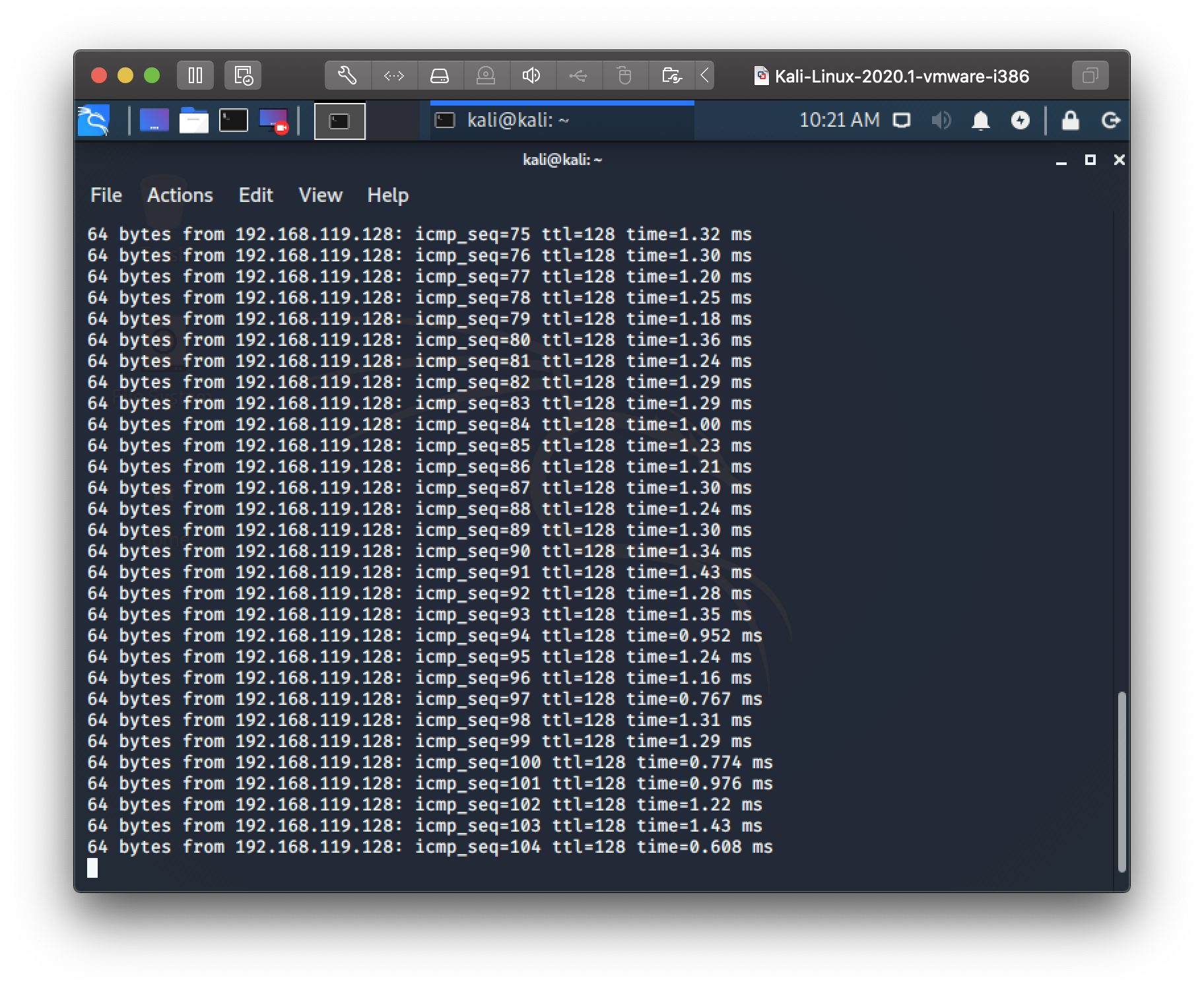

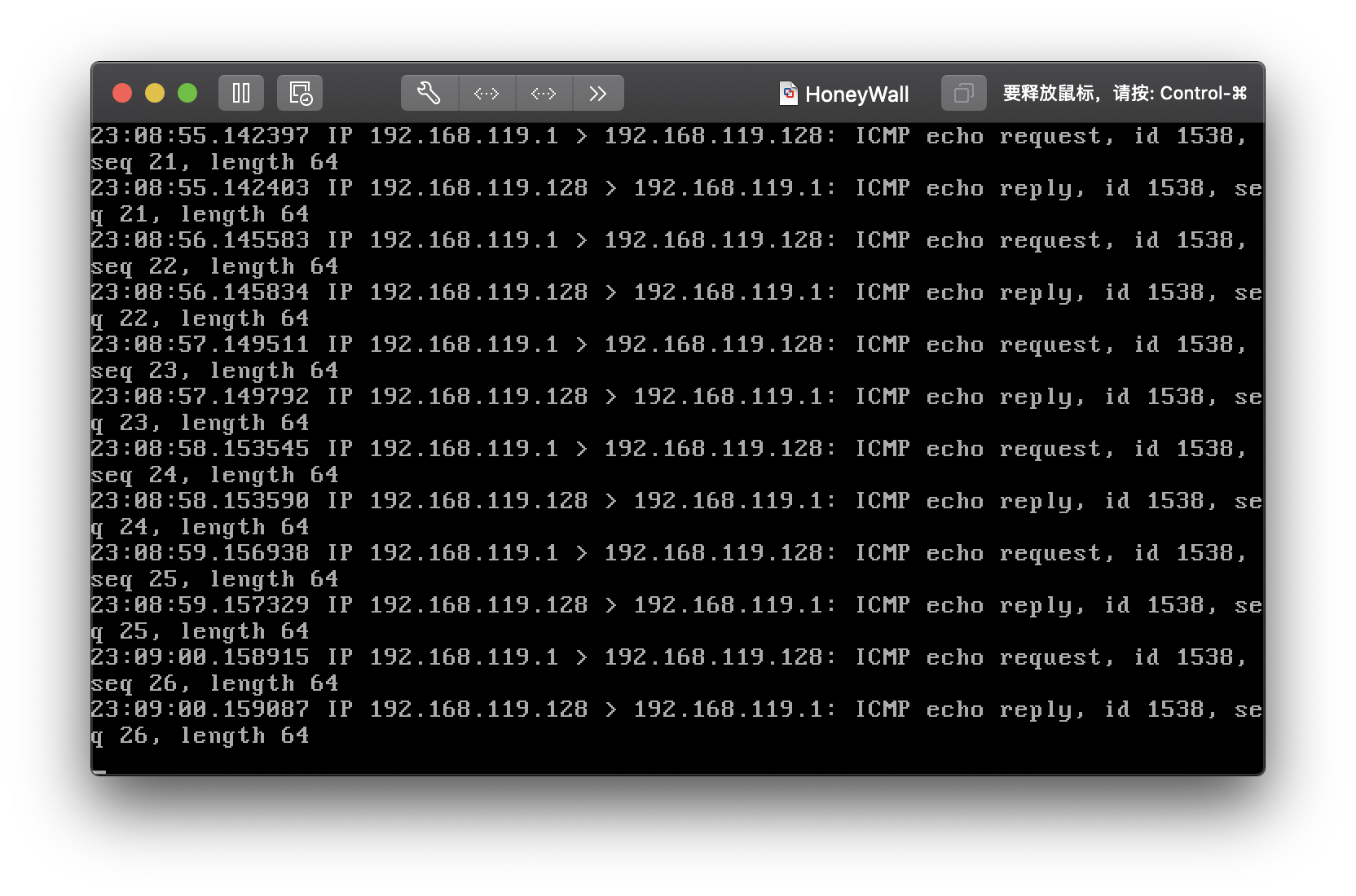

通过 tcpdump -i any 开启蜜罐的监听,然后使用 Kali 攻击机测试靶机连通性:

ping 192.168.119.128

蜜罐成功监听数据包:

1.8 Windows Metasploitable

此部分靶机提供了 3 个虚拟机镜像,分别为:

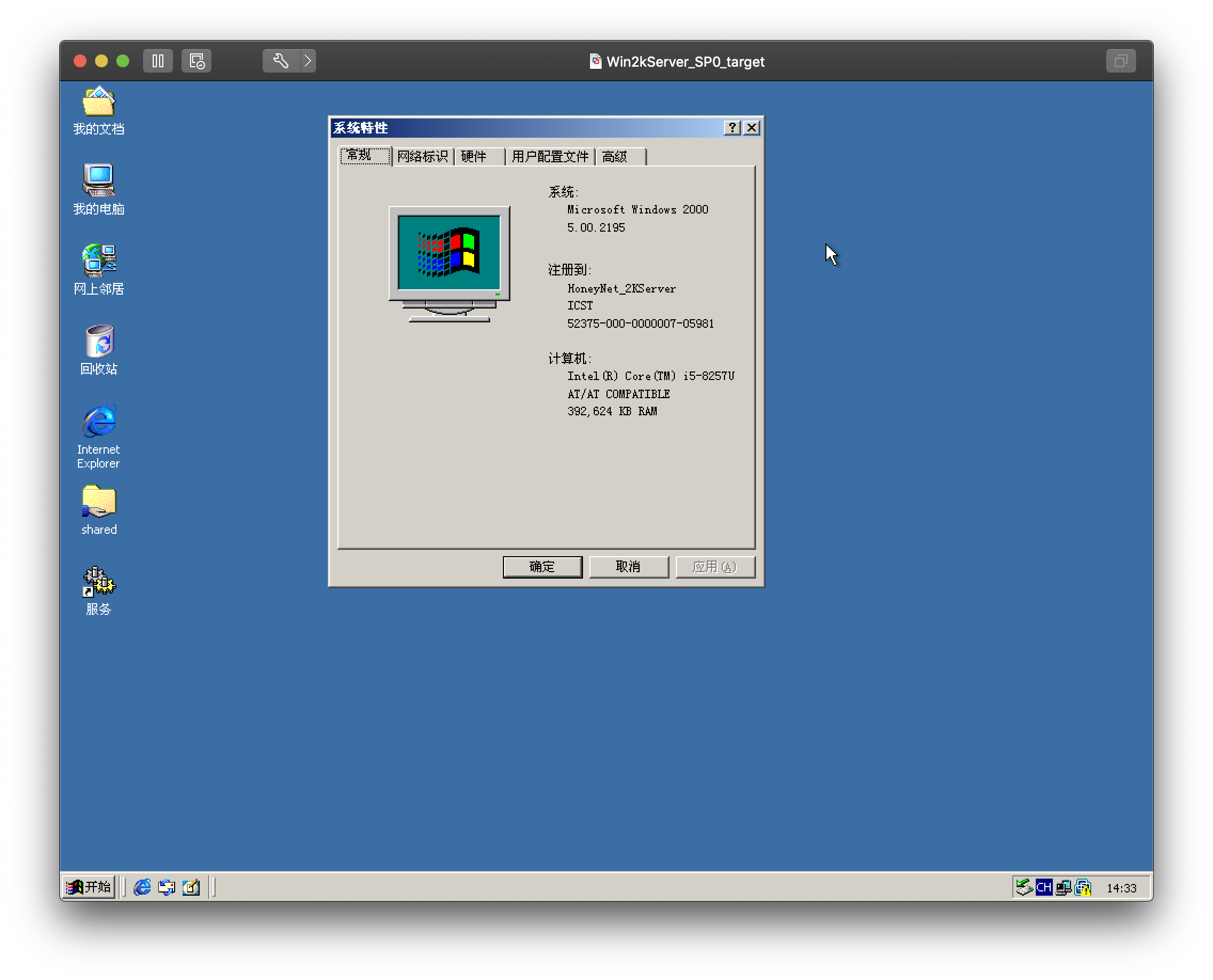

Windows 2000 Sever Metasploitable:

用户名:administrator

密码:mima1234

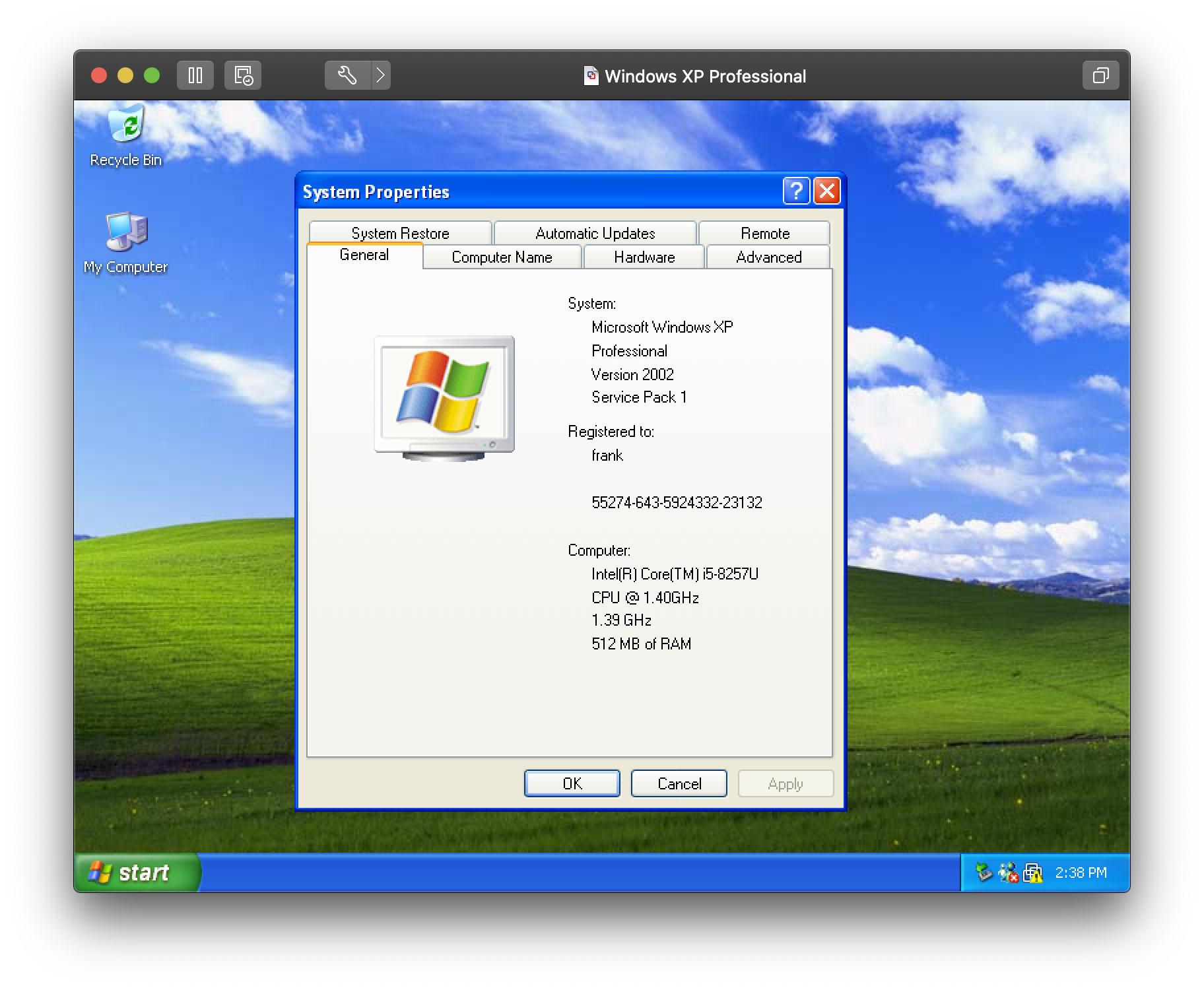

Windows XP SP1 Metasploitable:

用户名:administrator

密码:frank

Windows 2003 Sever Metasploitable:

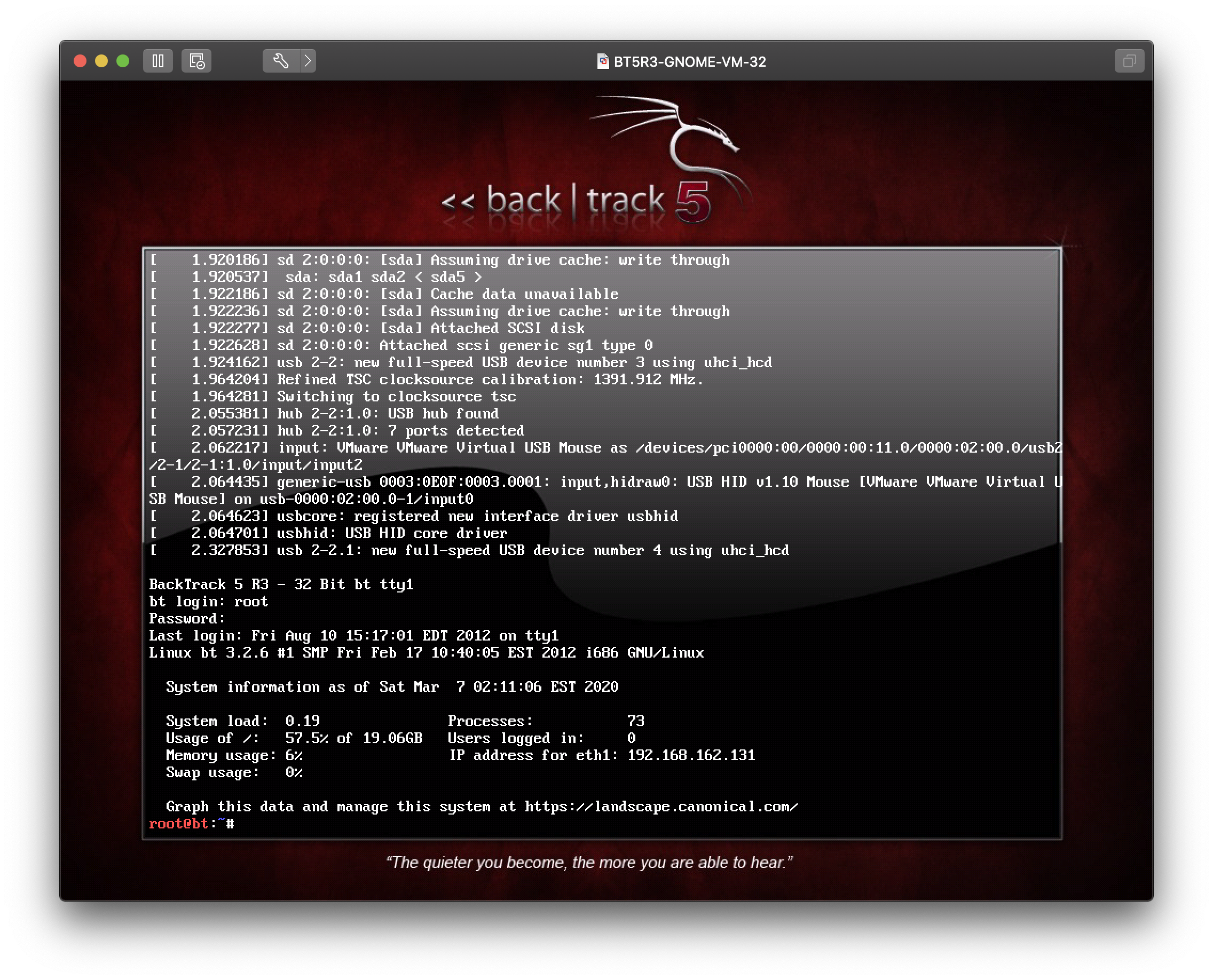

1.9 Back Track 5

- 用户名:root

- 密码:toor

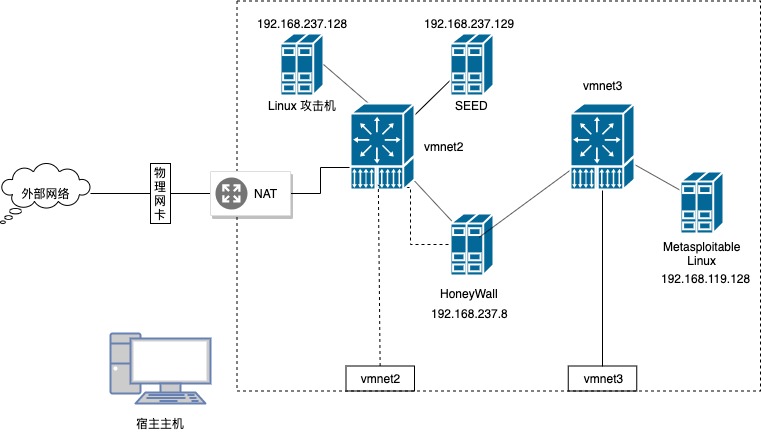

1.10 攻防环境的拓扑结构图

2 学习中遇到的问题及解决方案

- 本地使用的虚拟机软件原本是 Parallels Desktop,由于虚拟机镜像文件都是基于 VMware 软件的镜像,于是只好更换使用 VMware Fusion 进行导入。

- 直接打开 vmx 格式文件即可导入到 VM 虚拟机中。

- 起初蜜罐无法监听,后来将监听端口设为 any 就正常了。

- 由于本人基础知识不足,环境搭建过程十分艰难,搭建过程中遇到了各种各样的问题,最终参考了解建国同学的搭建过程,在此表示感谢!

3 学习感悟、思考

多动手,多摸索,多参考。

浙公网安备 33010602011771号

浙公网安备 33010602011771号