windbg - 格蠢汇编 技巧

1. Ctrl + Shift + ESC 打开任务管理器;

2. Windbg -I 设置 windbg为默认调试器;

3.kPL 命令是用来干嘛的啊?

4. 拯救“发疯”的windows 如何定位缓冲区溢出的?

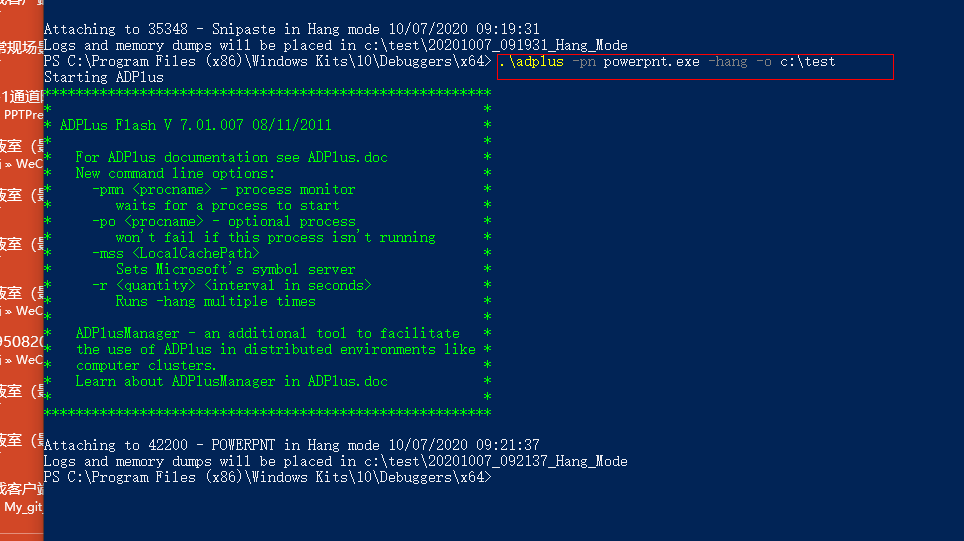

5. adplus 搜集异常信息 等待后续分析。

6.栈回溯(Stack Backtrace)技术可以根据保存在栈上的信息生成一个线程的函数调用过程,因为是从当前的执行点反向追溯复函数,所以叫栈回溯。

7. kPL显示函数的原型和参数。

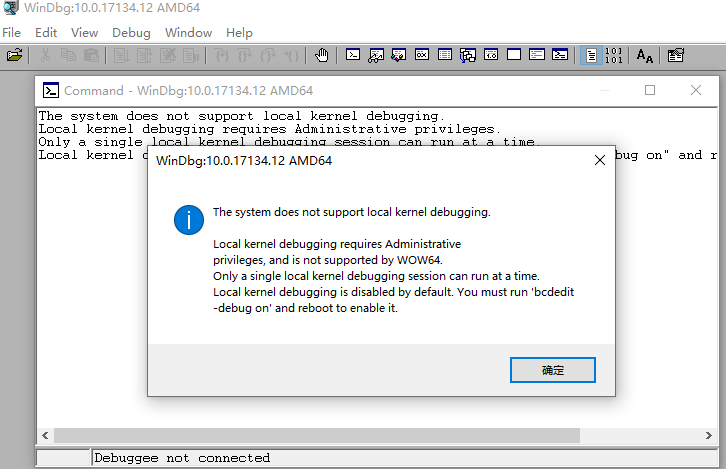

8. Windbg kernel debug 的local貌似无法开启, 需要调用bcdedit - debug on?

9. skywing 编写的 sdbgext扩展是什么东西? 需要研究下。

!load msec.dll - !exploitable

!load sdbgext.dll - debugger extension containing the feature to load a dll into a proces

10. ~* kv1 只显示所有线程的第一个栈帧的情况, 方便从全局看所有线程的响应。

11. dd @ebx l1 以dd的方式显示ebx所在地址的一个值。

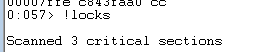

12. 死锁

.locks

.cs -l

cs -l 可以显示LockSemaphore 的地址,这样可以在调试器当中看到哪些函数的参数引用了该对象对应的地址信息。

浙公网安备 33010602011771号

浙公网安备 33010602011771号