特殊权限

文件的特殊权限

suid sgid和文件扩展权限ACL

其实文件与目录设置不止这些,还有所谓的特殊权限。由于特殊权限会拥有一些“特权”.

特殊权限:suid sgid

1、SUID(set uid设置用户ID):限定:只能设置在二进制可执行程序上面。对目录设置无效

功能:程序运行时的权限从执行者变更成程序所有者的权限

2、SGID:限定:既可以给二进制可执行程序设置,也可以对目录设置

功能:在设置了SGID权限的目录下建立文件时,新创建的文件的所属组会,继承上级目录的所属组

|

SUID |

SGID |

|

u+s或u=4 |

g+s或g=2 |

SUID属性一般用在可执行文件上,当用户执行该文件时,会临时拥有该执行文件的所有者权限。使用”ls -l” 或者”ll” 命令浏览文件时,如果可执行文件所有者权限的第三位是一个小写的”s”,就表明该执行文件拥有SUID属性。

例如现在普通用户不能查看/etc/shadow文件

[root@ken ~]# su - ken Last login: Wed Feb 27 22:26:26 CST 2019 on pts/0

[ken@ken ~]$ cat /etc/shadow

cat: /etc/shadow: Permission denied

现在赋予文件passwd特殊权限suid

[root@ken ~]# chmod u+s `which cat` [root@ken ~]# ls -l `which cat` -rwsr-xr-x. 1 root root 27832 Jun 10 2014 /usr/bin/cat

再次切换普通用户执行cat,可以发现可以查看该文件了

[ken@ken ~]$ cat /etc/shadow root:$6$9XC/lEl96ujGI9c8$E55wvS9amcKFj7/0HmblYg0j28FHwfymL.mQliqQNSElicrQKkZLurkSvVAv6NXM/KiJWFYV8NAh8imLiFedb/::0:99999:7::: bin:*:17632:0:99999:7::: daemon:*:17632:0:99999:7::: adm:*:17632:0:99999:7::: lp:*:17632:0:99999:7::: sync:*:17632:0:99999:7::: shutdown:*:17632:0:99999:7::: halt:*:17632:0:99999:7::: mail:*:17632:0:99999:7::: operator:*:17632:0:99999:7::: games:*:17632:0:99999:7::: ftp:*:17632:0:99999:7:::

SGID

限定:既可以给二进制可执行程序设置,也可以给目录设置。

功能:在设置了SGID权限的目录下建立文件时,新创建的文件的所属组会继承上级目录的权限。

[root@ken ~]# mkdir test1 [root@ken ~]# ls -ld test1 drwxr-xr-x 2 root root 6 Feb 27 22:38 test1 [root@ken ~]# chmod g+s test1 [root@ken ~]# chown :ken test1 [root@ken ~]# touch test1/test.txt [root@ken ~]# ls -ls test1/test.txt 0 -rw-r--r-- 1 root ken 0 Feb 27 22:40 test1/test.txt

SBIT

对于设置sbit权限的文件,用户只能删除自己创建的文件,无法删除其他用户的文件

对目录/tmp添加sbit权限,删除文件的时候显示拒绝操作

[root@ken ~]# chmod o+t /tmp [root@ken ~]# useradd t1 [root@ken ~]# useradd t2 [root@ken ~]# su - t1 Last login: Thu Mar 14 14:04:37 CST 2019 on pts/1 [t1@ken ~]$ touch /tmp/t1 [t1@ken ~]$ exit logout [root@ken ~]# su - t2 Last login: Thu Mar 14 14:03:59 CST 2019 on pts/1 [t2@ken ~]$ touch /tmp/t2 [t2@ken ~]$ rm -rf /tmp/t1 rm: cannot remove ‘/tmp/t1’: Operation not permitted

去掉sbit权限之后,再次删除即可

[root@ken ~]# chmod o-t /tmp [root@ken ~]# su - t2 Last login: Fri Mar 15 12:49:54 CST 2019 on pts/4 [t2@ken ~]$ rm -rf /tmp/t1

文件扩展权限ACL

扩展ACL :access control list

例:设置用户ken对文件a.txt拥有的rwx权限 ,ken不属于a.txt的所属主和组,ken是other。怎么做?

[root@ken ~]# setfacl -m u:ken:rwx a.txt

-m表示设置的意思

查看扩展权限getfacl

[root@ken ~]# getfacl a.txt # file: a.txt # owner: root # group: root user::rw- user:ken:rwx group::r-- mask::rwx other::r--

去除权限

[root@ken ~]# setfacl -R -m u:ken:rw- testdirectory/ #-R一定要在-m前面,表示目录下所有文件 [root@ken ~]# setfacl -x u:ken /tmp/a.txt # 去掉单个权限 [root@ken ~]# setfacl -b /tmp/a.txt # 去掉所有acl权限

实战sudo

问题:reboot、shutdown、init、halt、user管理,在普通用户身份上都是操作不了,但是有些特殊的情况下又需要有执行权限。又不可能让root用户把自己的密码告诉普通用户,这个问题该怎么解决?

该问题是可以被解决的,可以使用sudo(switch user do)命令来进行权限设置。Sudo可以让管理员(root)事先定义某些特殊命令谁可以执行。

默认sudo中是没有除root之外用户的规则,要想使用则先配置sudo。

Sudo配置文件:/etc/sudoers

该文件默认只读,不允许修改,因此不能直接修改。

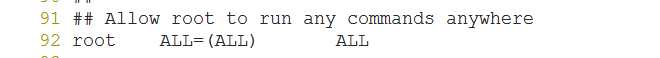

a. 配置sudo文件请使用“#visudo”,打开之后其使用方法和vim一致

b. 配置普通用户的权限

Root表示用户名,如果是用户组,则可以写成“%组名”

ALL:表示允许登录的主机(地址白名单)

(ALL):表示以谁的身份执行,ALL表示root身份

ALL:表示当前用户可以执行的命令,多个命令可以使用“,”分割

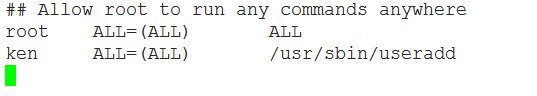

案例:创建ken用户,本身ken用户不能添加用户,要求使用sudo配置,将其设置为可以添加用户。

[root@ken ~]# su - ken Last login: Wed Feb 27 22:34:04 CST 2019 on pts/0 [ken@ken ~]$ useradd test -bash: /usr/sbin/useradd: Permission denied

修改sudo文件

注意:在写sudo规则的时候不建议写直接形式的命令,而是写命令的完整路径。

路径可以使用which命令来查看

语法:#which 指令名称

在添加好对应的规则之后就可以切换用户,切换到普通用户ken,再去执行:

此时要想使用刚才的规则,则以以下命令进行:

#sudo 需要执行的指令

[root@ken ~]# su - ken

Last login: Wed Feb 27 22:51:26 CST 2019 on pts/0

[ken@ken ~]$ useradd test #需要加上sudo

-bash: /usr/sbin/useradd: Permission denied

[ken@ken ~]$ sudo useradd test1

We trust you have received the usual lecture from the local System

Administrator. It usually boils down to these three things:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

[sudo] password for ken:

在输入sudo指令之后需要输入当前的用户密码进行确认的操作(不是root用户密码),输入之后在接下来5分钟内再次执行sudo指令不需要密码。

浙公网安备 33010602011771号

浙公网安备 33010602011771号