攻防演练总结

前言

有好几个月都没有认真学习,博客也停更挺久的,中间发生了很多事,网络安全的学习确实是耽搁了。但是有得有失吧,在派出所实习也学到了很多基层办案的知识,一些人情世故,让自己更加清楚了自己喜欢的是什么样的生活,今年可能网安学习时间会比较少了,专注备考,希望明年再见时能以一名网警的身份提升网络安全。

心得

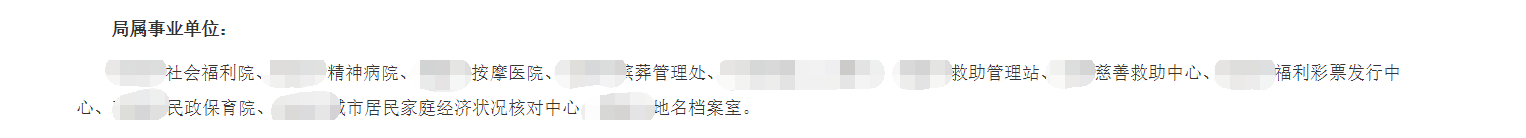

- 今年的信息收集多明白了一个点,就是子资产的问题。很简单一个道理,中心靶标“重兵把守”,很多主站有防护,但是其实子资产的防护就会弱很多了,所以渗透时要学会”欺软怕硬“。国内政府的组织架构是:部—厅—局—处。所以其实在收集时,这里是很难通过工具及相关探测到,但是实际上每级单位都有很多的从属单位,一般方法是通过天眼查或者在官网找到从属事业单位的信息,比如今年在打一个市级局时找到了很多他的局属事业单位,从而扩大了攻击面

- 渗透测试时,对于CMS和框架的漏洞,今年也碰上了很多。dedecms 、ezEIP v5.0、DESTOON B2B、帝国cms、javapms。这里dedecms爆路径还是挺好用的,通过此漏洞成功爆出后台路径。dedecms在关闭会员中心和tags.php的情况下,常见漏洞可能都不适用了。以后如果有时间可以拿cms源码出来审计一下,以后hw打一片还是有可能的。

- 其实本人以前对于乌云上的洞比较不屑,认为比较老,都会被修,但是事实发现很多厂商并不会修复漏洞,蛮离谱的。

- reGeorg在内网渗透代理中还是比较好用的

- 感觉常见渗透思路还是一套:有组件直接poc打组件,没有找后台、功能点、通过sql注入拿网站管理员账号密码,后台找getshell点,提权,搭建隧道,横向渗透

问题

-

solr、shiro、weblogic也碰见了几个,但是实际上都没有利用成功,后期复现下几个常见漏洞,看看是哪里有问题

-

尝试了内联注释,资源耗尽等,安全狗waf还是绕不过去

-

还是要提高代码审计能力,没有0day太难生存下去了

-

在拿到shell后,一定还是要找到一个可以自动化的内网工具,这里本人还没有找到趁手的工具,如果有推荐不胜感谢

-

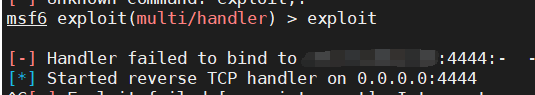

我使用msf不知道为什么总有问题

网上也搜不到到底是为什么,导致msf一直没有上线成功,vps里又没有cs。这块的知识还是比较薄弱且混淆的,今年忙完考试好好学习一下

- 虽然之前练过htb,但是后渗透这一块还几乎是空白,感谢学校给了两年宝贵的红队的机会,希望通过以后的学习能更完善自己的知识体系,变得更强

结尾

由于保密原因,本次渗透路径流程就不发了(不是我懒的做脱敏),继续看申论去了,溜