2023-10-07(防反编译)

一、反编译与防反编译工具

1. .NET Reflector反编译:

https://www.onlinedown.net/article/10011846.htm

可反编译.NET平台开发生成的exe程序。

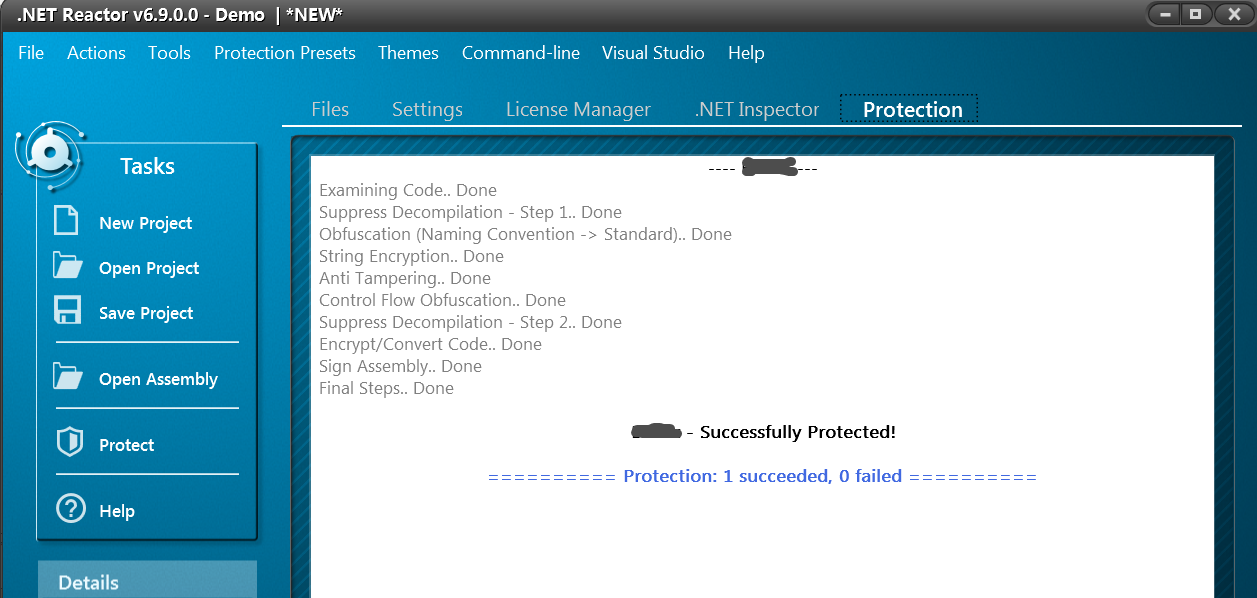

2. .NET Reactor混淆器:

https://www.xitongzhijia.net/soft/206876.html (Demo Version)

https://www.52pojie.cn/thread-1622654-1-1.html (Full Version)

二、如何防止反编译

要防止exe程序被反编译,可以采取以下几种措施:

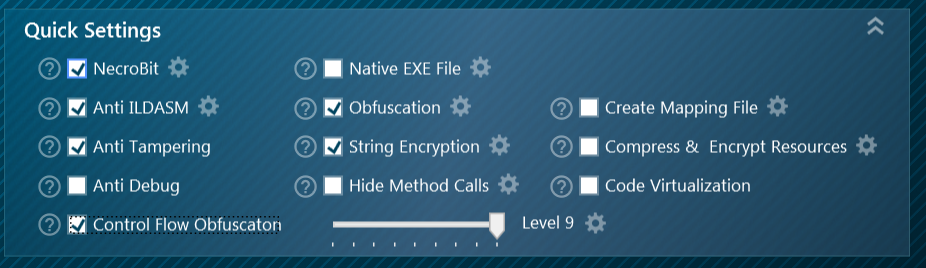

1.加密和混淆代码:使用专业的加密和混淆工具对代码进行处理,使得反编译者难以理解代码含义,从而增加反编译的难度。

2.使用虚拟机技术:将程序放在虚拟环境中运行,这样即使反编译程序也只能获得虚拟机的指令,而不是真正的机器指令。

3.使用代码保护工具:例如ASPack、UPX等工具,它们可以将可执行文件压缩为一种特殊格式,可以有效地防止反汇编和反编译。

4.硬件保护:可以采用硬件加密芯片或智能卡等技术来保护敏感信息,这样即使被反编译也无法获取关键信息。

5.许可证管理:为程序添加许可证管理功能,对使用者进行合法性认证和授权,防止未经授权的用户使用程序。

总之,要防止程序被反编译,需要采取多种措施组合使用,在实际使用过程中也需要及时更新和维护程序,修复可能存在的漏洞和安全隐患。

三、exe程序相关(压缩 / 加壳)

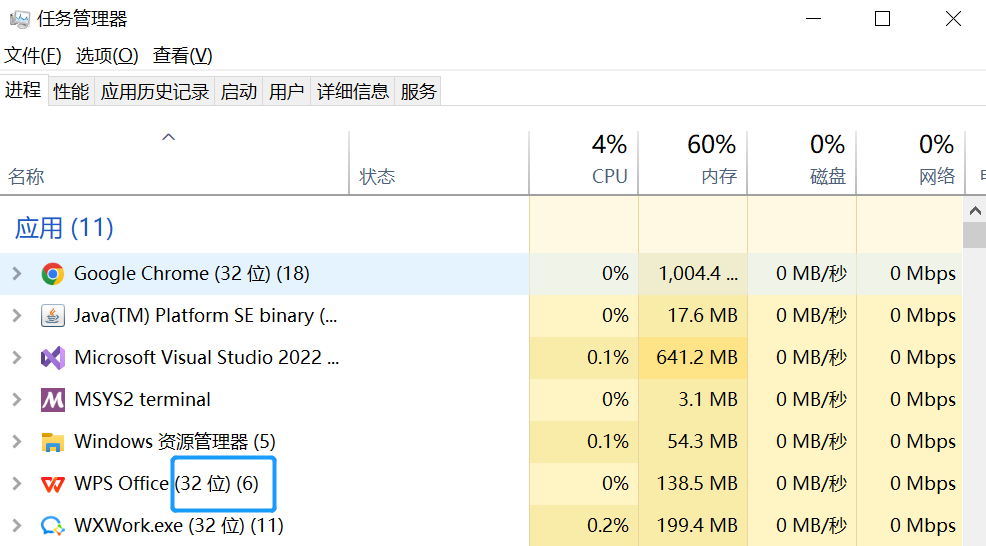

1.判断一个exe/dll是32位还是64位的方法:

2.五套简单免杀方案

1).完全免杀方案一: 内存特征码修改 + 加UPX壳 + 秘密行动工具打乱UPX壳的头文件。

2).完全免杀方案二: 内存特征码修改 + 加压缩壳 + 加壳的伪装。

3).完全免杀方案三: 内存特征码修改 + 修改各种杀毒软件的文件特征码 + 加压缩壳。

4).完全免杀方案四: 内存特征码修改 + 加花指令 + 加压壳。

5).完全变态免杀方案五: 内存特征码修改 + 加花指令 + 入口点加1 + 加压缩壳UPX + 打乱壳的头文件 。

若是注重程序安全,防破解,按需加密即可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· ollama系列1:轻松3步本地部署deepseek,普通电脑可用

· 按钮权限的设计及实现

· 【杂谈】分布式事务——高大上的无用知识?

2019-10-07 1.记我的第一次python爬虫爬取网页视频