摘要:

目录一、SpEL表达式概念二、SpEL 的作用和应用场景三、SpEL支持的功能特性四、SpEL的执行机制ExpressionParser(表达式解析器)EvaluationContext(表达式上下文)五、SpEL表达式使用方法1、基于注解2、XML3、外部传入动态执行六、SpEL注入示例七、SpE 阅读全文

posted @ 2025-06-08 20:34

k1115h0t

阅读(600)

评论(0)

推荐(2)

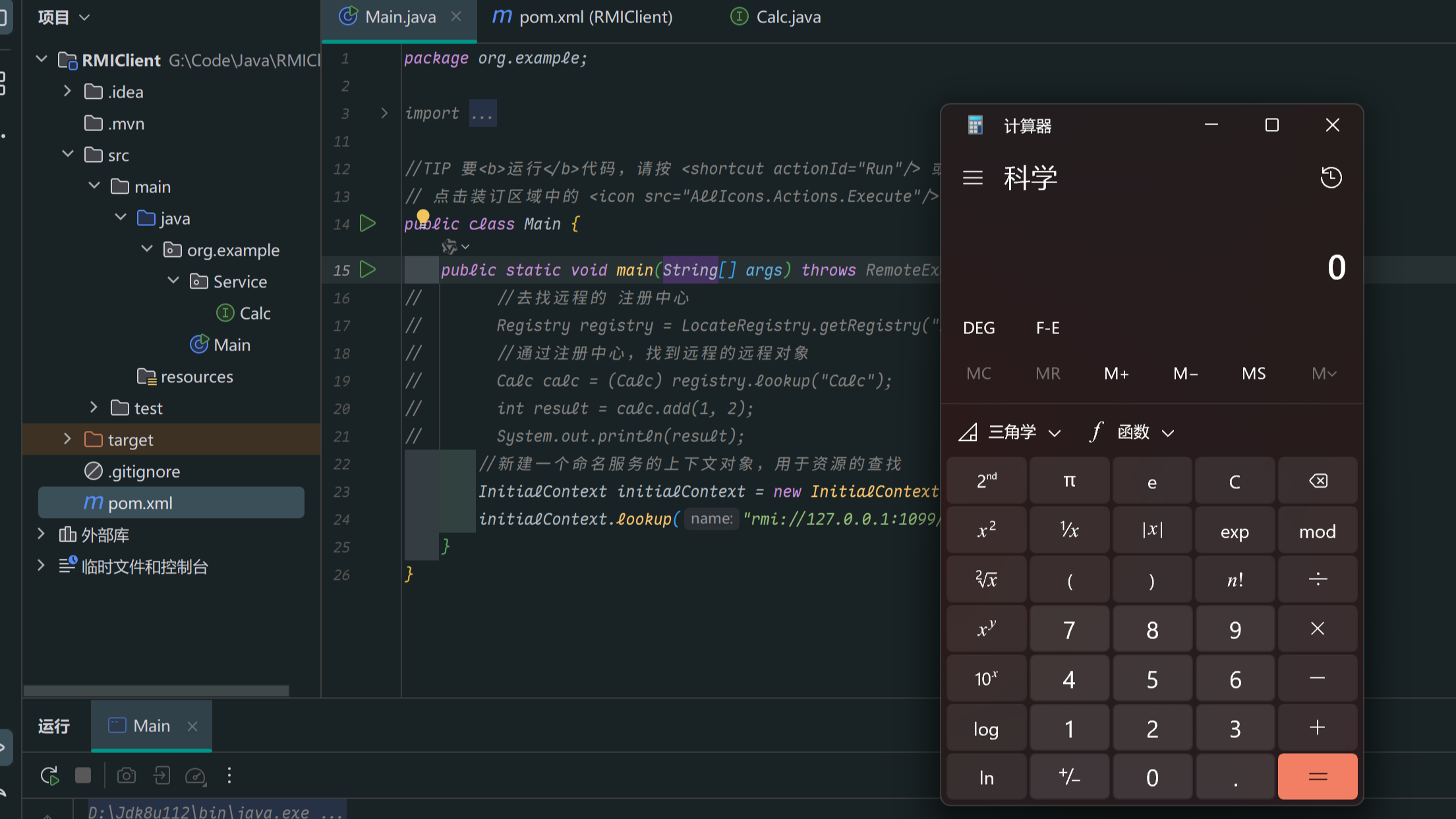

目录RMI概念:为什么要有RMI?RMI的构成:如何使用RMI注意!!!JRMP(是RMI的通信协议的名字)概念查看通信过程工具使用攻击Server攻击ClientJNDI什么是JNDI那么JNDI和RMI的关系是什么JNDI加载恶意类 RMI 概念: RMI(Remote Method Inv 阅读全文

目录RMI概念:为什么要有RMI?RMI的构成:如何使用RMI注意!!!JRMP(是RMI的通信协议的名字)概念查看通信过程工具使用攻击Server攻击ClientJNDI什么是JNDI那么JNDI和RMI的关系是什么JNDI加载恶意类 RMI 概念: RMI(Remote Method Inv 阅读全文

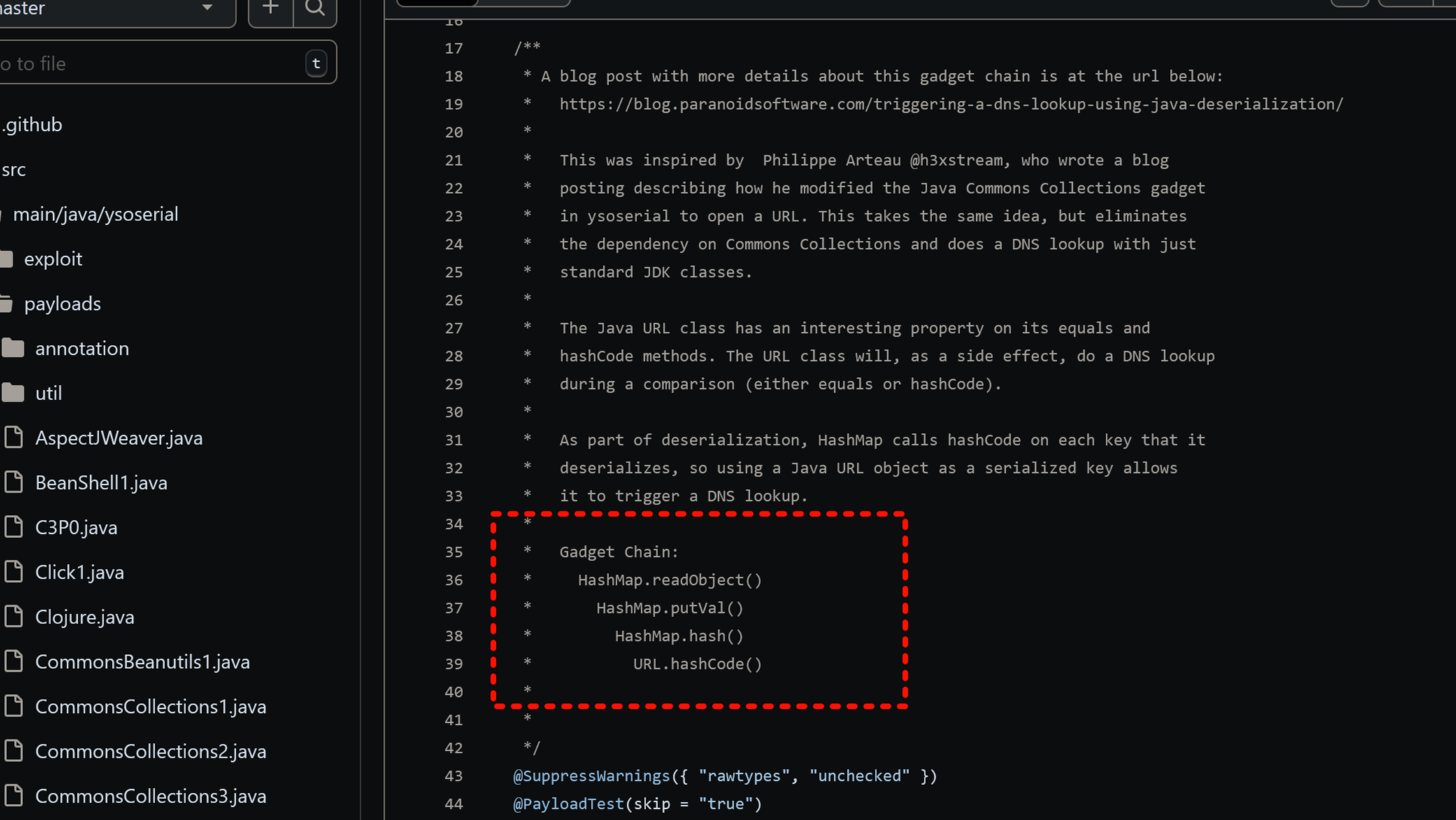

URLDNS链分析与利用 作用 URLDNS 利用链只能发起 DNS 请求,不能执行命令,所以用于漏洞的检测 不限制JDK版本,使用Java内置类,无第三方依赖要求 可以进行无回显探测 利用链 利用链可以查看开源项目:https://github.com/frohoff/ysoserial/bl 阅读全文

URLDNS链分析与利用 作用 URLDNS 利用链只能发起 DNS 请求,不能执行命令,所以用于漏洞的检测 不限制JDK版本,使用Java内置类,无第三方依赖要求 可以进行无回显探测 利用链 利用链可以查看开源项目:https://github.com/frohoff/ysoserial/bl 阅读全文

一次遇到了burp上奇怪的bug。访问某个页面显示 No response received from remote server , 但是使用 yakit 进行抓包之后发现网站可以正常抓包 所以得出结论:1 、网站正常无问题 2、Burp 可能在浏览某些网站的时候触发了特定的bug ! 阅读全文

一次遇到了burp上奇怪的bug。访问某个页面显示 No response received from remote server , 但是使用 yakit 进行抓包之后发现网站可以正常抓包 所以得出结论:1 、网站正常无问题 2、Burp 可能在浏览某些网站的时候触发了特定的bug ! 阅读全文

# 工作组、域、域控、活动目录 ## 工作组 在大型局域网中,可能会有很多台工作电脑。为了方便这些计算机进行管理,从 Windows 9x/NT/2000 开始便引入了工作组这一概念。有了工作组,就可以将人事部的电脑划分到名为人事组的工作组中,将技术部的电脑划分到名为技术部的工作组中。 工作组的 阅读全文

# 工作组、域、域控、活动目录 ## 工作组 在大型局域网中,可能会有很多台工作电脑。为了方便这些计算机进行管理,从 Windows 9x/NT/2000 开始便引入了工作组这一概念。有了工作组,就可以将人事部的电脑划分到名为人事组的工作组中,将技术部的电脑划分到名为技术部的工作组中。 工作组的 阅读全文