20169208 2016-2017-2 《网络攻防实践》第十四周学习总结

20169208 2016-2017-2 《网络攻防实践》第十四周学习总结

基础问题回答

杀软是如何检测出恶意代码的?

根据特征来检测:恶意代码常常具有明显的特征码也就是一段数据,杀软检测到具有该特征码的程序就当作检测到了恶意代码。

根据行为来检测:如果一个程序的行为是带有恶意的行为,那么这个程序也会被认为是恶意代码,有时候不是恶意代码的程序也会把查杀,因为这些程序做了一些计算机认为不安全的事情,比较常见的就是各自破解补丁或者游戏外挂等。

免杀是做什么?

免杀顾名思义就是免除计算机杀软的查杀。

通过一些手段来瞒过杀软的检测扫描。

免杀的基本方法有哪些?

加花指令:就是加入一些花里胡哨的指令来迷惑杀软,让杀软检测不到特征码,比如+1,-1,*1,/1什么的,但是一些厉害的杀软还可以看破这些。

加壳:就是给含有恶意代码的程序加一个外包装,让杀软不知道里面装的是什么。但是这种方法逃不过内存查杀,一运行起来就会露出马脚。

修改特征码:就是在不影响程序功能的情况下,将杀软检测的那一段特征码改一下,从而瞒过杀软的检测。当然修改特征码不是一个容易的事情,但是却是唯一可以躲过内存查杀的办法。

实践总结与体会

感觉整个实验一步步的摸索很有意义,让自己了解到一个后门是如何做到免杀效果的。往往那些知名的软件生成的后门程序都不能免杀,杀软公司肯定会防范这些软件,相反自己半手工做的后门就有很强的免杀能力,尤其是在实验中,加壳的方式几乎是成功不了的,因为这些壳对杀软来说通常有备份,同类编码也是一样,最有效的还是对特征码的加工,换个位置或者加个密什么的都可以瞒过杀软。

当实验成功的时候,更多的是惊讶杀软被骗过去了,要重视电脑安全。

离实战还缺些什么技术或步骤?

最主要的是如何让靶机得到这个后门程序。

实践过程记录

1.使用msf编码器直接生成可执行文件

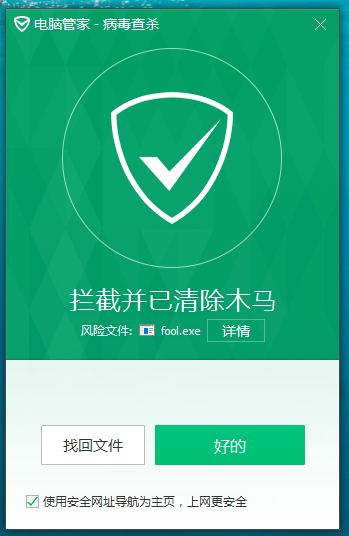

使用msfvenom命令生成meterpreter可执行文件fool.exe,传送到Windows,被拦截。

在http://www.virscan.org/网站检测

检查结果如下:

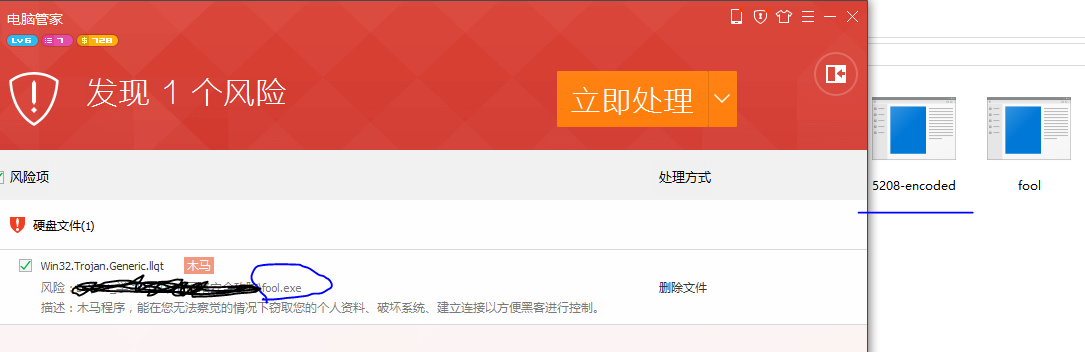

2.使用msf编码器对恶意代码进行多次编码并生成一个可执行文件

使用msfvenom命令生成meterpreter可执行文件5208-encoded.exe,传送到Windows,没有被拦截。与之前将fool.exe恢复有关。

如下图:

电脑管家只查出了存在一个后门文件。

在http://www.virscan.org/网站检测

检查结果如下:

依然可以被查出。

3.使用Veil-Evasion生成可执行文件

veil-Evasion需要自己安装,首先需要update才可以安装成功。

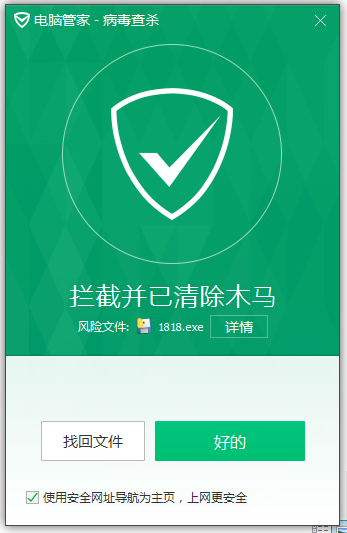

使用veil-Evasion生成可执行文件1818.exe,传送到Windows上可以被查出。

在http://www.virscan.org/网站检测

检查结果如下:

使用C语言调用Shellcode,生成可执行文件。

发送到Windows上可以被查出来。

在http://www.virscan.org/网站检测

检查结果如下:

把CPP文件传送到Windows上。

在http://www.virscan.org/网站检测

检查结果如下:

遇到的问题与解决过程

1、第一次安装veil-Evasion不成功,根据错误提示update后,再用--fix missing成功安装。

参考资料

posted on 2017-06-04 15:46 your_victory 阅读(235) 评论(1) 编辑 收藏 举报