20192404 贾智博 2021-2022-2 《网络与系统攻防技术》实验五

实验五 信息搜集技术实践

一.实验要求

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索

二.实验准备

在正式进行实验之前,我们首先需要在Kali上安装Nessus。

三.实验过程

3.1从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询

1.这里我们选择baidu.com进行查询。

2.使用命令:whois baidu.com

我们可以发现,包含了一些注册者的相关信息。

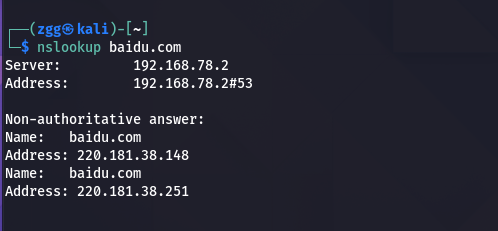

3.然后我们使用nslookup命令查询该域名对应的IP地址

可以发现,该域名对应了两个IP地址220.181.38.148、220.181.38.251

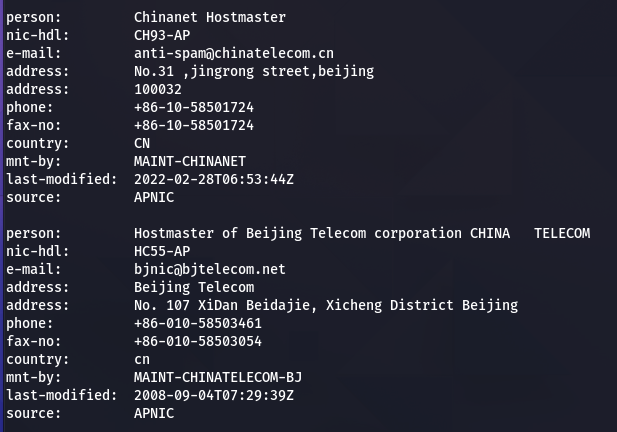

4.我们进一步查询220.181.38.148的注册人及联系方式

命令:whois 220.181.38.148

我们发现了两位注册人的相关信息,如上

3.2尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

1.首先给一个在美国的朋友发起微信语音通话,然后打开资源监视器,点击网络标签,在“网络中的进程中”勾选WeChat.exe选项,然后在“网络活动”中就可以观察IP地址的变化

2.使用埃文科技查询该IP地址对应的地理位置,可以发现该IP地址位于乔治亚州亚特兰大市

3.3使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

3.3.1靶机IP地址是否活跃

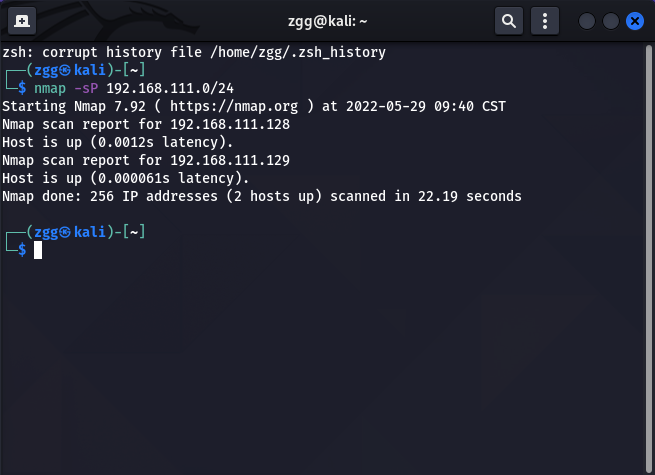

1.这里我们使用Windows2000作为靶机,分别给Kali和靶机配置一个Host-only网卡方便Kali进行扫描。由于VirutualBox的Host-only的IP网段为192.168.111.0/24,所以Kali的Host-only网卡IP为192.168.111.129

2.我们在Kali上使用nmap对192.168.111.0/24网段进行扫描

命令:nmap -sP 192.168.111.0、24

可以发现靶机的IP为192.168.111.128,并且处于活跃状态

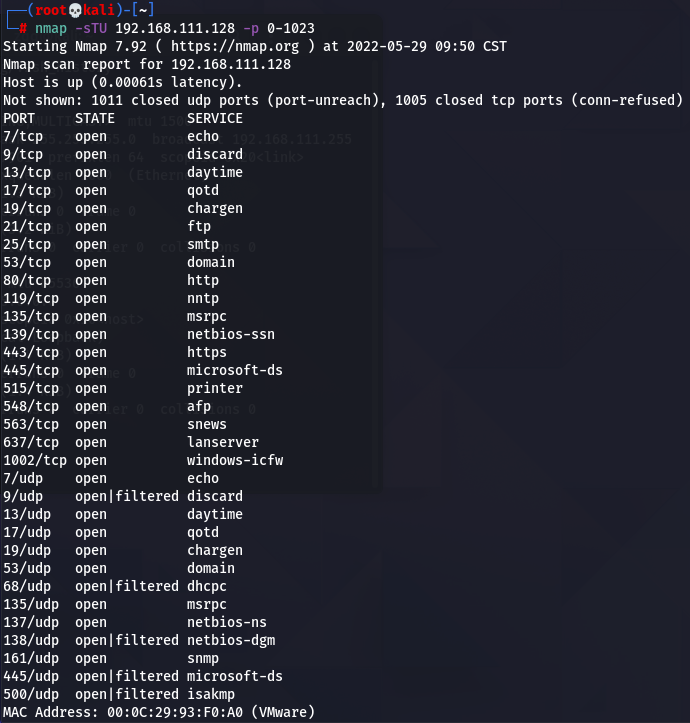

3.3.2靶机开放了哪些TCP和UDP端口

使用nmap对靶机(192.168.111.128)进行端口扫描,使用命令如下:

nmap -sTU 192.168.111.128 -p 0-1023

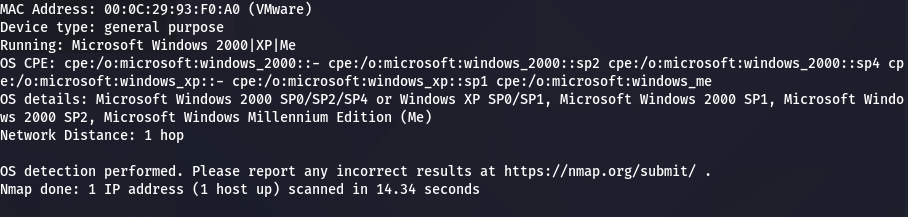

3.3.3靶机安装了什么操作系统,版本是多少

使用nmap对靶机(192.168.111.128)进行系统探测

命令:nmap -O 192.168.111.128

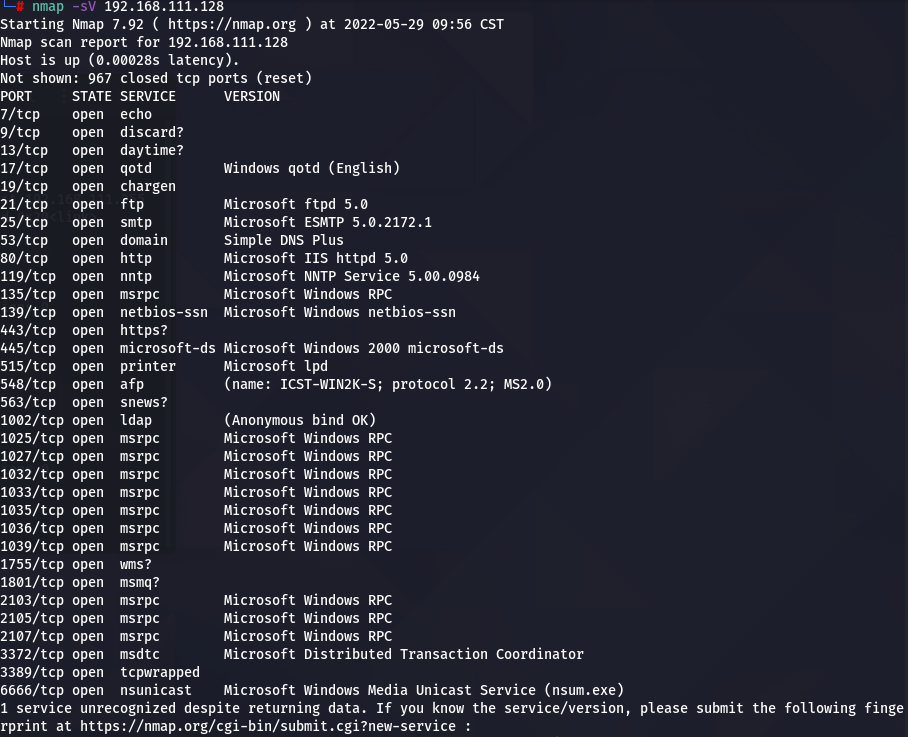

3.3.4 靶机上安装了哪些服务

使用nmap对靶机(192.168.111.128)进行服务探测

命令:nmap -sV 192.168.111.128

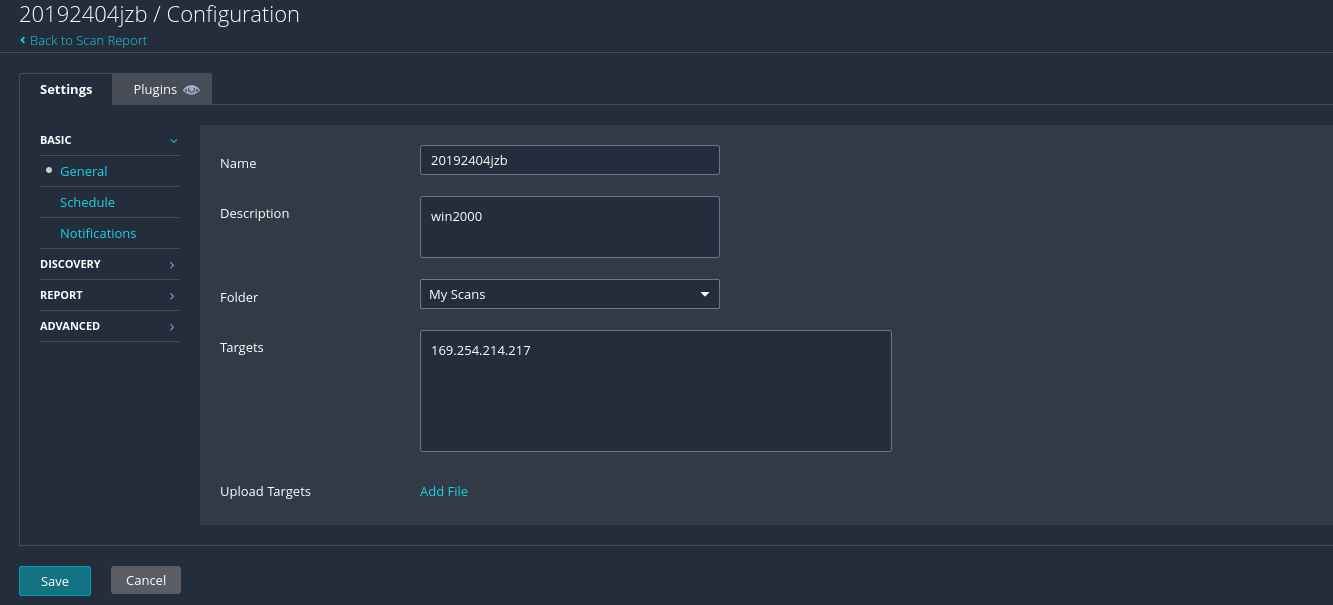

3.4使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

3.4.1

1.这里我们使用王老师提供的Windows 2000作为靶机,在VMware上给靶机分配一个桥接网卡桥接到Windows 10的无线网卡上,在Windows 2000使用ipconfig查看IP地址

2.在Kali上使用Nessus进行扫描,相应扫描配置。将配置保存后,运行该扫描,等待扫描结束

最后可以发现靶机共开放了37个TCP端口和24个UDP端口

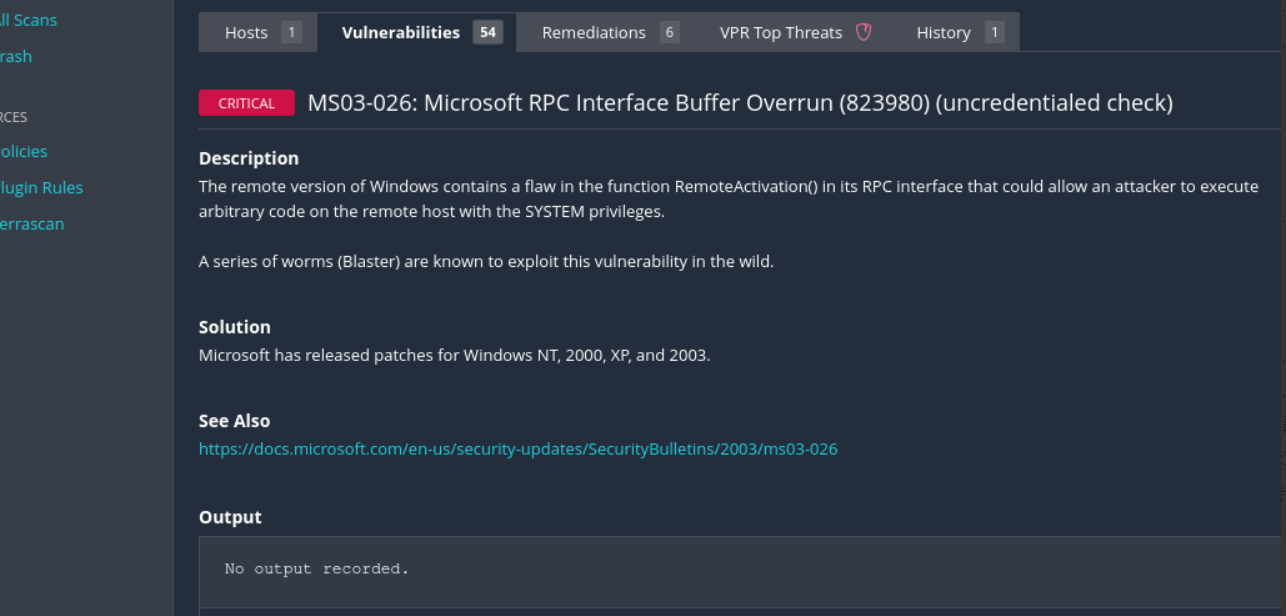

3.4.2靶机各个端口上网络服务存在哪些安全漏洞

1.靶机在端口号为7处开启了Echo服务,可能会被利用进行DOS攻击

2.靶机在端口号为445处开启了RPC服务,Windows 的远程版本在其 RPC 接口的 RemoteActivation ()函数中包含一个缺陷,可能允许攻击者使用 SYSTEM 特权在远程主机上执行任意代码

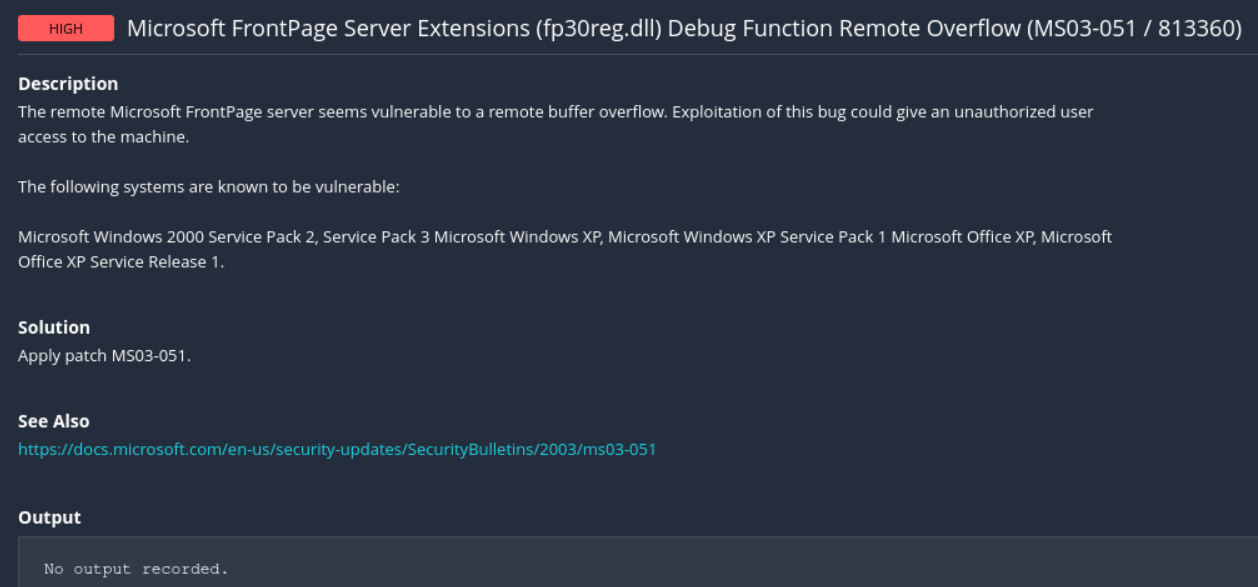

3.使用TCP协议位于80端口的远程 Microsoft FrontPage 服务器似乎容易受到远程缓冲区溢出的攻击,利用这个漏洞可能会让未经授权的用户访问机器。

…………

3.4.3你认为如何攻陷靶机环境,以获得系统访问权

可以利用靶机RPC 接口的 RemoteActivation ()函数中的漏洞使用 SYSTEM特权在远程主机上执行任意代码。

通过缓冲区溢出攻击对位于80端口的远程 Microsoft FrontPage 服务器进行攻击以访问机器。

通过缓冲区溢出攻击对位于119端口运行的 microsoft NNTP服务器进行攻击,使用 NNTP 服务器进程的特权,在远程主机上执行任意命令。

通过基于堆缓冲区溢出攻击对位于25端口的SMTP服务进行攻击,在远程主机上执行任意命令。

3.5通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

基本没有