NAT 、NAPT、NAT server

概念

Network Address Translation 网络地址转换协议

实现私网与公网之间的互访;

在公网中数据网络传输过程中,私网IP地址的数据会被吃掉;

功能优缺点:

1、解决了公网IP地址不足的问题

2、隐藏内部设备,避免来自外部的网络入侵;

3、延迟增大、配置与维护复杂、不支持某些应用如:VPN;

原理:

1、数据包从内网发向外网时,NAT会变更源IP地址为公网地址

2、数据包从外网发向内网时,NAT会变目标IP地址为私有地址

如:nat staic global 10.11.11.11 inside 192.168.1.10

出外网做地址转换,将源IP地址的192.168.1.10转换诶10.11.11.11;

外网回到内网的时候,将目标地址转换为内网的192.168.1.10;

NAT类型:

1、静态NAT

私网IP与公网IP是一一对应,需要一一绑定;

绑定配置:

1、全局配置

全局配置后,在出口的进行启用即可;

如:

在全局配置一条nat 条目:

nat static global 11.11.11.11 inside 192.168.1.10 netmask 255.255.255.255

在出口上启用:

nat static enable

2、在出口端口上直接配置

nat static global 10.11.11.11 inside 192.168.1.10

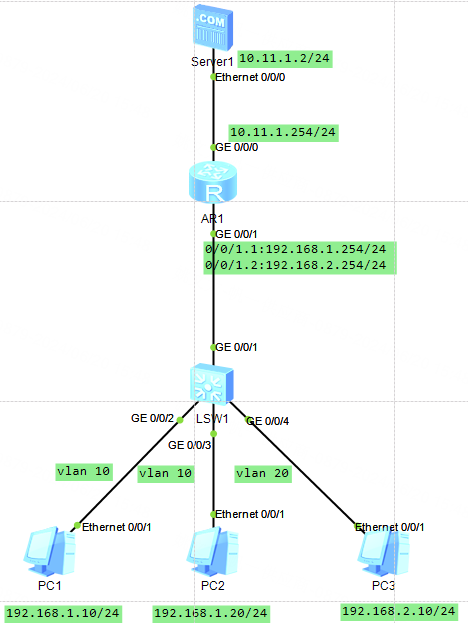

3、实验图:

1、全局上添加静态NAT

nat static global 11.11.11.11 inside 192.168.1.10 netmask 255.255.255.255

2、在出接口上添加静态ANT并开启NAT功能

interface GigabitEthernet0/0/0 ip address 10.11.1.254 255.255.255.0nat static global 10.11.11.12 inside 192.168.2.10 netmask 255.255.255.255 nat static enable

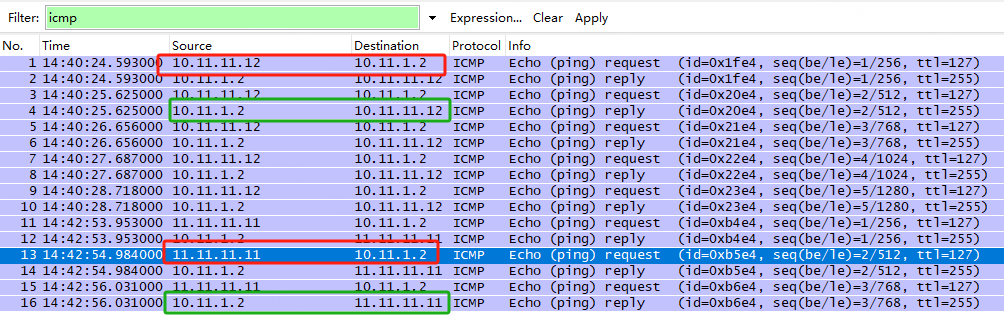

在PC1上与PC3 上分别ping 外网的server,在外网出口GE/0/0/0 与内部报文转发接口GE0/0/1上抓包查看报文情况;

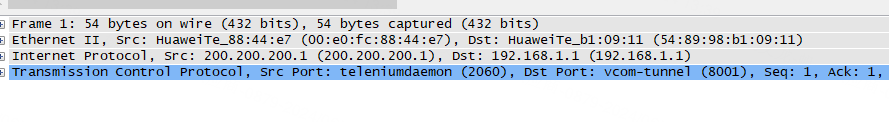

抓包的截图:

2、动态NAT

缓解地址紧缺问题

流程:

A: 创建NAT地址池

nat nat address-group 1 11.11.11.1 11.11.11.2

B: 创建ACL规则用来筛选需要转换的地址

acl 2000 rule 5 permit source 192.168.1.10 0 rule 10 permit source 192.168.1.20 0

C: 在出口上进行绑定

nat outbound 2000 address-group 1 no-pat

测试下来可以发现,PC1 或者PC2 ping 出去,request的目的IP一直在地址池中选择并进行切换;

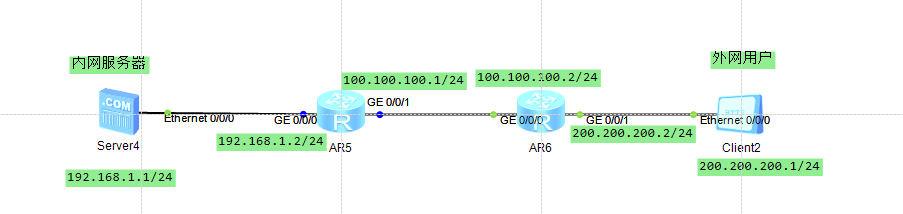

3、NAT server

解决公网访问私网的问题

nat server 会将公网地址映射成私网地址

如:

从外网的Client 访问内网的服务器192.168.1.1;

AR5 路由器配置:

# acl number 2000 rule 5 permit source 192.168.1.0 0.0.0.255 # interface GigabitEthernet0/0/0 ip address 192.168.1.2 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 100.100.100.1 255.255.255.0 nat server protocol tcp global 100.100.100.3 8010 inside 192.168.1.1 8001 # nat server 配置,外面访问100.100.100.3 8010端口的目标,进来后会将报文转换为:192.168.1.1,端口转为8001 ; nat outbound 2000 # ip route-static 0.0.0.0 0.0.0.0 100.100.100.2 # 手工添加的默认路由,指定出口报文转发方向;

AR6 路由器配置:

interface GigabitEthernet0/0/0 ip address 100.100.100.2 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 200.200.200.2 255.255.255.0

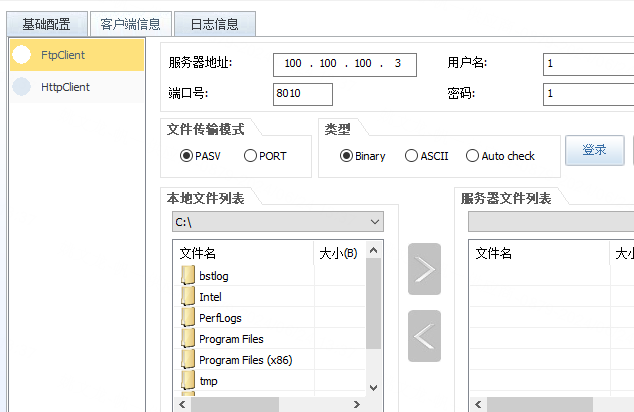

通过client 访问:

在AR5 的GE 0/0/0 端口抓包:

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· 写一个简单的SQL生成工具

· AI 智能体引爆开源社区「GitHub 热点速览」

· C#/.NET/.NET Core技术前沿周刊 | 第 29 期(2025年3.1-3.9)