识别目标机器上服务的指纹

一、服务指纹

为了确保有一个成功的渗透测试或网络设备监控,必须需要知道目标系统中服务的指纹信息。服务指纹信息包括服务端口、服务名和版本等

通过分析目标向nmap发送的数据包中某些协议标记、选型和数据,我们可以推断发送这些数据包的操作系统等。

nmap通过向目标主机发送多个UDP和TCP数据包并分析其响应来进行操作系统的指纹识别工作

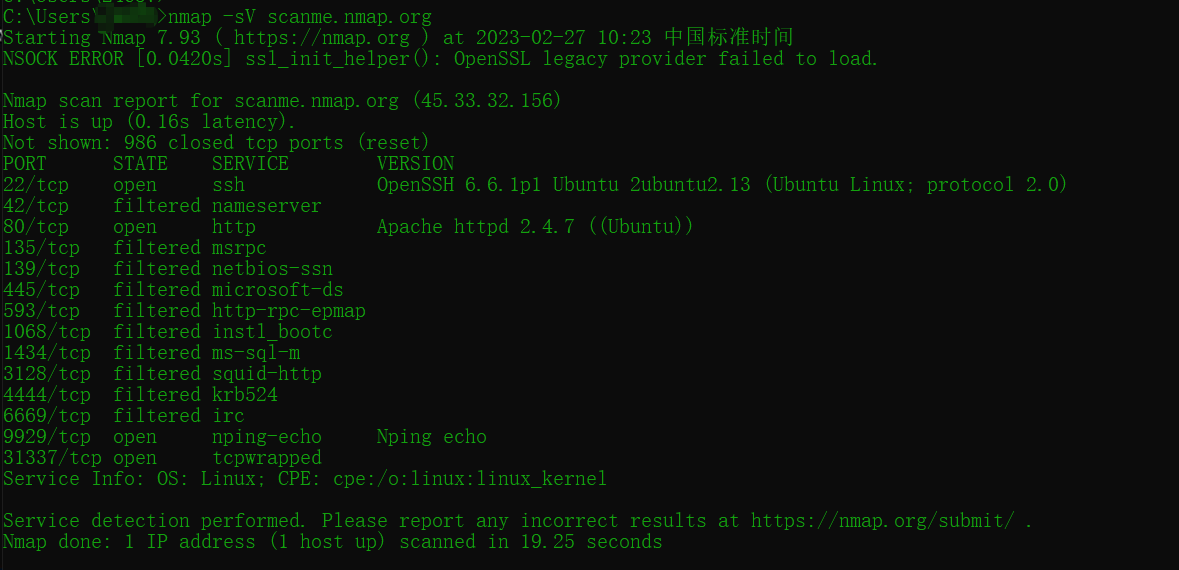

二、Nmap识别服务指纹

nmap -sV ip地址/域名

nmap会向对应ip地址的主机上发送大量的数据包

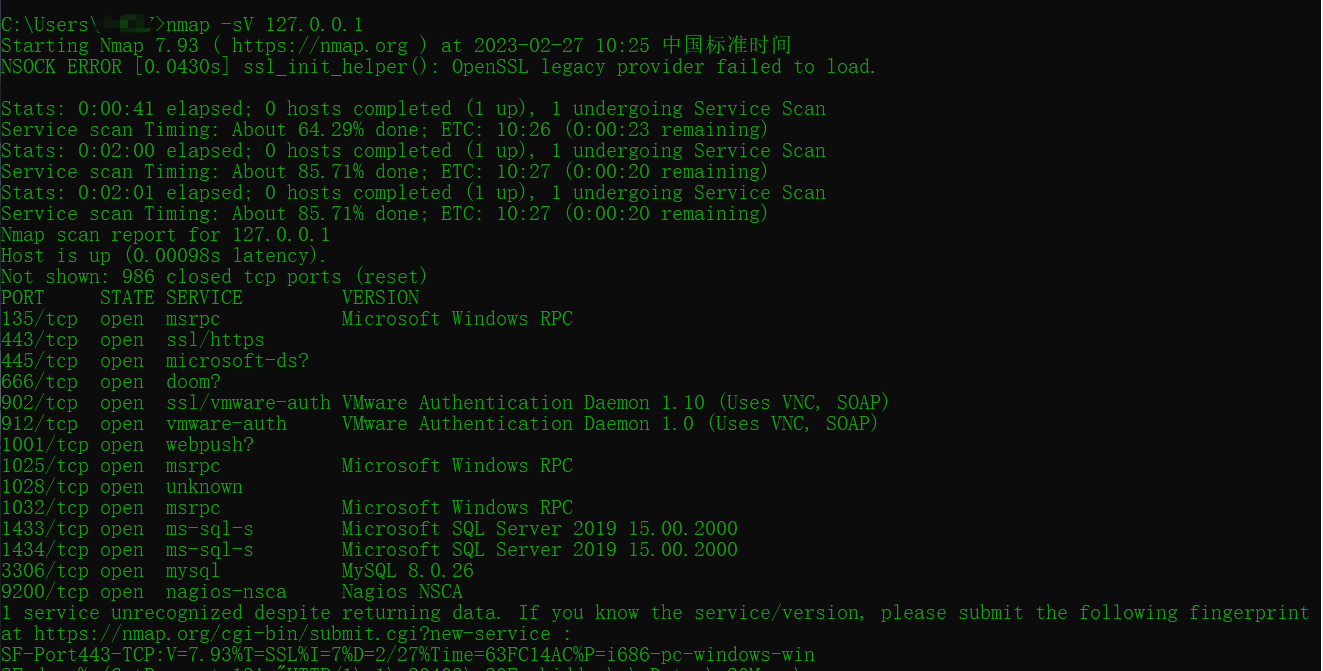

扫描本机:

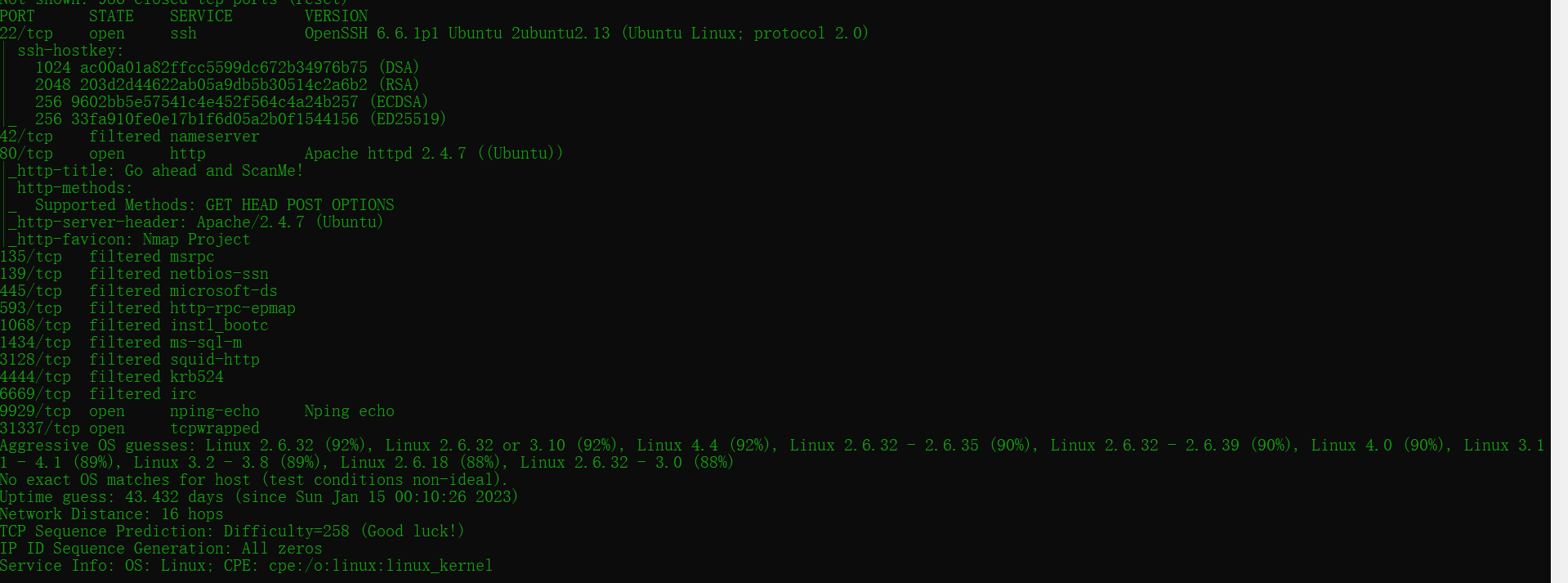

三、Nmap侵略性探测

nmap -A -v -T4 ip地址 # 探测目标机器的操作系统、服务等信息,

-A表示侵略性探测,启动Os检测,版本检测,脚本扫描和traceroute

-v 表示输出扫描过程,

-T4表示加块速度探测,由于侵略性探测很耗时,所以需要加上这个参数 ( -T <0-5> 设置时间模板,值越小,IDS报警几率越低)-T0(偏执的):非常慢的扫描,用于IDS逃避。

-T1(鬼祟的):缓慢的扫描,用于IDS逃避。

-T2(文雅的):降低速度以降低对带宽的消耗,此选项不常用。

-T3(普通的):默认,根据目标的反应自动调整时间。

-T4(野蛮的):快速扫描,常用扫描方式,需要在很好的网络环境下进行扫描,请求可能会淹没目标。

-T5(疯狂的):极速扫描,这种扫描方式以牺牲准确度来提示扫描速度。

更加详细的端口信息:

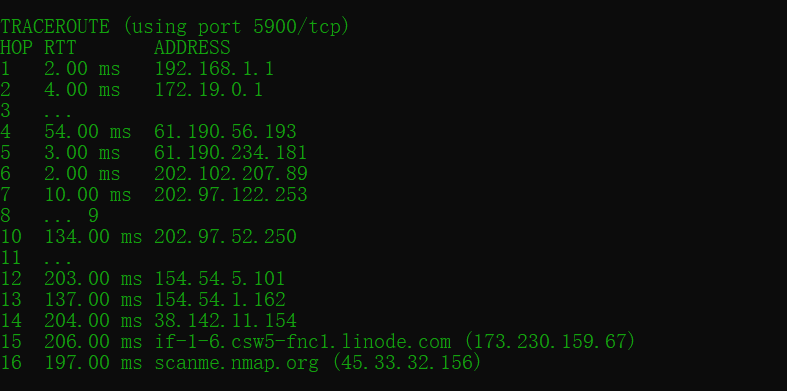

路由转发路径:

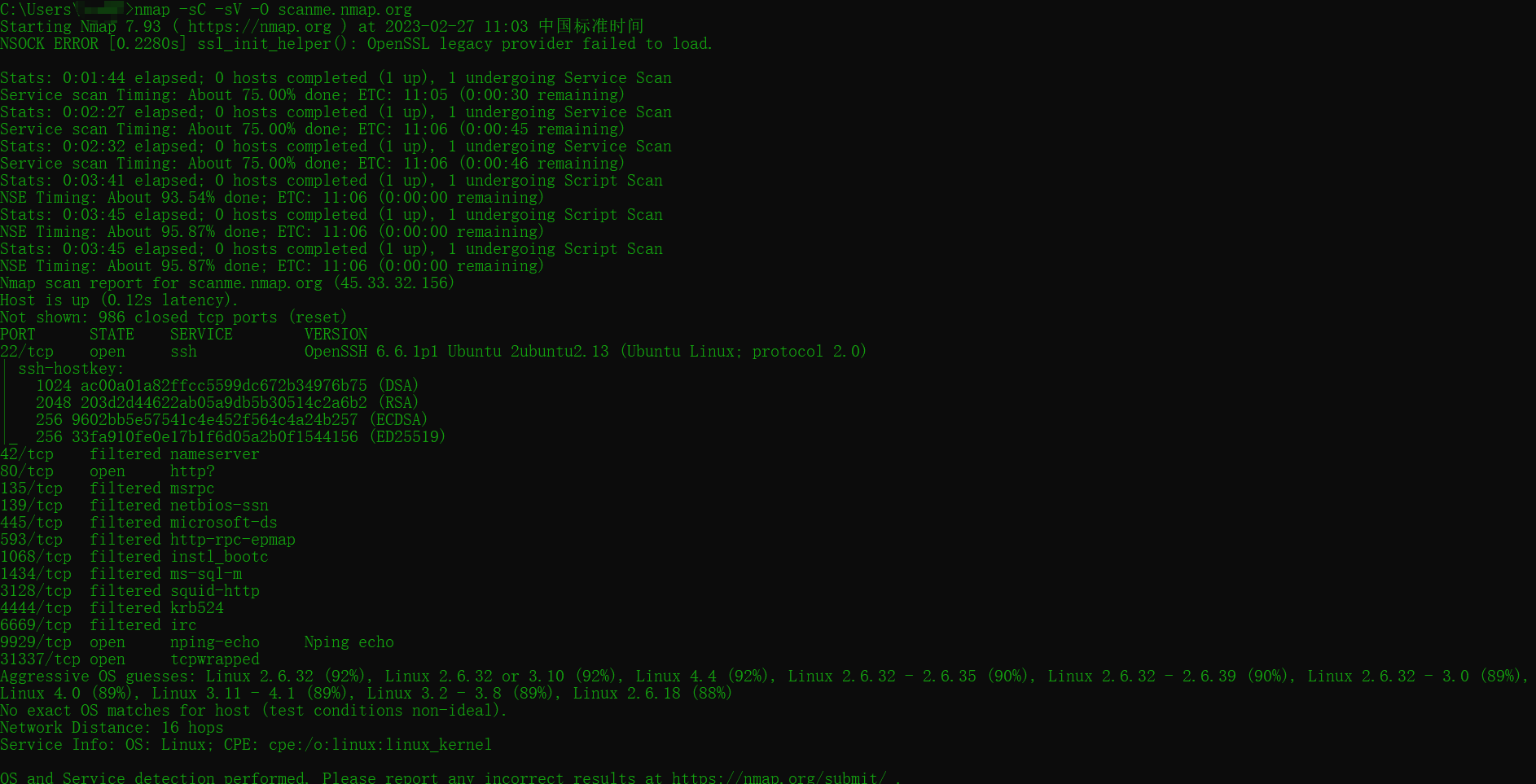

nmap -sC -sV -o ip地址 # 探测目标机器的操作系统、服务等信息,比-A参数少了一些扫描目标

sC 参数表示使用nmap脚本进行探测, 也等同于 --script=default

sV 表示探测目标机器上的服务信息,

o 表示探测目标机器的操作系统信息

你只管出发,旅途自有风景~~

浙公网安备 33010602011771号

浙公网安备 33010602011771号