buucitf-[极客大挑战 2020]Roamphp1-Welcome

打开靶机,发现什么也没有,因为极客大挑战有hint.txt,里面说尝试换一种请求的方式,bp抓包,然后发送了POST请求,出现了下面的界面

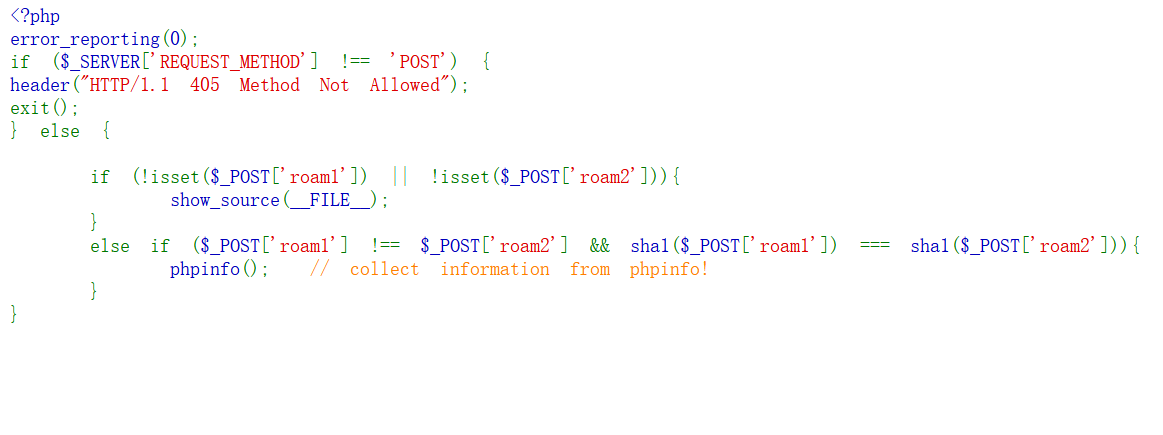

这个还是挺简单的,因为是极客大挑战上的第一波题,关键是这个如果不是用POST请求,就会出现类似报错的信息。紧接着就是isset这个很好绕过,我们要传参,这个

肯定到了else if判断,如果进入这个循环,我们就可以拿到这个站的phpinfo()信息,POST传两个参数,roam1和roam2要求他们不能相等,并且经过sha1还是相等的。这就

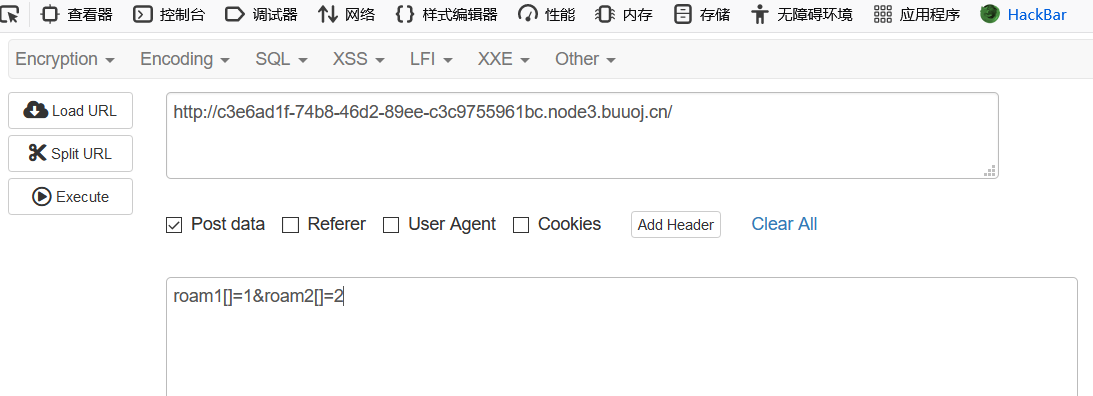

用到了sha1函数的漏洞,不能处理数组。于是我们用数组绕过构造payload:roam1[]=1&roam2[]=2

然后用hackbar发送一下post请求

发送然后,得到了一个phoinfo()的界面,仔细看了下,然后发现了敏感的数据,咱们想要的flag,这个地方是极客大挑战时的能获得flag的方式。

那我们直接就访问这个f1444aagggg.php文件不就可以了吗?然而做到这,我他妈懵了,不知道下一步该怎么办,现在知道了,我们直接url拼接就可以,然后我们获得了一个界面,有迷惑性

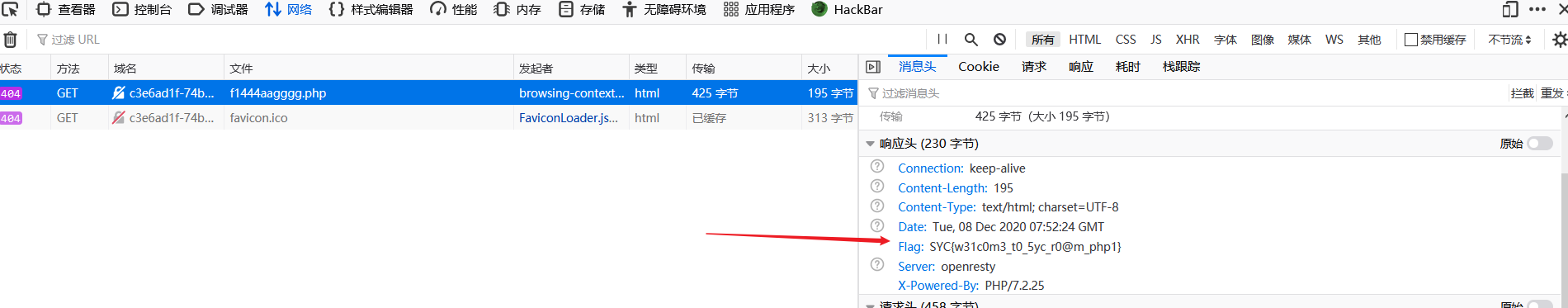

告诉我们请求不到,其实是迷惑你的,我们发f12查看元素,

然后我们就看到了我们想要的flag了。算是对极客大挑战不会的题一个复现吧。确实没想到。脑洞

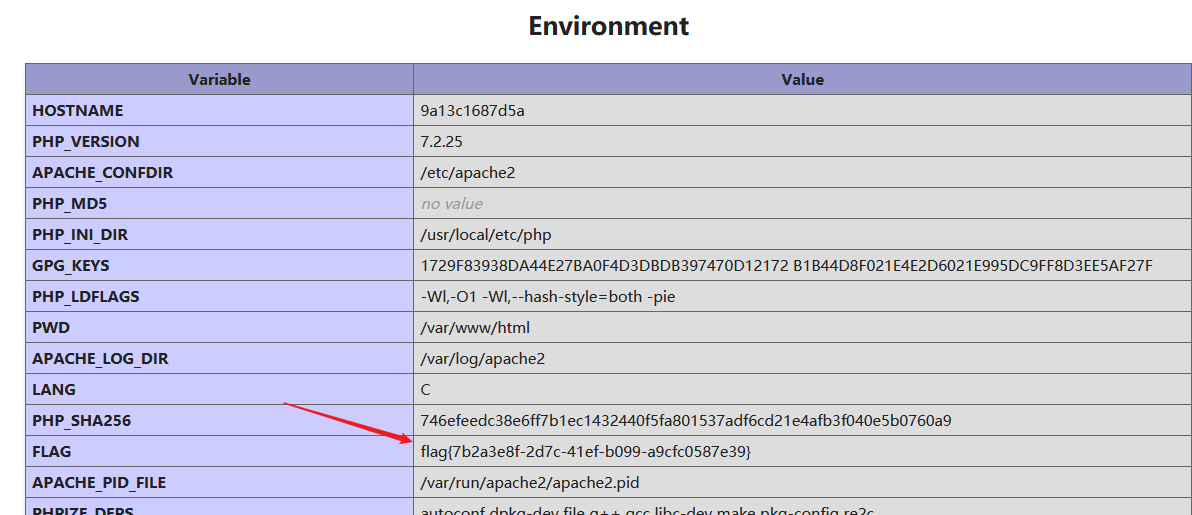

下面说一下buuctf中改过的flag,它比极客大挑战当时的还要简单,直接在phpinfo()信息的Environment中就给你flag了,我们到这个界面找一找发现在这有flag

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步