Nginx敏感信息泄露漏洞(CVE-2017-7529)

2017年7月11日,为了修复整数溢出漏洞(CVE-2017-7529), Nginx官方发布了nginx-1.12.1 stable和nginx-1.13.3 mainline版本,并且提供了官方patch。

当使用Nginx并且开启缓存功能时,攻击者可以构造特定header头字段,能越界读取到缓存文件的文件头信息。文件头信息中可能会包含Nginx代理站点的真实IP,造成敏感信息泄露。

另外,一些第三方模块可能会因此导致拒绝服务或者当前进程的内存泄漏,但Nginx官方暂未发现这样的第三方模块。

此漏洞涉及了nginx 0.5.6 - 1.13.2全版本

此漏洞需要在Nginx用作代理缓存的情况下才能触发,如基于Nginx的CDN服务等。

修复方式:

1、升级Nginx到最新无漏洞版本,当前1.13.3,1.12.1版本中已修复了这个问题。

2、临时方案:配置 max_ranges 1;

3、使用百度云加速WAF防火墙进行防御。

4、添加网站至安全指数,及时了解网站组件突发/0day漏洞。

本篇随笔采用第一种修复方式修复此漏洞

从官网上下载nginx-1.13.3.tar.gz,然后上传到centos7服务器

解压nginx-1.13.3.tar.gz

tar zxvf nginx-1.13.3.tar.gz

进入nginx-1.13.3目录

cd nginx-1.13.3

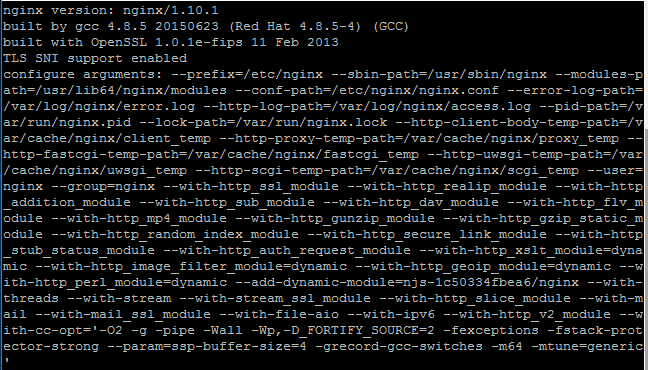

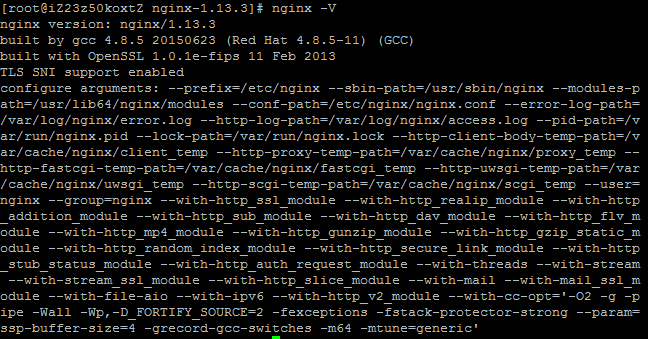

查看nginx原来的配置

nginx -V

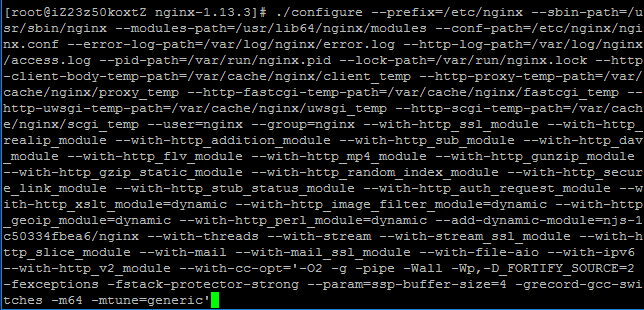

执行configure命令,后面跟上原来nginx的配置

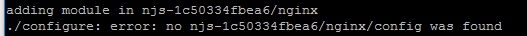

报错

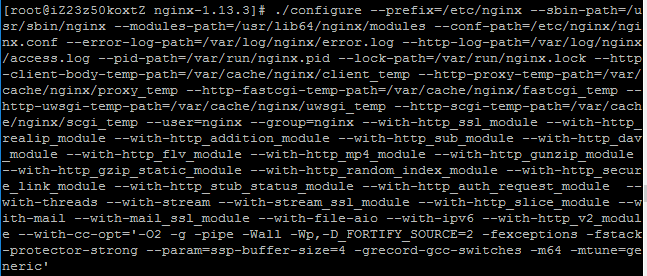

改为(有关dynamic去掉)

在执行一次

这次没有提示error, 执行make令命编译nginx, 编译好以后objs目录下多出一个nginx文件,这个就是已编辑好的nginx程序

在执行configure时可能碰到的几个错误:

1. rewrite需要pcre支持, 错误提示:./configure: error: the HTTP rewrite module requires the PCRE library.

yum -y install pcre-devel

2.openssl导致的错误

yum -y install openssl openssl-devel

执行make令命编译nginx, 编译好以后objs目录下多出一个nginx文件,这个就是已编辑好的nginx程序

make

更改旧的nginx程序的名子,并复制新的程序过去,我的旧nginx程序放在/usr/sbin/目录中

mv /usr/sbin/nginx /usr/sbin/nginx-bak cp objs/nginx /usr/sbin/nginx /usr/sbin/nginx -t

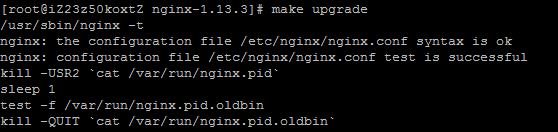

执行下面的命令来升级nginx

make upgrade

查看nginx版本

nginx -V

浙公网安备 33010602011771号

浙公网安备 33010602011771号