Conclusion(II)

Hiding Date from Ohters

信息安全的CIA三要素:

- Confidentiality(保密性)

- Integrity(完整性)

- Availability(可用性)

Plaintext(明文)是指待加密的信息

Ciphertext(密文)是明文加密后的版本

明文转换为密文称作Encryption(加密),把密文转换回明文称作Decryption(解密)。一个加密系统的强度取决于加密解密技术与Key(密钥)的长度,密钥指一种将明文转换成密文的算法或机制。

密钥分为私钥(private key)和公钥(public key)

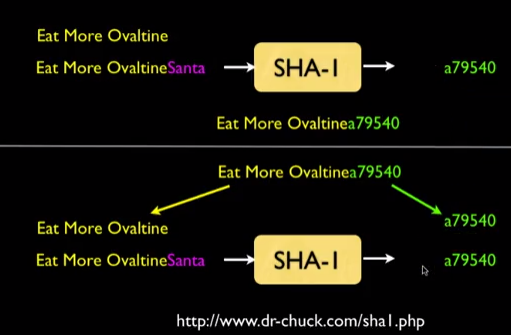

Cryptographic Hash(密码散列表)是一种广泛使用的信息安全技术,将任意数据转换成定长的比特串,可以用来保密明文和验证完整性。

由于担心数据库被攻击而泄露密码,一般网站不会以明文形式存储用户密码,而是当用户设置密码时,计算其哈希值并储存。在登录时,会将用户输入内容转换成哈希值与数据库中存储的进行匹配。因此,一个值得信任的网站永远不会把密码发给用户,而是只能重设密码。

- Digital Signature(数字签名)是只有信息的发送者才能生成的他人无法伪造的一段数字串,一般用于明文发送时确认发送方和验证信息完整性,是非对称密钥加密技术与密码哈希技术的应用。

数字签名中存在对公钥密码的逆运用,即用私钥加密,用公钥解密。用私钥加密的消息称为签名,只有拥有私钥的用户可以生成签名。用公钥解密签名这一步称为验证签名,所有用户都可以验证签名。

上图为案例

Secure Web Connections:

- Public-key cryptography(公钥加密系统)

公钥用来加密,私钥用来解密。公钥体系的密钥是非对称的。

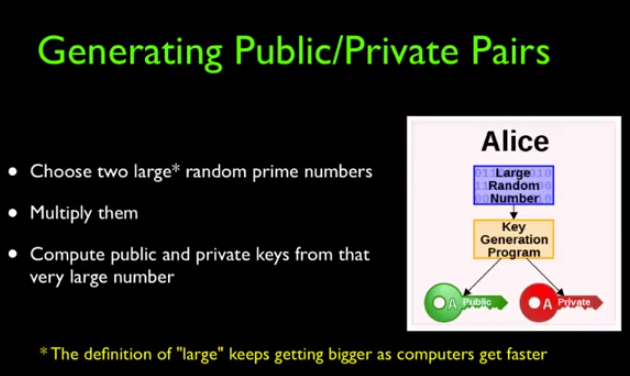

公钥系统的设计来源于大数字的因式分解的困难。主要原理如下:先挑选两个比较大的素数a与b,然后将其相乘,得到一个结果c。此时c便是公钥,a、b便是私钥。当我们已知c的时候,由于c的数字很大,很难求出它的因子。但如果我们已知c以及一个因子b,我们就很容易求出另一个因子a。

对于分解大素数之积,如果已知一个因子,那么知道另一个因子会相当容易。但是如果只想通过积来得出两个因子,那会相当困难。这就是公钥加密安全性能的理论:公司保存私钥,用来解密。用网络传递公钥给用户,用户用公钥加密,用户不需要解密,所以不需要了解私钥。

TLS(传输层安全协议)

功能:

- 连接具有保密性

- 连接具有完整性

- 过去的通信记录不会被可能在未来被泄露的密钥所解密

- 支持多种方法来处理分享密钥、加密数据和消息完整性检查,因此可以根据需要来配置不同的安全参数

- 数据是否被加密对IP和TCP等底层协议来说是未知且无影响的