[译]在Linux上的提高MySQL/MariaDB安全性的12条建议

MySQL 是世界上最流行的开源数据库系统,而MariaDB(MySQL的一个分支)是世界上发展最快的开源数据库系统。安装MySQL服务器之后,它的默认配置是不安全的,保护它是一般数据库管理中的基本任务之一。 这将有助于加强和提升整体Linux服务器安全性,因为攻击者总是扫描系统任何部分的漏洞,而数据库过去一直是关键的目标。一个常见的例子是暴力破解MySQL数据库的root密码。 在本指南中,将讲解在 Linux 很有用的 MySQL / MariaDB 安全性最佳实践。

MySQL 安全性安装

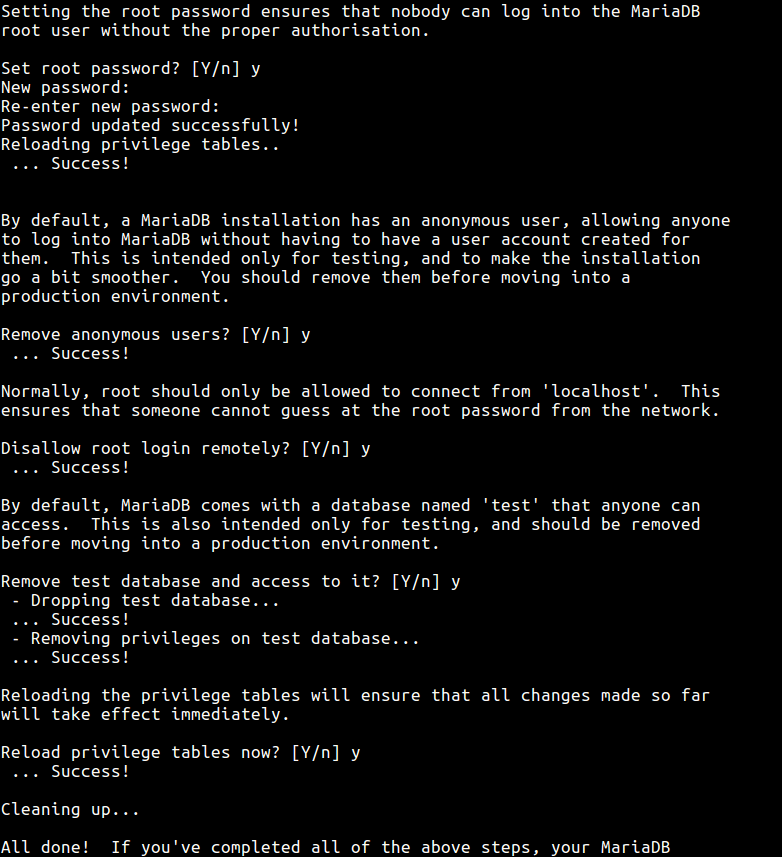

这是安装 MySQL 服务器后第一个建议的步骤,用于保护数据库服务器。此脚本通过要求你提供以下内容,有助于提高MySQL服务器的安全性:

- 如果在安装期间未设置 root 帐户,请为 root 帐户设置密码

- 删除能从本机之外远程登录的 root 账号,来禁止远程 root 用户登录

- 删除匿名用户和测试数据库,测试数据库默认情况下所有用户都能访问的,甚至是匿名用户

mysql_secure_installation

运行后,设置root密码并输入[Yes/ Y]回答一系列问题,然后按 [Enter]

将数据库绑定到回环地址

这配置将限制远程机器访问,它会告诉 MySQL 服务器只接受 本地(localhost) 的连接。你可以在主配置文件中这样设置

# vi /etc/my.cnf [RHEL/CentOS]

# vi /etc/mysql/my.conf [Debian/Ubuntu]

OR

# vi /etc/mysql/mysql.conf.d/mysqld.cnf [Debian/Ubuntu]

在 [mysqld] 部分下面添加以下行

bind-address = 127.0.0.1

在MySQL中禁用 LOCAL INFILE

作为安全性强化的一部分, 你需要在主配置文件的 [mysqld] 下用添加这条语句禁用 local_infile 以防止从 MySQL 内部访问底层文件系统。

local-infile=0

更改MYSQL默认端口

port 变量是用于监听 TCP/IP 连接的 MySQL 端口号。 MySQL 默认的端口号是 3306 , 但可以在配置文件的 [mysqld] 下面,修改

port=3307

译者语,如果是系统用 Selinux 的,换端口可能会导致不能启动。你可以选择关闭 SeLinux,或者做以下的命令

yum install -y policycoreutils-python

semanage port -a -t mysqld_port_t -p tcp 3307

更多 MySQL 与 SeLinux 可以看这里

启用 MySQL 日志记录

日志是了解服务器上发生的事情的最佳方式之一,如果发生任何攻击,你可以轻松地从日志文件中查看任何与入侵相关的活动。您可以通过在 [mysqld] 部分下添加以下变量来启用MySQL日志记录

general_log = ON

general_log_file = /var/log/mysql/mysql.log

给配置文件设置适当的权限

确保为所有 MySQL 服务器文件和数据目录设置适当的权限。比如:让/etc/my.conf文件只能被 root 用户写入。这能阻止其他用户更改数据库服务器配置。

chmod 644 /etc/my.cnf

删除 MySQL Shell 的历史记录

你在 MySQL Shell 上执行的所有命令都由 MySQL 客户端存储在历史文件中:〜/ .mysql_history。这可能是很危险,你创建的用户或者修改用户密码时,会在 shell 中输入的所有用户名和密码,而这些都会被记录到文件中。

cat /dev/null > ~/.mysql_history

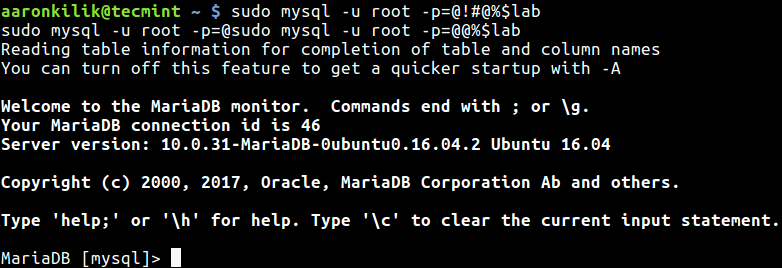

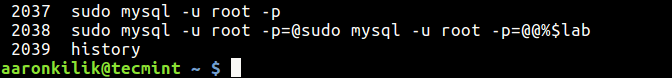

不要在命令行直接运行 MySQL 命令

如你所知,你在终端上输入的所有命令都存储在历史文件中,这具体取决于你使用的shell(例如〜/ .bash_history for bash)。获取了历史记录文件的权限的攻击者可以轻松查看其中记录的任何密码。 强烈建议不要在命令行上键入密码,如下所示:

mysql -u root -p123456

当你查看命令行的历史记录的最后一行的时,你就会看到密码显示在上面

# history

连接 MySQL 适当的方法是:

# mysql -u root -p

Enter password:

创建应用程序专用数据库用户

对于每个跑在服务器上的每个应用程序,只给一个用户访问指定应用程序的数据库。例如,如果你有一个 wordpress 的网站,就那 wordpress 的网站的数据库创建一个特定的用户。 如下所示:

mysql -u root -p

CREATE DATABASE osclass_db;

CREATE USER 'osclassdmin'@'localhost' IDENTIFIED BY 'osclass@dmin%!2';

GRANT ALL PRIVILEGES ON osclass_db.* TO 'osclassdmin'@'localhost';

FLUSH PRIVILEGES;

exit

并记住要删除那些不再管理服务器上任何应用程序数据库的用户帐户。

使用其他安全插件和库

MySQL 包含许多安全插件,用于:验证尝试连接mysql服务器的客户端,密码验证和保护敏感信息的存储,而这些都是免费的。 你可以在这里找到更多

定期修改密码

这是一条对信息/应用程序/系统的安全性的常见建议。你这样的频率取决于你内部的安全策略。这可以防止“窥探者”长时间跟踪你的活动,让他们无法访问你的 MySQL服务器。

USE mysql;

UPDATE user SET password=PASSWORD('YourPasswordHere') WHERE User='root' AND Host = 'localhost';

FLUSH PRIVILEGES;

定期更新 MySQL 服务器的包

强烈建议定期升级 MySQL/MariaDB 软件包,来跟上供应商仓库中的安全性更新和漏洞修复。通常操作系统默认的包是过时的。

yum update

apt-get update

对 MySQL/MariaDB 服务器进行任何更改后,要重启服务

systemctl restart mariadb

or

systemctl restart mysql

以上,就是这篇文章的全部内容。 原文在这里