L2TP:windows server 2003:使用证书(为身份验证与数据加密)方式

如题:

使用L2TP网络“端口”协议时,最简单的方式是双方使用预设的IPSec共享密码作为秘钥,但是不太安全! 这个不太安全指的是如果这个IPSec共享秘钥泄露后,可能会被非法连接。

问题关键就是如何保证这个IPSec共享秘钥安全,所以,进一步可以建立某种制度或机制来解决泄露问题:比如,定期更换,制定某种变更规则,设置某种设置规则等等。

除却以上方式外,可以通过使用证书方式。个人理解,使用证书也不见得多安全,而是使用门槛高,部署复杂,会引入其他限制因素。所以相对IPSec泄露安全了些而已。

相关证书也可能泄露啊,呵呵。

----------------------------- 废话不再多说 -----------------------------------

本文目的是:网上太多使用证书的L2TP教程设置方法太 .... 太复杂,太多注意点了,让人望而生畏。其实,真的很简单、很简单!

简要说明如下:

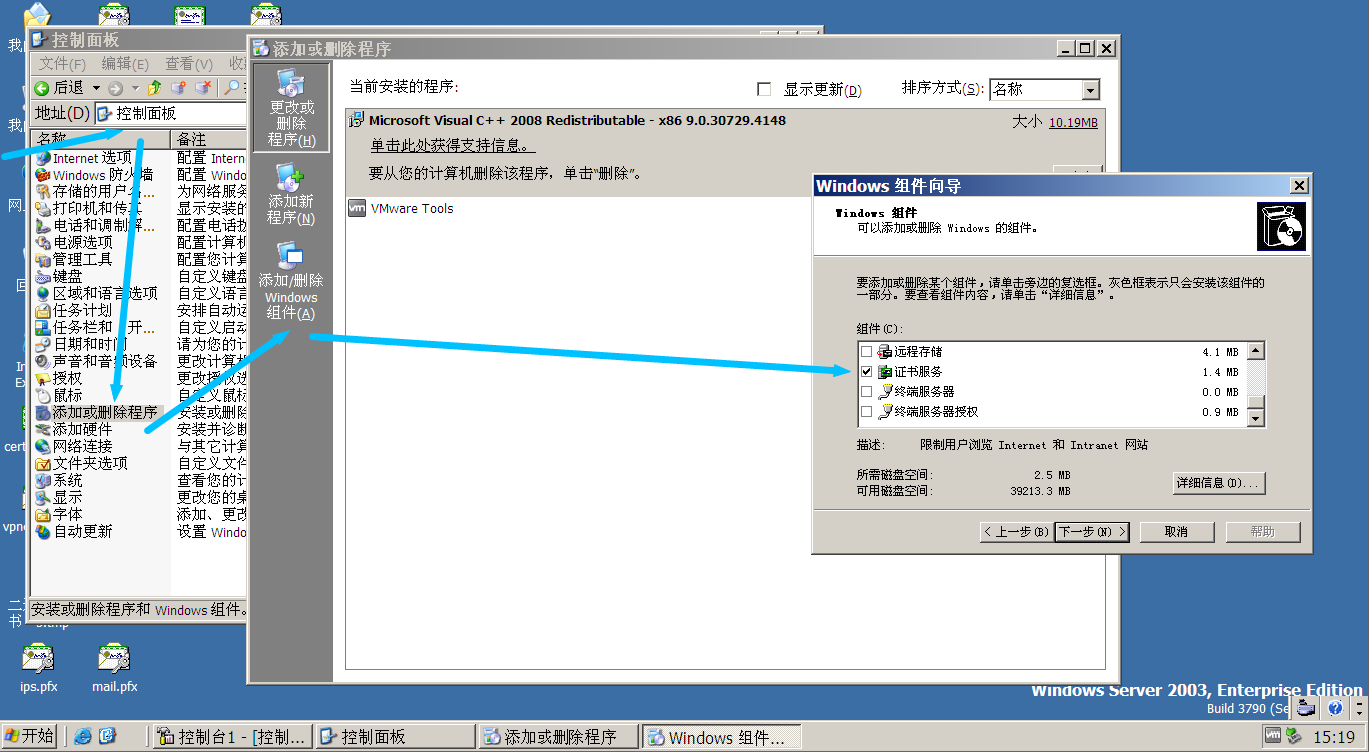

step 1) 必须先安装iis,主要需要启用asp功能

step 2) 然后安装 证书服务,它会部署一个web应用到iis中。这个过程会自动生成windows 2003服务器上的根ca证书

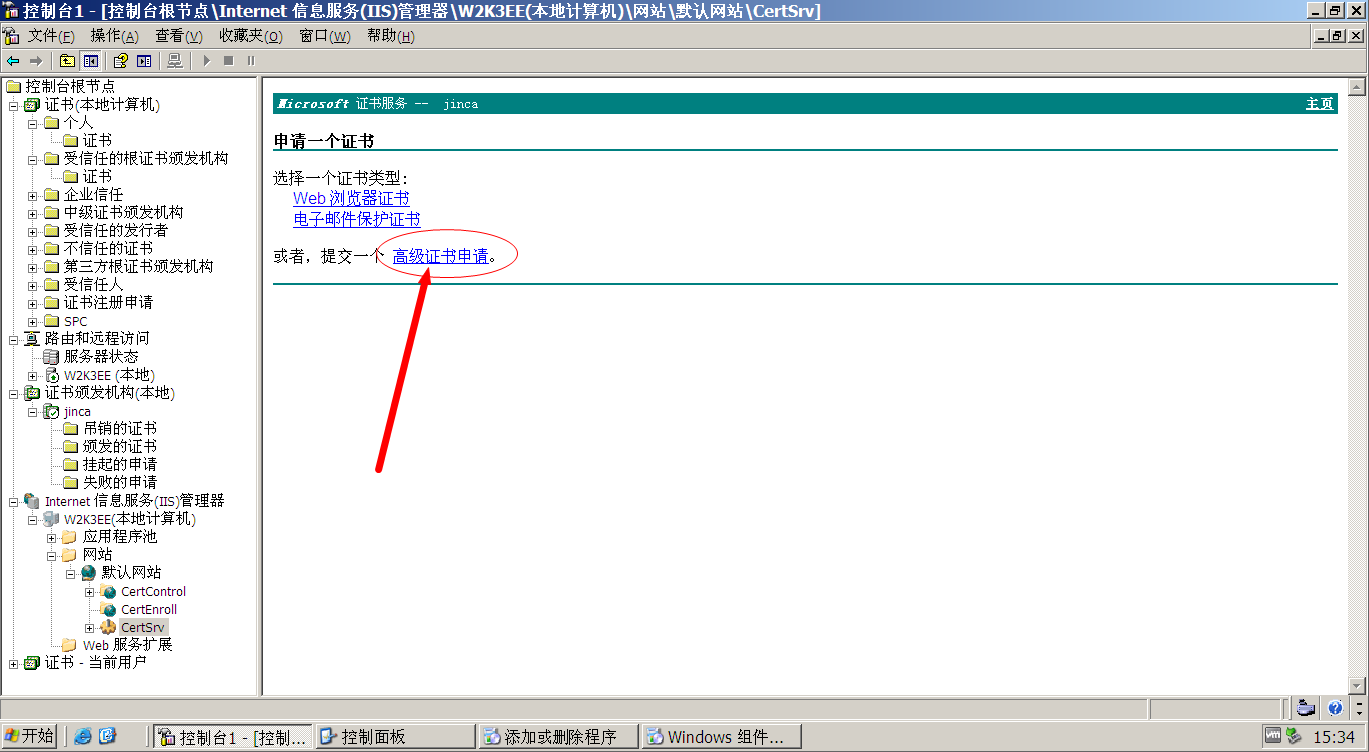

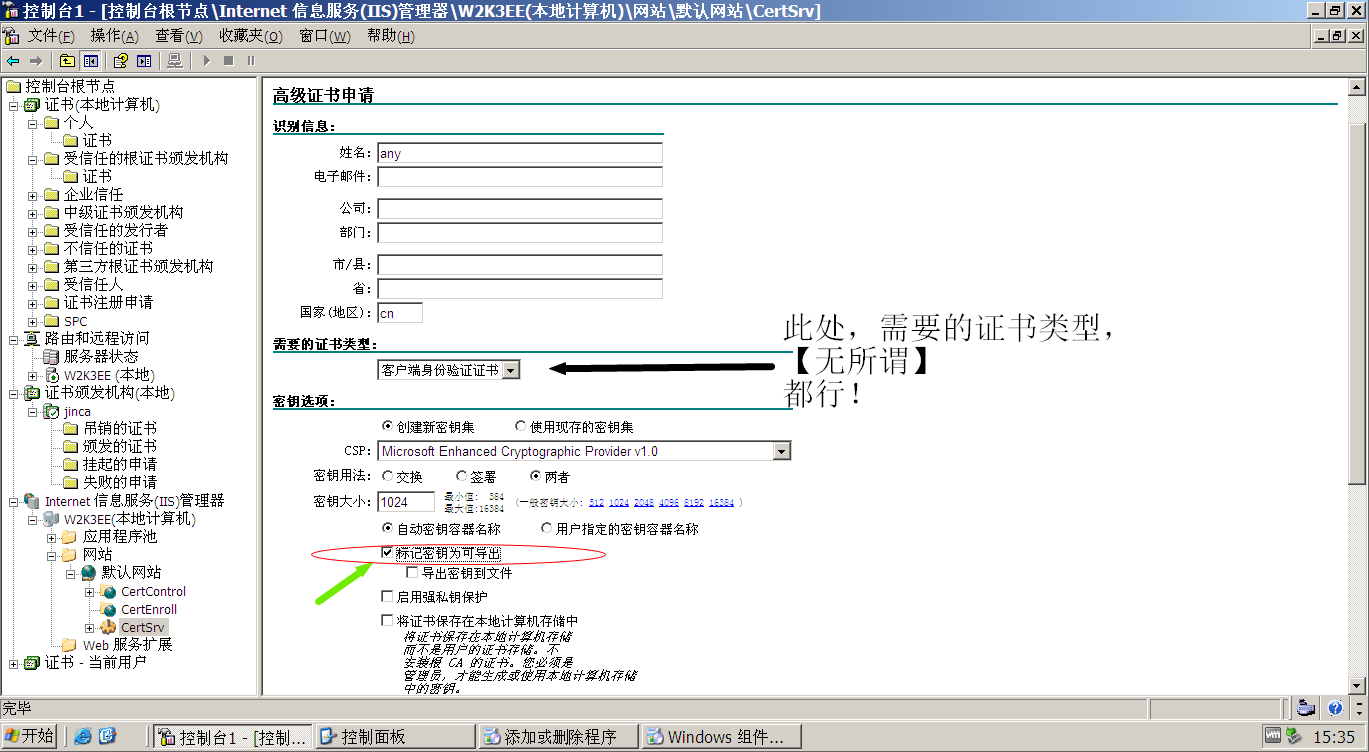

step 3)通过iis的证书web应用,必须是通过“高级证书申请”,申请一个本服务器(windows 2003)的ca证书,比如名字是“any”

关键点来了:任何类型的证书都行(哪怕是自定义的什么什么类型),必须允许导出证书的私钥

这也是网上教程让人觉得难且含糊不清的地方

step 4)通过"证书颁发机构 (本地)" (即windows 2003服务器)颁发上面申请的证书“any”

step 5)通过iis的证书web应用,查看申请的“any”证书,并安装该证书到服务器(windows 2003)。该步骤的目的是后续导出这个证书。

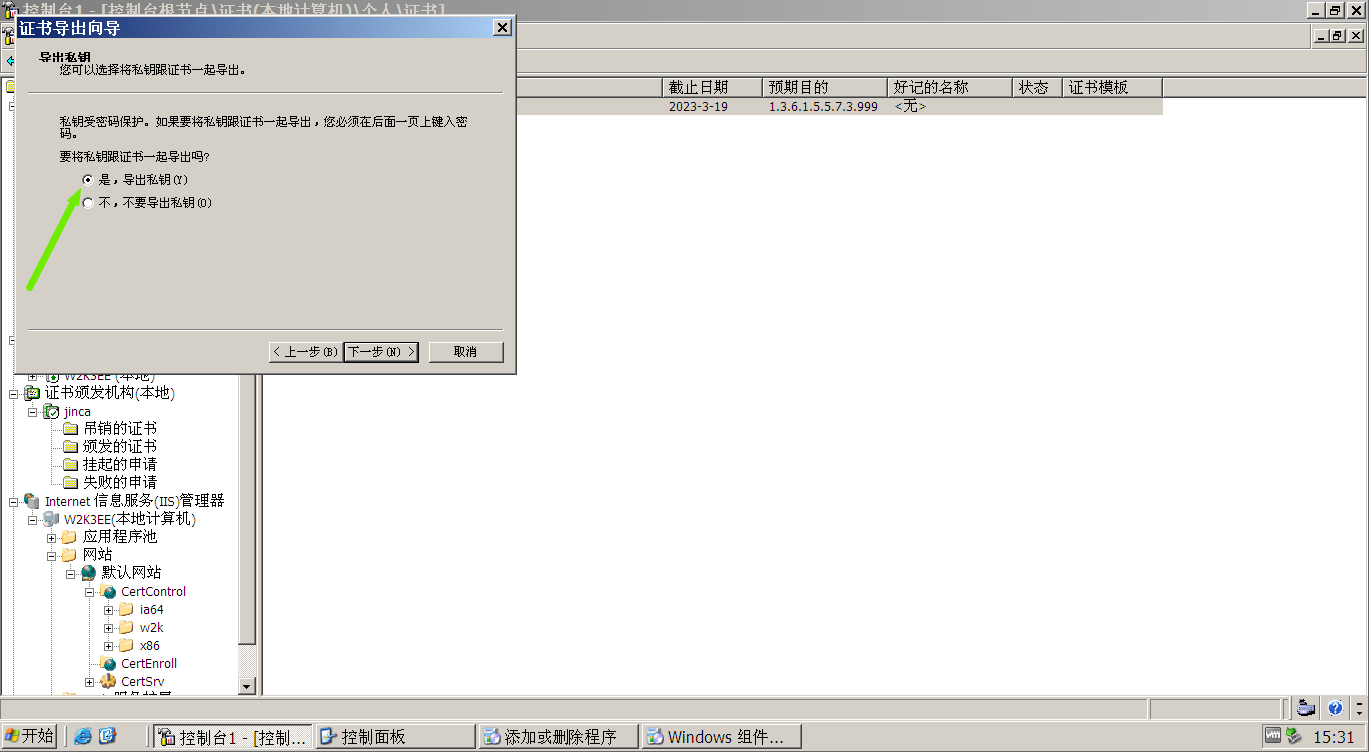

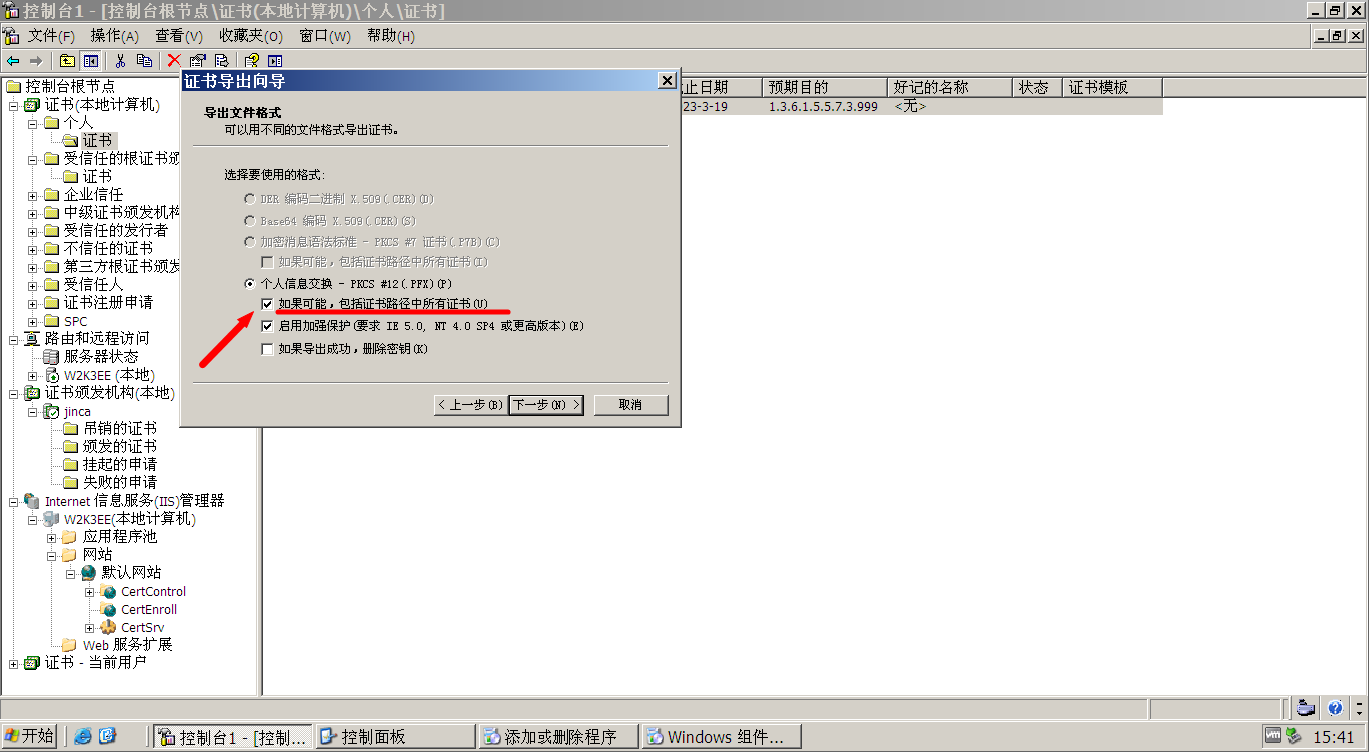

step 6)从证书颁发机构服务器上 "证书(本地计算机)"个人目录下,将证书“any”导出,注意,导出时必须选择“是,导出私钥”

导出时,最好勾选“如果可能,导出证书路径中的所有证书”,这样一次导出就将证书chain都一并导出了,省的后面麻烦。见下面可选的步骤

step 7)(可选的),从证书颁发机构服务器上 "证书(本地计算机)"个人目录下,将个人可信根机构ca证书导出

step 8)通过以上步骤,我们就拿到了windows上普适的L2TP证书,去部署吧!

step 9)todo,理论上,我们只要生成一次windows 2003的根root ca证书和所颁发的相关ca证书,拿到任何windows服务器和客户端上,均可用。

换句话说,以后你不用再安装iis、证书服务器组件了,直接用默认安装,即可在“证书(本地计算机)”内直接导入之前生成的相关证书即可。

... ...

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· C#/.NET/.NET Core优秀项目和框架2025年2月简报

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 【杭电多校比赛记录】2025“钉耙编程”中国大学生算法设计春季联赛(1)

2020-03-19 端口映射工具En化版:PortMap_Gold_Edition_Premium_3.4:可以绑定特定的网卡NIC

2009-03-19 Linux 上 rpm包管理工具的基本使用

2009-03-19 Oracle学习笔记:在Oracle或Red Hat Enterprise Linux 5 上 安装oracle10g