当安全遇到java

标题是随便取的

今天看到有篇文章写的是关于java的xss,文中还提到了一个面试题,刚好我曾经也被问到过这个问题。让我不禁想起以往遇到的一些和java相关的安全面试题。

现如今,很多大甲方,由于自己系统大部分都是java写的,所以他招安全人员时,都会提到熟悉java或java代码审计 加分。

那么既然他要求你会,必定面试时会有些针对性的问题,由于我面过两家这样的公司,这里将我需要的一些问题写出来,同时页会写出自己的思路

问题一:mybatis熟悉吗?其中得# 和 $有什么区别

#是参数j化查询,也就是dbc中的预编译

$是字符串拼凑,存在sql注入的风险

问题二:那有了#为什么还要$呢

这个问题我当时是懵逼的,后来才知道别人想问的可能是看你知道不知道哪些情况下不能用#(当然也有可能我到现在都还没get到他的点)

关于这个请看我之前写的博客 https://www.cnblogs.com/jinqi520/p/10083751.html

问题三:java项目测试中发现了几十个或者更多的xss漏洞怎么办

我不记得是不是说的java项目了,就当是java项目吧,反正差别不大,都是加拦截器,这里以java项目为例说下如何加filter

这里需要说下为什么是加filter而不是输出转义或编码,这是因为当项目上线后再在各漏洞处添加输出过滤函数工作量很大且容易遗漏(能出现几十个xss漏洞说明几乎所有地方都没考虑)

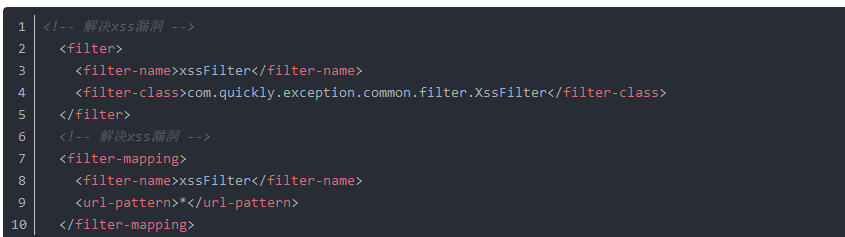

1.在web.xml中配置一个filter,拦截所有请求

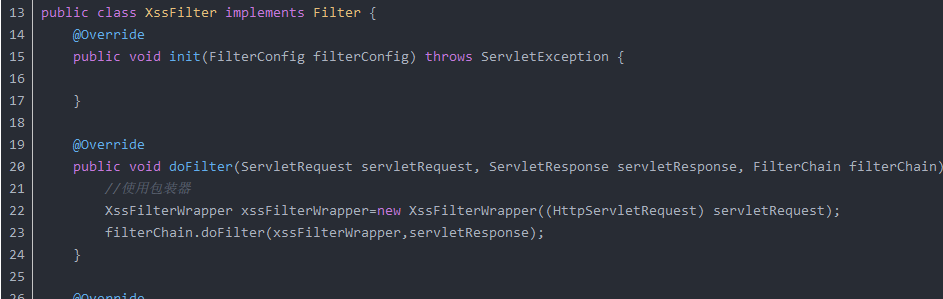

2.实现该XSSFilter,filter中实现dofilter方法 使用装饰类xssFilterWrapper替换ServletRequest

3.实现xssFilterWrapper继承HttpServletRequestWrapper,并重写getParameterValues方法,对获取参数进行过滤(spring自带的HtmlUtils类的htmlEscape,也可以用OWASP提供的api)

问题四:拦截器和过滤器的区别

1.拦截器是基于java反射机制来实现的,而过滤器是基于函数回调来实现的。(有人说,拦截器是基于动态代理来实现的)

2.拦截器不依赖servlet容器,过滤器依赖于servlet容器。

3.拦截器只对Action起作用,过滤器可以对所有请求起作用。

4.拦截器可以访问Action上下文和值栈中的对象,过滤器不能。

5.在Action的生命周期中,拦截器可以多次调用,而过滤器只能在容器初始化时调用一次。

问题五:HashMap和Hashtable的区别

HashMap不是线程安全的,但是它的效率会比Hashtable要好很多

问题六:你做java项目的代码审计,一般流程是什么

这个自由发挥吧。。

问题七:java的反序列化漏洞怎么挖

这个我忘记是怎么问的了,大概分为黑盒和白盒:

黑盒一般就是使用ysoserial生成poc(大概十几个),一个个去尝试,当然burp中有插件集成了ysoserial,但是由于长时间未更新,部分poc是用不了的,需要自己改下代码

白盒一般就是看第三方jar包,根据jar选poc,使用ysoserial生成对应的payload,然后利用

问题八:问了一些struts历史cve的调试,等等 未完待续吧,有合适的我再加上了