一、安全技术

入侵检测与管理系统(Intrusion Detection Systems):特点是不阻断任何网络访问,量化、定位来自内外网络的威胁情况,主要以提供报告和事后监督为主,提供有针对性的指导措施和安全决策依据。一般采用旁路部署方式。会检测但是会允许你做。

入侵防御系统(Intrusion Prevention System):以透明模式工作,分析数据包的内容如:溢出攻击、拒绝服务攻击、木马、蠕虫、系统漏洞等进行准确的分析判断,在判定为攻击行为后立即予以阻断,主动而有效的保护网络的安全,一般采用在线部署方式

防火墙( FireWall ):隔离功能,工作在网络或主机边缘,对进出网络或主机的数据包基于一定的规则检查,并在匹配某规则时由规则定义的行为进行处理的一组功能的组件,基本上的实现都是默认情况下关闭所有的通过型访问,只开放允许访问的策略

二、防火墙含义

工作在主机边缘处或者网络边缘处对数据报文进行检测,并且能够根据事先定义好的规则,对数据报文进行相应处理的模块

粗略的讲防火墙具备一些有效的隔离功能,能够对经过防火墙的网络包按照一定的规则进行检查,从而控制网络包的进入进出,以达到限制网络访问的一些目的。

三、防火墙分类

1.按保护范围划分

1.主机防火墙:服务范围为当前主机(eg:winonds防火墙)

2.网络防火墙:服务范围为防火墙一侧的局域网 (eg:局域网)

2.从构造级别划分

1.硬件:在专用硬件级别实现部分功能的防火墙;另一个部分功能基于软件实现,如:华为,天融信、Checkpoint,NetScreen、深信服、网御等

2.软件:运行于通用硬件平台之上的防火墙的应用软件,微软 isa、firewalld防火墙、IPtables防火墙

3.按网络协议划分

#1.网络层防火墙:OSI模型下四层 SIP DIP SPORT DPORT

1)网络层对数据包进行选择,选择的依据是系统内设置的过滤逻辑,被称为访问控制列表(ACL),通过检查数据流中每个数据的源地址,目的地址,所用端口号和协议状态等因素,或他们的组合来确定是否允许该数据包通过

2)优点:对用户来说透明,处理速度快且易于维护

3)缺点:无法检查应用层数据,如病毒等

#2.应用层防火墙/代理服务器:代理网关,OSI模型七层 URL HOSTNAME

应用层防火墙/代理服务型防火墙,也称为代理服务器(Proxy Server)将所有跨越防火墙的网络通信链路分为两段内外网用户的访问都是通过代理服务器上的“链接”来实现

优点:在应用层对数据进行检查,比较安全

缺点:增加防火墙的负载

提示:现实生产环境中所使用的防火墙一般都是二者结合体,即先检查网络数据,通过之后再送到应用层去检查

4.从模块上区分

1.应用态:ipvsadm

2.内核态:ipvs

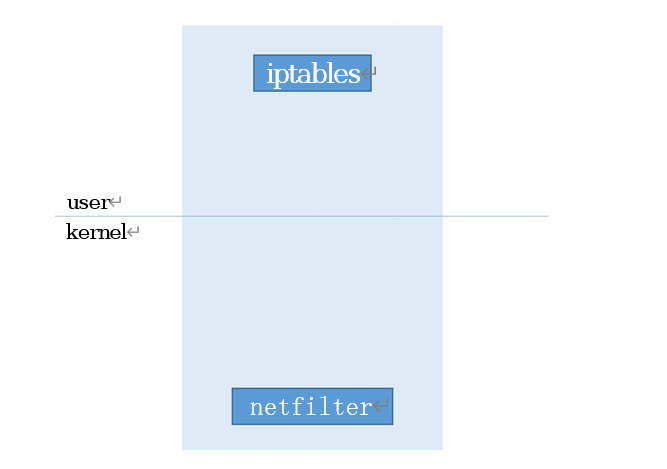

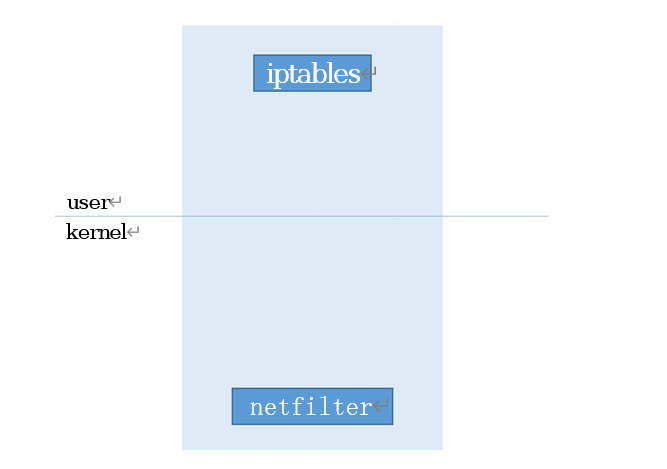

四、防火墙工作结构

举例:

iptables防火墙结构

应用态:iptables

内核态:netfilter

五、防火墙历史结构变化

| 内核 |

内核态 |

应用态 |

| kernel 2.0.x |

firewall |

ipfw |

| kernel 2.2.x |

firewall |

ipchains |

| kernel 2.4.x |

netfilter |

iptables |

| kernel 3.13.x |

netfilter |

firewall |

六、CentOS 7 中防火墙介绍

Linux操作系统,在内核级别就已经集成了防火墙功能,也就是Netfilter组件。而我们在日常生产中使用的iptables则是系统提供给我们的软件工具而已。

CentOS 操作系统用来管理防火墙的软件工具是iptables,而在CentOS 7 中,系统又提供了更为强大的firewalld 工具。二者的使用方式相似,都是将写好的规则送往netfilter,告诉内核如何去处理信息包。但是在使用的过程中一定要注意,iptables 和 firewalld 二者用其一就好,避免冲突。